Introduzione

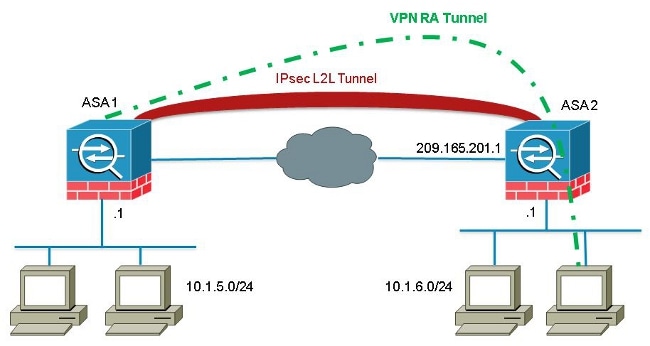

Questo documento descrive come configurare Cisco Adaptive Security Appliance (ASA) per consentire una connessione client VPN remota da un indirizzo peer Lan-to-Lan (L2L).

Prerequisiti

Requisiti

Cisco consiglia di conoscere questi argomenti:

- Cisco ASA

- VPN per accesso remoto

- VPN LAN-to-LAN

Componenti utilizzati

Le informazioni contenute in questo documento si basano sulla serie Cisco 5520 ASA che esegue la versione software 8.4(7).

Le informazioni contenute in questo documento sono state create dai dispositivi in un ambiente di laboratorio specifico. Tutti i dispositivi utilizzati in questo documento sono stati avviati con una configurazione (predefinita) cancellata. Se la tua rete è attiva, assicurati di aver compreso il potenziale impatto di qualsiasi comando.

Informazioni generali

Sebbene non sia comune incontrare uno scenario in cui un client VPN tenta di stabilire una connessione attraverso un tunnel L2L, gli amministratori potrebbero voler assegnare privilegi specifici o restrizioni di accesso a determinati utenti remoti e istruire loro di utilizzare il client software quando è richiesto l’accesso a queste risorse.

Nota: Questo scenario ha funzionato in passato, ma dopo un aggiornamento dell’headend ASA alla versione 8.4 (6) o successiva, il client VPN non è più in grado di stabilire la connessione.

Cisco bug ID CSCuc75090 ha introdotto un cambiamento di comportamento. In precedenza, con il Private Internet Exchange (PIX), quando il proxy IPSec (Internet Protocol Security) non corrispondeva a un ACL (Crypto-Map Access Control List), continuava a controllare le voci più in basso nell’elenco. Ciò includeva corrispondenze con una cripto-mappa dinamica senza peer specificato.

Questa è stata considerata una vulnerabilità, in quanto gli amministratori remoti potevano accedere a risorse che l’amministratore di headend non intendeva quando è stato configurato L2L statico.

È stata creata una correzione che ha aggiunto un controllo per evitare corrispondenze con una voce di crypto-map senza un peer quando ha già controllato una voce di mappa che corrispondeva al peer. Tuttavia, ciò ha influito sullo scenario discusso in questo documento. In particolare, un client VPN remoto che tenta di connettersi da un indirizzo peer L2L non è in grado di connettersi all’headend.

Configura

Utilizzare questa sezione per configurare l’ASA in modo da consentire una connessione client VPN remota da un indirizzo peer L2L.

Aggiungi una nuova voce dinamica

Per consentire connessioni VPN remote da indirizzi peer L2L, devi aggiungere una nuova voce dinamica che contenga lo stesso indirizzo IP peer.

Nota: Devi anche lasciare un’altra voce dinamica senza un peer in modo che qualsiasi client da Internet possa connettersi.

Ecco un esempio della precedente configurazione di lavoro dinamica di crypto-map:

crypto dynamic-map ra-dyn-map 10 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 1 match address outside_cryptomap_1

crypto map outside_map 1 set peer 209.165.201.1

crypto map outside_map 1 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 65535 ipsec-isakmp dynamic ra-dyn-map

Ecco la configurazione dinamica della cripto-mappa con la nuova voce dinamica configurata:

crypto dynamic-map ra-dyn-map 10 set ikev1 transform-set ESP-AES-128-SHA

crypto dynamic-map ra-dyn-map 10 set peer 209.165.201.1

crypto dynamic-map ra-dyn-map 20 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 1 match address outside_cryptomap_1

crypto map outside_map 1 set peer 209.165.201.1

crypto map outside_map 1 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 65535 ipsec-isakmp dynamic ra-dyn-map

Verifica

Al momento non è disponibile alcuna procedura di verifica per questa configurazione.

Risoluzione dei problemi

Al momento non sono disponibili informazioni specifiche per la risoluzione dei problemi per questa configurazione.