KB ID 0001113

Problema

Cisco DNS doctoring es un proceso que intercepta un paquete de respuesta DNS a medida que regresa a la red y cambia la dirección IP en la respuesta.

¿Por qué querrías hacer esto? Bueno, digamos que tiene un servidor web en su red, y su IP pública es 111.111.111.111, y en su LAN su dirección IP interna es 192.168.1.100, su nombre DNS público (o URL) es www.yoursite.com. Cuando un usuario escribe www.tu sitio.al entrar en su navegador, DNS responderá con la IP pública de 111.111.111.111, y no con la dirección IP de su LAN (192.168.1.100). El cliente no puede enviar el tráfico fuera del firewall, ‘horquilla’ que, aunque 180 grados y enviar el tráfico de nuevo. Así que falla. Lo que hace DNS es buscar paquetes de respuesta DNS que tengan 111.111.111.111 en ellos y cambia dinámicamente la ip en el paquete a 192.168.1.100.

¿hay requisitos previos? Solo que el servidor DNS que envía la respuesta la envía a través del ASA, p. ej. si tiene su propio servidor DNS en el sitio que sirve la solicitud (sin una búsqueda directa o una sugerencia de raíz). entonces, la respuesta DNS no pasa por el ASA, por lo que no puede medirla. Esto sucede si su sitio web público y su dominio interno tienen el mismo nombre, o si su servidor DNS es autorizado para un dominio con una dirección IP fuera de su red. Para resolver ese problema, lo mejor es configurar ‘DNS dividido’

Windows Configurar DNS dividido

Cómo configurar la corrección de DNS

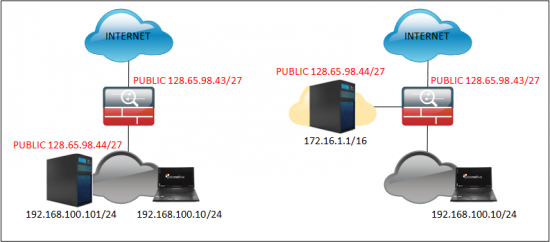

Si lee el preámbulo, sabe que la respuesta de DNS debe pasar por el firewall y que la IP pública que se resuelve debe estar en su red. Puede ser un host en su red con una IP pública o un host en su zona desmilitarizada que tenga una IP pública (ambos ejemplos se muestran a continuación).

Se tarda más en explicar qué es la corrección de DNS que en configurarla. Esencialmente, simplemente agrega la palabra clave ‘ dns ‘ al final de la instrucción nat estática para el host interno a su dirección pública.

Opción 1-Corrección de DNS para un host en su LAN

Esto es simplemente un nat estático de uno a uno con la palabra clave DNS agregada, así que usando el ejemplo anterior (a la izquierda), echemos un vistazo a nuestros NAT.

Petes-ASA# show run nat!object network obj_any nat (inside,outside) dynamic interfaceobject network Obj-Static-128.65.98.44 nat (inside,outside) static 128.65.98.44

Puede que tengas mucha más salida, pero esto me dice que hay una NAT dinámica para todo el tráfico de red (patea todo a la interfaz externa de forma dinámica). Y una traducción estática para su host interno, es a la que necesitamos agregar la palabra clave dns.

Petes-ASA# configure terminal Petes-ASA(config)# object network Obj-Static-128.65.98.44Petes-ASA(config-network-object)# nat (inside,outside) static 128.65.98.44 dnsPetes-ASA(config-network-object)# exitPetes-ASA(config)# write memBuilding configuration...Cryptochecksum: de650019 1f1583f7 70121512 e1d093e8 15724 bytes copied in 3.430 secs (5241 bytes/sec)Petes-ASA(config)#

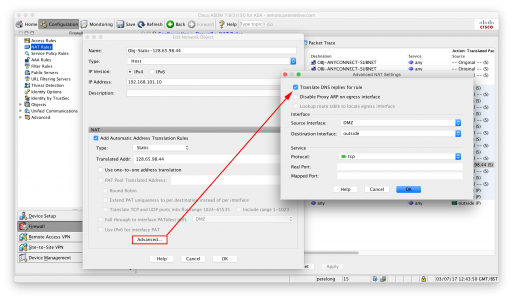

¿Cómo Configuro La Corrección De DNS En El ASDM?

Probar la corrección de DNS

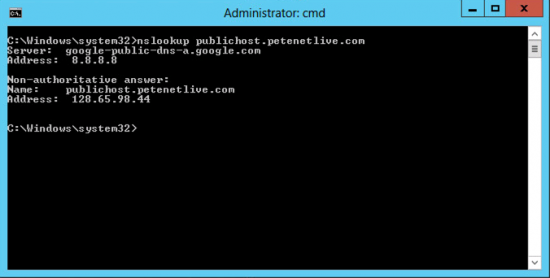

Aquí hay un ejemplo de lo que sucedió antes de configurar la corrección de DNS (o donde la corrección de DNS no funciona).

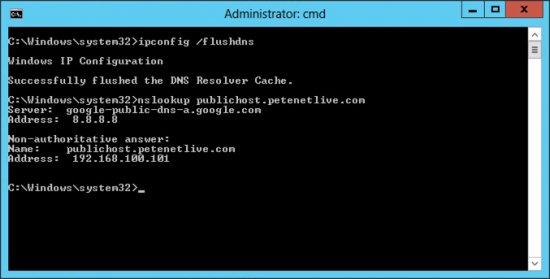

y una vez configurado haga lo mismo y note la diferencia;

Opción 2-Host en la DMZ

El proceso es idéntico al anterior, solo los estambres NAT son diferentes, es decir,

Nota: Asumo que el objeto host ya existe, si NO, agregue la línea en AZUL.

Petes-ASA# configure terminal Petes-ASA(config)# object network Obj-Static-128.65.98.44Petes-ASA(config)# host 172.16.1.1Petes-ASA(config-network-object)# nat (DMZ,outside) static 128.65.98.44 dns

Opción 3 – Split DNS

Windows – Configuración de DNS Dividido