Introducción

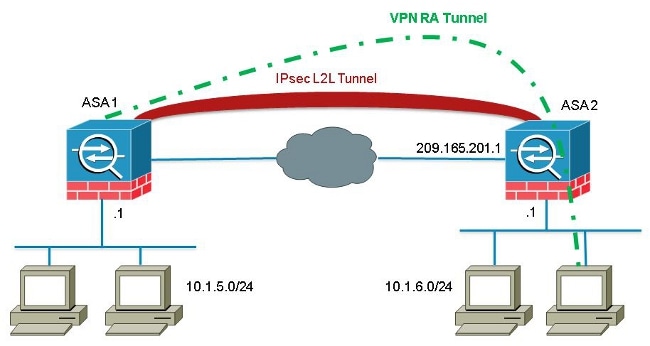

Este documento describe cómo configurar el Dispositivo de Seguridad Adaptable de Cisco (ASA) para permitir una conexión de cliente VPN remota desde una dirección de pares Lan a Lan (L2L).

Requisitos previos

Requisitos

Cisco recomienda que tenga conocimiento de estos temas:

- Cisco ASA

- VPNs de acceso remoto

- VPNs LAN a LAN

Componentes utilizados

La información de este documento se basa en Cisco 5520 Series ASA que ejecuta la versión de software 8.4(7).

La información de este documento se creó a partir de los dispositivos de un entorno de laboratorio específico. Todos los dispositivos utilizados en este documento comenzaron con una configuración desactivada (predeterminada). Si su red está activa, asegúrese de comprender el impacto potencial de cualquier comando.

Información de fondo

Aunque no es común encontrar un escenario en el que un cliente VPN intente establecer una conexión a través de un túnel L2L, es posible que los administradores deseen asignar privilegios o restricciones de acceso específicos a ciertos usuarios remotos e indicarles que usen el cliente de software cuando se requiera acceso a estos recursos.

Nota: Este escenario funcionó en el pasado, pero después de una actualización del encabezado ASA a la versión 8.4(6) o posterior, el cliente VPN ya no puede establecer la conexión.

Cisco bug ID CSCuc75090 introdujo un cambio de comportamiento. Anteriormente, con el Intercambio Privado de Internet (PIX), cuando el proxy de Seguridad del Protocolo de Internet (IPsec) no coincidía con una Lista de Control de Acceso de Mapa criptográfico (ACL), continuaba verificando las entradas más abajo de la lista. Esto incluía coincidencias con un mapa criptográfico dinámico sin pares especificados.

Esto se consideró una vulnerabilidad, ya que los administradores remotos podían obtener acceso a recursos que el administrador del encabezado no pretendía cuando se configuró el L2L estático.

Se creó una corrección que agregó una comprobación para evitar coincidencias con una entrada de mapa criptográfico sin un par cuando ya había comprobado una entrada de mapa que coincidía con el par. Sin embargo, esto afectó el escenario que se discute en este documento. Específicamente, un cliente VPN remoto que intenta conectarse desde una dirección de par L2L no puede conectarse al encabezado.

Configure

Use esta sección para configurar el ASA con el fin de permitir una conexión remota de cliente VPN desde una dirección de pares L2L.

Agregar una nueva entrada dinámica

Para permitir conexiones VPN remotas desde direcciones de pares L2L, debe agregar una nueva entrada dinámica que contenga la misma dirección IP de pares.

Nota: También debe dejar otra entrada dinámica sin un par para que cualquier cliente de Internet también pueda conectarse.

Aquí hay un ejemplo de la configuración de trabajo de criptomapa dinámica anterior:

crypto dynamic-map ra-dyn-map 10 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 1 match address outside_cryptomap_1

crypto map outside_map 1 set peer 209.165.201.1

crypto map outside_map 1 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 65535 ipsec-isakmp dynamic ra-dyn-map

Aquí está la configuración dinámica del mapa criptográfico con la nueva entrada dinámica configurada:

crypto dynamic-map ra-dyn-map 10 set ikev1 transform-set ESP-AES-128-SHA

crypto dynamic-map ra-dyn-map 10 set peer 209.165.201.1

crypto dynamic-map ra-dyn-map 20 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 1 match address outside_cryptomap_1

crypto map outside_map 1 set peer 209.165.201.1

crypto map outside_map 1 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 65535 ipsec-isakmp dynamic ra-dyn-map

Verificar

Actualmente no hay ningún procedimiento de verificación disponible para esta configuración.

Solucionar problemas

Actualmente no hay información específica de solución de problemas disponible para esta configuración.