El ransomware NNQP tiene como objetivo cifrar todos los datos de su computadora

El ransomware NNQP es una variante de la familia de virus de cifrado de archivos STOP/DJVU. Después de infectar el sistema de destino por engaño, comienza a escanear todas las carpetas y encriptar todos los archivos que se encuentran en ellas con algoritmos de encriptación Salsa20 y RSA-2048, además de marcar los archivos afectados con un adicional .nnqp extensión. Como puede ver, el nombre del virus deriva de la extensión que da a los archivos cifrados. Por ejemplo, un archivo originalmente llamado 1.jpg se convierte en 1.jpg.nnqp después del ataque. Además, este ransomware cae _reame.notas txt en cada carpeta de datos afectada. Esta nota se supone que informa a la víctima cómo obtener la herramienta de descifrado de archivos NNQP. Como se explica en la nota, la única manera de hacerlo es pagar un fuerte rescate por los ciberdelincuentes.

Para aclarar, el único propósito de este malware es cifrar todos los archivos en el equipo de la víctima y luego intentar extorsionar al usuario para pagar un gran rescate por los operadores de virus ransomware NNQP. Los atacantes dieron un mal uso a los algoritmos de cifrado de datos. En las comunicaciones diarias, el cifrado se usa típicamente para asegurar la transmisión de información de modo que solo la persona que tiene la clave de descifrado pueda acceder a ella. En esta situación, los ciberdelincuentes son los que tienen la llave, por lo que intentan venderla por ti después de bloquear ilegalmente el acceso a tus archivos personales.

Para proporcionar a la víctima información sobre el ataque, el ransomware está diseñado para soltar notas de rescate llamadas _reame.txt en todo el sistema informático. Estas notas especifican que es la única forma de descifrar .los archivos nnqp son para pagar un rescate. Los atacantes sugieren enviar un archivo cifrado que no contenga ninguna información valiosa para que puedan demostrar que pueden descifrar todos los datos. La nota de rescate especifica incluir la identificación personal de la víctima en el correo electrónico que se le envíe. También proporcionan dos direcciones de correo electrónico para usar: la principal, [email protected] y una alternativa, [email protected] Según la nota, el costo de las herramientas de descifrado depende de la rapidez con la que la víctima escribe a los atacantes. Si esto se hace dentro de las primeras 72 horas después de la marca de tiempo de la infección, los ladrones prometen un descuento del 50%, lo que establece el precio en $490. De lo contrario, el precio de descifrado sigue siendo de 9 980.

Si está pensando en pagar el rescate, nos gustaría advertirle que esta no es una opción recomendada según los expertos en ciberseguridad y el FBI. No solo no garantiza la recuperación de datos, sino que también ayuda a impulsar más operaciones de distribución de ransomware. Los ciberdelincuentes detrás de este tipo de malware ganan millones de dólares estadounidenses al año, por lo que solo los alienta a continuar con su sucio negocio. Además, no hay forma de rastrear a los atacantes si decides escuchar sus demandas: los atacantes no aceptarán transacciones bancarias regulares para evitar ser rastreados. La única forma en que aceptan los pagos es a través de criptomonedas. Tienden a pedir a las víctimas que compren, por ejemplo, Bitcoins que valgan el monto del rescate establecido, y luego ordenan transferir el monto a su billetera virtual.

Otro detalle preocupante de este ransomware es que tiende a infectar computadoras con malware que roba información, por ejemplo, troyanos AZORULT o VIDAR. Estas amenazas permiten a los atacantes ejecutar comandos específicos en la computadora de la víctima de forma remota y extraer varios datos confidenciales que se pueden usar en otros ataques o chantaje, por ejemplo, sus contraseñas, detalles bancarios, historial de navegación, cookies, carteras de criptomonedas y más. Por lo tanto, no piense que pagar el rescate resolverá todos los problemas con su computadora y privacidad. Puede comprender lo astutos que son estos atacantes porque no hay una sola mención de malware adicional lanzado en su computadora en el _reame.txt nota.

Para eliminar los estragos causados en su computadora, le recomendamos que elimine el virus ransomware NNQP sin demora. Para esto, primero debe arrancar su computadora en Modo Seguro con redes. Puedes encontrar pautas gratuitas sobre cómo hacerlo debajo de este artículo. Para identificar los archivos asociados con el malware y varias modificaciones del registro, sugerimos utilizar una solución antivirus robusta, por ejemplo, INTEGO Antivirus. Además, es posible que desee descargar RESTORO y usarlo para reparar daños causados por virus en archivos del sistema operativo Windows.

Ransomware Summary

| Name | NNQP Ransomware Virus |

| Type | Ransomware; Crypto-malware; Virtual Extortion Virus |

| Family | STOP/DJVU |

| Encryption type | RSA 2048 + Salsa20 |

| Previous versions | YJQS, SHGV, HUDF, NNQP, XCMB, SBPG, MIIA (find full list here) |

| Version | 363rd |

| Extension | .nnqp |

| Cybercriminal emails | [email protected], [email protected] |

| Malware adicional eliminado | Azorult o Troyano Vidar |

| Daño | Después de la infiltración inicial en el sistema de destino, el ransomware cifra todos los archivos en él y los agrega .nnqp extensión. El virus también guarda una copia de _reame.nota de rescate txt en cada carpeta y escritorio. Además, el virus puede infectar el ordenador con malware adicional. Algunas de las variantes observadas son troyanos AZORULT y VIDAR. El virus también elimina las instantáneas de volumen para eliminar los Puntos de restauración del sistema existentes. Algunas versiones también pueden editar el archivo HOSTS de Windows para bloquear el acceso a un conjunto de dominios. |

| nota de Rescate | _readme.txt |

| Demanda de rescate | $490-$980 en Bitcoin |

| Distribución | Las víctimas a menudo descargan este ransomware junto con descargas ilegales de torrents, software agrietado, activadores, generadores de claves o herramientas como KMSpico. |

| Grietas de software conocidas que contienen este malware | Corel Draw, Tenorshare 4ukey, Adobe Photoshop, Cubase, Adobe Illustrator, Administrador de descargas de Internet, Tally, League of Legends. |

| Nombres de detección | Troyano: Win32 / Krypter.¡AA!MTB (Microsoft), Gen: Variante.Fragtor.36858 (B) (Emsisoft), UDS:Trojan.Win32.Scarsi.gen (Kaspersky), Gen: Variante.Fragtor.36858 (BitDefender), Aprendizaje automático/Anómalo.95% (Malwarebytes), Envasados.Generico.528 (Symantec) ver todas las variaciones de nombres de detección en VirusTotal |

| Eliminación | Elimine el ransomware y el malware relacionado de su PC con el software profesional de su elección. Recomendamos encarecidamente el uso de INTEGO Antivirus. Para reparar el daño de virus en los archivos del sistema operativo Windows, considere escanear con RESTORO. |

ELIMINAR MALWARE & REPARAR DAÑOS POR VIRUS

1 Escalón. Obtenga un antivirus robusto para eliminar las amenazas existentes y habilitar la protección en tiempo real

INTEGO Antivirus para Windows proporciona una sólida protección en tiempo real, protección web contra el phishing y los sitios web engañosos, bloquea las descargas maliciosas y bloquea las amenazas de Día Cero. Úselo para eliminar el ransomware y otros virus de su computadora profesionalmente.

2 Paso. Reparación de Daños de Virus en Archivos del Sistema Operativo Windows

Descarga RESTORO para escanear tu sistema de forma GRATUITA y detectar problemas de seguridad, hardware y estabilidad. Puede usar los resultados del análisis e intentar eliminar amenazas manualmente, o puede optar por obtener la versión completa del software para solucionar los problemas detectados y reparar el daño de virus en los archivos del sistema operativo Windows automáticamente.

Cómo se distribuyen los virus de tipo ransomware

Para evitar más infecciones de malware y ransomware, es importante saber cómo se distribuyen estos virus informáticos y cómo pueden entrar en su computadora. Cuando se trata de este ransomware en particular, strain-STOP / DJVU (con el que se infectó), el método de distribución principal se basa en versiones de software pirateadas que contienen grietas, generadores de claves y otras herramientas. La mayoría de las veces, se pueden descargar a través de torrents. Los usuarios de computadoras que tienen el mal hábito de buscar descargas de software en recursos en línea no confirmados y turbios corren el riesgo de que sus computadoras se vean comprometidas, porque los ciberdelincuentes se aprovechan de dichos usuarios. Además, estos usuarios de computadoras son objetivos fáciles porque a menudo también ignoran sus advertencias de software de ciberseguridad con respecto a tales descargas de torrents.

Hay una creencia errónea popular sobre las advertencias de antivirus y los torrentes: los usuarios tienden a asumir erróneamente que el antivirus marca cada grieta de software como malicioso. Si bien en algunos casos estas alertas pueden ser falsos positivos, la mayoría de las veces no lo son. Por lo tanto, para evitar infectarse, le recomendamos que elija recursos en línea oficiales y confirmados para obtener sus programas. Las víctimas de STOP / DJVU han informado que se infectaron después de abrir versiones pirateadas de estos populares programas: Adobe Photoshop, Internet Download Manager, Corel Draw, Adobe Illustrator, VMware Workstation, Tenorshare 4ukey, League of Legends y muchos otros.

Otra forma de propagar ransomware es insertando un script malicioso en DOCX, PDF, XLS u otro formato de archivo compatible con lenguajes de programación, y adjuntando dicho archivo a mensajes de correo electrónico engañosos. Los atacantes utilizan una técnica de spam malicioso, a menudo pretendiendo ser una entidad legítima (por ejemplo, una empresa minorista en línea conocida, una agencia de aplicación de la ley, una empresa de entrega de paquetes y otras). El archivo adjunto se puede nombrar como factura, detalles de seguimiento de paquetes, resumen de pedido, hoja de ruta, pago pendiente, etc. Los atacantes quieren que creas que el archivo adjunto fue enviado por una entidad confiable y te convencen de que abras el archivo adjunto lo antes posible. Desafortunadamente, abrir uno y, lo que es peor, deshabilitar el Modo seguro puede ejecutar scripts insertados que están diseñados para descargar la carga útil real y ejecutarla en su computadora.

Hoy en día, puede ser difícil identificar correos electrónicos peligrosos. Sin embargo, hay algunos patrones utilizados por los ciberdelincuentes, por lo que intentaremos describirlos. En primer lugar, evite abrir archivos adjuntos y enlaces de correo electrónico si puede sentir urgencia en el mensaje del remitente. En segundo lugar, busque una línea de saludo desconocida. En tercer lugar, los estafadores tienden a escribir la línea de asunto del correo electrónico en mayúsculas e insertar correos electrónicos no alineados profesionalmente que contienen logotipos de empresas de baja resolución. Por último, nos gustaría aconsejarle que evite los correos electrónicos que su proveedor de correo electrónico marque como spam sospechoso. Hoy en día, tampoco puedes confiar en la dirección de correo electrónico del remitente, porque los delincuentes utilizan técnicas de suplantación de correo electrónico que ayudan a enmascarar la dirección del remitente original.

Las víctimas de variaciones de ransomware STOP / DJVU deben tener cuidado con las herramientas de descifrado falsas disponibles en línea. Los informes muestran que los ciberdelincuentes tienden a cargar estas herramientas en recursos en línea sospechosos. Desafortunadamente, en lugar de descifrar .archivos nnqp, pueden infectar su computadora con un segundo ransomware y cifrar sus archivos de nuevo. Por esta razón, le recomendamos que siga las actualizaciones en nuestro sitio o en sitios de noticias de ciberseguridad de buena reputación. Mientras tanto, le recomendamos que lea la situación actual sobre descifrado y reparación de archivos cifrados STOP/DJVU.

Cómo funciona el ransomware NNQP: desglose de su funcionalidad

Esta sección describe el modus operandi del virus NNPQ y lo que hace después de infectar su sistema informático. En primer lugar, llega como un conjunto de ejecutables, con mayor frecuencia llamados build.exe, edificio 2.exe y otra llamada cadena de 4 caracteres, por ejemplo, 6GV7.exe. Algunas variaciones de STOP / DJVU también muestran una ventana de actualización de Windows falsa durante el ataque para justificar la repentina desaceleración del sistema. Esta ventana aparece desde un ejecutable llamado winupdate.exe.

En primer lugar, el ransomware comprueba si el equipo puede estar infectado con malware cifrado de datos. Por esta razón, se conecta a https//api.2ip.ua/geo.json y guarda la respuesta en geo.archivo json. Este archivo puede contener el nombre de su país, ciudad, código postal y otros detalles. Puede ver una captura de pantalla de este archivo a continuación. A continuación, el ransomware comprueba su lista de países de excepción para asegurarse de que el sistema pueda ser atacado. El virus tiende a cesar sus operaciones si descubre que su país coincide con uno de los siguientes países: Tayikistán, Ucrania, Kirguistán, Rusia, Siria, Kazachstan, Armenia, Bielorrusia y Uzbekistán.

Si no se encuentra una coincidencia, el ransomware procede a recopilar información sobre el sistema comprometido en información.archivo txt (como se muestra a continuación). El virus recopila detalles como el nombre de su computadora, nombre de usuario, versión del sistema operativo, marca de tiempo de infección, detalles de hardware, lista de software instalado y lista de procesos activos. El virus también toma una captura de pantalla del escritorio y la envía junto con la información.archivo txt a su servidor de control Comando&.

A continuación, el ransomware intenta obtener una clave de cifrado en línea de su servidor C& C. Si lo logra, lo guarda en bowsakkdestx.archivo txt junto con la identificación única de la víctima. De lo contrario, el ransomware utiliza una clave de cifrado fuera de línea que está codificada en el código del ransomware. De cualquier manera, la clave y el ID se guardarán en el archivo mencionado anteriormente y el ID se guardará en PersonalID.archivo txt ubicado en C:\SystemID. También es importante mencionar que el uso de claves de cifrado fuera de línea se conoce como el que da posibilidades de descifrar archivos en el futuro, como se explica aquí. Puede identificar si se utilizó el tipo de cifrado en línea o fuera de línea mirando los dos últimos caracteres en el PersonalID.archivo txt. Si estos son t1, indica cifrado de claves sin conexión.

El ransomware comienza a usar una combinación de cifrado Salsa20 y RSA – 2048 para bloquear todos los archivos en el sistema informático. Puede ver una captura de pantalla de la carpeta de datos afectada en la imagen de abajo.

Al mismo tiempo, el virus guarda _reame.copia de notas txt en cada carpeta de datos afectada. Una captura de pantalla de la nota de rescate se muestra a continuación.

Por último, el virus elimina el malware adicional que lleva consigo (como AZORULT o VIDAR) y elimina las instantáneas de volumen del sistema. Deshacerse de ellos garantiza que la víctima no tenga acceso a los Puntos de restauración del Sistema existentes. Además, el virus puede editar el archivo HOSTS de Windows para impedir el acceso a una lista de sitios web. Después de inspeccionar la lista de sitios web bloqueados, podemos decir que los atacantes intentan evitar que visite sitios web que proporcionan noticias de ciberseguridad relevantes e información sobre prevención de ransomware y respuesta a incidentes. Los intentos de visitar uno de los sitios web bloqueados pueden desencadenar un error DNS_PROBE_FINISHED_NXDOMAIN en su navegador web.

Elimine el Virus Ransomware NNQP y Descifre o Repare Sus archivos

En un caso desafortunado de convertirse en víctima de un ataque de malware de cifrado de archivos, le recomendamos que tome medidas y elimine el virus ransomware NNQP junto con otro malware de su computadora que ejecuta el sistema operativo Windows. La mejor manera de hacer esto es ejecutar su computadora en Modo Seguro con redes, así que asegúrese de leer las pautas sobre cómo hacerlo a continuación. Una vez que esté en dicho modo, elija el antivirus adecuado para la tarea. Nuestro equipo recomienda utilizar INTEGO Antivirus, que es una excelente herramienta para proteger su PC y detener el malware antes de que entre en él. Además, sugerimos descargar RESTORO para reparar el daño de virus en los archivos del sistema operativo Windows.

Puede encontrar el tutorial completo de eliminación de virus NNQP a continuación. No olvide informar a su agencia local de aplicación de la ley sobre el incidente del ransomware y cambiar todas sus contraseñas asociadas con la máquina infectada lo antes posible. Puede usar copias de seguridad de datos para recuperar sus archivos, o aprender sobre las posibilidades de descifrar/reparar archivos bloqueados por variantes STOP/DJVU (consulte la sección correspondiente a continuación o lea un artículo en profundidad al respecto aquí).

NUESTROS GEEKS RECOMIENDAN

Nuestro equipo recomienda un plan de rescate en dos pasos para eliminar el ransomware y otro malware restante de su computadora, además de reparar los daños causados por virus en el sistema:

PASO 1. ELIMINAR AUTOMÁTICAMENTE CON UN ANTIVIRUS ROBUSTO

Obtenga INTEGO ANTIVIRUS para Windows para eliminar ransomware, troyanos, adware y otras variantes de spyware y malware, y proteja su PC y unidades de red las 24 horas del día, los 7 días de la semana.. Este software de seguridad con certificación VB100 utiliza tecnología de vanguardia para proporcionar protección contra ransomware, ataques de día Cero y amenazas avanzadas, Intego Web Shield bloquea sitios web peligrosos, ataques de phishing, descargas maliciosas e instalación de programas potencialmente no deseados.

Utilice INTEGO Antivirus para eliminar las amenazas detectadas de su equipo.

Lea la reseña completa aquí.

PASO 2. REPARAR EL DAÑO DE VIRUS EN SU COMPUTADORA

RESTORO proporciona un análisis gratuito que ayuda a identificar problemas de hardware, seguridad y estabilidad y presenta un informe completo que puede ayudarlo a localizar y solucionar problemas detectados manualmente. Es un gran software de reparación de PC para usar después de eliminar malware con antivirus profesional. La versión completa del software solucionará los problemas detectados y reparará el daño de virus causado a los archivos del sistema operativo Windows automáticamente.

RESTORO utiliza el motor de análisis AVIRA para detectar spyware y malware existentes. Si se encuentran, el software los eliminará.

Lea la reseña completa aquí.

GeeksAdvice.com los editores seleccionan los productos recomendados en función de su eficacia. Podemos ganar una comisión de enlaces de afiliados, sin costo adicional para usted. Más información.

Directrices de eliminación de virus ransomware NNQP

Método 1. Ingrese al Modo seguro con redes

Paso 1. Inicie Windows en Modo Seguro con redes

Antes de intentar eliminar el virus NNQP Ransomware Virus, debe iniciar el equipo en Modo seguro con redes. A continuación, proporcionamos las formas más fáciles de arrancar el PC en dicho modo, pero puede encontrar otras más en este tutorial en profundidad en nuestro sitio web: Cómo iniciar Windows en modo seguro. Además, vea un video tutorial sobre cómo hacerlo:

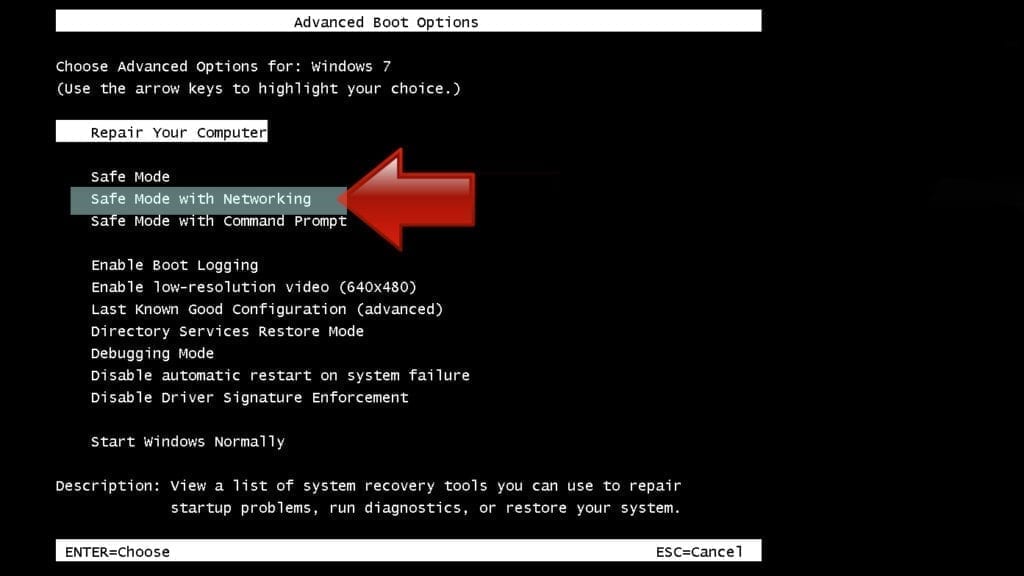

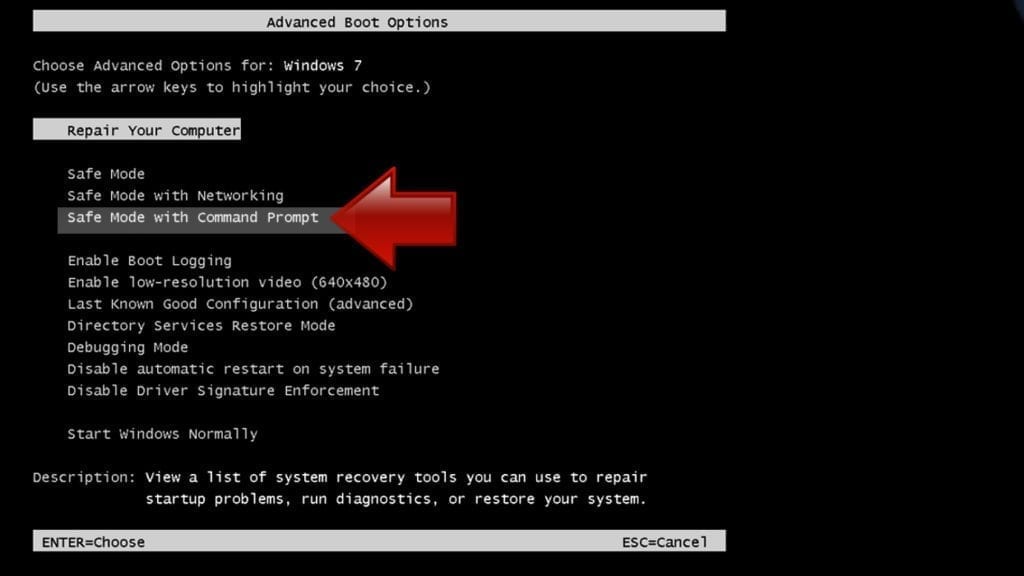

Instrucciones para usuarios de Windows XP/Vista/7

- En primer lugar, apague su PC. A continuación, presione el botón de encendido para iniciarlo de nuevo y comience a presionar instantáneamente el botón F8 en su teclado repetidamente en intervalos de 1 segundo. Esto inicia el menú de Opciones de arranque avanzadas.

- Utilice las teclas de flecha del teclado para bajar al Modo seguro con la opción de red y pulse Intro.

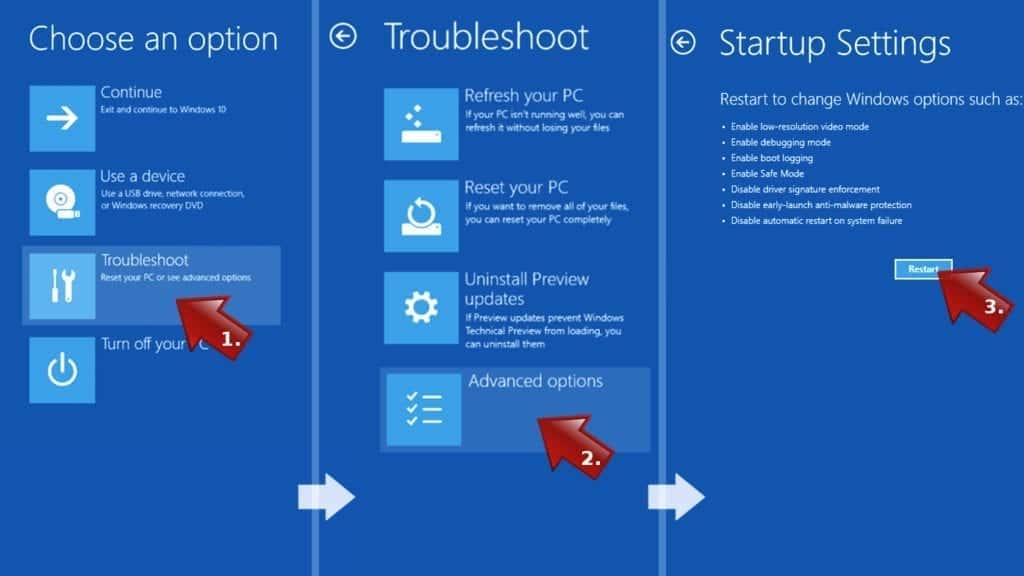

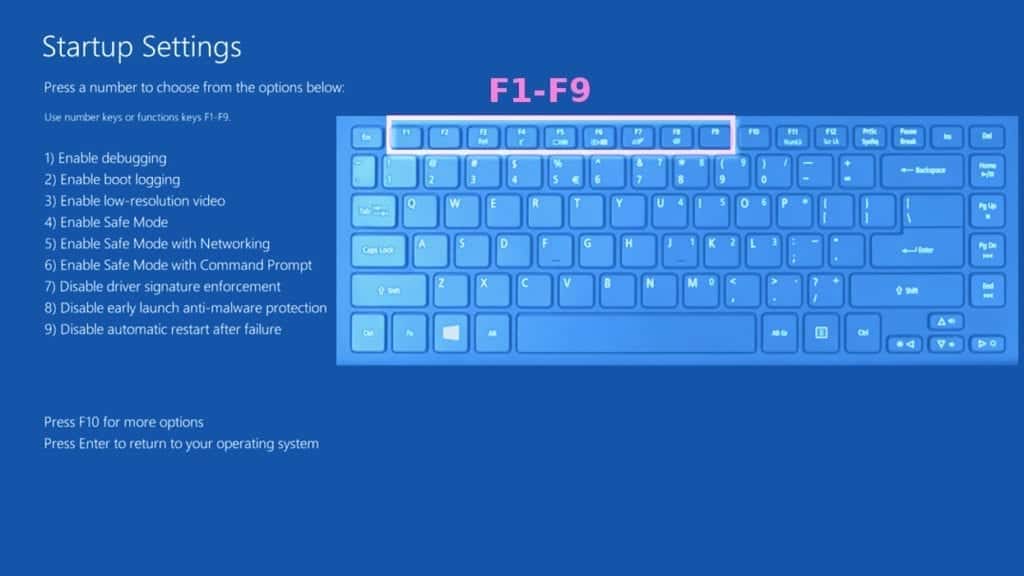

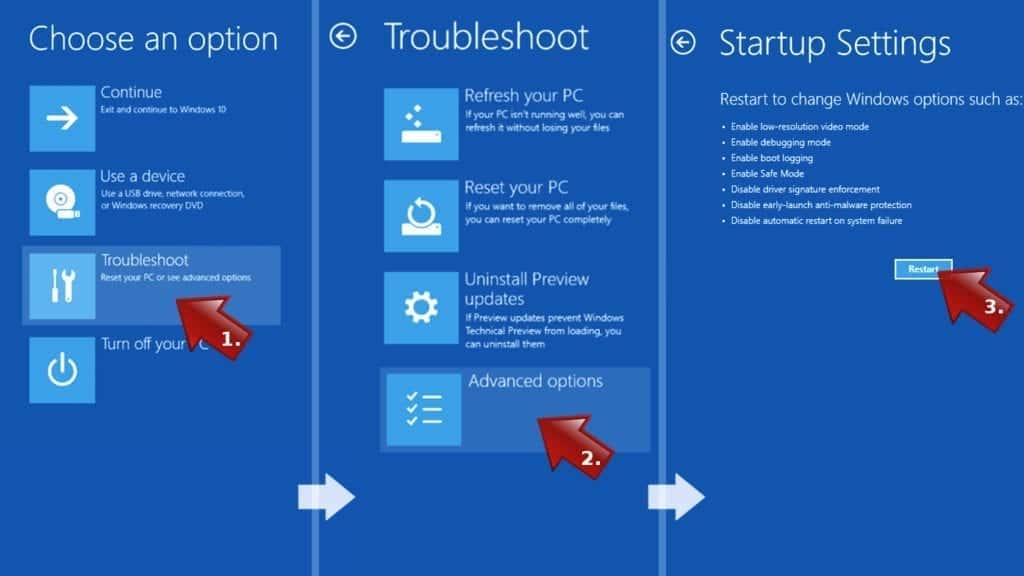

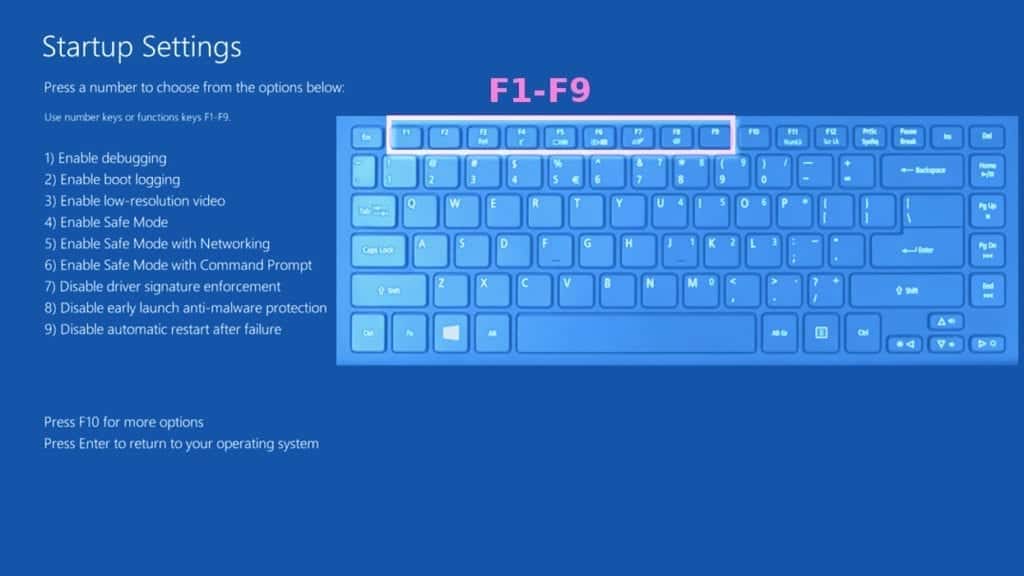

Instrucciones para usuarios de Windows 8/8. 1/10/11

- Abra el menú Inicio de Windows y, a continuación, presione el botón de encendido. En el teclado, mantenga pulsada la tecla Mayús y, a continuación, seleccione la opción Reiniciar.

- Esto lo llevará a la pantalla de solución de problemas de Windows. Seleccione Solucionar problemas > Opciones avanzadas > Configuración de inicio > Reiniciar. Sugerencia: Si no puede encontrar la configuración de inicio, haga clic en Ver más opciones de recuperación.

- En Configuración de inicio, presione la tecla derecha entre F1 y F9 para entrar en Modo seguro con redes. En este caso, es la tecla F5.

Paso 2. Eliminar archivos asociados con el virus

Ahora, puede buscar y eliminar archivos de virus Ransomware NNQP. Es muy difícil identificar archivos y claves de registro que pertenecen al virus ransomware, además, los creadores de malware tienden a renombrarlos y cambiarlos repetidamente. Por lo tanto, la forma más fácil de desinstalar este tipo de virus informático es usar un programa de seguridad confiable como INTEGO Antivirus, que también incluye software de recuperación de datos. Para reparar daños por virus, considere usar RESTORO.

Oferta especial

Compatibilidad: Microsoft Windows

Ver la Revisión completa

RESTORO es una herramienta de reparación de PC única que viene con un motor de escaneo Avira incorporado para detectar y eliminar amenazas de spyware/malware y utiliza una tecnología patentada para reparar el daño de virus. El software puede reparar archivos dañados, faltantes o que funcionen mal, archivos DLL dañados y más. La versión gratuita ofrece un análisis que detecta problemas. Para solucionarlos, se debe comprar la clave de licencia para la versión completa del software.

Método 2. Usar Restauración del sistema

Para usar Restauración del sistema, debe tener un punto de restauración del sistema, creado manual o automáticamente.

Paso 1. Arranque Windows en Modo seguro con el símbolo del sistema

Instrucciones para usuarios de Windows XP/Vista/7

- Apague su PC. Vuelva a iniciarlo presionando el botón de encendido y comience a presionar instantáneamente el botón F8 en su teclado repetidamente en intervalos de 1 segundo. Verá el menú de Opciones de Arranque Avanzadas.

- Con las teclas de flecha del teclado, desplácese hasta el modo seguro con la opción Símbolo del sistema y presione Entrar.

Instrucciones para usuarios de Windows 8/8. 1/10/11

- Inicie el menú Inicio de Windows y, a continuación, haga clic en el botón de encendido. En el teclado, mantenga pulsada la tecla Mayús y, a continuación, elija la opción Reiniciar con el cursor del ratón.

- Esto lo llevará a la pantalla de solución de problemas de Windows. Seleccione Solucionar problemas > Opciones avanzadas > Configuración de inicio > Reiniciar. Sugerencia: Si no puede encontrar la configuración de inicio, haga clic en Ver más opciones de recuperación.

- En Configuración de inicio, presione la tecla derecha entre F1 y F9 para entrar en Modo seguro con Símbolo del sistema. En este caso, presione la tecla F6.

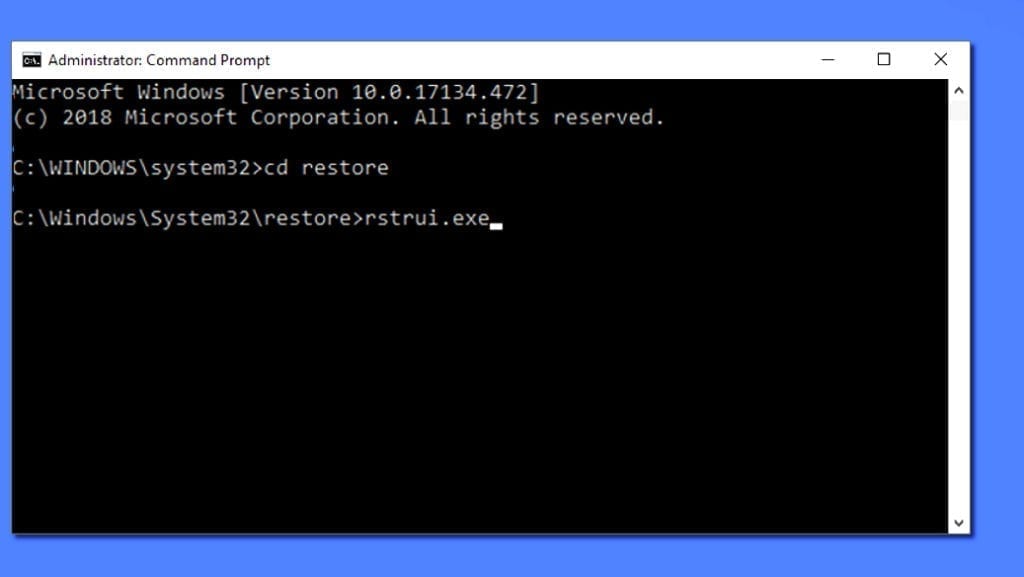

Paso 2. Iniciar el proceso de restauración del sistema

- Espere hasta que el sistema se cargue y aparezca el símbolo del sistema.

- Escriba cd restore y presione Enter, luego escriba rstrui.exe y pulse Intro. O simplemente puede escribir %systemroot%system32restorerstrui.exe en el símbolo del sistema y presione Enter.

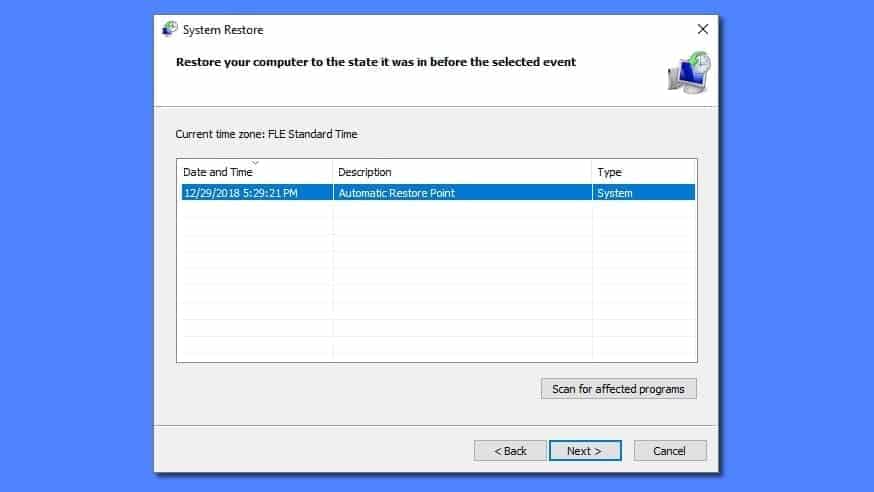

- Esto inicia la ventana de restauración del sistema. Haga clic en Siguiente y, a continuación, elija un punto de restauración del sistema creado en el pasado. Elija uno que se creó antes de la infección por ransomware.

- Haga clic en Sí para comenzar el proceso de restauración del sistema.

Después de restaurar el sistema, recomendamos escanear el sistema con software antivirus o antimalware. En la mayoría de los casos, no quedará ningún malware, pero nunca está de más volver a comprobarlo. Además, recomendamos encarecidamente consultar las directrices de prevención de ransomware proporcionadas por nuestros expertos para proteger su PC contra virus similares en el futuro.

Recomendaciones de software alternativo

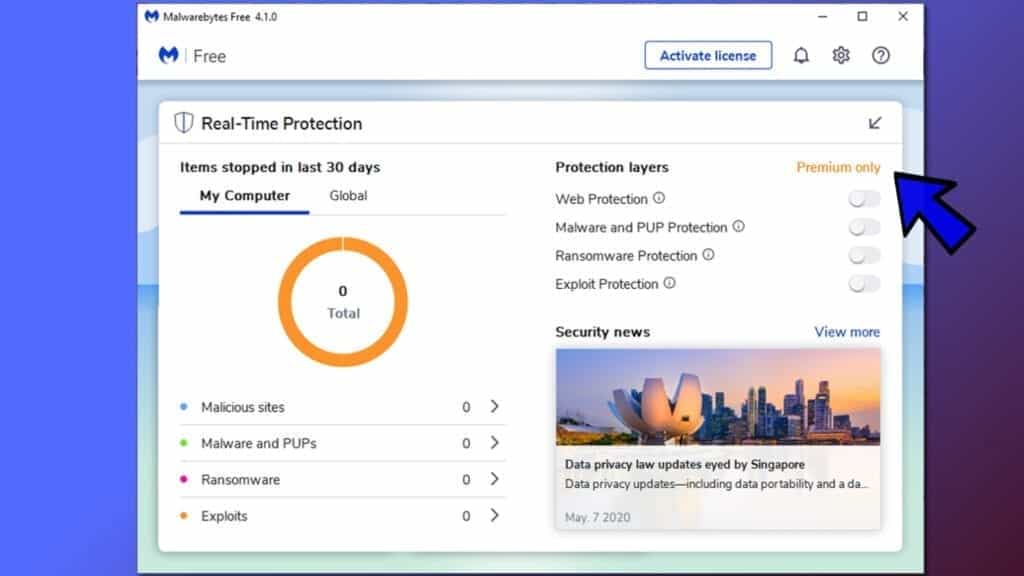

Malwarebytes Anti-Malware

Eliminar spyware y malware es un paso hacia la ciberseguridad. Para protegerse contra amenazas en constante evolución, le recomendamos encarecidamente que adquiera una versión Premium de Malwarebytes Anti-Malware, que proporciona seguridad basada en inteligencia artificial y aprendizaje automático. Incluye protección contra ransomware. Consulte las opciones de precios y protéjase ahora.

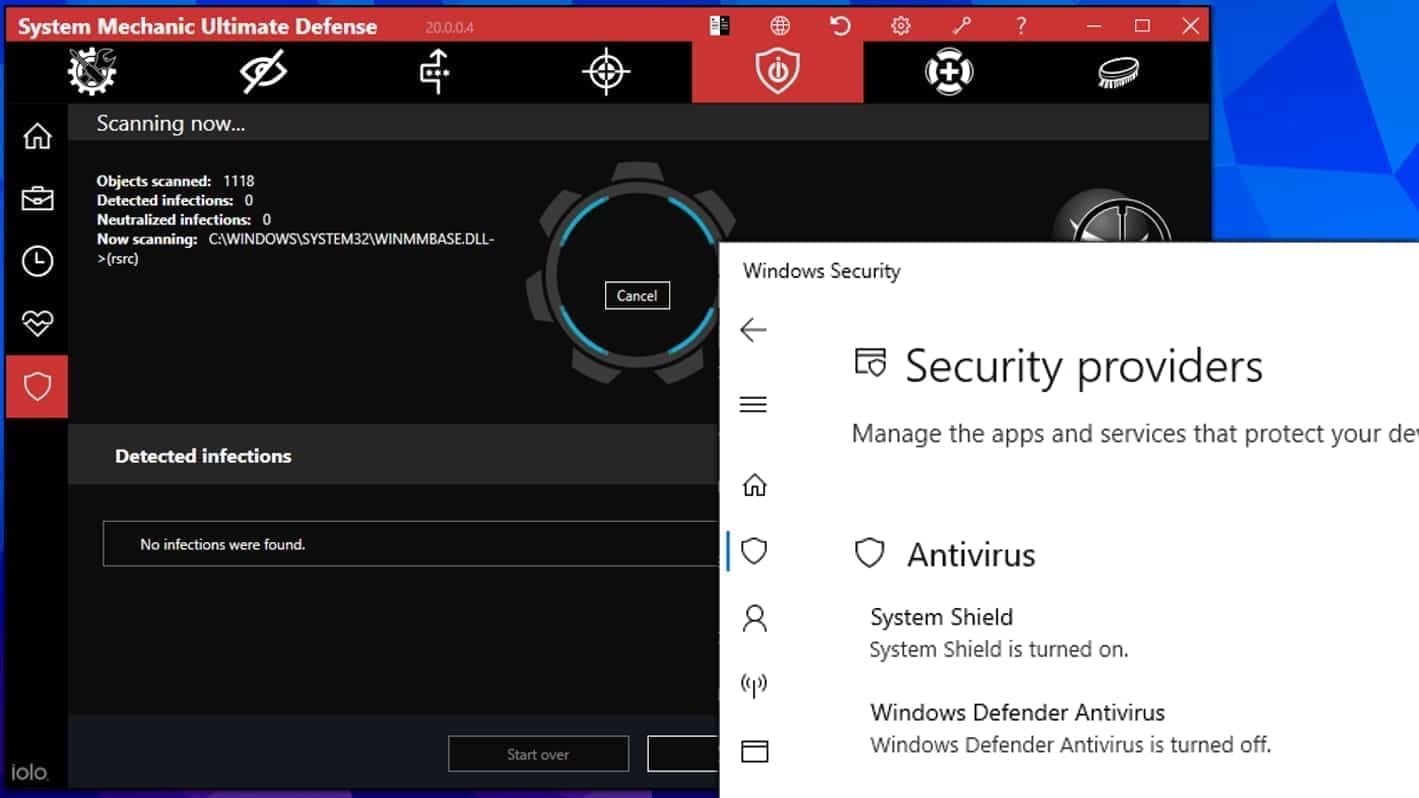

System Mechanic Ultimate Defense

Si está buscando una suite de mantenimiento de sistema todo en uno que tenga 7 componentes principales que proporcionen una potente protección en tiempo real, eliminación de malware bajo demanda, optimización del sistema, recuperación de datos, administrador de contraseñas, protección de privacidad en línea y tecnología de borrado seguro de controladores. Por lo tanto, debido a su amplia gama de capacidades, System Mechanic Ultimate Defense merece la aprobación del Consejo de Geek. Consíguelo ahora con un 50% de descuento. También puede interesarle su revisión completa.

Descargo de responsabilidad. Este sitio incluye enlaces de afiliados. Podemos ganar una pequeña comisión recomendando ciertos productos, sin costo adicional para usted. Solo elegimos software y servicios de calidad para recomendar.

Descifrar archivos NNQP

Arreglar y abrir archivos NNQP grandes fácilmente:

Se informa de que las versiones de ransomware STOP/DJVU cifran solo los 150 KB iniciales de cada archivo para garantizar que el virus logre afectar a todos los archivos del sistema. En algunos casos, el programa malicioso podría omitir algunos archivos. Dicho esto, recomendamos probar este método en varios archivos grandes (>1 GB) primero.

- Cree una copia del archivo cifrado en una carpeta separada utilizando los comandos Copiar > Pegar.

- Ahora, haga clic con el botón derecho en la copia creada y elija Renombrar. Seleccione la extensión NNQP y elimínela. Pulse Intro para guardar los cambios.

- En el mensaje que le pregunta si desea realizar los cambios, ya que el archivo podría quedar inutilizable, haga clic en Aceptar.

- Intente abrir el archivo.

Guía de uso de la herramienta de descifrado STOP/DJVU

Las versiones de ransomware STOP/DJVU se agrupan en variantes antiguas y nuevas. El virus ransomware NNQP se considera la nueva variante STOP / DJVU, al igual que YJQS, SHGV, HUDF, NNQP, XCMB, SBPG, MIIA (encuentre la lista completa aquí). Esto significa que el descifrado completo de datos ahora es posible solo si se ha visto afectado por la clave de cifrado sin conexión. Para descifrar sus archivos, tendrá que descargar Emsisoft Decryptor para STOP DJVU, una herramienta creada y mantenida por un genio investigador de seguridad Michael Gillespie.

Nota! Por favor, no envíe spam al investigador de seguridad con preguntas sobre si puede recuperar sus archivos cifrados con clave en línea, no es posible.

Para probar la herramienta y ver si puede descifrar archivos NNQP, siga el tutorial dado.

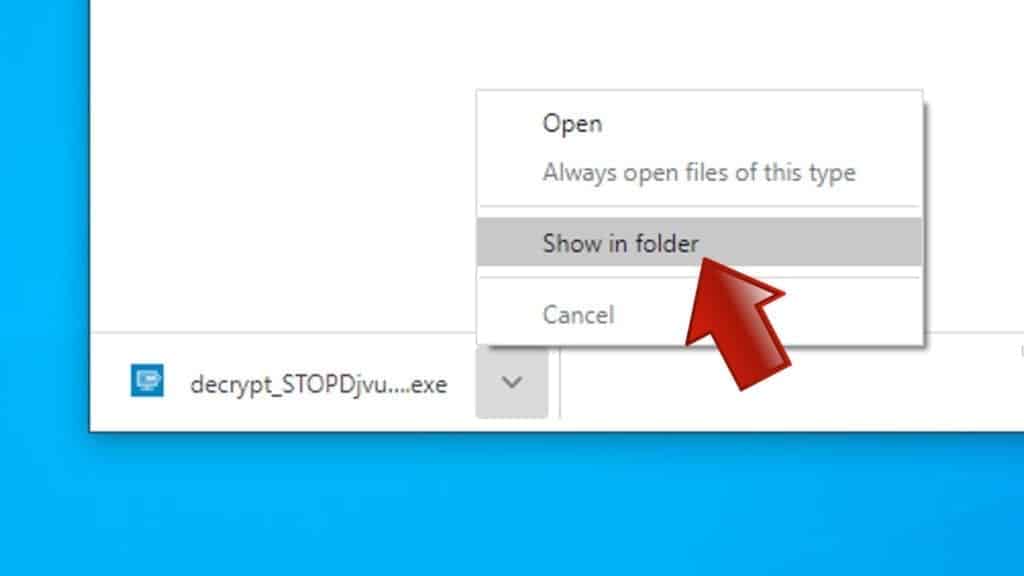

- Descargue la herramienta de descifrado de Emsisoft.

- Haga clic en la flecha junto a su descarga y elija Mostrar en carpeta.

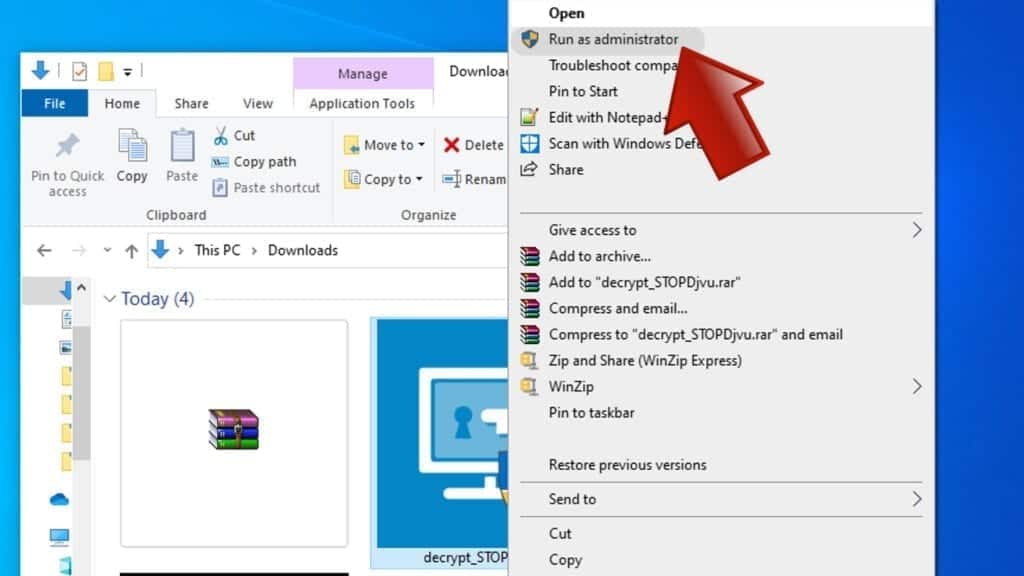

- Ahora, haga clic con el botón derecho en el archivo y elija Ejecutar como administrador. Si se le pregunta, ingrese la contraseña del administrador.

- En la ventana UAC, haga clic en Sí.

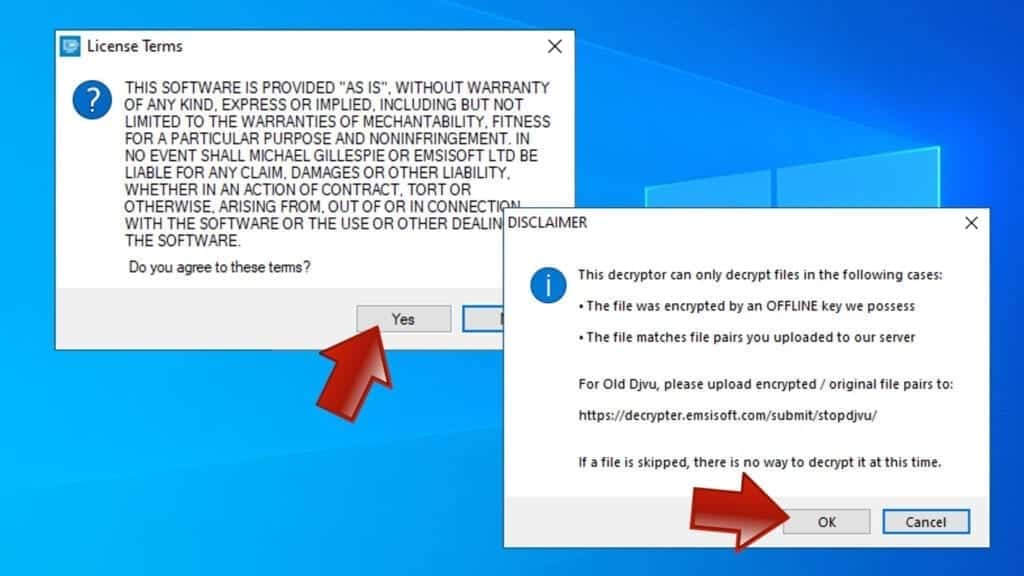

- Haga clic en Sí para aceptar los términos del software en ambas ventanas.

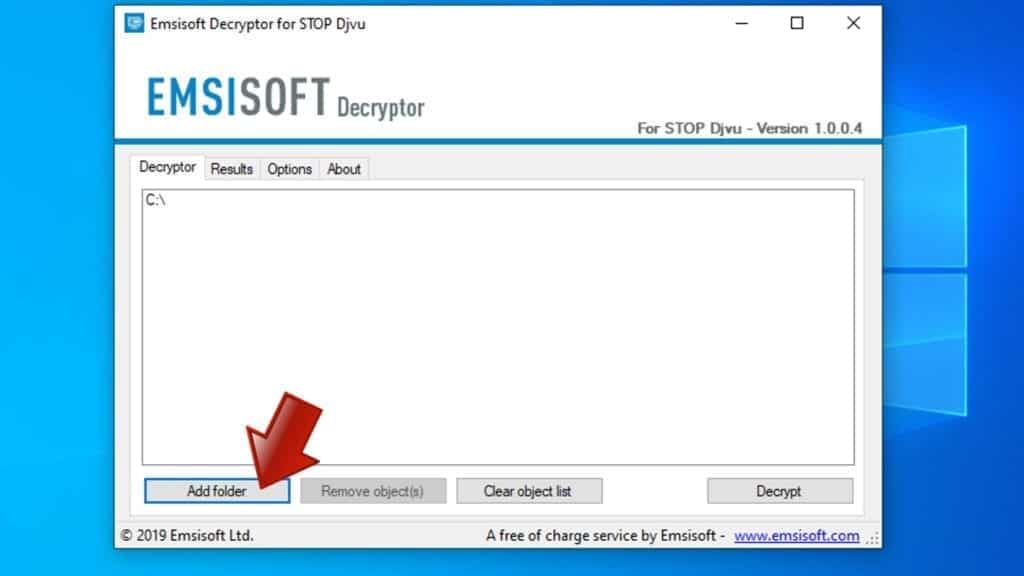

- La herramienta incluirá automáticamente C: / / disk como ubicación para descifrar. La herramienta de recuperación de archivos rellenará previamente las ubicaciones a escanear, incluidas las unidades de almacenamiento de datos conectadas o las unidades de red. Haga clic en Agregar carpeta si desea agregar ubicaciones adicionales.

En la pestaña Opciones, puede elegir mantener copias de archivos cifradas. Recomendamos dejar esta opción seleccionada, especialmente si no sabe si la herramienta de descifrado funcionará.

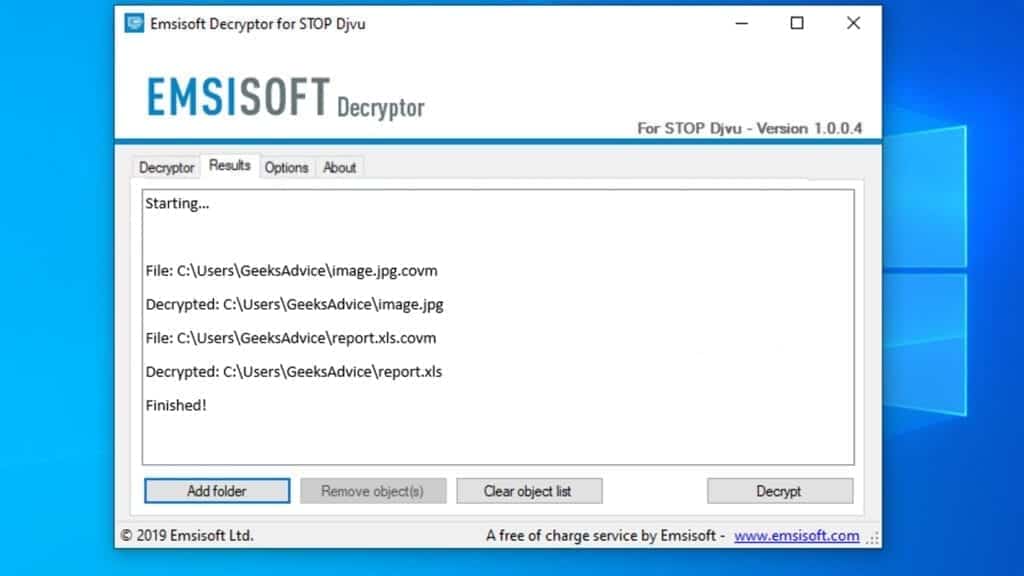

- Haga clic en Descifrar para comenzar a restaurar archivos NNQP. Verá el progreso en la pestaña Resultados. Aquí, puede ver mensajes de la herramienta, como si el procedimiento de descifrado es exitoso o si necesita esperar una actualización.

También es posible que se le informe de que la clave en línea se utilizó para cifrar sus archivos. En tal caso, la herramienta de descifrado no funcionará para usted, y la única manera de recuperar sus archivos es usar una copia de seguridad de datos.

Significados de los mensajes de descifrador

La herramienta de descifrado NNQP puede mostrar varios mensajes diferentes después de un intento fallido de restaurar los archivos. Es posible que reciba uno de los siguientes mensajes:

Error: No se puede descifrar el archivo con ID:

Este mensaje normalmente significa que no hay una clave de descifrado correspondiente en la base de datos del descifrador.

Sin clave para la nueva variante ID en línea:

Aviso: este ID parece ser un ID en línea, el descifrado es imposible

Este mensaje informa que sus archivos se cifraron con una clave en línea, lo que significa que nadie más tiene el mismo par de claves de cifrado/descifrado, por lo que la recuperación de datos sin pagar a los delincuentes es imposible.

Resultado: No hay clave para la nueva variante ID sin conexión:

Este ID parece ser un ID sin conexión. El descifrado puede ser posible en el futuro.

Si se le informó de que se utilizó una clave sin conexión, pero los archivos no se pudieron restaurar, significa que la clave de descifrado sin conexión aún no está disponible. Sin embargo, recibir este mensaje es una noticia extremadamente buena, lo que significa que podría ser posible restaurar sus archivos de extensión NNQP en el futuro. Puede tardar unos meses hasta que se encuentre la clave de descifrado y se cargue en el descifrador. Le recomendamos que siga las actualizaciones sobre las versiones de DJVU descifrables aquí. Recomendamos encarecidamente hacer copias de seguridad de sus datos cifrados y esperar.

Informe de delitos en Internet a los departamentos legales

Las víctimas del Virus Ransomware NNQP deben informar el incidente de delitos en Internet al sitio web oficial de fraudes y estafas del gobierno según su país:

- En los Estados Unidos, vaya al sitio web en línea de On Guard.

- En Australia, vaya al sitio web de SCAMwatch.

- En Alemania, visite el sitio web del Bundesamt für Sicherheit in der Informationstechnik.

- En Irlanda, vaya al sitio web de An Garda Síochána.

- En Nueva Zelanda, vaya al sitio web de Estafas de Asuntos del Consumidor.

- En el Reino Unido, vaya al sitio web de Action Fraud.

- En Canadá, vaya al Centro Canadiense de Lucha contra el Fraude.

- En India, vaya al Portal Nacional de Informes de Delitos Cibernéticos de la India.

- En Francia, diríjase a la Agence nationale de la sécurité des systèmes d’information.

Si no puede encontrar una autoridad correspondiente a su ubicación en esta lista, le recomendamos que utilice cualquier motor de búsqueda para buscar «denunciar delitos cibernéticos». Esto debería llevarte al sitio web de la autoridad correcta. También recomendamos mantenerse alejado de los servicios de denuncia de delitos de terceros que a menudo se pagan. No cuesta nada denunciar un delito en Internet a las autoridades oficiales.

Otra recomendación es ponerse en contacto con la policía federal o la autoridad de comunicaciones de su país o región.

Preguntas Frecuentes

Solo puede abrir archivos NNQP si tiene la clave de descifrado o si se vio afectado por el tipo de cifrado sin conexión.

Para averiguar si se vio afectado por el cifrado sin conexión, vaya a C:/SystemID/PersonalID.txt y ver si la cadena en su interior termina en t1. También puede intentar usar Emsisoft Decryptor para STOP / DJVU.

Siga las directrices proporcionadas por las herramientas oficiales de descifrado de NNQP y crea lo que dicen. Si dicen que es imposible descifrar, realmente es así. No hay ninguna herramienta mágica o humana capaz de descifrar sus archivos ocultos en algún lugar. El cifrado es una técnica creada para ser casi imposible de descifrar sin una clave privada especial (en poder de los delincuentes).

Recomendamos escanear con antivirus, antimalware, herramientas de eliminación de malware o software como RESTORO para eliminar el daño de virus en el sistema. Si no confía en usar una sola herramienta, intente correr una tras otra. Sin embargo, no recomendamos mantener varios programas de seguridad en una computadora a la vez, ya que pueden interferir con el trabajo de los demás.

Tenga cuidado con las herramientas de descifrado NNQP falsas que circulan por la web. Los ciberdelincuentes los están subiendo a varios sitios web sospechosos, también podrían promocionarlos a través de videos sospechosos de Youtube. Estos programas pueden infectar su computadora aún más fuertemente (Troyanos, mineros, etc.). Sugerimos ser extremadamente cautelosos en la web. Si hay una herramienta oficial de descifrado STOP/DJVU disponible, se discutirá ampliamente en los medios públicos.

Norbert Webb es el jefe del equipo de asesoramiento de Geek. Es el editor jefe del sitio web que controla la calidad del contenido publicado. Al hombre también le encanta leer noticias de ciberseguridad, probar software nuevo y compartir sus conocimientos sobre ellos. Norbert dice que seguir su pasión por la tecnología de la información fue una de las mejores decisiones que ha tomado. «No tengo ganas de trabajar mientras hago algo que amo.»Sin embargo, el geek tiene otros intereses, como el snowboard y los viajes.