![]()

Cuando se desinstala un servidor de CA o se bloquea sin recuperación, algunos objetos se dejan en Active Directory. Es una buena práctica eliminar estos objetos obsoletos.

Fondo

Al instalar una versión de Entidad de certificación integrada en Active Directory (es decir, Raíz de Empresa o Subordinada de empresa), se crean o modifican los 6 objetos siguientes en la base de datos de Active Directory:

Nombre: < Nombre común de CA>

Tipo: certificateAuthority

Ruta LDAP: CN = AIA, CN = Servicios de clave pública, CN = Servicios, CN = Configuración, DC = DC = ejemplo, DC=com

Se utiliza para: Contiene certificados de CA que los clientes pueden obtener al validar una cadena de certificados. Los certificados pueden apuntar a esta ubicación a través de la extensión de certificado de Acceso a Información de autoridad (AIA).

Nombre: < Nombre común de CA>

Tipo: crlDistributionPoint

Ruta LDAP: CN = < CAServerName>, CN = CDP,CN=Servicio de Clave Pública,CN=Servicios,CN=Configuración,DC=DC=ejemplo, DC=com

Utilizado para: Contiene CRL (base y delta) que las CA han publicado en el ANUNCIO. Los certificados pueden apuntar a esta ubicación a través de la extensión de certificado de Punto de distribución CRL (CDP).

Nombre: < Nombre común de la CA raíz>

Tipo: certificationAuthority

Ruta LDAP: CN = Entidades de certificación, CN = Servicios de Clave Pública, CN = Servicios,CN=Configuración,DC=ejemplo, DC=com

Se utiliza para: Los certificados de CA raíz colocados aquí son de confianza automática para todos los miembros del dominio. Una CA integrada en AD coloca su certificado aquí durante la instalación. Aquí puede importar manualmente otros certificados de CA raíz.

Nombre: < Nombre común de CA>

Tipo: pKIEnrollmentService

Ruta LDAP: CN=Servicios de inscripción, CN=Servicios de Clave pública,CN=Servicios,CN=Configuración,DC=ejemplo,DC = com

Se utiliza para: Contiene certificados de CA de CA que pueden emitir certificados en el ANUNCIO.

Nombre: < Nombre común de CA>

Tipo: msPKI-Privatekeyrecovery Agent

Ruta LDAP: CN = KRA, CN=Servicios de clave pública,CN=Servicios,CN=Configuración,DC=ejemplo,DC = com

Utilizado para: Contiene los certificados para cualquier agente de recuperación de claves. Los agentes de recuperación de claves deben configurarse manualmente en la CA.

Nombre: NtAuthCertificados

Tipo: certificationAuthority

Ruta LDAP: CN = Servicios de clave pública, CN = Servicios, CN = Configuración, DC = ejemplo, DC=com

Se utiliza para: Contiene certificados de CA de CAS que los certificados de tarjeta inteligente y controlador de dominio son de confianza para el inicio de sesión de Windows. Las CAS integradas en anuncios se agregan aquí automáticamente para la instalación.

Nota! Este objeto es creado por la primera CA integrada en AD, pero las CA posteriores lo modifican en lugar de crear nuevos objetos uniqe. Más información sobre esto más adelante en este artículo.

Cuando desinstale el rol de CA del servidor, solo se elimina un objeto AD, el objeto pKIEnrollmentService. Cuando se elimina ese objeto, los clientes ya no intentarán inscribir certificados de esa CA. Los demás objetos relacionados con PKI se dejan intactos, porque cualquier certificado no revocado emitido tendrá problemas si no existe.

Si está seguro de que todos los certificados emitidos desde ese servidor de CA han caducado o han sido revocados, puede/debe eliminar estos objetos relacionados con CA de AD.

Pasos

Nota importante: Asegúrese de no eliminar ningún objeto relacionado con otras instalaciones de PKI que no sean la CA que está a punto de limpiar.

Iniciar Sitios y servicios de Active Directory

¡Nota! También puede realizar algunos de estos pasos con Administrar contenedores de anuncios en el complemento Enterprise PKI , pero hay algunos problemas (las entradas KRA no se muestran), por lo que me limitaría a los sitios y servicios de Active Directory.

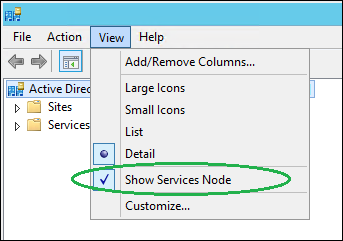

Si no ve el nodo Servicios, asegúrese de que Mostrar nodo Servicios esté marcado:

Expanda Servicios / Servicios de clave pública / AIA, haga clic con el botón secundario en el objeto del panel derecho que coincida con el servidor de CA en cuestión y haga clic en Eliminar, confirmar con Sí:

Seleccione el CDP del contenedor, haga clic con el botón secundario en el contenedor del panel derecho que coincida con el servidor de CA en cuestión y haga clic en Eliminar, confirmar con Sí dos veces:

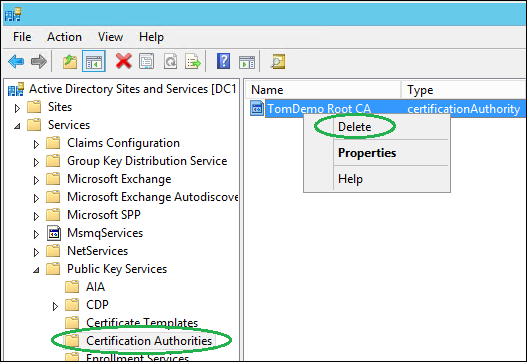

Seleccione las Autoridades de Certificación de contenedores. Asegúrese de eliminar este objeto. Si está eliminando información sobre una CA subordinada, este objeto es probablemente su CA raíz y es posible que haya otras dependencias en este certificado. Si va a eliminar información sobre una CA raíz de empresa, puede eliminarla. Para ello, haga clic con el botón secundario en el objeto del panel derecho que coincida con el servidor de CA en cuestión y haga clic en Eliminar, confirmar con Sí:

Seleccione el contenedor KRA, haga clic con el botón secundario en el objeto del panel derecho que coincida con el servidor de CA en cuestión y haga clic en Eliminar, confirmar con Sí:

Seleccione los servicios de inscripción de contenedores, asegúrese de que el asistente de desinstalación de roles de CA eliminó el objeto aquí. Si, por cualquier motivo, el servidor de CA nunca se desinstaló correctamente, también debe quitar manualmente el objeto pKIEnrollmentService. Para ello, haga clic con el botón secundario en el objeto del panel derecho que coincida con el servidor de CA en cuestión y haga clic en Eliminar, confirmar con Sí:

Ahora tenemos que eliminar el servidor CA del objeto NtAuthCertificates. Sin embargo, esto es un poco diferente, ya que no se trata de un objeto separado, sino de un valor en un objeto AD existente.

Para eliminar información sobre el servidor CA del objeto NtAuthCertificates, ejecute el siguiente comando certutil (debe ejecutarlo como Administrador de empresa):

certutil-viewdelstore » ldap: / / / CN = Certificados de autenticación, CN = Servicios de Clave Pública,CN=Servicios,CN=Configuración,DC=tomdemo, DC=se?¿Certificado de cacertificación?¿base?objectclass=Autoridad de certificación»

Cambie primero la información de la raíz del bosque resaltada de acuerdo con su entorno.

Se le solicitará una lista de certificados en el objeto NtAuthCertificates:

Asegúrese de haber seleccionado el certificado de CA correcto (la captura de pantalla solo muestra un certificado, es posible que vea uno o más) y, a continuación, haga clic en Aceptar. Al elegir Cancelar, se aborta cualquier intento de eliminación.

Ya está, toda la información sobre la CA se ha eliminado de Active Directory. Ahora está listo para implementar una nueva y fresca solución de PKI.