Una red informática, también conocida como red de datos, es una serie de nodos interconectados que pueden transmitir, recibir e intercambiar tráfico de datos, voz y vídeo. Ejemplos de nodos en una red incluyen servidores o módems. Las redes informáticas suelen ayudar a los usuarios de endpoints a compartir recursos y comunicarse. Suelen aparecer por todas partes, como casas, oficinas y administraciones gubernamentales. El uso de redes informáticas puede superar las barreras geográficas y permitir el intercambio de información. Las redes informáticas permiten el uso y el intercambio de cualquier número de aplicaciones y servicios, incluidos correos electrónicos, video, audio y muchos otros tipos de datos, a través de Internet.

Los dispositivos de red utilizan una variedad de protocolos y algoritmos para especificar exactamente cómo los terminales deben transmitir y recibir datos. Por ejemplo, el estándar Ethernet establece un lenguaje común para que las redes cableadas se comuniquen, y el estándar 802.11 hace lo mismo para las redes de área local inalámbricas (WLAN).

Usos

Las redes informáticas tienen una variedad de usos que muchos considerarían esenciales hoy en día, incluidos los siguientes:

- uso compartido de archivos, que permite a los usuarios compartir archivos de datos a través de una red;

- uso compartido de aplicaciones, que permite a los usuarios compartir aplicaciones a través de una red;

- uso compartido de hardware, que permite a los usuarios de una red compartir dispositivos de hardware, como impresoras y discos duros;

- modelo cliente-servidor, que permite almacenar datos en servidores, donde los dispositivos de usuario final, o clientes, pueden acceder a esos datos;

- voz sobre IP (VoIP), que permite a los usuarios enviar datos de voz a través de protocolos de Internet;

- comunicación, que puede incluir vídeo, texto y voz;

- comercio electrónico, que permite a los usuarios vender y comprar productos a través de Internet; y

- juegos, que permite a varios usuarios jugar juntos desde varias ubicaciones.

Además, el diseño de programas requiere habilidades y conocimientos tanto en tecnologías de redes informáticas como en requisitos de programas.

Cómo funcionan las redes informáticas

Las redes informáticas funcionan utilizando un conjunto variable de hardware y software. Todas las redes de conmutación de paquetes utilizan el Protocolo de Control de Transmisión/Protocolo de Internet (TCP / IP) para establecer un medio de comunicación estándar. Cada extremo de una red tiene un identificador único que se utiliza para indicar el origen o el destino de la transmisión. Los identificadores incluyen la dirección IP del nodo o la dirección de Control de Acceso a Medios (MAC). Los nodos de punto final, que se utilizan con fines de enrutamiento, incluyen conmutadores y enrutadores, servidores, computadoras personales, teléfonos, impresoras en red y otros dispositivos informáticos periféricos, así como sensores y actuadores. El modelo de Interconexión de Sistemas Abiertos (OSI) define cómo se transfieren los datos entre ordenadores.

La capacidad de una red es la cantidad de tráfico que la red puede soportar en un momento dado mientras cumple con los acuerdos de nivel de servicio (SLA). La capacidad de la red se mide en términos de ancho de banda. El ancho de banda se cuantifica por el número máximo teórico de bits por segundo (bps) que pueden pasar a través de un dispositivo de red. El rendimiento es una medida de la velocidad real de una transmisión exitosa después de tener en cuenta factores como la latencia, la potencia de procesamiento y la sobrecarga del protocolo.

Ventajas

Las ventajas de usar redes informáticas incluyen las siguientes:

- uso compartido de archivos, que permite a los usuarios compartir datos entre usuarios;

- uso compartido de recursos, que permite a los usuarios compartir varios dispositivos, como fotocopiadoras e impresoras;

- comunicación, que permite a los usuarios enviar y recibir mensajes y datos en tiempo real desde múltiples dispositivos;

- comodidad en el sentido de que los datos son accesibles a través de una conexión a Internet;

- coste en el sentido de que se reducen los costes de hardware, ya que los dispositivos en red pueden compartir recursos; y

- almacenamiento, que permite a los usuarios acceder a los datos almacenados de forma remota o en otros dispositivos de red.

Los tipos de redes informáticas

Las redes a menudo se clasifican según la tecnología de transmisión por cable o inalámbrica que admiten, así como el alcance de sus dominios. Algunos ejemplos de redes informáticas incluyen los siguientes:

- redes de área local (LAN), que interconectan puntos finales en un solo dominio;

- en contraste, redes de área extendida (WAN), que interconectan múltiples LAN;

- redes de área metropolitana (MAN), que interconectan recursos informáticos en un área geográfica;

- redes de área de almacenamiento (SAN), que interconectan dispositivos y recursos de almacenamiento;

- redes de área personal (PANs);

- WLAN;

- redes de área de campus (CANs);

- redes privadas virtuales (VPN);

- redes ópticas pasivas (PON); y

Las redes también se pueden dividir en subredes, también llamadas subredes.

Acceso a la red

Las redes pueden ser públicas o privadas. Si bien cualquier persona puede acceder a Internet pública, el acceso a redes privadas y virtualmente privadas requiere que se asignen credenciales de acceso al usuario final.

En la empresa, los sistemas de control de acceso a la red (NAC) suelen utilizar directivas de seguridad para controlar el acceso a la red de la organización. Esto significa que los dispositivos de red no pueden conectarse a menos que cumplan una directiva empresarial predefinida, que los productos NAC aplican. Cuando se implementan, los sistemas NAC descubren de inmediato todos los dispositivos conectados a una red, los categorizan por tipo y luego reaccionan a ellos en función de las reglas de cumplimiento preconfiguradas implementadas por el equipo de seguridad de la organización.

Los productos NAC permiten el acceso de dispositivos a una red en función de un dispositivo específico, con controles granulares sobre el tipo y el nivel de acceso permitidos. Estos controles se entregan mediante políticas definidas en un sistema de control central. La mayoría de los sistemas NAC también se pueden integrar con Active Directory (AD) para controlar el acceso a la red en función de la directiva de grupo, lo que garantiza que los usuarios solo tengan el acceso a la red necesario para realizar sus trabajos.

topologías de Red

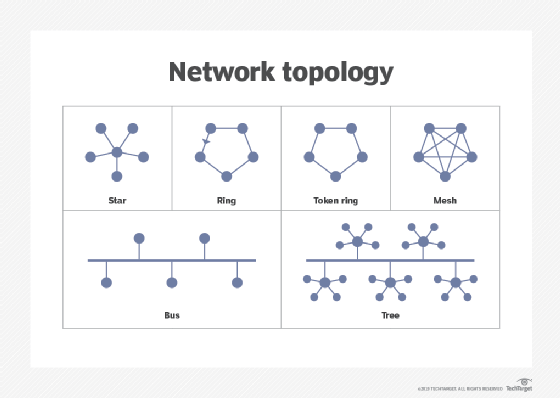

Una topología de red es la estructura física o lógica de una red. Las topologías de red incluyen las siguientes:

- Red de malla completa. Todos los nodos están conectados entre sí y pueden intercambiar datos.

- Red de malla parcial. Algunos nodos están conectados entre sí en un esquema de malla completa, pero otros solo están conectados a uno o dos nodos más de la red.

- Red punto a punto. La conectividad de red se limita a dos terminales.

- Red Star. Todos los nodos de red están conectados a un ordenador central común.

- Red de árbol. Dos o más redes estelares están conectadas entre sí.

- Red de bus. Los dispositivos de red están conectados directamente a una línea de transmisión. Todas las señales pasan a través de todos los dispositivos, pero cada dispositivo tiene una identidad única y reconoce las señales destinadas a él.

- Red de anillo. Los dispositivos de red están conectados entre sí en un formato de anillo, donde cada dispositivo está conectado a al menos otros dos dispositivos.

Una visualización de diferentes tipos de topología de red

Topología de red frente a estructura de red

Las topologías de red son la estructura física o lógica de una red. El término tejido de red describe la forma en que cada topología crea un tipo particular de patrón entrecruzado de conexiones, como topologías de bus, anillo y estrella. La palabra tela se utiliza como una alusión a los hilos en una tela. Una buena manera de recordar la diferencia es que los tejidos de red describen una topología de red.