¿Qué es la suplantación de IP?

La suplantación de protocolo de Internet (IP) es un tipo de ataque malicioso en el que el actor de la amenaza oculta la verdadera fuente de los paquetes IP para dificultar saber de dónde provienen. El atacante crea paquetes, cambiando la dirección IP de origen para hacerse pasar por un sistema informático diferente, disfrazar la identidad del remitente o ambas cosas. El campo de encabezado del paquete falsificado para la dirección IP de origen contiene una dirección que es diferente de la dirección IP de origen real.

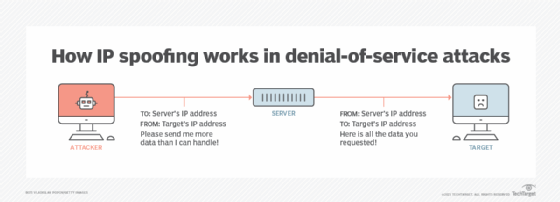

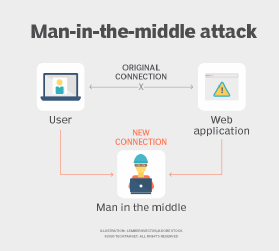

La suplantación de IP es una técnica que a menudo utilizan los atacantes para lanzar ataques distribuidos de denegación de servicio (DDoS) y ataques man-in-the-middle contra dispositivos específicos o las infraestructuras circundantes. El objetivo de los ataques DDoS es abrumar a un objetivo con tráfico mientras oculta la identidad de la fuente maliciosa, evitando los esfuerzos de mitigación.

El uso de direcciones IP falsificadas permite a los atacantes hacer lo siguiente:

- evitar que las autoridades descubran quiénes son y los involucren en el ataque;

- evite que los dispositivos dirigidos envíen alertas sobre ataques en los que son participantes involuntarios; y

- evite los scripts, dispositivos y servicios de seguridad que incluyen direcciones IP bloqueadas que se sabe que son fuentes de tráfico malicioso.

¿Cómo funciona la suplantación de IP?

El tráfico de Internet se envía en unidades denominadas paquetes. Los paquetes contienen encabezados IP que tienen información de enrutamiento sobre el paquete. Esta información incluye la dirección IP de origen y la dirección IP de destino. Piense en el paquete como un paquete en el correo y la dirección IP de origen como la dirección de retorno en ese paquete.

En la suplantación de direcciones IP, el atacante cambia la dirección de origen en el encabezado del paquete saliente. De esa manera, el equipo de destino ve el paquete como procedente de una fuente de confianza, como un equipo en una red empresarial, y lo acepta.

Los atacantes pueden generar encabezados de paquetes fraudulentos falsificando y aleatorizando continuamente la dirección de origen con una herramienta. También pueden usar la dirección IP de otro dispositivo existente para que las respuestas al paquete falsificado vayan allí en su lugar.

Para llevar a cabo la suplantación de IP, los atacantes necesitan lo siguiente:

- Una dirección IP de confianza que el dispositivo receptor permitiría ingresar a la red. Hay numerosas formas de encontrar IP de dispositivos. Una forma es Shodan, una base de datos en línea de asignaciones de direcciones IP a dispositivos.

- La capacidad de interceptar el paquete e intercambiar el encabezado IP real por el fraudulento. Se puede utilizar una herramienta de rastreo de red o un análisis de Protocolo de Resolución de Direcciones (ARP) para interceptar paquetes en una red y recopilar direcciones IP para falsificar.

¿Cómo puede detectar la suplantación de IP?

Los usuarios finales tienen dificultades para detectar la suplantación de IP. Estos ataques se llevan a cabo en la capa de red Layer Capa 3 del modelo de comunicaciones de Interconexión de Sistemas Abiertos. De esa manera, no hay signos externos de manipulación. Las solicitudes de conexión falsificadas parecen solicitudes de conexión legítimas externamente.

Sin embargo, hay herramientas de monitoreo de red que las organizaciones pueden usar para realizar análisis de tráfico en los puntos finales de red. El filtrado de paquetes es la forma principal de hacerlo.

Los sistemas de filtrado de paquetes a menudo están contenidos en enrutadores y cortafuegos. Detectan inconsistencias entre la dirección IP del paquete y las direcciones IP deseadas contenidas en las listas de control de acceso (ACL). También detectan paquetes fraudulentos.

El filtrado de entrada y el filtrado de salida son los dos tipos de filtrado de paquetes:

- El filtrado de entrada examina los paquetes entrantes para ver si el encabezado IP de origen coincide con una dirección de origen permitida. Rechaza cualquiera que no coincida o que muestre otro comportamiento sospechoso. Este filtrado establece una ACL con direcciones IP de origen permitidas.

- El filtrado de salidas examina las direcciones IP de origen salientes que no coinciden con las de la red de la empresa. Este enfoque evita que los iniciados lancen un ataque de suplantación de IP.

¿Cómo se protege contra la suplantación de IP?

Los paquetes falsificados de IP no se pueden eliminar. Pero las organizaciones pueden tomar medidas para proteger sus redes y datos.

Estos son algunos pasos que las empresas pueden seguir:

- Utilice métodos de verificación y autenticación sólidos para todo el acceso remoto. No autentique dispositivos y usuarios únicamente en función de la dirección IP.

- Haga una ACL de direcciones IP.

- Utilice el filtrado de paquetes de entrada y salida.

- Utilice antivirus y otros programas de seguridad que vigilen la actividad sospechosa de la red.

- Utilice protocolos de cifrado de nivel IP para proteger el tráfico que va hacia y desde el servidor empresarial. Este enfoque evita que los atacantes lean posibles direcciones IP para suplantar la identidad.

- Mantenga actualizado el software de red y practique una buena administración de parches.

- Realizar un monitoreo de red continuo.

Los firewalls y las reglas de filtrado de enrutadores empresariales deben configurarse para rechazar paquetes que puedan ser falsificados. Eso incluiría paquetes con direcciones IP privadas que provienen de fuera del perímetro de la empresa. También cubre el tráfico que se origina dentro de la empresa, pero falsifica una dirección externa como dirección IP de origen. Esto evita que se inicien ataques de suplantación de identidad desde la red interna contra redes externas.

¿Qué son otros tipos de suplantación de red?

Hay varios tipos de suplantación de identidad, muchos de los cuales ocurren en redes basadas en IP. Pero la mayoría de estos no son suplantaciones de direcciones IP en las que se cambia la dirección IP de un paquete.

Algunos otros tipos de suplantación que tratan con direcciones IP incluyen los siguientes:

Protocolo de resolución de direcciones. Un ataque de suplantación de ARP ocurre cuando un atacante envía mensajes ARP falsos a través de una red de área local (LAN). Esto vincula la dirección de control de acceso a medios del atacante con la dirección IP de un equipo o servidor legítimo en la red. Esto ocurre en la capa de enlace de datos en las tramas Ethernet que llevan ese protocolo.

Sistema de nombres de dominio (DNS). Con un ataque de suplantación de DNS, el DNS registra y desvía el tráfico de Internet de los servidores legítimos hacia los falsos. DNS asigna direcciones IP a sitios web y los usuarios acceden a servidores DNS para acceder a sitios web. Los hackers pueden inyectar entradas DNS falsas en servidores DNS para que, cuando los usuarios accedan al servidor, se envíen a la ubicación en la que el hacker inyectó, en lugar de a su destino previsto.

Otros métodos de suplantación de identidad abordan diferentes tipos de información y pueden no afectar a las direcciones IP directamente o en absoluto. Algunos ejemplos incluyen los siguientes:

Identificador de llamadas. La suplantación de IDENTIFICADOR de llamadas cambia un identificador de llamadas para que una llamada parezca provenir de una ubicación diferente. Esto sucede comúnmente cuando los vendedores telefónicos llaman a los objetivos utilizando el código de área del objetivo.

Correo electrónico. Los atacantes alteran los campos del encabezado del correo electrónico para indicar falsamente que el mensaje se originó de un remitente diferente. El correo electrónico falsificado es a menudo parte de un ataque de phishing que contiene un enlace a una versión duplicada de un sitio web que parece ser el original. El sitio web falsificado intenta engañar a las víctimas objetivo para que entreguen credenciales de inicio de sesión u otra información confidencial.

Sistema de posicionamiento global (GPS). La suplantación de GPS es cuando un usuario de un dispositivo móvil engaña al dispositivo para que muestre una ubicación que es diferente de su verdadera ubicación geográfica. Esto se puede hacer utilizando una aplicación de terceros que produce información de posición y navegación diferente.

Servicio de Mensajes Cortos (SMS). La suplantación de mensajes de texto o SMS es cuando el número de teléfono del remitente se cambia a otro para ocultar el número de teléfono real. Los atacantes pueden incluir enlaces a sitios de phishing o descargas de malware en sus textos. Las organizaciones legítimas también pueden usar este método para reemplazar un número de teléfono difícil de recordar por un ID alfanumérico fácil de recordar.

URL. Con este tipo de suplantación, los actores maliciosos usan una URL casi idéntica que imita una real con unos pocos personajes cambiados. La intención es conseguir que el objetivo vaya a una página web que imite la apariencia de una legítima y luego haga que ingresen información confidencial.

¿Cuáles son los ejemplos de suplantación de IP?

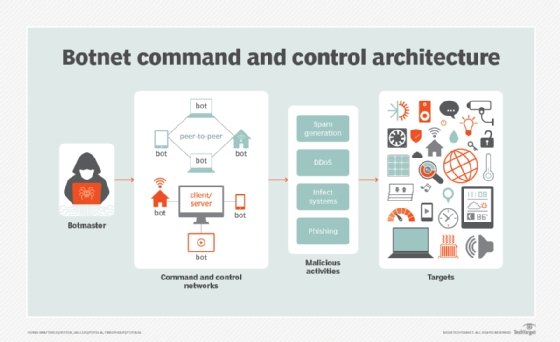

Cuando los atacantes lanzan un ataque DDoS, utilizan direcciones IP falsificadas para sobrecargar los servidores de los equipos con volúmenes de paquetes demasiado grandes para que los equipos de destino los manejen. Las redes de bots se utilizan a menudo para enviar paquetes geográficamente dispersos. Las redes de bots grandes pueden contener decenas de miles de computadoras, cada una de las cuales puede falsificar varias direcciones IP de origen al mismo tiempo. Estos ataques automatizados son difíciles de rastrear.

Los siguientes ejemplos de cómo se ha utilizado la suplantación de identidad en ataques DDoS:

- GitHub. En febrero. El 28 de diciembre de 2018, la plataforma de alojamiento de código GitHub se vio afectada por lo que en ese momento se creía que era el ataque DDoS más grande de la historia. Los atacantes falsificaron la dirección IP de GitHub y enviaron consultas a servidores memcached que a menudo se usan para acelerar los sitios basados en bases de datos. Los servidores amplificaron los datos devueltos de esas solicitudes a GitHub en un factor de aproximadamente 50. Como resultado, por cada byte enviado por el atacante, se enviaron hasta 51 kilobytes al objetivo. GitHub recibió 1,35 terabits por segundo de tráfico, lo que provocó que el sitio se cayera durante 10 minutos.

- Tsutomu Shimomura. En diciembre El 25 de septiembre de 1994, el hacker Kevin Mitnick lanzó un ataque contra los ordenadores del hacker rival Tsutomu Shimomura utilizando la suplantación de IP. Mitnick explotó la relación de confianza entre la computadora terminal X de Shimomura y el servidor al aprender el patrón de números de secuencia TCP que genera la computadora. Inundó la computadora con solicitudes SYN de direcciones IP falsificadas que eran enrutables pero inactivas. La computadora no pudo responder a las solicitudes, y su memoria se llenó de solicitudes SYN. Esta técnica se conoce como escaneo SYN.

Los ataques Man-in-the-middle también usan suplantación de IP para hacerse pasar por un destinatario objetivo, recibir el tráfico de Internet de ese destinatario y responder con sus propios paquetes, que pueden contener malware.