En este artículo le presentaremos algunos conocimientos básicos de Active Directory y cuáles son los beneficios de implementar Active Directory. La información sobre los bosques, los dominios, la unidad organizativa y el sitio, así como los conocimientos básicos de LDAP (Protocolo Ligero de Acceso a directorios) y la Directiva de grupo.

¿Qué es Active Directory?

En primer lugar, vamos a averiguar si Active Directory es qué. Active Directory es un servicio de directorio (servicio de directorio) fue registrado por Microsoft, es una parte integral de la arquitectura de Windows. Al igual que otros servicios de directorio, como Novell Directory Services (NDS), Active Directory es un sistema de estándares y enfoque, utilizado para automatizar la administración de la red de datos de usuario, seguridad y distribución de recursos, lo que permite la interacción con la otra carpeta. Agregar a eso Active Directory está diseñado especialmente para el entorno en el que la conexión de red se asigna de acuerdo con un determinado.

Active Directory se puede considerar un nuevo desarrollo en comparación con Windows 2000 Server y está aumentando y finalizando mejor en Windows Server 2003, convirtiéndose en una parte importante del sistema operativo. Active Directory de Windows Server 2003 proporciona una referencia que se denomina servicio de directorio a todos los objetos de una red, incluidos usuarios, grupos, equipo, impresora, directiva y permisos.

en resumen y en general, Active Directory es 1 formulario de base de datos con un propósito claro y por separado, sin embargo, no es en absoluto 1 reemplazo para el Registro de Windows. Imagina que esto se hace, 1 cliente de red grande hay cientos, miles de empleados, y cada empleado tiene su nombre (nombre y apellido) diferentes, diferentes trabajos, diferentes departamentos… y cada cliente de «pila» administrado por servidor que debe tener Active Directory para categorizar y manejar el trabajo de una manera óptima. La parte de los datos de Active Directory se hereda, se escala y se clasifica… claro y flexible.

¿por qué es necesario aplicar Active Directory?

Hay varias razones para explicar las preguntas anteriores. Microsoft Active Directory se ve como un paso hacia el desarrollo significativo en comparación con el dominio de Windows NT Server 4.0, o incluso el servidor de red independiente. Active Directory tiene un mecanismo de gobernanza centrado en toda la red. También proporciona redundancia y conmutación por error automática cuando se implementan dos o más controladores de dominio en un dominio.

Active Directory administrará automáticamente la comunicación entre el controlador de dominio para garantizar el mantenimiento de la red. Los usuarios pueden acceder a todos los recursos de la red a través de un inicio de sesión único. Todos los recursos de la red están protegidos por un mecanismo de seguridad bastante fuerte, este mecanismo de seguridad puede comprobar la identificación del usuario y los poderes de cada visita para los recursos.

Active Directory permite aumentar el nivel, el nivel inferior el controlador de dominio y el servidor miembro de una manera fácil. El sistema se puede administrar y proteger a través de directivas de grupo Directivas de grupo. Se trata de un modelo de organización, jerárquico flexible, que permite una gestión sencilla y responsabilidades administrativas delegadas. Aunque lo más importante sigue siendo que Active Directory tiene la capacidad de administrar millones de objetos dentro de un dominio.

La unidad básica de Active Directory?

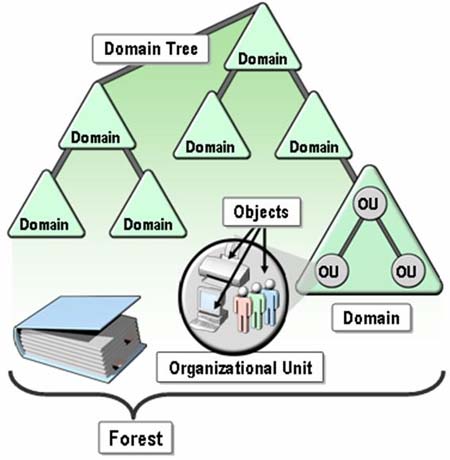

El Directorio activo de red se organiza utilizando 4 tipos de unidad o categoría de estructura. Cuatro esta unidad se divide en bosque, dominio, unidad organizativa y sitio.

- Bosques: Grupo de objetos, el atributo y la sintaxis de atributos en Active Directory.

- Dominio: Grupo de computadoras que comparten una política común, el nombre y una base de datos de nuestros miembros.

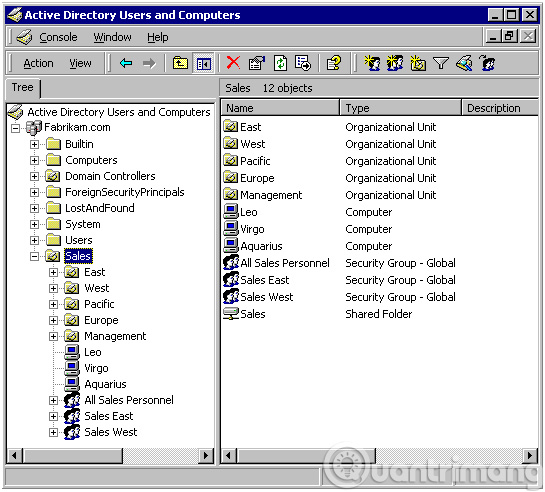

- Unidad organizativa (OU): Agrupa los elementos en el dominio que lo hace. Creamos una jerarquía arquitectónica para el dominio y creamos una estructura firme de Active Directory de acuerdo con las condiciones de la organización y la geografía.

- Sitios: agrupación física de los componentes independientes de la estructura y la unidad organizativa. El Sitio distingue entre la ubicación está conectada por la conexión de alta velocidad y la velocidad de conexión es baja, y está definida por una o más subredes IP.

El Bosque no está restringido por la geografía o la topología de la red. Un bosque puede consistir en varios dominios, cada dominio comparte un esquema general. Miembros del dominio del mismo bosque, incluso sin conectar la LAN o WAN entre ellos. Cada una de ellas una red privada también puede ser una familia de muchos independientes de los bosques. En general, se debe utilizar un bosque para cada entidad. A pesar de esto, todavía hay que acudir al suplemento forestal para la implementación de pruebas y propósitos de investigación fuera del bosque para unirse a la producción.

El dominio: El dominio sirve como elementos en las tareas de política de privacidad y administración. Todos los objetos dentro de un dominio están sujetos a Directivas de grupo, extensión de dominio. Del mismo modo, cualquier administrador de dominio puede administrar todos los objetos dentro de un dominio. Además, cada dominio también tiene una base de datos, la única cuenta de la misma. Por lo tanto, la autenticidad es uno de los problemas básicos del dominio. Cuando una cuenta de usuario verifica completamente con un dominio que esta cuenta de usuario tiene acceso a los recursos dentro del dominio.

Active Directory requiere uno o más dominios para funcionar. Como se mencionó anteriormente, un dominio de Active Directory es un conjunto de equipos que comparten un conjunto común de directivas, nombres y bases de datos de nuestros miembros. Un dominio debe tener uno o más controladores de dominio (DC) y guardar la base de datos, mantener las directivas y proporcionar la autenticación para el inicio de sesión en el dominio.

anteriormente en controlador de dominio de Windows NT primario: controlador de dominio primario (PDC) y copia de seguridad del controlador de dominio: el controlador de dominio de copia de seguridad (BDC) es el rol que se puede asignar a un servidor en una red del equipo que usa el sistema operativo Windows. Windows ha utilizado la idea de un dominio para administrar el acceso a los recursos de red (aplicaciones, impresoras, etc.).) para un grupo de usuarios. Los usuarios solo necesitan iniciar sesión en un dominio para acceder a los recursos, estos recursos se pueden ubicar en varios servidores diferentes de la red.

servidor conocido como PDC, administra el maestro de usuario de la base de datos para el dominio. Uno o varios otros servidores están diseñados como BDC. PDC envía periódicamente la base de datos de copias al BDC. Una lata de BDC puede desempeñar un papel como PDC si el PDC del servidor tiene errores y también puede ayudar a equilibrar el flujo de trabajo si está demasiado ocupado.

Con Windows 2000 Server, cuando el controlador de dominio todavía se mantiene, el servidor de rol PDC y BDC basic se reemplazaron por Active Directory. Los usuarios tampoco crearán la distinción de dominio para dividir el privilegio de administrador. Dentro de Active Directory, los usuarios pueden delegar privilegios de administración completamente, en función de la unidad organizativa. El dominio no está restringido por un número de 40.000 usuarios. El dominio de Active Directory puede administrar millones de objetos. Debido a que ya no existe, PDC y BDC deben usar Active Directory para copiar replicación multi-maestro, y todos los controladores de dominio son las filas horizontales juntas.

Las unidades organizativas demostraron ser más flexibles y permiten una gestión más sencilla que el dominio. OU le permite obtener posibilidades flexibles casi ilimitadas, puede mover, eliminar y crear la OU nueva si es necesario. Aunque el dominio también tiene propiedades flexibles. Pueden ser desaliñados crear nuevos, sin embargo, este proceso es fácil de llevar a romper el entorno en comparación con la unidad organizativa y también debe evitarse si es posible.

Por definición, los sitios que contienen la subred IP tienen la fiabilidad y rapidez del enlace de comunicación entre el host. Al utilizar el sitio, puede controlar y reducir la cantidad de tráfico transmitido en la WAN de enlace lentamente.

Maestro de infraestructura y Catálogo global:

Una de las otras partes principales de Active Directory es el Maestro de infraestructura. El Maestro de Infraestructura (IM) es un FSMO (Maestro Único Flexible de Operaciones) de todo el dominio que tiene la función de responder en un proceso automático para corregir el error (fantasma) dentro de la base de datos de Active Directory.

Phantom se creó en el DC, requiere una base de datos de referencia cruzada entre un objeto dentro de la propia base de datos y un objeto del lado en el bosque. Por ejemplo, se puede detectar cuando se agrega un usuario determinado de un dominio a un grupo en otro dominio con el mismo bosque. Phantom perderá fuerza cuando no contengan nuevas actualizaciones de datos, esto aparece cuando se realizan cambios en objetos fuera de ese Phantom, expresados, por ejemplo, cuando el objeto de destino se restablece al nombre, se mueve en algún lugar entre el dominio o se elimina. Infraestructura Domina la capacidad de localizar y reparar parte del fantasma. Cualquier cambio que se produzca debido al proceso de corrección de errores se crea una copia en todo el DC que queda en el dominio.

El Maestro de infraestructura a veces se confunde con el Catálogo Global (GC), este ingrediente es mantener un permiso de solo lectura de copia para que el dominio se encuentre en un bosque, utilizado para la aplicación universal de grupo de almacenamiento y el proceso de inicio de sesión,… Por GC guarde una copia, no completa, de todos los objetos dentro del bosque, para que puedan crear la referencia cruzada entre dominios sin necesidad de phantom.

Active Directory y LDAP:

LDAP (Lightweight Directory Access Protocol) es una parte de Active Directory, es un software de protocolo que permite posicionar la organización, el individuo u otros recursos, como archivos y dispositivos, en una red, aunque su red sea el Internet público o la intranet de la empresa.

En una red, un directorio le indica dónde almacenar los datos allí. En redes TCP/IP (incluido Internet), el sistema de nombres de dominio (DNS) es una carpeta de sistema que utiliza nombres de dominio adjuntos con una dirección de red particular (ubicación única en la red). Aun así, es posible que no conozca el nombre de dominio, pero LDAP le permite buscar el nombre específico sin saber que están posicionados ahora.

El directorio LDAP está organizado en una estructura de árbol que consiste simplemente en el nivel a continuación:

- directorio raíz son las ramas, hija

- País, cada País tiene ramas hija

- las Organizaciones, cada Organización tiene ramas hija

- unidades Organizativas (unidades, departamentos,…), tiene la sucursal

- Individuos (individuos, incluyendo personas, archivos y recursos compartidos, como una impresora)

Un directorio LDAP se puede distribuir entre varios servidores. Cada servidor puede tener una versión del total y sincronizarse en el ciclo.

los administradores necesitan comprender LDAP al buscar la información en Active Directory necesitan crear la consulta LDAP útil al buscar la información almacenada en la base de datos de Active Directory.

La Directiva de grupo de administración y Active Directory:

Cuando se trata de Active Directory, seguramente tenemos que hacer referencia a la Directiva de grupo. El administrador puede usar la directiva de grupo en Active Directory para definir la configuración de usuario y el equipo de la red. Esta configuración se configura y almacena en Objetos de directiva de grupo (GPO), estos componentes se combinarán con los objetos de Active Directory, incluidos el dominio y el sitio. Este es el mecanismo principal para aplicar el cambio al equipo y al usuario en el entorno Windows.

a través de administración, Directiva de grupo, los administradores pueden configurar el escritorio de configuración global en el equipo del usuario, restringir o permitir el acceso al archivo o carpeta dentro de la red.

Además, también teníamos que entender cómo se usa el GPO y cómo. El objeto de directiva de grupo se aplica en el siguiente orden: La directiva en la máquina local se utilizará antes, entonces este es el sitio de la directiva, la directiva de dominio, la directiva se usa para la unidad organizativa propia. En un momento determinado, un objeto de un usuario o equipo solo puede pertenecer a un sitio o dominio, por lo que solo recibirá el GPO vinculado al sitio o dominio.

El GPO se divide en dos secciones separadas: la Plantilla de Directiva de grupo (GPT) y el Contenedor de directiva de grupo (GPC). La plantilla de directiva de grupo tiene la responsabilidad de guardar la configuración creada dentro del GPO. Almacena la configuración en una estructura de carpetas y el archivo es grande. Para aplicar esta configuración a todos los objetos de usuario y GPT del equipo, se debe crear una copia para todo DC dentro del dominio.

El contenedor de directiva de grupo forma parte del GPO y está alojado en Active Directory en el DC del dominio. GPC es responsable de mantener la referencia para las Extensiones del Lado del Cliente( CSE), la ruta al GPT, la ruta al paquete de instalación y qué aspectos de otra referencia del GPO. El GPC no contiene más información relacionada con el GPO correspondiente, sin embargo, es un componente necesario de la Directiva de grupo. Cuando se configura la instalación del software de directivas, GPC ayudará a mantener el enlace dentro del GPO. Además, también mantiene las relaciones de enlace otras y la ruta se almacena en las propiedades del objeto. Conocer la estructura de GPC y cómo acceder a la información oculta que se almacena en el atributo será muy necesario cuando necesite comprobar un problema que esté relacionado con GP.

Con Windows Server 2003, Microsoft ha lanzado una solución para administrar directivas de grupo, es la Consola de administración de directivas de grupo (GPMC). GPMC proporciona al administrador una interfaz de gestión que simplifica las tareas relacionadas con el GPO. ¡Le deseo éxito!