Introduction

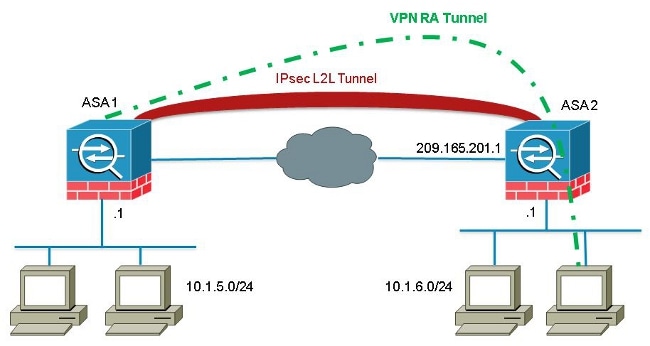

Ce document décrit comment configurer l’Appliance de sécurité Adaptative Cisco (ASA) afin d’autoriser une connexion client VPN distant à partir d’une adresse de pair Lan-à-Lan (L2L).

Prérequis

Exigences

Cisco vous recommande de connaître ces sujets:

- Cisco ASA

- VPN d’accès à distance

- VPN LAN-à-LAN

Composants utilisés

Les informations de ce document sont basées sur l’ASA de la série Cisco 5520 qui exécute la version logicielle 8.4(7).

Les informations contenues dans ce document ont été créées à partir des périphériques d’un environnement de laboratoire spécifique. Tous les périphériques utilisés dans ce document ont commencé avec une configuration effacée (par défaut). Si votre réseau est actif, assurez-vous de bien comprendre l’impact potentiel d’une commande.

Informations générales

Bien qu’il ne soit pas courant de rencontrer un scénario où un client VPN tente d’établir une connexion via un tunnel L2L, les administrateurs peuvent vouloir attribuer des privilèges spécifiques ou des restrictions d’accès à certains utilisateurs distants et leur demander d’utiliser le client logiciel lorsque l’accès à ces ressources est requis.

Remarque: Ce scénario a fonctionné dans le passé, mais après une mise à niveau de l’ASA principal vers la version 8.4(6) ou ultérieure, le client VPN n’est plus en mesure d’établir la connexion.

L’ID de bogue Cisco CSCuc75090 a introduit un changement de comportement. Auparavant, avec le Private Internet Exchange (PIX), lorsque le proxy IPSec (Internet Protocol Security) ne correspondait pas à une liste de contrôle d’accès crypto-map (ACL), il continuait à vérifier les entrées plus bas dans la liste. Cela comprenait des correspondances avec une crypto-carte dynamique sans pair spécifié.

Cela a été considéré comme une vulnérabilité, car les administrateurs distants pouvaient accéder à des ressources que l’administrateur principal n’avait pas l’intention d’utiliser lorsque le L2L statique était configuré.

Un correctif a été créé qui a ajouté une vérification afin d’empêcher les correspondances avec une entrée de crypto-carte sans pair lorsqu’il a déjà vérifié une entrée de carte correspondant au pair. Cependant, cela a affecté le scénario discuté dans ce document. Plus précisément, un client VPN distant qui tente de se connecter à partir d’une adresse homologue L2L ne peut pas se connecter au headend.

Configurez

Utilisez cette section afin de configurer l’ASA afin d’autoriser une connexion client VPN à distance à partir d’une adresse de pair L2L.

Ajouter une nouvelle entrée dynamique

Afin d’autoriser les connexions VPN distantes à partir d’adresses homologues L2L, vous devez ajouter une nouvelle entrée dynamique contenant la même adresse IP homologue.

Remarque: Vous devez également laisser une autre entrée dynamique sans pair afin que tout client d’Internet puisse également se connecter.

Voici un exemple de la configuration de travail de la crypto-carte dynamique précédente:

crypto dynamic-map ra-dyn-map 10 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 1 match address outside_cryptomap_1

crypto map outside_map 1 set peer 209.165.201.1

crypto map outside_map 1 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 65535 ipsec-isakmp dynamic ra-dyn-map

Voici la configuration de la crypto-carte dynamique avec la nouvelle entrée dynamique configurée:

crypto dynamic-map ra-dyn-map 10 set ikev1 transform-set ESP-AES-128-SHA

crypto dynamic-map ra-dyn-map 10 set peer 209.165.201.1

crypto dynamic-map ra-dyn-map 20 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 1 match address outside_cryptomap_1

crypto map outside_map 1 set peer 209.165.201.1

crypto map outside_map 1 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 65535 ipsec-isakmp dynamic ra-dyn-map

Verify

Aucune procédure de vérification n’est actuellement disponible pour cette configuration.

Dépannage

Aucune information de dépannage spécifique n’est actuellement disponible pour cette configuration.