Cibles de ransomware NNQP pour crypter toutes les données de votre ordinateur

Le ransomware NNQP est une variante de la famille de virus de cryptage de fichiers STOP / DJVU. Après avoir infecté le système cible par tromperie, il commence à analyser tous les dossiers et à chiffrer tous les fichiers qui s’y trouvent avec des algorithmes de cryptage Salsa20 et RSA-2048, en plus de marquer les fichiers affectés avec un supplément.extension nnqp. Comme vous pouvez le voir, le nom du virus provient de l’extension qu’il donne aux fichiers cryptés. Par exemple, un fichier initialement appelé 1.jpg devient 1.jpg.nnqp après l’attaque. De plus, ce ransomware supprime _readme.notes txt dans chaque dossier de données affecté. Cette note est censée informer la victime comment obtenir l’outil de décryptage de fichier NNQP. Comme expliqué dans la note, la seule façon de le faire est de payer une rançon lourde pour les cybercriminels.

Pour clarifier, le seul but de ce logiciel malveillant est de crypter tous les fichiers sur l’ordinateur de la victime, puis d’essayer d’extorquer à l’utilisateur de payer une rançon importante pour les opérateurs de virus ransomware NNQP. Les attaquants utilisent mal les algorithmes de cryptage des données. Dans les communications quotidiennes, le cryptage est généralement utilisé pour sécuriser la transmission d’informations afin que seule la personne qui possède la clé de déchiffrement puisse y accéder. Dans cette situation, les cybercriminels sont ceux qui ont la clé, alors ils essaient de la vendre pour vous après avoir bloqué illégalement votre accès à vos fichiers personnels.

Pour fournir à la victime des informations sur l’attaque, le ransomware est conçu pour déposer des notes de rançon appelées _readme.txt dans tout le système informatique. Ces notes spécifient que la seule façon de déchiffrer.les fichiers nnqp doivent payer une rançon. Les attaquants suggèrent de leur envoyer un fichier crypté qui ne contient aucune information précieuse afin qu’ils puissent prouver qu’ils peuvent déchiffrer toutes les données. La note de rançon précise d’inclure l’identifiant personnel de la victime dans l’e-mail qui lui est envoyé. Ils fournissent également deux adresses e–mail à utiliser – la principale, [email protected] et une alternative, [email protected] . Selon la note, le coût des outils de décryptage dépend de la rapidité avec laquelle la victime écrit aux attaquants. Si cela est fait dans les 72 premières heures suivant l’horodatage de l’infection, les escrocs promettent une réduction de 50%, ce qui fixe le prix à 490 $. Sinon, le prix de décryptage reste de 980 $.

Si vous envisagez de payer la rançon, nous aimerions vous avertir que ce n’est pas une option recommandée selon les experts en cybersécurité et le FBI. Non seulement cela ne garantit pas la récupération des données, mais cela contribue également à alimenter d’autres opérations de distribution de ransomwares. Les cybercriminels derrière ce type de malware gagnent des millions de dollars américains chaque année, cela ne fait que les encourager à poursuivre leurs sales affaires. De plus, il n’y a aucun moyen de retrouver les attaquants si vous décidez d’écouter leurs demandes – les attaquants n’accepteront pas les transactions bancaires régulières pour éviter d’être traqués. La seule façon dont ils acceptent les paiements est via la crypto-monnaie. Ils ont tendance à demander aux victimes d’acheter, par exemple, des Bitcoins valant le montant de la rançon réglée, puis à commander de transférer le montant sur leur portefeuille virtuel.

Un autre détail inquiétant de ce ransomware est qu’il a tendance à infecter les ordinateurs avec des logiciels malveillants qui volent des informations, par exemple les chevaux de Troie AZORULT ou VIDAR. Ces menaces permettent aux attaquants d’exécuter des commandes spécifiques sur l’ordinateur de la victime à distance et d’extraire diverses données sensibles qui peuvent être utilisées lors d’autres attaques ou de chantage – par exemple, vos mots de passe, vos coordonnées bancaires, votre historique de navigation, vos cookies, vos portefeuilles de crypto-monnaie, etc. Par conséquent, ne pensez pas que le paiement de la rançon résoudra tous les problèmes liés à votre ordinateur et à votre vie privée. Vous pouvez comprendre à quel point ces attaquants sont sournois car il n’y a pas une seule mention de logiciels malveillants supplémentaires déposés sur votre ordinateur dans le _readme.note txt.

Pour effacer les ravages causés sur votre ordinateur, nous vous recommandons de supprimer le virus NNQP ransomware sans délai. Pour cela, vous devez d’abord démarrer votre ordinateur en mode sans échec avec mise en réseau. Vous pouvez trouver des directives gratuites sur la façon de le faire ci-dessous cet article. Pour identifier les fichiers associés aux logiciels malveillants et aux diverses modifications du registre, nous vous suggérons d’utiliser une solution antivirus robuste, par exemple INTEGO Antivirus. De plus, vous voudrez peut-être télécharger RESTORO et l’utiliser pour réparer les dommages causés par des virus sur les fichiers du système d’exploitation Windows.

Ransomware Summary

| Name | NNQP Ransomware Virus |

| Type | Ransomware; Crypto-malware; Virtual Extortion Virus |

| Family | STOP/DJVU |

| Encryption type | RSA 2048 + Salsa20 |

| Previous versions | YJQS, SHGV, HUDF, NNQP, XCMB, SBPG, MIIA (find full list here) |

| Version | 363rd |

| Extension | .nnqp |

| Cybercriminal emails | [email protected], [email protected] |

| Des logiciels malveillants supplémentaires ont été supprimés | Cheval de Troie Azorult ou Vidar |

| Dommages | Après l’infiltration initiale dans le système cible, le ransomware crypte tous les fichiers qu’il contient et les ajoute.extension nnqp. Le virus enregistre également une copie de _readme.note de rançon txt dans chaque dossier et bureau. De plus, le virus peut infecter l’ordinateur avec des logiciels malveillants supplémentaires. Certaines des variantes observées sont les chevaux de Troie AZORULT et VIDAR. Le virus supprime également les copies d’ombre de volume pour éliminer les points de restauration du système existants. Certaines versions peuvent également modifier le fichier HÔTES Windows pour bloquer l’accès à un ensemble de domaines. |

| Demande de rançon | _récrire.txt |

| Demande de rançon | $490-$980 en Bitcoin |

| Distribution | Les victimes téléchargent souvent ce ransomware le long de téléchargements torrent illégaux, de logiciels fissurés, d’activateurs, de générateurs de clés ou d’outils comme KMSPico. |

| Des logiciels connus se fissurent pour contenir ce malware | Corel Draw, Tenorshare 4ukey, Adobe Photoshop, Cubase, Adobe Illustrator, Gestionnaire de téléchargement Internet, Tally, League of Legends. |

| Noms de détection | Cheval de Troie : Win32/Krypter.AA!MTB (Microsoft), Gen: Variante.Fragteur.36858 (B) (Emsisoft), UDS : Cheval de Troie.Gagner 32.Scarsi.gen (Kaspersky), Gen: Variante.Fragteur.36858 (BitDefender), Apprentissage de la machine / Anormal.95% (Malwarebytes), Emballé.Générique.528 (Symantec) voir toutes les variations de noms de détection sur VirusTotal |

| Suppression | Supprimez les ransomwares et les logiciels malveillants associés de votre PC à l’aide du logiciel professionnel de votre choix. Nous vous recommandons fortement d’utiliser l’antivirus INTEGO. Pour réparer les dommages causés par les virus sur les fichiers du système d’exploitation Windows, pensez à analyser avec RESTORO. |

SUPPRIMER LES LOGICIELS MALVEILLANTS & RÉPARER LES DOMMAGES CAUSÉS PAR LES VIRUS

1 Pas. Obtenez un antivirus robuste pour éliminer les menaces existantes et assurer une protection en temps réel

INTEGO Antivirus pour Windows offre une protection robuste en temps réel, un bouclier Web contre le phishing et les sites Web trompeurs, bloque les téléchargements malveillants et bloque les menaces Zero-Day. Utilisez-le pour supprimer les ransomwares et autres virus de votre ordinateur de manière professionnelle.

2 Pas. Réparer les Dommages causés par les virus sur les fichiers du système d’exploitation Windows

Téléchargez RESTORO pour analyser votre système GRATUITEMENT et détecter les problèmes de sécurité, de matériel et de stabilité. Vous pouvez utiliser les résultats de l’analyse et essayer de supprimer les menaces manuellement, ou vous pouvez choisir d’obtenir la version complète du logiciel pour résoudre les problèmes détectés et réparer automatiquement les dommages causés par les virus aux fichiers système du système d’exploitation Windows.

Comment les virus de type ransomware sont distribués

Afin de prévenir d’autres infections par des logiciels malveillants et des ransomwares, il est important de savoir comment ces virus informatiques sont distribués et comment ils peuvent pénétrer dans votre ordinateur. En ce qui concerne ce ransomware particulier strain–STOP / DJVU (celui avec lequel vous avez été infecté), la méthode de distribution principale repose sur des versions logicielles piratées contenant des fissures, des générateurs de clés et d’autres outils. La plupart du temps, ceux-ci peuvent être téléchargés via des torrents. Les utilisateurs d’ordinateurs qui ont la mauvaise habitude de rechercher des téléchargements de logiciels sur des ressources en ligne non confirmées et louches risquent de compromettre leurs ordinateurs, car les cybercriminels sont la proie de ces utilisateurs. De plus, ces utilisateurs d’ordinateurs sont des cibles faciles car ils ignorent souvent les avertissements de leurs logiciels de cybersécurité concernant de tels téléchargements torrent.

Il existe une mauvaise opinion populaire sur les avertissements antivirus et les torrents – les utilisateurs ont tendance à supposer à tort que l’antivirus marque chaque fissure logicielle comme malveillante. Bien que dans certains cas, ces alertes puissent être des faux positifs, la plupart du temps, elles ne le sont pas. Par conséquent, pour éviter d’être infecté, nous vous recommandons de choisir des ressources en ligne officielles et confirmées pour obtenir vos programmes. Les victimes de STOP / DJVU ont déclaré avoir été infectées après l’ouverture de versions piratées de ces programmes populaires: Adobe Photoshop, Gestionnaire de téléchargement Internet, Corel Draw, Adobe Illustrator, VMware Workstation, Tenorshare 4ukey, League of Legends et bien d’autres.

Une autre façon de diffuser un ransomware consiste à insérer un script malveillant dans DOCX, PDF, XLS ou un autre format de fichier prenant en charge les langages de script, et à joindre ce fichier à des messages électroniques trompeurs. Les attaquants utilisent une technique de spam malveillante, prétendant souvent être une entité légitime (par exemple, une entreprise de vente au détail en ligne bien connue, un organisme d’application de la loi, une entreprise de livraison de colis et autres). La pièce jointe peut être nommée comme facture, détails de suivi de colis, récapitulatif de commande, lettre de transport, paiement en attente, etc. Les attaquants veulent que vous croyiez que la pièce jointe a été envoyée par une entité digne de confiance et vous convaincre d’ouvrir le fichier joint dès que possible. Malheureusement, l’ouverture d’un mode sécurisé et, pire encore, la désactivation du mode sécurisé peuvent exécuter des scripts insérés conçus pour télécharger la charge utile réelle et l’exécuter sur votre ordinateur.

De nos jours, il peut être difficile d’identifier les e-mails dangereux. Cependant, certains modèles sont utilisés par les cybercriminels, nous allons donc essayer de les décrire. Tout d’abord, évitez d’ouvrir des pièces jointes et des liens d’e-mail si vous pouvez sentir l’urgence dans le message de l’expéditeur. Deuxièmement, cherchez une ligne de voeux inconnue. Troisièmement, les escrocs ont tendance à écrire la ligne d’objet des e-mails en majuscules et à insérer des e-mails non alignés de manière professionnelle contenant des logos d’entreprise à basse résolution. Enfin, nous aimerions vous conseiller d’éviter les e-mails que votre fournisseur de messagerie marque comme des pourriels présumés. De nos jours, vous ne pouvez pas non plus faire confiance à l’adresse e-mail de l’expéditeur, car les criminels utilisent des techniques d’usurpation d’adresse e-mail qui aident à masquer l’adresse de l’expéditeur d’origine.

Les victimes des variantes de ransomware STOP/DJVU doivent se méfier des faux outils de décryptage disponibles en ligne. Les rapports montrent que les cybercriminels ont tendance à télécharger ces outils vers des ressources en ligne suspectes. Malheureusement, au lieu de décrypter.fichiers nnqp, ils peuvent infecter votre ordinateur avec un deuxième ransomware et crypter à nouveau vos fichiers. Pour cette raison, nous vous recommandons de suivre les mises à jour sur notre site ou sur des sites d’actualités de cybersécurité réputés. En attendant, nous vous recommandons de lire la situation actuelle sur le décryptage et la réparation des fichiers cryptés STOP / DJVU.

Comment fonctionne le ransomware NNQP: répartition de ses fonctionnalités

Cette section donne un aperçu du modus operandi du virus NNPQ et de ce qu’il fait après avoir infecté votre système informatique. Tout d’abord, il arrive sous la forme d’un ensemble d’exécutables, le plus souvent nommé build.exe, bâtiment2.exe et un autre nommé chaîne de 4 caractères, par exemple, 6GV7.EXE. Certaines variantes de STOP /DJVU affichent également une fausse fenêtre de mise à jour de Windows pendant l’attaque pour justifier le ralentissement soudain du système. Cette fenêtre apparaît à partir d’un exécutable nommé winupdate.EXE.

Tout d’abord, le ransomware vérifie si l’ordinateur peut être infecté par des logiciels malveillants cryptés. Pour cette raison, il se connecte à https//api.2ip.ua/geo.json et enregistre la réponse dans geo.fichier json. Ce fichier peut contenir le nom de votre pays, votre ville, votre code postal et d’autres détails. Vous pouvez voir une capture d’écran de ce fichier ci-dessous. Le ransomware vérifie ensuite sa liste de pays d’exception pour s’assurer que le système peut être attaqué. Le virus a tendance à cesser ses opérations s’il constate que votre pays correspond à l’un des pays suivants: Tadjikistan, Ukraine, Kirghizistan, Russie, Syrie, Kazachstan, Arménie, Biélorussie ou Ouzbékistan.

Si une correspondance n’est pas trouvée, le ransomware procède à la collecte d’informations sur le système compromis en informations.fichier txt (comme illustré ci-dessous). Le virus rassemble des détails tels que le nom de votre ordinateur, le nom d’utilisateur, la version du système d’exploitation, l’horodatage de l’infection, les détails du matériel, la liste des logiciels installés et la liste des processus actifs. Le virus prend également une capture d’écran du bureau et l’envoie le long des informations.fichier txt à son serveur de contrôle de commande &.

Ensuite, le ransomware essaie d’obtenir une clé de cryptage en ligne à partir de son serveur C& C. S’il réussit à le faire, il l’enregistre dans bowsakkdestx.fichier txt avec l’identifiant unique de la victime. Sinon, le ransomware utilise une clé hors ligne pour le cryptage qui est codée en dur dans le code du ransomware. De toute façon, la clé et l’identifiant seront enregistrés dans le fichier susmentionné et l’identifiant sera enregistré dans PersonalID.fichier txt situé dans C:\SystemID . Il est également important de mentionner que l’utilisation de la clé de chiffrement hors ligne est connue comme celle qui donne des chances de déchiffrer des fichiers à l’avenir, comme expliqué ici. Vous pouvez identifier si le type de cryptage en ligne ou hors ligne a été utilisé en regardant les deux derniers caractères de l’identifiant personnel.fichier txt. S’il s’agit de t1, cela indique un cryptage de clé hors ligne.

Le ransomware commence alors à utiliser une combinaison de cryptage Salsa20 et RSA-2048 pour verrouiller tous les fichiers du système informatique. Vous pouvez voir une capture d’écran du dossier de données affecté dans l’image ci-dessous.

Simultanément, le virus enregistre _readme.copie de note txt dans chaque dossier de données affecté. Une capture d’écran de la demande de rançon est affichée ci-dessous.

Enfin, le virus supprime les logiciels malveillants supplémentaires apportés à ses côtés (tels que AZORULT ou VIDAR) et supprime les Shadow Copies de volume du système. Se débarrasser de ceux-ci garantit que la victime n’aura pas accès aux points de restauration du système existants. De plus, le virus peut modifier votre fichier HÔTES Windows pour empêcher l’accès à une liste de sites Web. Après avoir inspecté la liste des sites Web bloqués, nous pouvons dire que les attaquants essaient de vous empêcher de visiter des sites Web qui fournissent des nouvelles et des informations pertinentes sur la cybersécurité concernant la prévention des ransomwares et la réponse aux incidents. Les tentatives de visiter l’un des sites Web bloqués peuvent déclencher une erreur DNS_PROBE_FINISHED_NXDOMAIN dans votre navigateur Web.

Supprimer le virus Ransomware NNQP et Décrypter ou Réparer Vos fichiers

Dans un cas malheureux de devenir victime d’une attaque de logiciels malveillants cryptant les fichiers, nous vous recommandons de prendre des mesures et de supprimer le virus ransomware NNQP ainsi que d’autres logiciels malveillants de votre ordinateur exécutant le système d’exploitation Windows. La meilleure façon de le faire est d’exécuter votre ordinateur en mode sans échec avec la mise en réseau, alors assurez-vous de lire les directives sur la façon de le faire ci-dessous. Une fois que vous êtes dans ledit mode, choisissez le bon antivirus pour la tâche. Notre équipe recommande d’utiliser INTEGO Antivirus, qui est un excellent outil pour protéger votre PC et arrêter les logiciels malveillants avant qu’ils n’y pénètrent. De plus, nous vous suggérons de télécharger RESTORO pour réparer les dommages causés par les virus sur les fichiers du système d’exploitation Windows.

Vous pouvez trouver le tutoriel complet de suppression de virus NNQP ci-dessous. N’oubliez pas d’informer votre organisme d’application de la loi local de l’incident du ransomware et de modifier tous vos mots de passe associés à la machine infectée dès que possible. Vous pouvez utiliser des sauvegardes de données pour récupérer vos fichiers, ou en apprendre davantage sur les chances de déchiffrer / réparer des fichiers verrouillés par des variantes STOP / DJVU (voir la section correspondante ci-dessous ou lire un article détaillé à ce sujet ici).

NOS GEEKS RECOMMANDENT

Notre équipe recommande un plan de sauvetage en deux étapes pour supprimer les ransomwares et autres logiciels malveillants restants de votre ordinateur, ainsi que la réparation des dommages causés par les virus au système:

ÉTAPE 1. SUPPRIMER AUTOMATIQUEMENT AVEC UN ANTIVIRUS ROBUSTE

Obtenez INTEGO ANTIVIRUS pour Windows pour supprimer les ransomwares, chevaux de Troie, logiciels publicitaires et autres variantes de logiciels espions et de logiciels malveillants et protéger votre PC et vos lecteurs réseau 24h/24 et 7j/7.. Ce logiciel de sécurité certifié VB100 utilise une technologie de pointe pour fournir une protection contre les ransomwares, les attaques Zero-Day et les menaces avancées, Intego Web Shield bloque les sites Web dangereux, les attaques de phishing, les téléchargements malveillants et l’installation de programmes potentiellement indésirables.

Utilisez INTEGO Antivirus pour supprimer les menaces détectées de votre ordinateur.

Lire la critique complète ici.

ÉTAPE 2. RÉPARER LES DOMMAGES CAUSÉS PAR LES VIRUS À VOTRE ORDINATEUR

RESTORO fournit une analyse gratuite qui aide à identifier les problèmes de matériel, de sécurité et de stabilité et présente un rapport complet qui peut vous aider à localiser et à résoudre manuellement les problèmes détectés. C’est un excellent logiciel de réparation de PC à utiliser après avoir supprimé les logiciels malveillants avec un antivirus professionnel. La version complète du logiciel corrigera les problèmes détectés et réparera automatiquement les dommages causés par les virus à vos fichiers du système d’exploitation Windows.

RESTORO utilise le moteur d’analyse AVIRA pour détecter les logiciels espions et les logiciels malveillants existants. S’il en trouve, le logiciel les éliminera.

Lire la critique complète ici.

GeeksAdvice.com les éditeurs sélectionnent les produits recommandés en fonction de leur efficacité. Nous pouvons gagner une commission sur les liens d’affiliation, sans frais supplémentaires pour vous. En savoir plus.

Directives de suppression des virus Ransomware NNQP

Méthode 1. Entrez en mode sans échec avec la mise en réseau

Étape 1. Démarrez Windows en mode sans échec avec la mise en réseau

Avant d’essayer de supprimer le virus NNQP Ransomware Virus, vous devez démarrer votre ordinateur en mode sans échec avec la mise en réseau. Ci-dessous, nous fournissons les moyens les plus simples de démarrer un PC dans ledit mode, mais vous pouvez en trouver d’autres dans ce tutoriel approfondi sur notre site Web – Comment démarrer Windows en mode sans échec. Consultez également un didacticiel vidéo sur la façon de le faire:

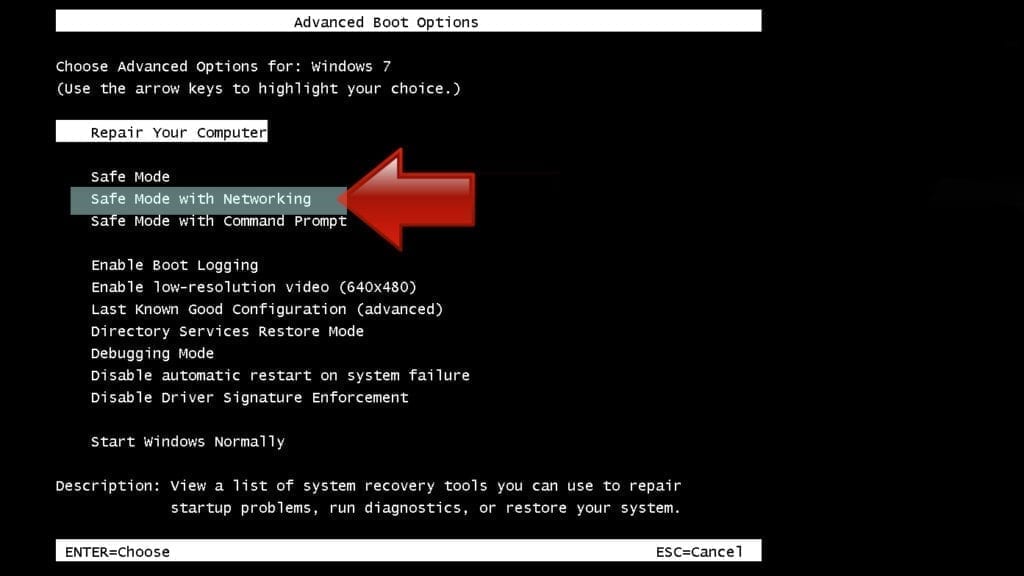

Instructions pour les utilisateurs de Windows XP / Vista / 7

- Tout d’abord, éteignez votre PC. Appuyez ensuite sur le bouton d’alimentation pour le redémarrer et commencez instantanément à appuyer sur le bouton F8 de votre clavier à plusieurs reprises par intervalles de 1 seconde. Cela lance le menu Options de démarrage avancées.

- Utilisez les touches fléchées du clavier pour naviguer vers le bas en mode sans échec avec l’option Réseau et appuyez sur Entrée.

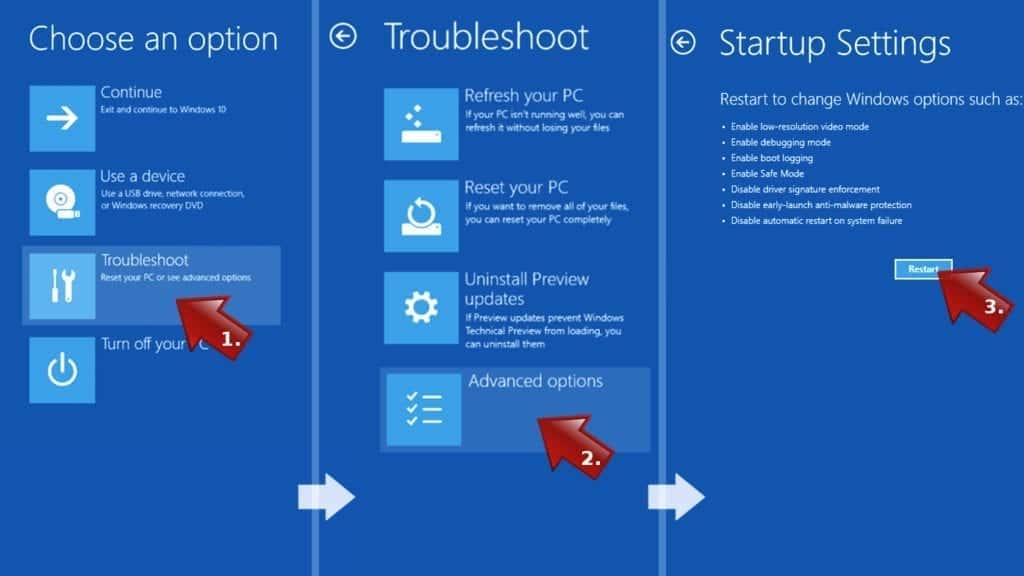

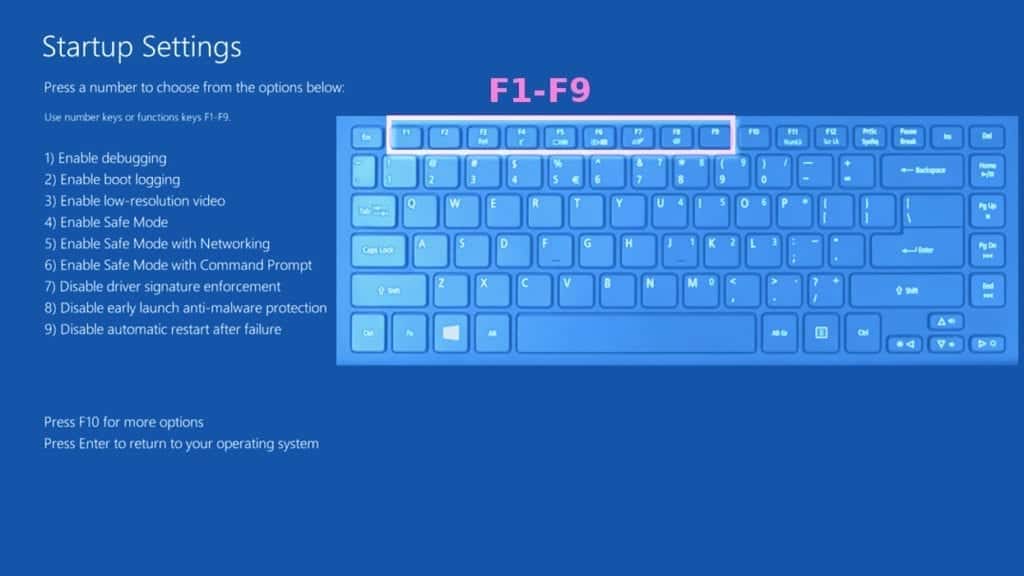

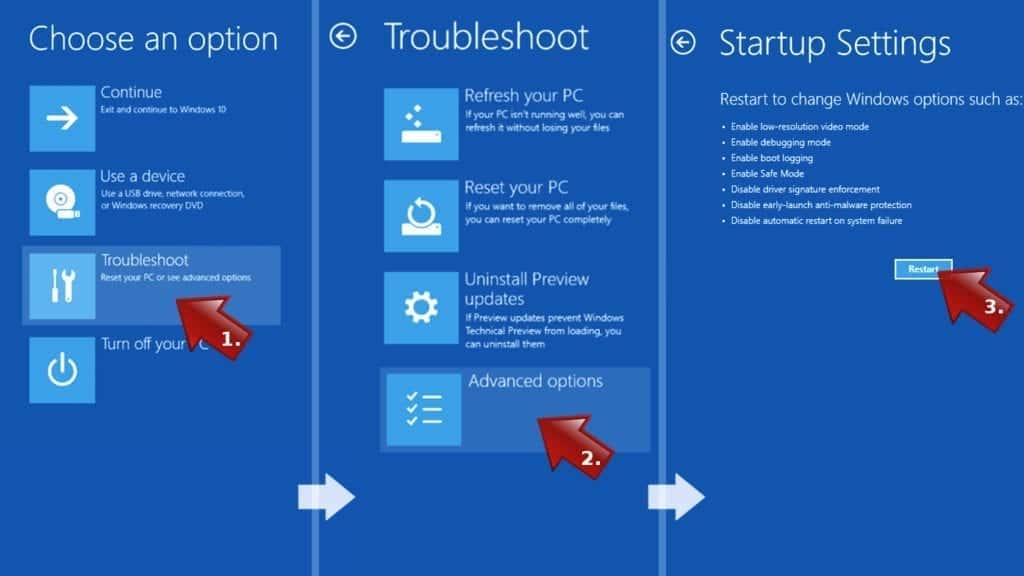

Instructions pour les utilisateurs de Windows 8/8.1/10/11

- Ouvrez le menu Démarrer de Windows, puis appuyez sur le bouton d’alimentation. Sur votre clavier, appuyez sur la touche Maj enfoncée et maintenez-la enfoncée, puis sélectionnez l’option Redémarrer.

- Cela vous mènera à l’écran de dépannage de Windows. Choisissez Dépanner > Options avancées > Paramètres de démarrage > Redémarrer. Conseil: Si vous ne trouvez pas les paramètres de démarrage, cliquez sur Voir plus d’options de récupération.

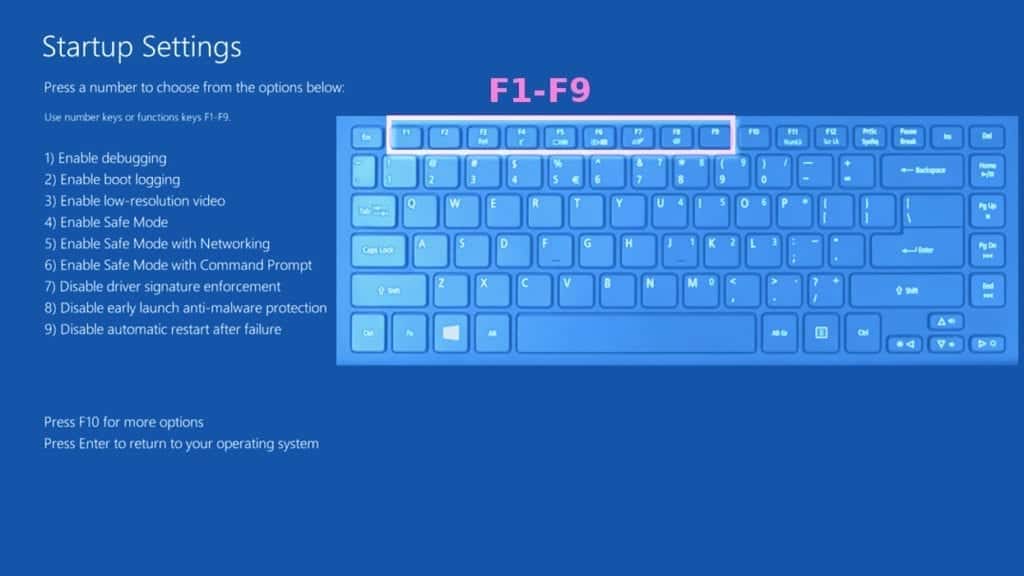

- Dans les paramètres de démarrage, appuyez sur la touche droite entre F1 et F9 pour entrer en mode sans échec avec Mise en réseau. Dans ce cas, il s’agit de la touche F5.

Étape 2. Supprimer les fichiers associés au virus

Maintenant, vous pouvez rechercher et supprimer les fichiers de virus NNQP Ransomware. Il est très difficile d’identifier les fichiers et les clés de registre qui appartiennent au virus ransomware, En outre, les créateurs de logiciels malveillants ont tendance à les renommer et à les changer à plusieurs reprises. Par conséquent, le moyen le plus simple de désinstaller un tel type de virus informatique consiste à utiliser un programme de sécurité fiable tel qu’INTEGO Antivirus, qui comprend également un logiciel de récupération de données. Pour réparer les dommages causés par le virus, envisagez d’utiliser RESTORO.

Offre spéciale

Compatibilité : Microsoft Windows

Voir l’avis complet

RESTORO est un outil de réparation de PC unique qui est livré avec un moteur d’analyse Avira intégré pour détecter et supprimer les menaces de logiciels espions / logiciels malveillants et utilise une technologie brevetée pour réparer les dommages causés par les virus. Le logiciel peut réparer les fichiers Windows OS endommagés, manquants ou défectueux, les DLL corrompues, etc. La version gratuite propose une analyse qui détecte les problèmes. Pour les corriger, une clé de licence pour la version complète du logiciel doit être achetée.

Méthode 2. Utilisez Restauration du système

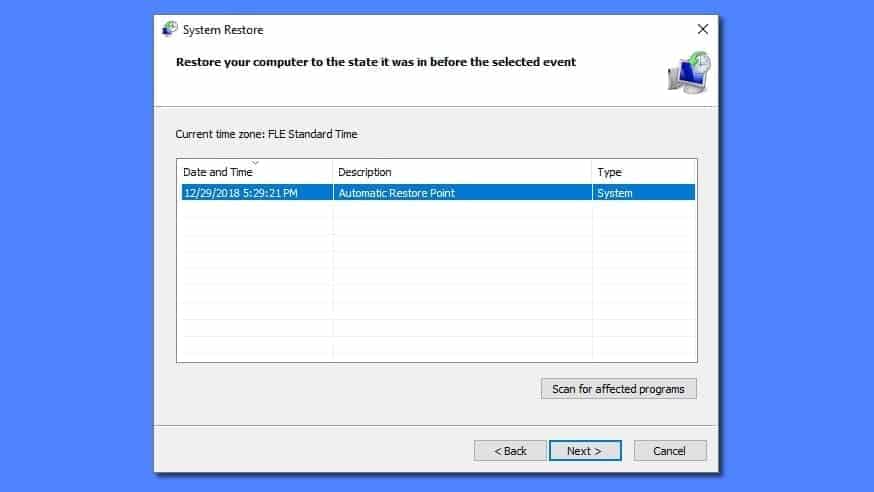

Pour utiliser la restauration du système, vous devez disposer d’un point de restauration du système, créé manuellement ou automatiquement.

Étape 1. Démarrez Windows en mode sans échec avec Invite de commandes

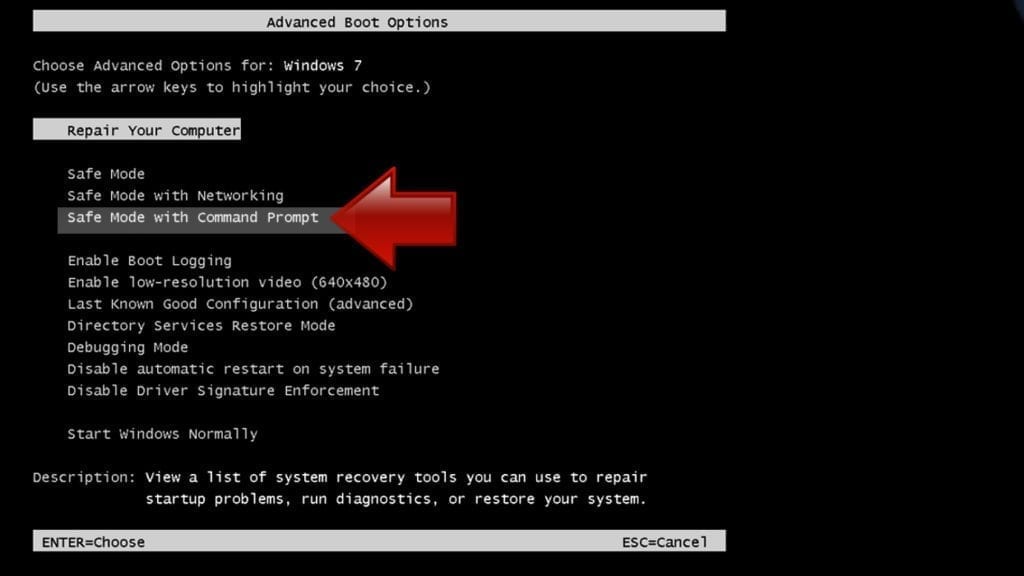

Instructions pour les utilisateurs de Windows XP / Vista / 7

- Arrêtez votre PC. Redémarrez-le en appuyant sur le bouton d’alimentation et commencez instantanément à appuyer sur le bouton F8 de votre clavier à plusieurs reprises par intervalles de 1 seconde. Vous verrez le menu des options de démarrage avancées.

- À l’aide des touches fléchées du clavier, accédez au Mode sans échec avec l’option Invite de commandes et appuyez sur Entrée.

Instructions pour les utilisateurs de Windows 8/8.1/10/11

- Lancez le menu Démarrer de Windows, puis cliquez sur le bouton d’alimentation. Sur votre clavier, appuyez sur la touche Maj enfoncée et maintenez-la enfoncée, puis choisissez l’option Redémarrer avec le curseur de la souris.

- Cela vous mènera à l’écran de dépannage de Windows. Choisissez Dépanner > Options avancées > Paramètres de démarrage > Redémarrer. Conseil: Si vous ne trouvez pas les paramètres de démarrage, cliquez sur Voir plus d’options de récupération.

- Dans les paramètres de démarrage, appuyez sur la touche droite entre F1 et F9 pour entrer en mode sans échec avec Invite de commande. Dans ce cas, appuyez sur la touche F6.

Étape 2. Démarrez le processus de restauration du système

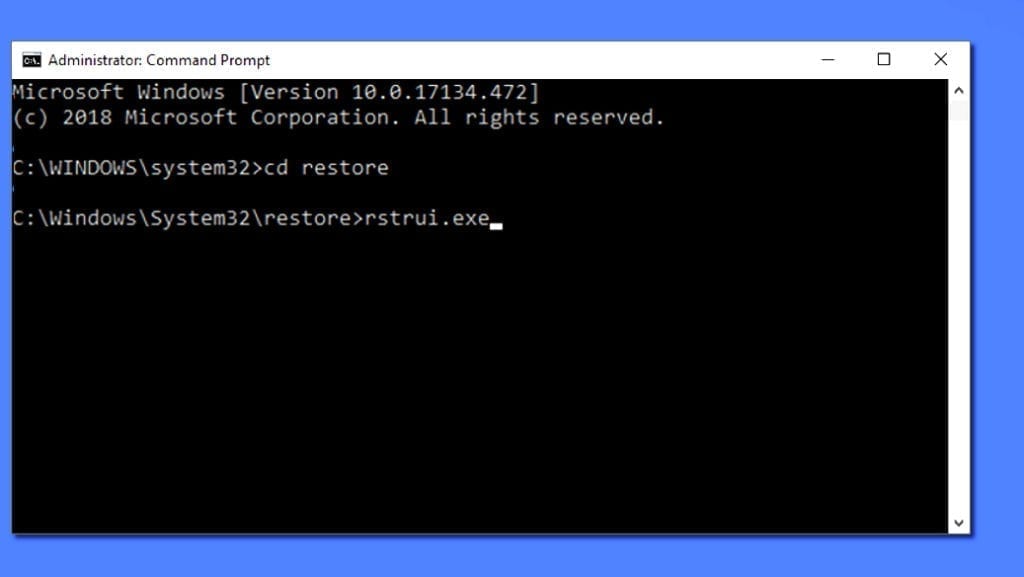

- Attendez que le système se charge et que l’invite de commande apparaisse.

- Tapez cd restore et appuyez sur Entrée, puis tapez rstrui.exe et appuyez sur Entrée. Ou vous pouvez simplement taper %systemroot%system32restorerstrui.exe dans l’invite de commande et appuyez sur Entrée.

- Cela lance la fenêtre de restauration du système. Cliquez sur Suivant, puis choisissez un point de restauration système créé dans le passé. Choisissez celui qui a été créé avant l’infection par un ransomware.

- Cliquez sur Oui pour lancer le processus de restauration du système.

Après la restauration du système, nous vous recommandons de scanner le système avec un logiciel antivirus ou anti-malware. Dans la plupart des cas, il ne restera aucun malware, mais il ne fait jamais de mal de revérifier. De plus, nous vous recommandons fortement de vérifier les directives de prévention des ransomwares fournies par nos experts afin de protéger votre PC contre des virus similaires à l’avenir.

Recommandations de logiciels alternatifs

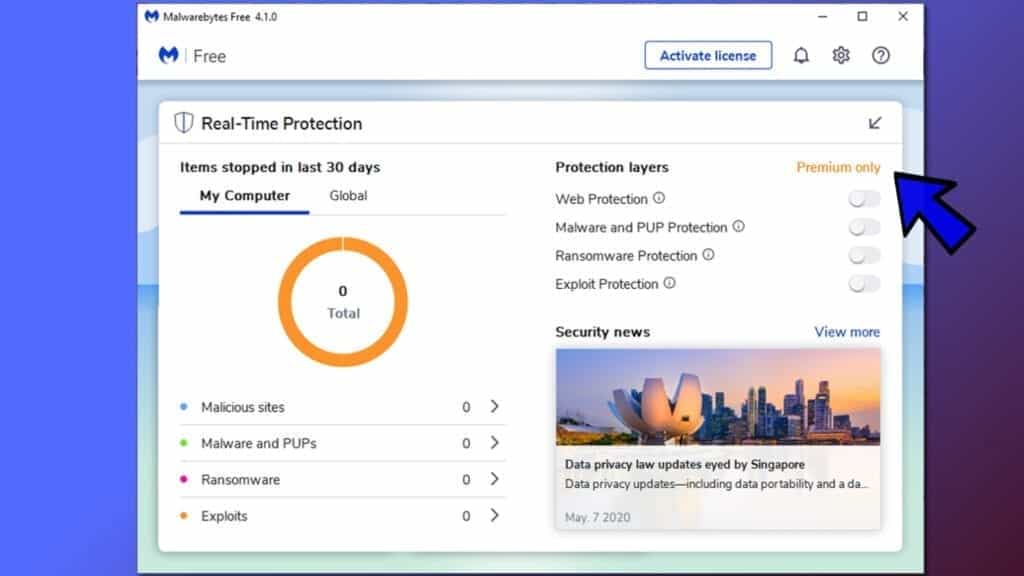

Malwarebytes Anti-Malware

La suppression des logiciels espions et des logiciels malveillants est une étape vers la cybersécurité. Pour vous protéger contre les menaces en constante évolution, nous vous recommandons fortement d’acheter une version Premium de Malwarebytes Anti-Malware, qui offre une sécurité basée sur l’intelligence artificielle et l’apprentissage automatique. Comprend une protection contre les ransomwares. Consultez les options de tarification et protégez-vous maintenant.

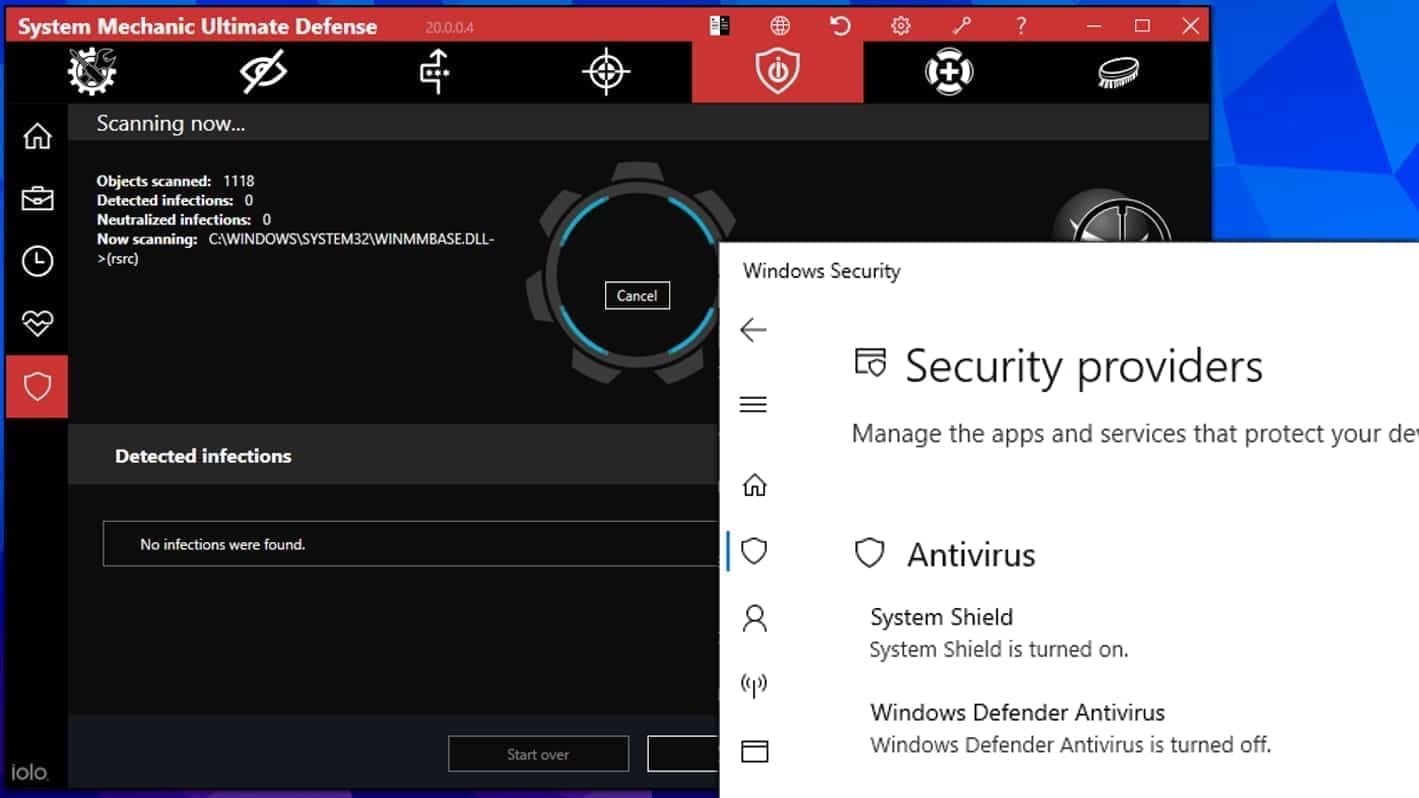

System Mechanic Ultimate Defense

Si vous recherchez une suite de maintenance système tout-en-un dotée de 7 composants principaux offrant une protection puissante en temps réel, la suppression des logiciels malveillants à la demande, l’optimisation du système, la récupération de données, le gestionnaire de mots de passe, la protection de la vie privée en ligne et la technologie d’effacement sécurisé des pilotes. Par conséquent, en raison de son large éventail de capacités, System Mechanic Ultimate Defense mérite l’approbation des conseils de Geek. Obtenez-le maintenant pour 50% de réduction. Vous pourriez également être intéressé par son examen complet.

Avertissement. Ce site comprend des liens d’affiliation. Nous pouvons gagner une petite commission en recommandant certains produits, sans frais supplémentaires pour vous. Nous choisissons uniquement des logiciels et des services de qualité à recommander.

Décrypter les fichiers NNQP

Corriger et ouvrir facilement de gros fichiers NNQP:

Il est rapporté que les versions de ransomware STOP / DJVU ne chiffrent que les 150 Ko initiaux de chaque fichier pour s’assurer que le virus parvient à affecter tous les fichiers du système. Dans certains cas, le programme malveillant peut ignorer certains fichiers. Cela dit, nous vous recommandons de tester d’abord cette méthode sur plusieurs fichiers volumineux (> 1 Go).

- Créez une copie du fichier chiffré dans un dossier séparé à l’aide des commandes Copier > Coller.

- Maintenant, cliquez avec le bouton droit sur la copie créée et choisissez Renommer. Sélectionnez l’extension NNQP et supprimez-la. Appuyez sur Entrée pour enregistrer les modifications.

- Dans l’invite vous demandant si vous souhaitez apporter les modifications car le fichier pourrait devenir inutilisable, cliquez sur OK.

- Essayez d’ouvrir le fichier.

Guide d’utilisation de l’outil de décryptage STOP/DJVU

Les versions de ransomware STOP/DJVU sont regroupées en anciennes et nouvelles variantes. Virus Ransomware NNQP est considéré comme la nouvelle variante STOP / DJVU, tout comme YJQS, SHGV, HUDF, NNQP, XCMB, SBPG, MIIA (retrouvez la liste complète ici). Cela signifie que le déchiffrement complet des données n’est désormais possible que si vous avez été affecté par une clé de chiffrement hors ligne. Pour décrypter vos fichiers, vous devrez télécharger Emsisoft Decryptor for STOP DJVU, un outil créé et maintenu par un chercheur en sécurité de génie, Michael Gillespie.

Remarque! Veuillez ne pas spammer le chercheur en sécurité avec des questions s’il peut récupérer vos fichiers cryptés avec une clé en ligne – ce n’est pas possible.

Afin de tester l’outil et de voir s’il peut déchiffrer les fichiers NNQP, suivez le tutoriel donné.

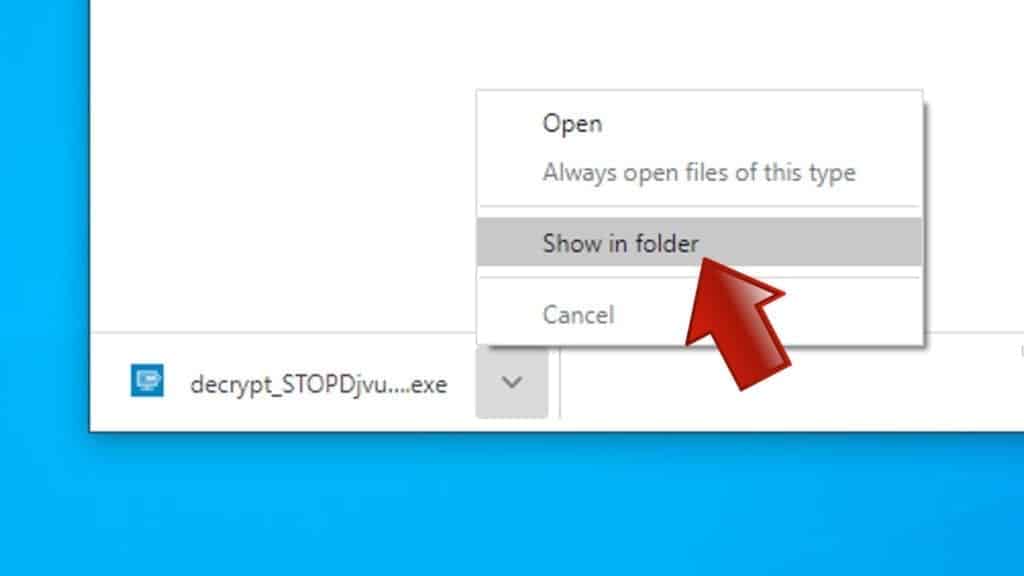

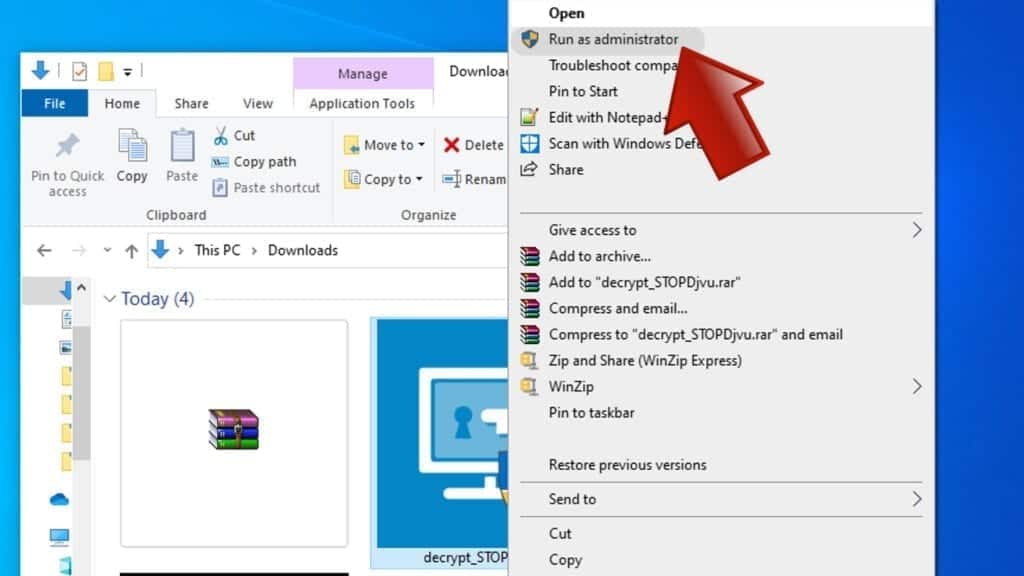

- Téléchargez l’outil de décryptage depuis Emsisoft.

- Cliquez sur la petite flèche à côté de votre téléchargement et choisissez Afficher dans le dossier.

- Maintenant, cliquez avec le bouton droit sur le fichier et choisissez Exécuter en tant qu’administrateur. Si demandé, entrez le mot de passe de l’administrateur.

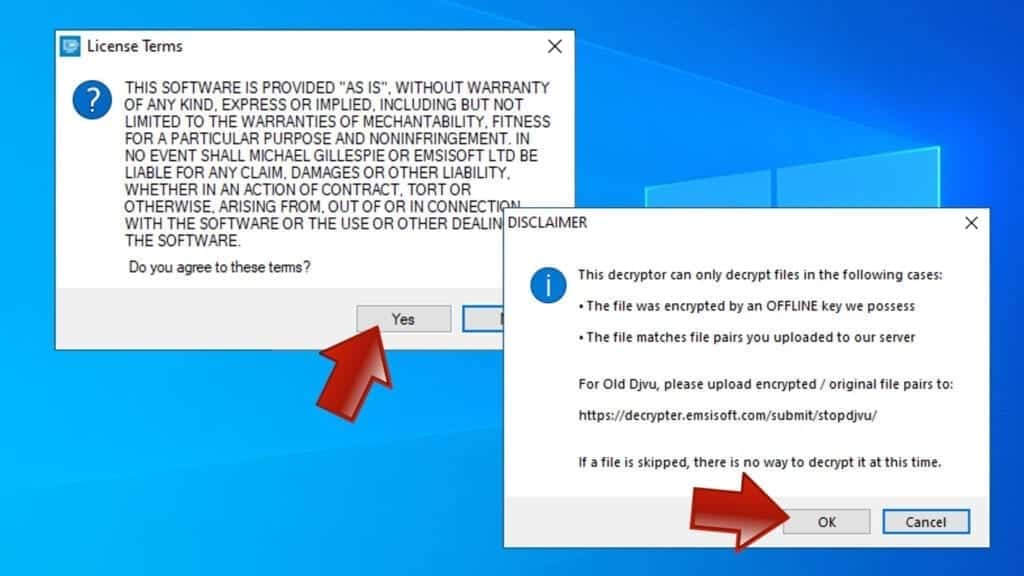

- Dans la fenêtre UAC, cliquez sur Oui.

- Cliquez sur Oui pour accepter les conditions du logiciel dans les deux fenêtres.

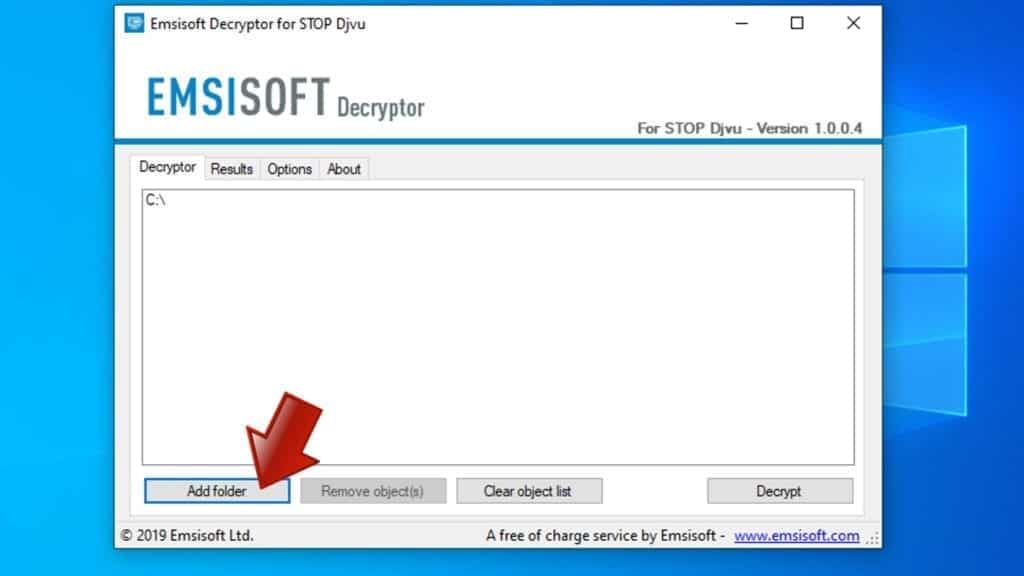

- L’outil inclura automatiquement le disque C:// comme emplacement à déchiffrer. L’outil de récupération de fichiers préremplit les emplacements à analyser, y compris les lecteurs de stockage de données connectés ou les lecteurs réseau. Cliquez sur Ajouter un dossier si vous souhaitez ajouter des emplacements supplémentaires.

Dans l’onglet Options, vous pouvez choisir de conserver des copies de fichiers cryptées. Nous vous recommandons de laisser cette option sélectionnée, surtout si vous ne savez pas si l’outil de décryptage fonctionnera.

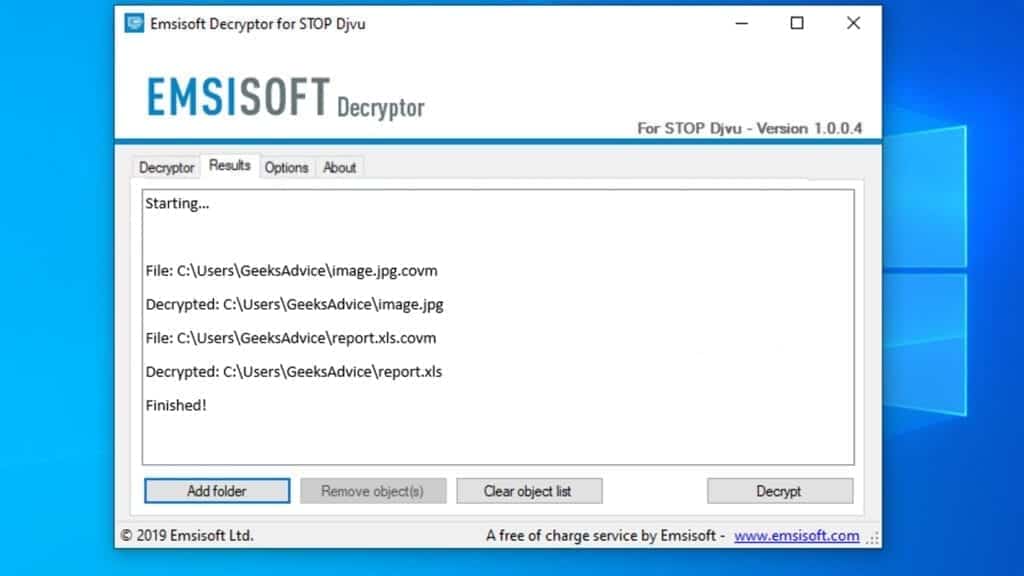

- Cliquez sur Déchiffrer pour commencer à restaurer les fichiers NNQP. Vous verrez la progression dans l’onglet Résultats. Ici, vous pouvez voir les messages de l’outil, par exemple si la procédure de décryptage réussit ou si vous devez attendre une mise à jour.

Vous pouvez également être informé que la clé en ligne a été utilisée pour chiffrer vos fichiers. Dans ce cas, l’outil de décryptage ne fonctionnera pas pour vous, et la seule façon de récupérer vos fichiers est d’utiliser une sauvegarde de données.

Significations des messages du décrypteur

L’outil de décryptage NNQP peut afficher plusieurs messages différents après une tentative ratée de restauration de vos fichiers. Vous pouvez recevoir l’un des messages suivants:

Erreur: Impossible de déchiffrer le fichier avec l’id:

Ce message signifie généralement qu’il n’y a pas de clé de déchiffrement correspondante dans la base de données du déchiffreur.

Pas de clé pour la Nouvelle Variante en ligne ID:

Avis: cet identifiant semble être un identifiant en ligne, le déchiffrement est impossible

Ce message informe que vos fichiers ont été cryptés avec une clé en ligne, ce qui signifie que personne d’autre n’a la même paire de clés de chiffrement / déchiffrement, donc la récupération de données sans payer les criminels est impossible.

Résultat: Pas de clé pour la nouvelle variante ID hors ligne:

Cet ID semble être un ID hors ligne. Le décryptage peut être possible à l’avenir.

Si vous avez été informé qu’une clé hors ligne a été utilisée, mais que les fichiers n’ont pas pu être restaurés, cela signifie que la clé de déchiffrement hors ligne n’est pas encore disponible. Cependant, la réception de ce message est une très bonne nouvelle, ce qui signifie qu’il pourrait être possible de restaurer vos fichiers d’extension NNQP à l’avenir. Cela peut prendre quelques mois jusqu’à ce que la clé de déchiffrement soit trouvée et téléchargée sur le décrypteur. Nous vous recommandons de suivre les mises à jour concernant les versions déchiffrables de DJVU ici. Nous vous recommandons fortement de sauvegarder vos données cryptées et d’attendre.

Signaler la criminalité sur Internet aux services juridiques

Les victimes du virus Ransomware NNQP doivent signaler l’incident de la criminalité sur Internet au site Web officiel du gouvernement en matière de fraude et d’escroquerie selon leur pays:

- Aux États-Unis, rendez-vous sur le site en ligne On Guard.

- En Australie, allez sur le site Web de SCAMwatch.

- En Allemagne, rendez-vous sur le site du Bundesamt für Sicherheit in der Informationstechnik.

- En Irlande, rendez-vous sur le site web d’An Garda Síochána.

- En Nouvelle-Zélande, allez sur le site Web des escroqueries à la consommation.

- Au Royaume-Uni, rendez-vous sur le site d’Action Fraud.

- Au Canada, rendez-vous au Centre antifraude du Canada.

- En Inde, accédez au Portail National indien de Signalement de la cybercriminalité.

- En France, rendez-vous à l’Agence nationale de la sécurité des systèmes d’information.

Si vous ne trouvez pas d’autorité correspondant à votre position sur cette liste, nous vous recommandons d’utiliser n’importe quel moteur de recherche pour rechercher « signaler une cybercriminalité ». Cela devrait vous conduire au bon site Web de l’autorité. Nous vous recommandons également de rester à l’écart des services de déclaration de crime de tiers qui sont souvent payés. Il ne coûte rien de signaler la criminalité sur Internet aux autorités officielles.

Une autre recommandation est de contacter la police fédérale ou l’autorité de communication de votre pays ou région.

Foire aux questions

Vous ne pouvez ouvrir les fichiers NNQP que si vous avez la clé de déchiffrement ou si vous avez été affecté par le type de chiffrement hors ligne.

Pour savoir si vous avez été affecté par le cryptage hors ligne, veuillez vous rendre sur C:/SystemID/PersonalID .txt et voir si la chaîne à l’intérieur se termine par t1. Vous pouvez également essayer d’utiliser Emsisoft Decryptor pour STOP/DJVU.

Veuillez suivre les directives fournies par les outils de décryptage officiels du NNQP et croyez ce qu’ils disent. S’ils disent qu’il est impossible de décrypter, c’est vraiment le cas. Il n’existe aucun outil magique ou humain capable de décrypter vos fichiers cachés quelque part. Le cryptage est une technique créée pour être presque impossible à déchiffrer sans une clé privée spéciale (détenue par les criminels).

Nous conseillons de numériser avec des outils antivirus, anti-malware, de suppression de logiciels malveillants ou des logiciels tels que RESTORO pour éliminer les dommages causés par les virus sur le système. Si vous ne faites pas confiance à l’aide d’un seul outil, essayez de l’exécuter l’un après l’autre. Cependant, nous ne recommandons pas de garder plusieurs programmes de sécurité sur un ordinateur à la fois car ils peuvent interférer avec le travail de chacun.

Méfiez-vous des faux outils de décryptage NNQP circulant sur le Web. Les cybercriminels les téléchargent sur divers sites Web louches et peuvent également en faire la promotion via des vidéos Youtube suspectes. Ces programmes peuvent infecter votre ordinateur encore plus fortement (chevaux de Troie, mineurs, etc.). Nous suggérons d’être extrêmement prudents sur le Web. S’il y aura un outil officiel de décryptage STOP / DJVU disponible, il sera largement discuté dans les médias publics.

Norbert Webb est le chef de l’équipe de conseil Geek. Il est le rédacteur en chef du site Web qui contrôle la qualité du contenu publié. L’homme aime également lire les nouvelles sur la cybersécurité, tester de nouveaux logiciels et partager ses idées à leur sujet. Norbert dit que suivre sa passion pour les technologies de l’information a été l’une des meilleures décisions qu’il ait jamais prises. « Je n’ai pas envie de travailler pendant que je fais quelque chose que j’aime. »Cependant, le geek a d’autres intérêts, comme le snowboard et les voyages.