|

Argumentation |

Description |

|

Installer – ADDSDomainController |

Cette applet de commande installera le contrôleur de domaine dans l’infrastructure active directory. |

|

– Noglobalcatalogue |

Si vous n’avez pas besoin de créer le contrôleur de domaine en tant que serveur de catalogue global, ce paramètre peut être utilisé. Par défaut, le système activera la fonctionnalité de catalogue global. |

|

– Nom du site |

Ce paramètre peut être utilisé pour définir le nom du site active directory. la valeur par défaut est Default-First-Site-Name |

|

– Nom de domaine |

Ce paramètre définit le nom de domaine complet du domaine active directory. |

|

– RéplicationSourceDC |

L’utilisation de ce paramètre peut définir la source de réplication Active directory. Par défaut, il utilisera n’importe quel contrôleur de domaine disponible. Mais si besoin, nous pouvons être précis. |

Une fois la commande exécutée, il vous demandera le mot de passe SafeModeAdministrator. Veuillez utiliser un mot de passe complexe pour continuer. Cela sera utilisé pour DSRM.

8. Une fois la configuration terminée, redémarrez le système et reconnectez-vous en tant qu’administrateur pour vérifier l’état AD DS.

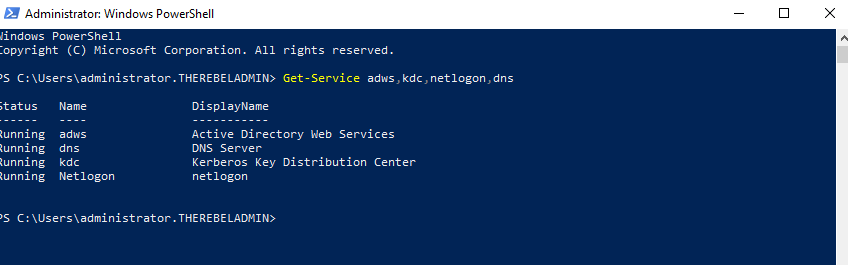

Obtenir-Service adws, kdc, netlogon, dns

Confirmera l’état du service AD DS.

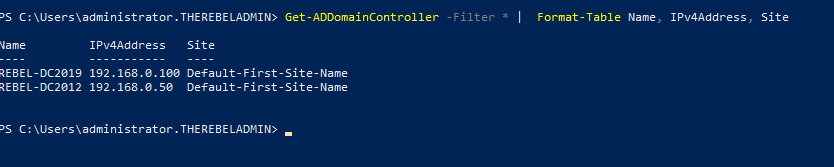

Get-ADDomainController-Filter */Format- Nom de la table, Adresse IPv4, Site

Répertoriera les contrôleurs de domaine avec l’adresse IP et les sites auxquels il appartient.

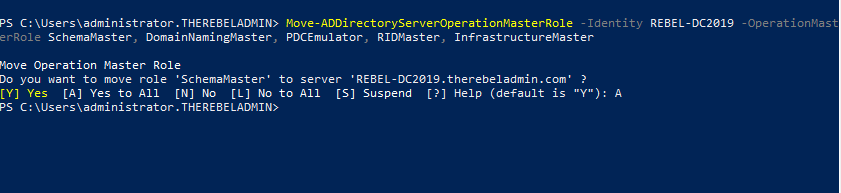

9. Migrez les cinq rôles FSMO vers le nouveau contrôleur de domaine à l’aide de la commande suivante,

Move-ADDirectoryServerOperationMasterRole-Identity REBEL-DC2019-OperationMasterRole SchemaMaster, DomainNamingMaster, PDCEmulator, RIDMaster, InfrastructureMaster

Au-dessus du REBEL-DC2019 est un contrôleur de domaine fonctionnant avec windows server 2019.

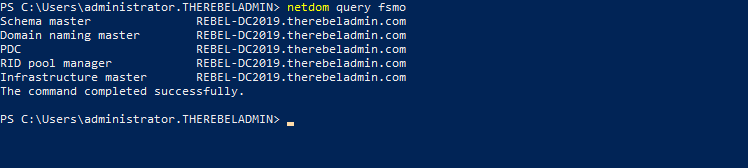

Une fois terminé, nous pouvons vérifier le nouveau titulaire du rôle FSMO en utilisant

Requête Netdom fsmo

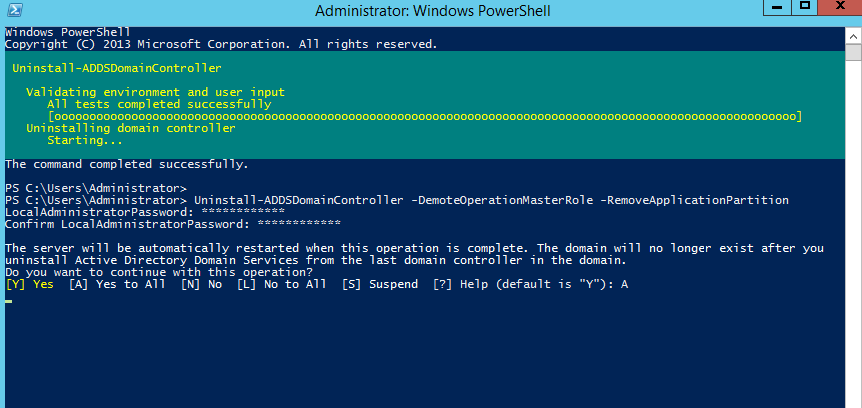

10. La nouvelle étape du processus consiste à désactiver l’ancien contrôleur de domaine Windows qui s’exécute avec Windows server 2012 R2. Pour ce faire, exécutez la commande suivante en tant qu’administrateur d’entreprise à partir du DC concerné.

Uninstall-ADDSDomainController-DemoteOperationMasterRole-RemoveApplicationPartition

Après avoir exécuté la commande, il vous sera demandé de définir le mot de passe du compte administrateur local.

Une fois terminé, ce sera un serveur membre du therebeladmin.com domaine.

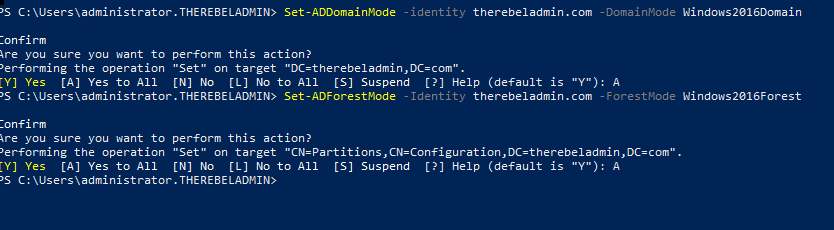

11. L’étape suivante consiste à élever le niveau fonctionnel du domaine et de la forêt à Windows server 2019. Pour ce faire, vous pouvez utiliser les commandes suivantes.

Pour mettre à niveau les niveaux fonctionnels du domaine

Set-ADDomainMode-identity therebeladmin.com – DomainMode windows2016domaine

Pour mettre à niveau les niveaux de fonction de forêt

Set-ADForestMode-Identity therebeladmin.com – ForestMode Windows2016Forest

Avec Windows server 2019, il n’y a pas de niveau fonctionnel de domaine ou de forêt appelé windows2019. Nous sommes encore en 2016.

Nous avons maintenant terminé la migration d’AD DS 2012R2 vers AD DS 2019. Les mêmes étapes s’appliquent lors de la migration à partir de Windows server 2008, Windows server 2008 R2, Windows server 2012 & Windows server 2016.

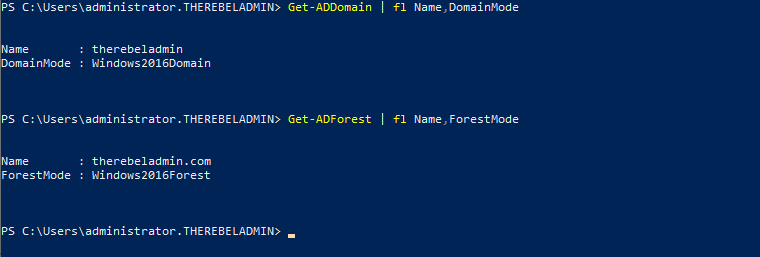

12. Une fois la migration terminée, nous devons toujours vérifier si elle se termine avec succès.

Get-ADDomain/fl Name, DomainMode

Cette commande affichera le niveau fonctionnel actuel du domaine après la migration.

Get-ADForest/fl Name, ForestMode

La commande ci-dessus affichera le niveau fonctionnel actuel de la forêt du domaine.

Ceci marque la fin de cet article de blog. J’espère que cela a été utile. Si vous avez des questions, n’hésitez pas à me contacter sur [email protected] suivez-moi également sur twitter @rebeladm pour obtenir des mises à jour sur les nouveaux articles de blog.