Active Directory (AD) est à peu près les services d’authentification de domaine de référence pour les entreprises du monde entier et ce depuis sa création dans Windows Server 2000.

À l’époque, la PUBLICITÉ n’était pas sécurisée et présentait des défauts qui la rendaient particulièrement difficile à utiliser. Par exemple, si vous aviez plusieurs contrôleurs de domaine (DCS), ils se disputeraient les autorisations pour apporter des modifications. Cela signifiait que vous pourriez apporter des changements et parfois ils ne passeraient tout simplement pas.

Quels sont les rôles FSMO dans Active Directory

Au cours des dernières décennies, Microsoft a introduit de nombreuses améliorations, correctifs et mises à jour qui ont considérablement amélioré les fonctionnalités, la fiabilité et la sécurité des publicités. L’un de ces changements consistait à se diriger vers un « modèle maître unique » pour AD où un DC pouvait apporter des modifications au domaine. Les autres CD ont répondu aux demandes d’automatisation.

Cependant, les gens se sont rapidement rendu compte que si le DC maître descend, aucune modification ne pourrait être apportée jusqu’à ce qu’il soit à nouveau rétabli. Microsoft a donc dû repenser.

La solution qu’ils ont trouvée a été de séparer les responsabilités du DC en de nombreux rôles. De cette façon, si l’un des CD tombe en panne, un autre peut reprendre le rôle manquant. C’est ce qu’on appelle une opération Maître Unique Flexible (également connue sous le nom de Rôles FSMO ou FSMO).

Obtenez le Guide gratuit pour sécuriser Active Directory

Merci d’avoir téléchargé.

Veuillez vérifier votre e-mail (y compris le dossier spam) pour un lien vers le livre blanc!

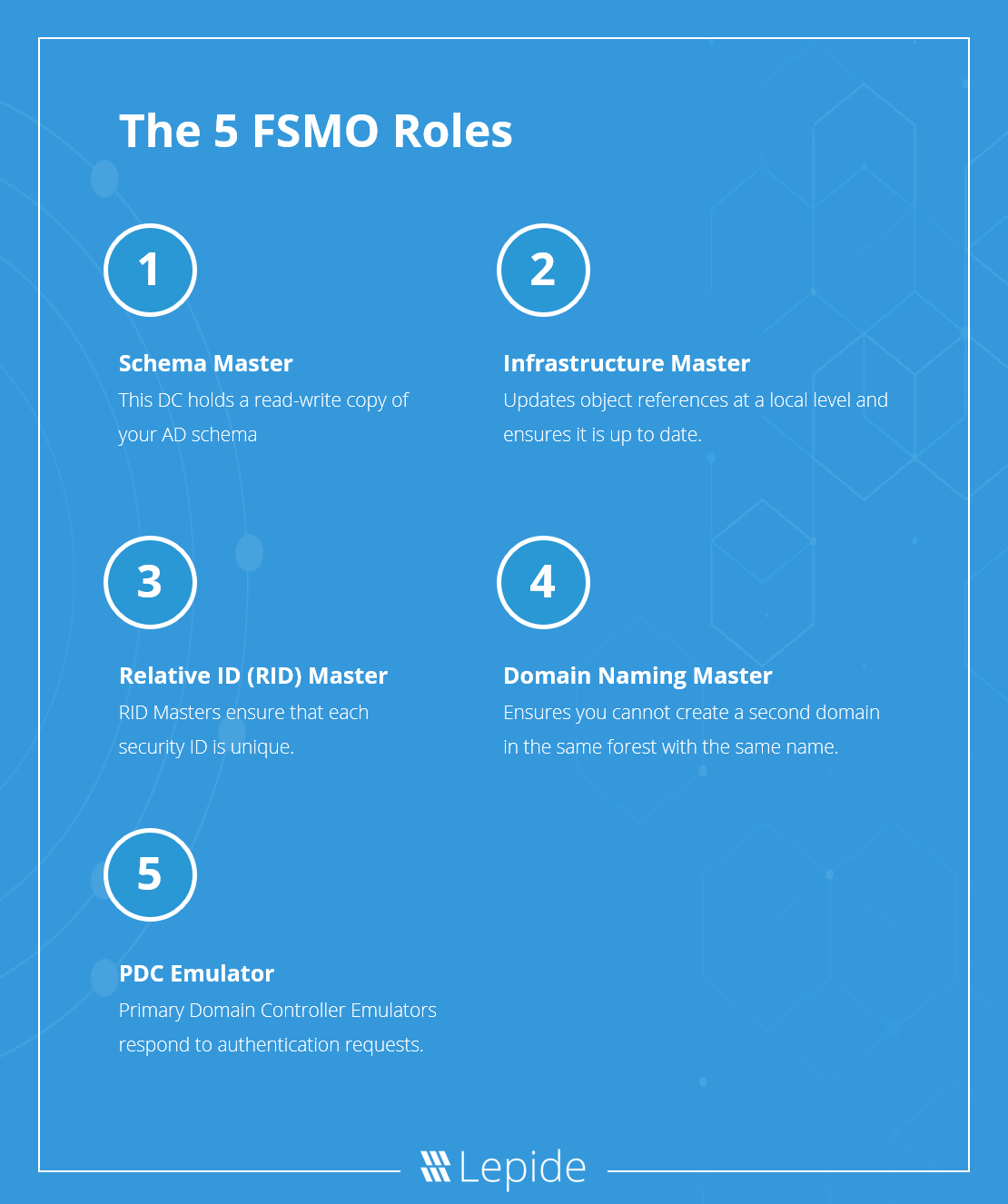

Les 5 rôles FSMO

Un système Active Directory complet est divisé en cinq rôles FSMO distincts. Ces 5 rôles FSMO sont les suivants:

- Maître d’ID Relatif (RID)

- Émulateur de Contrôleur de domaine Principal (PDC)

- Maître d’Infrastructure

- Maître de nommage de domaine

- Maître de schéma

Les Maîtres de schéma et les Maîtres de Nommage de domaine sont limités à un par forêt, tandis que les autres sont limités à un par domaine.

Les 5 rôles FSMO dans Active Directory

Relative ID (RID) Master

Si vous souhaitez créer un principe de sécurité, vous voudrez probablement y ajouter des autorisations d’accès. Vous ne pouvez pas accorder ces autorisations en fonction du nom d’un utilisateur ou d’un groupe, car cela peut changer. Au lieu de cela, vous les associez à un ID de sécurité unique (SID). Une partie de cet identifiant unique est connue sous le nom d’ID relatif (RID). Pour éviter que deux objets aient le même SID, un maître RID traite les demandes de pool RID provenant de DCs dans un seul domaine et s’assure que chaque SID est unique.

Émulateur de contrôleur de domaine principal (PDC)

C’est le DC le plus fiable du domaine. Le rôle de ce DC est de répondre aux demandes d’authentification, de gérer les modifications de mot de passe et de gérer les objets de stratégie de groupe (GPO). Les utilisateurs ne peuvent même pas modifier leurs mots de passe sans l’approbation de l’émulateur PDC. C’est une position puissante!

Infrastructure Master

Ce contrôleur comprend l’infrastructure informatique globale de l’organisation, y compris les objets présents. Le maître d’infrastructure met à jour les références d’objets au niveau local et s’assure également qu’elles sont à jour dans les copies des autres domaines. Il le fait via des identifiants uniques, tels que les PEID.

Domain Naming Master

Ce DC garantit simplement que vous ne pouvez pas créer un deuxième domaine dans la même forêt avec le même nom.

Maître de schéma

Ce DC contient une copie en lecture-écriture de votre schéma AD. Le schéma est essentiellement l’ensemble des attributs associés à un objet (mots de passe, rôles, désignations, etc.). Donc, si vous devez changer un rôle sur un objet utilisateur, vous devrez le faire via le maître de schéma.

5 Rôles FSMO : Fiabilité et disponibilité

Les 5 rôles FSMO sont d’une importance cruciale car ils vont de pair avec la sécurité de votre Active Directory. Les contrôleurs de domaine doivent donc être en ligne au moment où les services sont nécessaires. Heureusement, selon le rôle du FSMO, cela peut ne pas être si fréquent. Pour schema master, par exemple, le DC ne doit être en ligne que lors de la mise à jour. Le PDC, cependant, devra être en ligne et accessible à tout moment. Pour cette raison, vous devez prendre les mesures nécessaires pour vous assurer que l’émulateur PDC ne tombe pas.

Si vous vous trouvez dans un scénario où l’un des rôles FSMO n’est pas disponible (par exemple, l’émulateur PDC), vous devez agir rapidement pour que tous vos rôles FSMO soient à nouveau opérationnels. Si vous savez qu’un rôle FSMO particulier va subir une maintenance planifiée, vous devez transférer le rôle FSMO à un autre DC. Si le pire devait se produire et que votre rôle FSMO se bloque, vous pouvez toujours saisir le rôle FSMO à un autre contrôleur de domaine en dernier recours.

Il est absolument essentiel que vous surveilliez de manière proactive et continue la sécurité d’Active Directory afin de prévenir les menaces internes, les abus de privilèges et les attaques par force brute. Vous ne savez pas comment faire cela? Contactez-nous dès aujourd’hui et découvrez comment Lepide aide à surveiller et à sécuriser les publicités.