![]()

Lorsqu’un serveur d’autorité de certification est désinstallé ou se bloque au-delà de la récupération, certains objets restent dans Active Directory. C’est une bonne pratique de supprimer ces objets obsolètes.

Contexte

Lorsque vous installez une version de l’autorité de certification intégrée à Active Directory (c’est-à-dire la racine de l’entreprise ou le subordonné de l’entreprise), les 6 objets suivants sont créés/modifiés dans la base de données Active Directory :

Nom: < Nom commun de l’autorité de certification >

Type: certificateAuthority

Chemin LDAP : CN=AIA, CN= Services à clé publique, CN= Services, CN= Configuration, DC= DC=exemple, DC=com

Utilisé pour : Contient des certificats d’autorité de certification que les clients peuvent récupérer lors de la validation d’une chaîne de certificats. Les certificats peuvent pointer vers cet emplacement via l’extension de certificat d’accès aux informations d’autorité (AIA).

Nom: < CA Nom commun >

Type: crlDistributionPoint

Chemin LDAP: CN= < Nom de cas >, CN= CDP, CN= Service à clé publique, CN= Services, CN= Configuration, DC= DC=exemple, DC=com

Utilisé pour: Contient des LCR (base et delta) que le CAS a publiées dans l’annonce. Les certificats peuvent pointer vers cet emplacement via l’extension de certificat CDP (CRL Distribution Point).

Nom : < CA racine Nom commun >

Type: certificationAuthority

Chemin LDAP : CN= Autorités de certification, CN= Services à clé publique, CN=Services, CN=Configuration, DC=exemple, DC=com

Utilisé pour : Les certificats CA Racine placés ici sont automatiquement approuvés par tous les membres du domaine. Une autorité de certification intégrée à l’AD place son certificat ici lors de l’installation. Vous pouvez importer d’autres certificats d’autorité de certification racine ici manuellement.

Nom : < Nom commun de l’autorité de certification >

Type : pKIEnrollmentService

Chemin LDAP: CN= Services d’inscription, CN= Services à clé publique, CN= Services, CN= Configuration, DC=exemple, DC= com

Utilisé pour : Contient des certificats d’autorité de certification des autorités de certification qui peuvent émettre des certificats dans l’AD.

Nom : < CA Nom commun >

Type : msPKI-PrivateKeyRecoveryAgent

Chemin LDAP : CN=KRA, CN= Services de clés publiques, CN=Services, CN=Configuration, DC=exemple, DC=com

Utilisé pour : Contient les certificats pour tous les agents de récupération de clés. Les agents de récupération de clés doivent être configurés manuellement sur l’autorité de certification.

Nom: NtAuthCertificates

Type: certificationAuthority

Chemin LDAP: CN= Services à clé publique, CN= Services, CN= Configuration, DC= exemple, DC= com

Utilisé pour: Contient des certificats CA de CAS dont les certificats de carte à puce et de contrôleur de domaine sont approuvés pour l’ouverture de session Windows. Les CAS intégrés à l’AD sont ajoutés ici automatiquement lors de l’installation.

Remarque! Cet objet est créé par la première autorité de certification intégrée à l’AD, mais les autorités de certification suivantes modifient cet objet au lieu de créer de nouveaux objets uniqe. Plus d’informations à ce sujet plus loin dans cet article.

Lorsque vous désinstallez ultérieurement le rôle CA du serveur, un seul objet AD est réellement supprimé, l’objet pKIEnrollmentService. Lorsque cet objet est supprimé, les clients n’essaieront plus d’inscrire de certificats à partir de cette autorité de certification. Les autres objets liés à l’ICP sont laissés intacts, car tout certificat non révoqué émis aura des problèmes s’il n’existe pas.

Si vous êtes sûr que tous les certificats délivrés à partir de ce serveur d’autorité de certification sont expirés ou révoqués, vous pouvez/devez supprimer ces objets liés à l’autorité de certification de l’AD.

Étapes

Note importante: Assurez-vous de ne pas supprimer d’objets liés à d’autres installations PKI que l’autorité de certification que vous êtes sur le point de nettoyer !

Démarrez les sites et services Active Directory

Remarque! Vous pouvez également effectuer certaines de ces étapes avec Gérer les conteneurs PUBLICITAIRES dans le composant logiciel enfichable PKI d’entreprise, mais il y a quelques problèmes (les entrées KRA ne sont pas affichées), donc je m’en tiendrais aux Sites et services Active Directory.

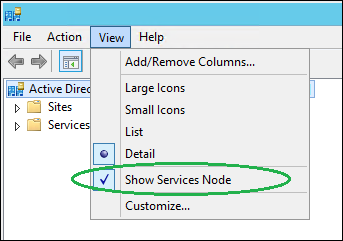

Si vous ne voyez pas le nœud Services, assurez-vous que le nœud Show Services est coché:

Développez Services / Services à clé publique / AIA, cliquez avec le bouton droit sur l’objet dans le volet de droite correspondant au serveur CA en question et cliquez sur Supprimer, confirmez par Oui:

Sélectionnez le CDP de conteneur, cliquez avec le bouton droit sur le conteneur dans le volet de droite correspondant au serveur CA en question et cliquez sur Supprimer, confirmez avec Oui deux fois:

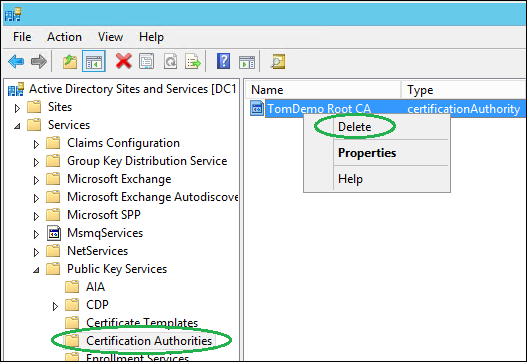

Sélectionnez les autorités de certification des conteneurs. Assurez-vous de supprimer cet objet. Si vous supprimez des informations sur une autorité de certification subordonnée, cet objet est probablement votre autorité de certification racine et il peut y avoir d’autres dépendances à ce certificat. Si vous supprimez des informations sur une autorité de certification racine d’entreprise, vous pouvez les supprimer. Pour ce faire, cliquez avec le bouton droit sur l’objet dans le volet de droite correspondant au serveur CA en question et cliquez sur Supprimer, confirmez par Oui:

Sélectionnez le conteneur KRA, cliquez avec le bouton droit sur l’objet dans le volet de droite correspondant au serveur CA en question et cliquez sur Supprimer, confirmez par Oui:

Sélectionnez les services d’inscription de conteneurs, assurez-vous que l’assistant de désinstallation du rôle de l’autorité de certification a supprimé l’objet ici. Si le serveur CA pour une raison quelconque n’a jamais été correctement désinstallé, vous devez également supprimer manuellement l’objet pKIEnrollmentService. Pour ce faire, cliquez avec le bouton droit sur l’objet dans le volet de droite correspondant au serveur CA en question et cliquez sur Supprimer, confirmez par Oui:

Maintenant, nous devons supprimer le serveur CA de l’objet NtAuthCertificates. Ceci est cependant un peu différent, car il ne s’agit pas d’un objet séparé, mais plutôt d’une valeur dans un objet AD existant.

Pour supprimer des informations sur le serveur CA de l’objet NtAuthCertificates, exécutez la commande certutil suivante (vous devez l’exécuter en tant qu’administrateur d’entreprise):

si vous avez besoin d’un service de clé publique, vous pouvez le faire en utilisant un service de clé publique ou un service de clé publique.Cacertificat?base ?objectclass = certificationAuthority »

Modifiez d’abord les informations sur la racine de la forêt en surbrillance en fonction de votre environnement.

Vous recevrez une liste de certificats dans l’objet NtAuthCertificates:

Assurez-vous d’avoir sélectionné le bon certificat d’autorité de certification (la capture d’écran ne montre qu’un certificat, vous pouvez en voir un ou plusieurs), puis cliquez sur OK. Choisir Annuler annule toute tentative de suppression.

Voilà, toutes les informations sur l’autorité de certification ont été supprimées de l’Active Directory. Vous êtes maintenant prêt à mettre en œuvre une nouvelle solution PKI !