Dans cet article, nous allons vous présenter quelques connaissances de base d’Active Directory et quels sont les avantages de l’implémentation d’Active Directory. Les informations sur les forêts, les domaines, l’unité organisationnelle et le site ainsi que les connaissances de base du protocole LDAP (Lightweight Directory Access Protocol) et de la stratégie de groupe.

Active Directory qu’est-ce que c’est?

Tout d’abord, allons savoir si Active Directory est quoi. Active Directory est un service d’annuaire (service d’annuaire) a été enregistré copyright par Microsoft, il fait partie intégrante de l’architecture Windows. Comme d’autres services d’annuaire, tels que les services d’annuaire Novell (NDS), Active Directory est un système de normes et de focus, utilisé pour automatiser la gestion du réseau des données utilisateur, la sécurité et la distribution des ressources, ce qui permet l’interaction avec l’autre dossier. Ajouter à cela Active Directory est conçu spécialement pour l’environnement connexion réseau est alloué en fonction d’un certain.

Active Directory peut être considéré comme un nouveau développement par rapport à Windows 2000 Server et se développe et se termine mieux dans Windows Server 2003, devenant une partie importante du système d’exploitation. Windows Server 2003 Active Directory fournit une référence appelée service d’annuaire, à tous les objets d’un réseau, y compris les utilisateurs, les groupes, l’ordinateur, l’imprimante, la stratégie et l’autorisation.

en bref et en général, Active Directory est 1 formulaire de base de données avec un but clair et séparément, mais ce n’est absolument pas 1 remplacement pour le registre Windows. Vous imaginez cela fait, 1 client réseau grand il y a des centaines, des milliers d’employés, et chaque employé a son nom (nom et prénom) différents, différents emplois, différents départements… et chaque client « pile » géré par le serveur qui doit avoir Active Directory pour catégoriser et gérer le travail de manière optimale. La partie des données dans Active Directory est héritée, mise à l’échelle, rang… clair et flexible.

pourquoi avoir besoin d’appliquer Active Directory ?

Il y a un certain nombre de raisons d’expliquer les questions ci-dessus. Microsoft Active Directory est considéré comme une étape vers le développement significatif par rapport au domaine Windows NT Server 4.0, ou même au serveur réseau autonome. Active Directory dispose d’un mécanisme de gouvernance axé sur l’ensemble du réseau. Il fournit également une redondance et un basculement automatique lorsque deux contrôleurs de domaine ou plus sont déployés dans un domaine.

Active Directory gère automatiquement la communication entre le contrôleur de domaine pour s’assurer que le réseau est maintenu. Les utilisateurs peuvent accéder à toutes les ressources du réseau via une connexion unique. Toutes les ressources du réseau sont protégées par un mécanisme de sécurité assez fort, ces mécanismes de sécurité peuvent vérifier l’identification des utilisateurs et les pouvoirs de chaque visite pour les ressources.

Active Directory permet d’augmenter le niveau, le niveau inférieur du contrôleur de domaine et du serveur membre de manière simple. Le système peut être géré et protégé au moyen de stratégies de groupe Stratégies de groupe. Il s’agit d’un modèle d’organisation, hiérarchique flexible, permettant une gestion aisée et des responsabilités administratives déléguées. Bien que le plus important soit toujours Active Directory a la capacité de gérer des millions d’objets dans un domaine.

L’unité de base d’Active Directory ?

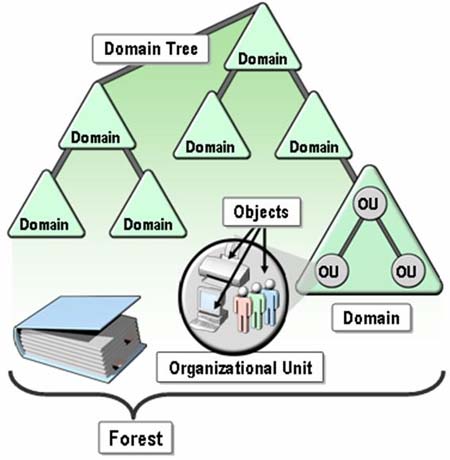

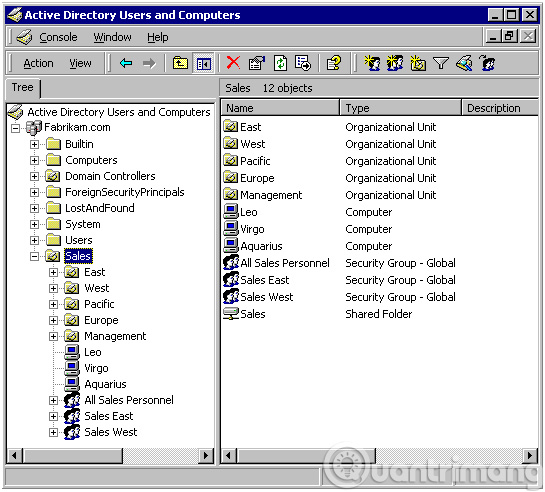

Le répertoire actif du réseau est organisé à l’aide de 4 catégories de type d’unité ou de structure. Quatre cette unité est divisée en forêt, domaine, unité organisationnelle et site.

- Forêts : Groupe d’objets, attribut et syntaxe d’attribut dans Active Directory.

- Domaine : Groupe d’ordinateurs qui partagent une politique commune, le nom et une base de données de nos membres.

- Unité organisationnelle (OU) : Regroupe les éléments du domaine qui le fait. Nous avons créé une hiérarchie architecturale pour le domaine et créé une structure ferme d’Active Directory en fonction des conditions de l’organisation et de la géographie.

- Sites : Regroupement physique des composantes indépendantes de la structure et de l’unité d’organisation. Le site fait la distinction entre l’emplacement est connecté par la connexion haute vitesse et la vitesse de connexion est faible et est définie par un ou plusieurs sous-réseaux IP.

La forêt n’est pas limitée par la géographie ou la topologie du réseau. Une forêt peut être composée de plusieurs domaines, chaque domaine partage un schéma général. Membres du domaine de la même forêt, même sans connecter le LAN ou le WAN entre eux. Chacun un réseau privé peut également être une famille de nombreux indépendants de la forêt. En général, une forêt doit être utilisée pour chaque entité. Malgré cela, encore faut-il venir au supplément forestier pour la mise en œuvre de tests et de recherches en dehors de la forêt pour rejoindre la production.

Le domaine – Domaine sert d’éléments dans la politique de confidentialité et les tâches d’administration. Tous les objets d’un domaine sont soumis à des stratégies de groupe, à une extension de domaine. De même, tout administrateur de domaine peut gérer tous les objets d’un domaine. De plus, chaque domaine dispose également d’une base de données, le seul compte de celle-ci. Par conséquent, l’authenticité est l’un des problèmes fondamentaux du domaine. Lorsqu’un compte d’utilisateur est complètement vérifié par rapport à un domaine, ce compte d’utilisateur a accès aux ressources du domaine.

Active Directory nécessite un ou plusieurs domaines pour fonctionner. Comme mentionné précédemment, un domaine Active Directory est un ensemble d’ordinateurs partageant un ensemble commun de stratégies, de noms et de bases de données de nos membres. Un domaine doit avoir un ou plusieurs contrôleurs de domaine (DC) et enregistrer la base de données, gérer les stratégies et fournir l’authentification pour la connexion au domaine.

précédemment dans le contrôleur de domaine Windows NT contrôleur de domaine primaire – contrôleur de domaine principal (PDC) et contrôleur de domaine de sauvegarde – contrôleur de domaine de sauvegarde (BDC) est le rôle peut être attribué à un serveur dans un réseau l’ordinateur utilisant le système d’exploitation Windows. Windows a utilisé l’idée d’un domaine pour gérer l’accès aux ressources réseau (applications, imprimantes, etc.) pour un groupe d’utilisateurs. Les utilisateurs ont juste besoin de se connecter à un domaine peut accéder aux ressources, ces ressources peuvent être situées sur un certain nombre de serveurs différents dans le réseau.

serveur appelé PDC, gère le maître utilisateur de la base de données pour le domaine. Un ou plusieurs autres serveurs sont conçus comme BDC. PDC envoie périodiquement la base de données de copie à la BDC. Un BDC peut jouer un rôle de PDC si le PDC du serveur est bogué et peut également aider à équilibrer le flux de travail s’il est trop occupé.

Avec Windows 2000 Server, lorsque le contrôleur de domaine est toujours maintenu, le serveur de rôles PDC et BDC basic a été remplacé par Active Directory. Les utilisateurs ne créeront pas non plus la distinction de domaine pour diviser le privilège administrateur. Dans Active Directory, les utilisateurs peuvent déléguer des privilèges d’administration complets, en fonction de l’unité d’organisation. Le domaine n’est pas limité par un nombre d’utilisateurs 40.000. Le domaine Active Directory peut gérer des millions d’objets. Parce que PDC et BDC n’existent plus, Active Directory doit utiliser la réplication multi-maître de copie, et tous les contrôleurs de domaine sont les lignes horizontales ensemble.

Les unités organisationnelles se sont révélées plus flexibles et permettent une gestion plus facile que le domaine. OU vous permet d’obtenir des possibilités flexibles presque illimitées, vous pouvez déplacer, supprimer et créer le nouveau OU si nécessaire. Bien que le domaine ait également des propriétés flexibles. Ils peuvent être débraillés créer de nouveaux, cependant, ce processus est facile à conduire à casser l’environnement par rapport à l’unité d’organisation et doit également être évité si possible.

Par définition, les sites qui contiennent le sous-réseau IP ont la fiabilité et la rapidité de la liaison de communication entre l’hôte. En utilisant le site, vous pouvez contrôler et réduire lentement la quantité de trafic transmise sur le lien WAN.

Infrastructure Master et Catalogue global :

L’une des autres parties principales d’Active Directory est l’Infrastructure Master. Le Maître d’infrastructure (IM) est un FSMO (Flexible Single Master of Operations) à l’échelle du domaine qui a pour rôle de répondre en processus automatique pour corriger l’erreur (fantôme) dans la base de données Active Directory.

Phantom a été créé sur le DC, il nécessite une base de données de référence croisée entre un objet à l’intérieur de la propre base de données et un objet de côté dans la forêt. Par exemple, peut être intercepté lorsque vous ajoutez un certain utilisateur d’un domaine à un groupe dans un autre domaine avec la même forêt. Phantom perdra de la force lorsqu’ils ne contiennent pas de nouvelles mises à jour de données, cela apparaît lorsque des modifications sont apportées aux objets en dehors de ce fantôme, exprimées, par exemple, lorsque l’objet cible est réinitialisé au nom, se déplace quelque part entre le domaine ou la suppression. Maîtrise de l’infrastructure la capacité de localiser et de réparer une partie du fantôme. Toutes les modifications qui se produisent en raison du processus de correction de bogues sont créées en copie sur tout le DC restant dans le domaine.

Maître de l’infrastructure est parfois confondu avec le Catalogue global (GC), cet ingrédient est de maintenir une copie seule autorisation de lecture pour le domaine est situé dans une forêt, utilisé pour le groupe de stockage application universelle et processus de connexion,… Par GC enregistrer une copie, pas complète de tous les objets à l’intérieur de la forêt, afin qu’ils puissent créer la référence croisée entre les domaines pas besoin de fantôme.

Active Directory et LDAP:

LDAP (Lightweight Directory Access Protocol) fait partie d’Active Directory, c’est un logiciel de protocole permettant de positionner l’organisation, l’individu ou d’autres ressources telles que des fichiers et des périphériques dans un réseau même si votre réseau est l’Internet public, ou l’intranet de l’entreprise.

Dans un réseau, un répertoire vous indique où y stocker quelles données. Dans les réseaux TCP / IP (y compris Internet), le système de noms de domaine (DNS) est un dossier système utilisé pour les noms de domaine attachés avec une adresse réseau particulière (emplacement unique dans le réseau). Malgré cela, vous ne connaissez peut-être pas le nom de domaine, mais LDAP vous permet de rechercher le spécifique sans savoir qu’il est positionné maintenant.

Le répertoire LDAP est organisé dans une arborescence composée simplement du niveau ci-dessous:

- répertoire racine sont des branches, fille

- Pays, chaque pays a des branches fille

- Organisations, chaque organisation a des branches fille

- Unités organisationnelles (unités, départements, …), OU avoir la branche

- Personnes (personnes, y compris les personnes, les fichiers et les ressources partagées, telles qu’une imprimante)

Un annuaire LDAP peut être distribué entre plusieurs serveurs. Chaque serveur peut avoir une version de l’ensemble et être synchronisé dans le cycle.

les administrateurs doivent comprendre LDAP lors de la recherche des informations dans Active Directory doivent créer la requête LDAP utile lors de la recherche des informations stockées dans la base de données Active Directory.

La stratégie de groupe de gestion et Active Directory :

En ce qui concerne Active Directory, nous devons certainement nous référer à la Stratégie de groupe. L’administrateur peut utiliser la stratégie de groupe dans Active Directory pour définir les paramètres utilisateur et l’ordinateur du réseau. Ce paramètre est configuré et stocké dans des objets de stratégie de groupe (GPO), ces composants seront ensuite combinés avec les objets Active Directory, y compris le domaine et le site. C’est le mécanisme principal pour appliquer la modification à l’ordinateur et à l’utilisateur dans l’environnement Windows.

grâce à la gestion, la stratégie de groupe, les administrateurs peuvent configurer le bureau des paramètres globaux sur l’ordinateur des utilisateurs, restreindre ou autoriser l’accès au fichier ou au dossier à l’intérieur du réseau.

Ajoutez à cela que nous devions également comprendre que GPO est utilisé et comment. L’objet de stratégie de groupe est appliqué dans l’ordre suivant: La stratégie sur la machine locale doit être utilisée avant, il s’agit alors du site de stratégie, de la stratégie de domaine, la stratégie est utilisée pour l’unité d’organisation. À un certain moment, un objet d’un utilisateur ou d’un ordinateur ne peut appartenir qu’à un site ou à un domaine, il ne recevra donc que le GPO lié au site ou au domaine.

Le GPO est divisé en deux sections distinctes : le Modèle de stratégie de groupe (GPT) et le Conteneur de stratégie de groupe (GPC). Le modèle de stratégie de groupe a la responsabilité d’enregistrer les paramètres créés dans l’objet de stratégie de groupe. Il stocke les paramètres dans une structure de dossiers et le fichier volumineux. Pour appliquer ces paramètres à tous les objets utilisateur et à l’ordinateur, GPT doit être créé copie pour tous les DC du domaine.Le conteneur de stratégie de groupe

fait partie du GPO et est hébergé dans Active Directory sur le DC du domaine. GPC est responsable de conserver la référence pour les extensions côté client (CSE), le chemin d’accès au GPT, le chemin d’accès au package d’installation et les autres aspects de référence du GPO. GPC ne contient pas plus d’informations relatives au GPO qui lui correspond, mais il s’agit d’un composant nécessaire de la Stratégie de groupe. Lorsque l’installation du logiciel de stratégie est configurée, GPC aidera à maintenir le lien à l’intérieur du GPO. En outre, il conserve également les relations de lien autres et le chemin est stocké dans les propriétés de l’objet. Connaître la structure de GPC et comment accéder aux informations cachées stockées dans l’attribut sera très nécessaire lorsque vous aurez besoin de vérifier un problème lié à GP.

Avec Windows Server 2003, Microsoft a publié une solution pour gérer la stratégie de groupe, c’est la Console de gestion des stratégies de groupe (GPMC). GPMC donner à l’administrateur une gestion d’interface simplifie les tâches liées à GPO. Je vous souhaite du succès!