Qu’est-ce que l’usurpation d’adresse IP ?

L’usurpation de protocole Internet (IP) est un type d’attaque malveillante dans laquelle l’acteur de la menace cache la véritable source des paquets IP pour qu’il soit difficile de savoir d’où ils viennent. L’attaquant crée des paquets, modifie l’adresse IP source pour usurper l’identité d’un autre système informatique, déguise l’identité de l’expéditeur ou les deux. Le champ d’en-tête du paquet usurpé pour l’adresse IP source contient une adresse différente de l’adresse IP source réelle.

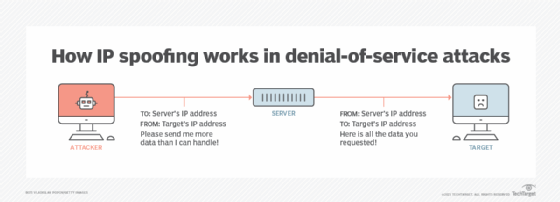

L’usurpation d’adresse IP est une technique souvent utilisée par les attaquants pour lancer des attaques par déni de service distribué (DDoS) et des attaques man-in-the-middle contre des appareils ciblés ou les infrastructures environnantes. L’objectif des attaques DDoS est de submerger une cible de trafic tout en masquant l’identité de la source malveillante, empêchant ainsi les efforts d’atténuation.

L’utilisation d’adresses IP usurpées permet aux attaquants d’effectuer les opérations suivantes:

- empêcher les autorités de découvrir qui elles sont et de les impliquer dans l’attaque;

- empêchez les appareils ciblés d’envoyer des alertes sur les attaques auxquelles ils participent involontairement ; et

- contournez les scripts de sécurité, les appareils et les services qui bloquent les adresses IP connues pour être des sources de trafic malveillant.

Comment fonctionne l’usurpation d’adresse IP ?

Le trafic Internet est envoyé en unités appelées paquets. Les paquets contiennent des en-têtes IP contenant des informations de routage sur le paquet. Ces informations incluent l’adresse IP source et l’adresse IP de destination. Considérez le paquet comme un paquet dans le courrier et l’adresse IP source comme l’adresse de retour sur ce paquet.

Dans l’usurpation d’adresse IP, l’attaquant modifie l’adresse source dans l’en-tête du paquet sortant. De cette façon, l’ordinateur de destination voit le paquet comme provenant d’une source de confiance – comme un ordinateur sur un réseau d’entreprise – et l’accepte.

Les attaquants peuvent générer des en-têtes de paquets frauduleux en falsifiant et en randomisant continuellement l’adresse source à l’aide d’un outil. Ils peuvent également utiliser l’adresse IP d’un autre périphérique existant afin que les réponses au paquet usurpé s’y rendent à la place.

Pour effectuer l’usurpation d’adresse IP, les attaquants ont besoin des éléments suivants:

- Une adresse IP de confiance que le périphérique récepteur permettrait d’entrer dans le réseau. Il existe de nombreuses façons de trouver les adresses IP de l’appareil. Une façon est Shodan, une base de données en ligne de mappages d’adresses IP vers les appareils.

- La possibilité d’intercepter le paquet et d’échanger l’en-tête IP réel contre celui frauduleux. Un outil de détection de réseau ou une analyse de protocole de résolution d’adresses (ARP) peut être utilisé pour intercepter des paquets sur un réseau et collecter des adresses IP à usurper.

Comment pouvez-vous détecter l’usurpation d’adresse IP?

Les utilisateurs finaux ont du mal à détecter l’usurpation d’adresse IP. Ces attaques sont effectuées au niveau de la couche réseau – Couche 3 du modèle de communication d’interconnexion de Systèmes ouverts. De cette façon, il n’y a pas de signes extérieurs de falsification. Les demandes de connexion usurpées ressemblent à des demandes de connexion légitimes en externe.

Cependant, il existe des outils de surveillance du réseau que les organisations peuvent utiliser pour effectuer une analyse du trafic aux points de terminaison du réseau. Le filtrage des paquets est le principal moyen de le faire.

Les systèmes de filtrage de paquets sont souvent contenus dans des routeurs et des pare-feu. Ils détectent les incohérences entre l’adresse IP du paquet et les adresses IP souhaitées contenues dans les listes de contrôle d’accès (ACL). Ils détectent également les paquets frauduleux.

Le filtrage d’entrée et le filtrage de sortie sont les deux types de filtrage de paquets:

- Le filtrage d’entrée examine les paquets entrants pour voir si l’en-tête IP source correspond à une adresse source autorisée. Il rejette tout ce qui ne correspond pas ou qui affiche un autre comportement suspect. Ce filtrage établit une liste de contrôle d’accès avec les adresses IP source autorisées.

- Le filtrage de sortie examine les analyses informatiques sortantes à la recherche d’adresses IP source qui ne correspondent pas à celles du réseau de l’entreprise. Cette approche empêche les initiés de lancer une attaque d’usurpation d’adresse IP.

Comment protégez-vous contre l’usurpation d’adresse IP ?

Les paquets usurpés IP ne peuvent pas être éliminés. Mais les organisations peuvent prendre des mesures pour protéger leurs réseaux et leurs données.

Voici quelques mesures que les entreprises peuvent prendre:

- Utilisez des méthodes de vérification et d’authentification solides pour tous les accès à distance. N’authentifiez pas les appareils et les utilisateurs uniquement en fonction de leur adresse IP.

- Créez une liste ACL d’adresses IP.

- Utilisez à la fois le filtrage des paquets d’entrée et de sortie.

- Utilisez un antivirus et d’autres logiciels de sécurité qui surveillent les activités suspectes du réseau.

- Utilisez des protocoles de cryptage de niveau IP pour protéger le trafic en provenance et à destination du serveur d’entreprise. Cette approche empêche les attaquants de lire des adresses IP potentielles pour se faire passer pour eux.

- Gardez le logiciel réseau à jour et pratiquez une bonne gestion des correctifs.

- Effectuer une surveillance continue du réseau.

Les pare-feu et les règles de filtrage des routeurs d’entreprise doivent être configurés pour rejeter les paquets susceptibles d’être usurpés. Cela inclurait les paquets avec des adresses IP privées qui proviennent de l’extérieur du périmètre de l’entreprise. Il couvre également le trafic qui provient de l’entreprise mais usurpe une adresse externe en tant qu’adresse IP source. Cela empêche les attaques d’usurpation d’identité d’être lancées à partir du réseau interne contre des réseaux externes.

Quels sont les autres types d’usurpation de réseau ?

Il existe plusieurs types d’usurpation d’identité, dont beaucoup se produisent sur des réseaux IP. Mais la plupart d’entre eux ne sont pas une usurpation d’adresse IP où l’adresse IP d’un paquet est modifiée.

Certains autres types d’usurpation d’adresses IP sont les suivants :

Protocole de résolution d’adresse. Une attaque d’usurpation d’ARP se produit lorsqu’un attaquant envoie de faux messages ARP sur un réseau local (LAN). Cela relie l’adresse de contrôle d’accès aux médias de l’attaquant à l’adresse IP d’un ordinateur ou d’un serveur légitime sur le réseau. Ceci se produit au niveau de la couche de liaison de données dans les trames Ethernet portant ce protocole.

Système de noms de domaine (DNS). Avec une attaque d’usurpation DNS, le DNS enregistre et détourne le trafic Internet des serveurs légitimes vers de faux serveurs. Le DNS mappe les adresses IP vers les sites Web et les utilisateurs accèdent aux serveurs DNS pour accéder aux sites Web. Les pirates peuvent injecter de fausses entrées DNS dans les serveurs DNS de sorte que, lorsque les utilisateurs accèdent au serveur, ils sont envoyés à l’emplacement que le pirate a injecté, plutôt qu’à leur destination prévue.

D’autres méthodes d’usurpation traitent différents types d’informations et peuvent ne pas affecter directement ou du tout les adresses IP. Voici quelques exemples :

Identification de l’appelant. L’usurpation d’identité de l’appelant modifie l’identifiant de l’appelant pour qu’un appel téléphonique semble provenir d’un emplacement différent. Cela se produit généralement lorsque les télévendeurs appellent des cibles en utilisant l’indicatif régional de la cible.

Courriel. Les attaquants modifient les champs d’en-tête des e-mails pour indiquer faussement que le message provient d’un expéditeur différent. Les e-mails usurpés font souvent partie d’une attaque de phishing qui contient un lien vers une version dupliquée d’un site Web qui semble être l’original. Le site Web usurpé tente de tromper les victimes cibles en leur transmettant des informations de connexion ou d’autres informations confidentielles.

Système de positionnement global (GPS). L’usurpation de GPS est lorsqu’un utilisateur d’un appareil mobile trompe l’appareil pour qu’il affiche un emplacement différent de son emplacement géographique réel. Cela peut être fait à l’aide d’une application tierce qui produit différentes informations de position et de navigation.

Service de messages courts (SMS). L’usurpation de SMS ou de message texte se produit lorsque le numéro de téléphone de l’expéditeur est remplacé par un autre pour masquer le numéro de téléphone réel. Les attaquants peuvent inclure des liens vers des sites de phishing ou des téléchargements de logiciels malveillants dans leurs textes. Les organisations légitimes peuvent également utiliser cette méthode pour remplacer un numéro de téléphone difficile à mémoriser par un identifiant alphanumérique facile à mémoriser.

URL. Avec ce type d’usurpation d’identité, les acteurs malveillants utilisent une URL presque identique qui imite une URL réelle avec quelques caractères modifiés. L’intention est d’amener la cible à accéder à une page Web qui imite l’apparence d’une page légitime, puis de lui demander d’entrer des informations sensibles.

Quels sont les exemples d’usurpation d’adresse IP ?

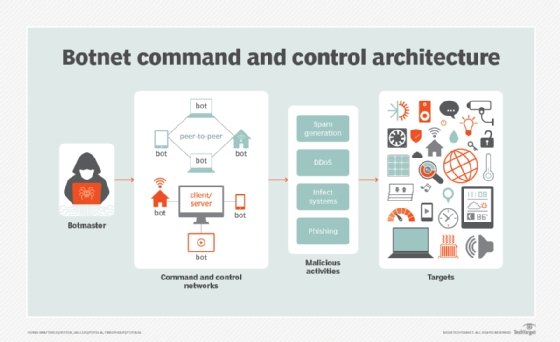

Lorsque des attaquants lancent une attaque DDoS, ils utilisent des adresses IP usurpées pour submerger les serveurs informatiques avec des volumes de paquets trop importants pour que les ordinateurs de destination puissent les gérer. Les botnets sont souvent utilisés pour envoyer des paquets dispersés géographiquement. Les grands réseaux de zombies peuvent contenir des dizaines de milliers d’ordinateurs, chacun pouvant usurper plusieurs adresses IP sources en même temps. Ces attaques automatisées sont difficiles à retracer.

Voici des exemples d’utilisation de l’usurpation d’identité dans les attaques DDoS:

- GitHub. Le Fév. 28, 2018, la plate-forme d’hébergement de code GitHub a été touchée par ce qu’on croyait à l’époque être la plus grande attaque DDoS de tous les temps. Les attaquants ont usurpé l’adresse IP de GitHub et envoyé des requêtes aux serveurs memcached qui sont souvent utilisés pour accélérer les sites basés sur des bases de données. Les serveurs ont amplifié les données renvoyées par ces requêtes vers GitHub d’un facteur d’environ 50. En conséquence, pour chaque octet envoyé par l’attaquant, jusqu’à 51 kilo-octets ont été envoyés à la cible. GitHub a été touché par 1,35 térabits par seconde de trafic, entraînant une panne du site pendant 10 minutes.

- Tsutomu Shimomura. Le Déc. Le 25 novembre 1994, le pirate informatique Kevin Mitnick a lancé une attaque contre les ordinateurs du pirate rival Tsutomu Shimomura en utilisant l’usurpation d’adresse IP. Mitnick a exploité la relation de confiance entre l’ordinateur terminal X de Shimomura et le serveur en apprenant le modèle de numéros de séquence TCP que l’ordinateur génère. Il a inondé l’ordinateur de requêtes SYN provenant d’adresses IP usurpées qui étaient routables mais inactives. L’ordinateur ne pouvait pas répondre aux demandes et sa mémoire était remplie de demandes SYN. Cette technique est connue sous le nom de balayage SYN.

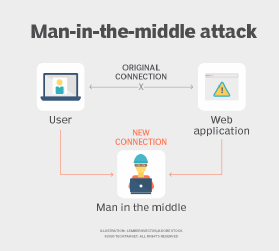

Les attaques Man-in-the-middle utilisent également l’usurpation d’adresse IP pour usurper l’identité d’un destinataire cible, recevoir le trafic Internet de ce destinataire et répondre avec ses propres paquets, qui peuvent contenir des logiciels malveillants.