WPA2-Enterprise existe depuis 2004 et est toujours considéré comme l’étalon-or pour la sécurité des réseaux sans fil, offrant un cryptage en direct et un niveau de sécurité élevé. En conjonction avec la méthode d’authentification efficace connue sous le nom de 802.1x pour Cloud RADIUS, les utilisateurs sont autorisés avec succès à accéder au réseau sécurisé depuis de nombreuses années. Mais à ce moment-là, WPA2-Enterprise n’a pas été plus facile à configurer manuellement. Que vous déployiez un réseau sans fil pour la première fois ou que vous soyez un expert chevronné, il y a toujours des défis uniques prêts à vous donner mal à la tête. Heureusement, des solutions de réseau éprouvées sont disponibles pour que vous cherchiez à corriger les difficultés de réseau que vous rencontrez.

- WPA2-PSK et WPA2-Enterprise : Quelle est la différence?

- WPA2-PSK

- WPA3-PSK

- WPA2-Enterprise

- WPA3-Enterprise

- Déploiement de WPA2-Enterprise et 802.1x

- Les composants de 802.1x

- Client / Suppliant

- Commutateur / Point d’accès / Contrôleur

- Serveur RADIUS

- Magasin d’identité

- 802.1 x Méthodes d’authentification

- Authentification Par Mot de passe

- Authentification Par Jeton

- Authentification Par Certificat

- Protocoles d’authentification WPA2

- EAP-TLS

- EAP-TLS/PAP

- PEAP-MSCHAPv2

- WPA2 – Défis d’entreprise

- Inconvénient #1: Variation de périphérique

- Inconvénient #2: MITM et délivrance de certificats

- Inconvénient #3 : Problème de changement de mot de passe

- Inconvénient #4: Modification des attentes de l’utilisateur

- Simplification de WPA2-Enterprise avec JoinNow

- Efficacité Grâce à l’Intégration

- Certificat Renforcé WPA2-Enterprise

- Provisionnement Automatique des Périphériques gérés

- Serveurs RADIUS et Contrôle d’Accès Piloté par des politiques

WPA2-PSK et WPA2-Enterprise : Quelle est la différence ?

WPA2-PSK

WPA2-PSK (clé pré-partagée Wi-Fi Protected Access 2) est un type de réseau protégé par un seul mot de passe partagé entre tous les utilisateurs. Il est généralement admis qu’un seul mot de passe pour accéder au Wi-Fi est sûr, mais seulement autant que vous faites confiance à ceux qui l’utilisent. Sinon, il est trivial pour quelqu’un qui a obtenu le mot de passe par des moyens infâmes d’infiltrer le réseau. C’est pourquoi WPA2-PSK est souvent considéré comme non sécurisé.

Il n’y a que quelques situations dans lesquelles WPA2-PSK doit être déployé:

- Le réseau ne comporte que quelques périphériques, tous fiables. Cela pourrait être une maison ou un petit bureau.

- Pour empêcher les utilisateurs occasionnels de rejoindre un réseau ouvert lorsqu’ils ne peuvent pas déployer un portail captif. Cela pourrait être un café ou un réseau d’invités.

- Comme réseau alternatif pour les appareils non compatibles avec 802.1x. Un exemple étant les consoles de jeux dans un dortoir d’étudiant.

WPA3-PSK

Pour améliorer l’efficacité de PSK, les mises à jour de WPA3-PSK offrent une plus grande protection en améliorant le processus d’authentification. Une stratégie pour ce faire utilise l’authentification simultanée des égaux (SAE) pour rendre les attaques par dictionnaire par force brute beaucoup plus difficiles pour un pirate informatique. Ce protocole nécessite une interaction de l’utilisateur à chaque tentative d’authentification, ce qui entraîne un ralentissement important pour ceux qui tentent de forcer le processus d’authentification.

WPA2-Enterprise

Le déploiement de WPA2-Enterprise nécessite un serveur RADIUS, qui gère la tâche d’authentification de l’accès des utilisateurs du réseau. Le processus d’authentification réel est basé sur la stratégie 802.1x et est disponible dans plusieurs systèmes différents étiquetés EAP. Comme chaque appareil est authentifié avant sa connexion, un tunnel chiffré personnel est effectivement créé entre l’appareil et le réseau.

WPA3-Enterprise

Une amélioration significative proposée par WPA3-Enterprise est la configuration requise de la validation du certificat de serveur pour confirmer l’identité du serveur auquel le périphérique se connecte.

Vous souhaitez en savoir plus sur WPA3? Obtenez les détails sur les changements que WPA3 est prêt à apporter dans cet article.

Déploiement de WPA2-Enterprise et 802.1x

Il n’y a que quelques composants nécessaires pour que 802.1x fonctionne. De façon réaliste, si vous avez déjà des points d’accès et de l’espace de serveur disponible, vous possédez tout le matériel nécessaire pour assurer la sécurité sans fil. Parfois, vous n’avez même pas besoin du serveur: certains points d’accès sont livrés avec un logiciel intégré qui peut fonctionner 802.1x (mais uniquement pour le plus petit des petits déploiements). Que vous achetiez des solutions professionnelles ou que vous en construisiez une vous-même à partir d’outils open source, la qualité et la facilité de 802.1x sont entièrement un aspect de conception.

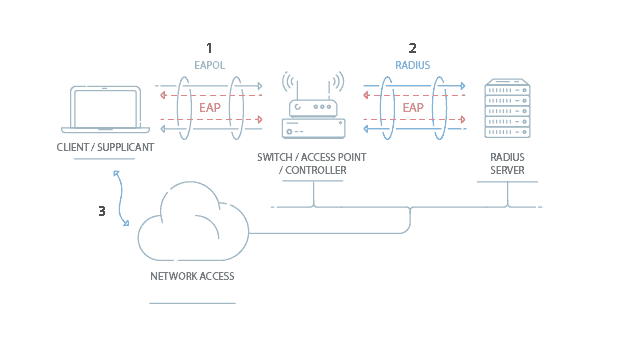

Les composants de 802.1x

Client/Suppliant

Pour qu’un périphérique participe à l’authentification 802.1x, il doit avoir un logiciel appelé suppliant installé dans la pile réseau. Le demandeur est nécessaire car il participera à la négociation initiale de la transaction EAP avec le commutateur ou le contrôleur et emballera les informations d’identification de l’utilisateur d’une manière conforme à la norme 802.1x. Si un client n’a pas de suppliant, les trames EAP envoyées par le commutateur ou le contrôleur seront ignorées et le commutateur ne pourra pas s’authentifier.

Heureusement, presque tous les appareils que nous pourrions nous attendre à connecter à un réseau sans fil ont un suppliant intégré. SecureW2 fournit un suppliant 802.1x pour les appareils qui n’en ont pas nativement.

Heureusement, la grande majorité des fabricants d’appareils prennent en charge la version 802.1x. Les exceptions les plus courantes peuvent être les équipements grand public, tels que les consoles de jeux, les appareils de divertissement ou certaines imprimantes. D’une manière générale, ces appareils doivent représenter moins de 10% des appareils de votre réseau et sont mieux traités comme l’exception plutôt que comme le foyer.

Commutateur / Point d’accès / Contrôleur

Le commutateur ou le contrôleur sans fil joue un rôle important dans la transaction 802.1x en agissant en tant que « courtier » dans la bourse. Jusqu’à ce qu’une authentification réussie, le client n’a pas de connectivité réseau, et la seule communication est entre le client et le commutateur dans l’échange 802.1x. Le commutateur/contrôleur initie l’échange en envoyant un paquet EAPOL-Start au client lorsque le client se connecte au réseau. Les réponses du client sont transmises au serveur RADIUS correct en fonction de la configuration dans les paramètres de sécurité sans fil. Lorsque l’authentification est terminée, le commutateur / contrôleur prend la décision d’autoriser ou non l’appareil à accéder au réseau en fonction du statut de l’utilisateur et éventuellement des attributs contenus dans le paquet Access_Accept envoyé depuis le serveur RADIUS.

Si le serveur RADIUS envoie un paquet Access_Accept à la suite d’une authentification, il peut contenir certains attributs qui fournissent les informations du commutateur sur la façon de connecter le périphérique sur le réseau. Les attributs communs spécifieront le VLAN à attribuer à un utilisateur, ou éventuellement un ensemble d’ACL (Liste de contrôle d’accès) que l’utilisateur doit recevoir une fois connecté. Ceci est communément appelé » Affectation de stratégie basée sur l’utilisateur « , car le serveur RADIUS prend la décision en fonction des informations d’identification de l’utilisateur. Les cas d’utilisation courants consisteraient à pousser les utilisateurs invités vers un » VLAN invité » et les employés vers un » VLAN employé ».

Serveur RADIUS

Le serveur RADIUS sur site ou Cloud agit en tant que « gardien de sécurité » du réseau ; lorsque les utilisateurs se connectent au réseau, le RADIUS authentifie leur identité et les autorise à utiliser le réseau. Un utilisateur devient autorisé à accéder au réseau après s’être inscrit à un certificat de l’infrastructure à clé privée (PKI) ou avoir confirmé ses informations d’identification. Chaque fois que l’utilisateur se connecte, le RADIUS confirme qu’il possède le certificat ou les informations d’identification corrects et empêche tout utilisateur non approuvé d’accéder au réseau. Un mécanisme de sécurité clé à utiliser lors de l’utilisation d’un RADIUS est la validation de certificat de serveur. Cela garantit que l’utilisateur ne se connecte au réseau auquel il a l’intention de se connecter qu’en configurant son appareil pour confirmer l’identité du RADIUS en vérifiant le certificat du serveur. Si le certificat n’est pas celui que le périphérique recherche, il n’enverra pas de certificat ou d’informations d’identification pour l’authentification.

Les serveurs RADIUS peuvent également être utilisés pour authentifier les utilisateurs d’une organisation différente. Des solutions telles qu’Eduroam font fonctionner les serveurs RADIUS comme des proxy (tels que RADSEC) afin que si un étudiant visite une université voisine, le serveur RADIUS puisse authentifier son statut dans son université d’origine et lui accorder un accès au réseau sécurisé dans l’université qu’il visite actuellement.

Magasin d’identité

Le magasin d’identité fait référence à l’entité dans laquelle les noms d’utilisateur et les mots de passe sont stockés. Dans la plupart des cas, il s’agit d’Active Directory, ou potentiellement d’un serveur LDAP. Presque tous les serveurs RADIUS peuvent se connecter à votre AD ou LDAP pour valider les utilisateurs. Il y a quelques mises en garde lorsque LDAP est utilisé, en particulier sur la façon dont les mots de passe sont hachés dans le serveur LDAP. Si vos mots de passe ne sont pas stockés en texte clair ou dans un hachage NTLM, vous devrez choisir soigneusement vos méthodes EAP car certaines méthodes, telles que EAP-PEAP, peuvent ne pas être compatibles. Ce n’est pas un problème causé par les serveurs RADIUS, mais plutôt par le hachage du mot de passe.

SecureW2 peut vous aider à configurer SAML pour authentifier les utilisateurs, sur n’importe quel fournisseur d’identité, pour un accès Wi-Fi. Voici des guides d’intégration avec certains produits populaires.

Pour configurer l’authentification SAML dans Google Workspace, cliquez ici.

Configuration de WPA2-Enterprise avec Okta, cliquez ici.

Pour un guide sur l’authentification SAML à l’aide de Shibboleth, cliquez ici.

Pour configurer WPA2-Enterprise avec ADFS, cliquez ici.

Le développement d’un réseau WPA2-Enterprise robuste nécessite des tâches supplémentaires, telles que la configuration d’une ICP ou d’une autorité de certification (Autorité de certification), pour distribuer de manière transparente les certificats aux utilisateurs. Mais contrairement à ce que vous pourriez penser, vous pouvez effectuer l’une de ces mises à niveau sans acheter de nouveau matériel ni apporter de modifications à l’infrastructure. Par exemple, le déploiement de l’accès invité ou la modification de la méthode d’authentification peuvent être effectués sans infrastructure supplémentaire. Récemment, de nombreuses institutions ont changé de méthodes EAP de PEAP à EAP-TLS après avoir constaté une amélioration notable du temps de connexion et de la capacité d’itinérance ou le passage d’un serveur RADIUS physique à une solution RADIUS Cloud. L’amélioration de la fonctionnalité des réseaux sans fil peut être acquise sans changer un seul composant matériel.

WPA2 – Protocoles d’entreprise

Ce qui suit est un bref résumé des principaux protocoles d’authentification WPA2-Enterprise. Si vous souhaitez une comparaison et un contraste plus approfondis, lisez l’article complet.

EAP-TLS

EAP-TLS est un protocole basé sur un certificat qui est largement considéré comme l’une des normes EAP les plus sécurisées car il élimine le risque de vol d’informations d’identification en direct. C’est également le protocole qui offre la meilleure expérience utilisateur, car il élimine les déconnexions liées au mot de passe dues aux stratégies de changement de mot de passe. Dans le passé, il y avait une idée fausse selon laquelle l’authentification par certificat était difficile à configurer et / ou à gérer, mais maintenant EAP-TLS est considéré par beaucoup comme étant plus facile à configurer et à gérer que les autres protocoles.

Vous souhaitez en savoir plus sur les avantages d’EAP-TLS et comment SecureW2 peut vous aider à l’implémenter dans votre propre réseau ? Cliquez sur le lien!

EAP-TTLS/PAP

EAP-TTLS/PAP est un protocole basé sur les informations d’identification qui a été créé pour une configuration plus facile car il ne nécessite que l’authentification du serveur, tandis que l’authentification de l’utilisateur est facultative. TTLS crée un « tunnel » entre le client et le serveur et vous donne plusieurs choix d’authentification.

Mais TTLS inclut de nombreuses vulnérabilités. Le processus de configuration peut être difficile pour les utilisateurs réseau inexpérimentés, et un seul périphérique mal configuré peut entraîner des pertes importantes pour l’organisation. Le protocole permet d’envoyer des informations d’identification par voie hertzienne en texte clair, qui peuvent être vulnérables aux cyberattaques telles que l’Homme du milieu et facilement réutilisées pour atteindre les objectifs du pirate.

Si vous souhaitez en savoir plus sur les vulnérabilités de TTLS-PAP, lisez l’article complet ici.

PEAP-MSCHAPv2

PEAP-MSCHAPv2 est un protocole basé sur les informations d’identification conçu par Microsoft pour les environnements Active Directory. Bien qu’il s’agisse de l’une des méthodes les plus populaires pour l’authentification WPA2-Enterprise, PEAP-MSCHAPv2 ne nécessite pas la configuration de la validation du certificat de serveur, ce qui rend les périphériques vulnérables au vol d’informations d’identification en direct. Une mauvaise configuration des périphériques, lorsqu’elle est laissée aux utilisateurs finaux, est relativement courante, c’est pourquoi la plupart des organisations s’appuient sur un logiciel d’intégration pour configurer les périphériques pour PEAP-MSCHAPv2. Découvrez comment cette université de premier plan a converti l’authentification PEAP-MSCHAPv2 en authentification EAP-TLS pour fournir une authentification plus stable aux utilisateurs du réseau.

Pour plus d’informations sur PEAP MSCHAPv2, lisez cet article.

802.1 x Méthodes d’authentification

Avant que les utilisateurs puissent être authentifiés pour un accès au réseau au jour le jour, ils doivent être intégrés au réseau sécurisé. L’intégration est le processus d’examen et d’approbation des utilisateurs afin qu’ils puissent se connecter au réseau sécurisé à l’aide d’une forme d’identification, telle qu’un nom d’utilisateur / mot de passe ou des certificats. Ce processus devient souvent un fardeau important car il oblige les utilisateurs à configurer leurs appareils pour le réseau. Pour les utilisateurs réguliers du réseau, le processus peut s’avérer trop difficile car il nécessite des connaissances informatiques de haut niveau pour comprendre les étapes. Par exemple, les universités au début d’une année académique en font l’expérience lorsqu’elles intègrent des centaines, voire des milliers d’appareils d’étudiants, ce qui entraîne de longues files d’attente de tickets d’assistance. Les clients d’intégration offrent une alternative facile à utiliser qui permet aux utilisateurs finaux d’auto-configurer facilement leurs appareils en quelques étapes, ce qui permet aux utilisateurs et aux administrateurs informatiques d’économiser beaucoup de temps et d’argent.

Authentification par mot de passe

La grande majorité des méthodes d’authentification reposent sur un nom d’utilisateur/mot de passe. C’est le plus facile à déployer car la plupart des institutions disposent déjà d’une sorte d’informations d’identification, mais le réseau est sensible à tous les problèmes de mots de passe sans système d’intégration (voir ci-dessous).

Pour l’authentification par mot de passe, il existe essentiellement 2 options: PEAP-MSCHAPv2 et EAP-TTLS/PAP. Ils fonctionnent tous les deux de la même manière, mais TTLS n’est pris en charge par aucun système d’exploitation Microsoft avant Windows 8 sans utiliser un suppliant 802.1x tiers, tel que notre client d’entreprise. À ce stade, la plupart des institutions ont déployé ou fait le passage au PEAP. Cependant, vous ne pouvez pas déployer PEAP sans utiliser Active Directory (un service Microsoft propriétaire) ou sans laisser vos mots de passe non chiffrés.

Authentification basée sur des jetons

Historiquement, les jetons étaient des périphériques physiques sous la forme de porte-clés ou de clés de sécurité qui étaient distribués aux utilisateurs. Ils ont généré des numéros en synchronisation avec un serveur pour ajouter une validation supplémentaire à une connexion. Même si vous pouvez les transporter et utiliser des fonctionnalités avancées telles que des scanners d’empreintes digitales ou des plug-ins USB, les dongles présentent des inconvénients. Ils peuvent être coûteux et sont connus pour perdre occasionnellement la connexion aux serveurs.

Les jetons physiques sont toujours utilisés, mais leur popularité diminue à mesure que les smartphones les rendent redondants. Ce qui était autrefois chargé sur un porte-clés, vous pouvez maintenant le mettre dans une application. En outre, il existe d’autres méthodes d’authentification à deux facteurs en dehors de la méthode EAP elle-même, telles que des confirmations par SMS ou par e-mail pour valider un périphérique.

Authentification basée sur les certificats

Les certificats ont longtemps été un pilier de l’authentification en général, mais ne sont généralement pas déployés dans les paramètres BYOD car les certificats exigent que les utilisateurs les installent sur leurs propres appareils. Cependant, une fois qu’un certificat est installé, ils sont incroyablement pratiques: ils ne sont pas affectés par les politiques de changement de mot de passe, sont beaucoup plus sûrs que les noms d’utilisateur / mots de passe et les appareils sont authentifiés plus rapidement.

Les services PKI de SecureW2, combinés au client d’intégration JoinNow, créent une solution clé en main pour l’authentification Wi-Fi basée sur des certificats. Une ICP efficace fournit toute l’infrastructure nécessaire pour mettre en œuvre un réseau basé sur des certificats et maintient la sécurité et la distribution de tous les certificats de réseau.. Les organisations peuvent désormais distribuer de manière transparente les certificats aux appareils et les gérer facilement à l’aide de nos puissantes fonctionnalités de gestion des certificats.

Défis WPA2-Enterprise

Dans notre expérience, nous avons constaté que le réseau WPA2-Enterprise moyen souffre d’une combinaison de ces 4 problèmes:

Inconvénient #1: Variation de périphérique

Lorsque l’IEEE a créé le protocole 802.1x en 2001, il y avait peu de périphériques pouvant utiliser l’accès sans fil et la gestion du réseau était beaucoup plus simple. Depuis lors, le nombre de fabricants d’appareils a explosé avec l’essor de l’informatique mobile. Pour donner une perspective, il y a plus de saveurs d’Android aujourd’hui qu’il n’y avait de systèmes d’exploitation entiers en 2001.

La prise en charge de 802.1x est incohérente entre les périphériques, même entre les périphériques du même système d’exploitation. Chaque appareil a des caractéristiques uniques qui peuvent les faire se comporter de manière imprévisible. Ce problème est aggravé par des pilotes et des logiciels uniques installés sur l’appareil.

Inconvénient #2: MITM et délivrant des certificats

Bien que WPA2 offre une connexion très sécurisée, vous devez également être sûr que les utilisateurs ne se connecteront qu’au réseau sécurisé. Une connexion sécurisée n’a aucun sens si l’utilisateur s’est connecté sans le savoir à un signal de pot de miel ou d’imposteur. Les institutions recherchent et détectent souvent des points d’accès frauduleux, y compris des attaques Man-in-the-Middle, mais les utilisateurs peuvent toujours être vulnérables hors site. Une personne avec un ordinateur portable peut tenter de recueillir discrètement les informations d’identification de l’utilisateur à un arrêt de bus, dans un café ou partout où les appareils peuvent passer et essayer de se connecter automatiquement.

Même si le serveur dispose d’un certificat correctement configuré, rien ne garantit que les utilisateurs ne se connecteront pas à un SSID non autorisé et n’accepteront aucun certificat qui leur sera présenté. La meilleure pratique consiste à installer la clé publique sur l’appareil de l’utilisateur pour vérifier automatiquement les certificats présentés par le serveur.

Pour en savoir plus sur les attaques MITM, lisez notre ventilation ici.

Inconvénient #3: Le problème de changement de mot de passe

Les réseaux avec des mots de passe qui expirent régulièrement font face à une charge supplémentaire avec WPA2-Enterprise. Chaque appareil perdra sa connectivité jusqu’à ce qu’il soit reconfiguré. C’était moins un problème lorsque l’utilisateur moyen n’avait qu’un seul appareil, mais dans l’environnement BYOD actuel, chaque utilisateur est susceptible d’avoir plusieurs appareils qui nécessitent tous une connexion réseau sécurisée. Selon la façon dont les changements de mot de passe sont effectués ou les capacités des utilisateurs à gérer les mots de passe, cela peut être un fardeau pour les services d’assistance.

C’est encore pire sur les réseaux qui ont des changements de mot de passe inattendus en raison de violations de données ou de failles de sécurité. En plus de devoir déployer de nouvelles informations d’identification à l’échelle du site, IL doit faire face à un afflux de tickets d’assistance liés au Wi-Fi.

Inconvénient #4: Modification des attentes des utilisateurs

De loin, la partie la plus difficile de la configuration d’un réseau WPA2-Enterprise consiste à former les utilisateurs. Les utilisateurs d’aujourd’hui ont des attentes incroyablement élevées en matière de facilité d’utilisation. Ils ont également plus d’options que jamais pour contourner l’accès officiel. Si le réseau est trop difficile à utiliser, ils utiliseront des données. Si le certificat est mauvais, ils l’ignoreront. S’ils ne peuvent pas accéder à quelque chose qu’ils veulent, ils utiliseront un proxy.

Pour que WPA2-Enterprise soit efficace, vous devez faciliter au maximum la navigation des utilisateurs du réseau sans sacrifier la sécurité.

Avant de commencer à utiliser votre réseau WPA2-Enterprise, consultez notre introduction sur les erreurs les plus courantes commises par les utilisateurs lors de la configuration de WPA2-Enterprise.

Simplifier WPA2-Enterprise avec JoinNow

Un réseau WPA2-Enterprise correctement configuré utilisant l’authentification 802.1x est un outil puissant pour protéger la sécurité des utilisateurs du réseau et sécuriser les données précieuses; mais ce n’est en aucun cas la fin des considérations de réseau que vous devez prendre en compte. De nombreux composants contribuent à la sécurité et à la convivialité du réseau en tant que système complet. Si seule la méthode d’authentification est sécurisée alors que la configuration des périphériques gérés est laissée à l’utilisateur réseau moyen, il existe un risque sérieux pour l’intégrité du réseau. SecureW2 reconnaît que chaque facette du réseau sans fil doit fonctionner à l’unisson pour une sécurité renforcée, nous avons donc fourni des concepts clés en main que chaque administrateur réseau doit prendre en compte dans sa planification réseau.

Efficacité Grâce à l’intégration

L’un des plus grands défis pour les administrateurs réseau est l’intégration efficace et précise des utilisateurs au réseau sécurisé. S’ils sont laissés à leurs propres appareils, de nombreux utilisateurs se configureront mal. La configuration d’un réseau WPA2-Enterprise avec authentification 802.1x n’est pas un processus simple et implique plusieurs étapes qu’une personne peu familière avec les concepts informatiques ne comprendrait pas. Si les utilisateurs ne se connectent pas au SSID sécurisé et ne sont pas correctement configurés pour WPA2-Enterprise, les avantages de sécurité attendus par les administrateurs seront perdus. Pour ceux qui souhaitent bénéficier des avantages des réseaux basés sur des certificats, beaucoup choisissent de déployer un client d’intégration qui configurera automatiquement les appareils des utilisateurs.

Les clients d’intégration, tels que ceux proposés par SecureW2, éliminent la confusion pour les utilisateurs en ne leur demandant que quelques étapes simples conçues pour être suivies par des étudiants de la maternelle à la 12e année et plus. Le résultat est un réseau WPA2-Enterprise correctement configuré avec une authentification 802.1x qui a intégré avec succès tous les utilisateurs du réseau au réseau sécurisé.

Vous voulez plus d’informations sur les avantages d’un logiciel d’intégration Bring Your Own Device (BYOD) simplifié et sécurisé ? Découvrez cette pièce informative sur l’intégration!

WPA2-Enterprise renforcé par certificat

Une ICP permet aux organisations d’utiliser des certificats x.509 et de les distribuer aux utilisateurs du réseau. Il se compose d’un HSM (Module de sécurité matérielle), de CAS, de clés client, publiques et privées et d’une liste de révocation de certificats (CRL). Une ICP efficace renforce considérablement la sécurité du réseau, permettant aux organisations d’éliminer les problèmes liés aux mots de passe avec une authentification basée sur un certificat. Une fois l’ICP configurée, les utilisateurs du réseau peuvent commencer à s’inscrire aux certificats. C’est une tâche difficile à accomplir, mais les organisations qui ont utilisé un client d’intégration ont eu le plus de succès en distribuant des certificats. SecureW2 est en mesure de fournir tous les outils nécessaires à un déploiement réussi de l’ICP et à une distribution efficace des certificats. Après avoir équipé leurs appareils d’un certificat, les utilisateurs sont prêts à être authentifiés pour le réseau sans fil. Au-delà de l’authentification sans fil sécurisée, les certificats peuvent être utilisés pour le VPN, l’authentification d’applications Web, la sécurité d’inspection SSL, et bien plus encore.

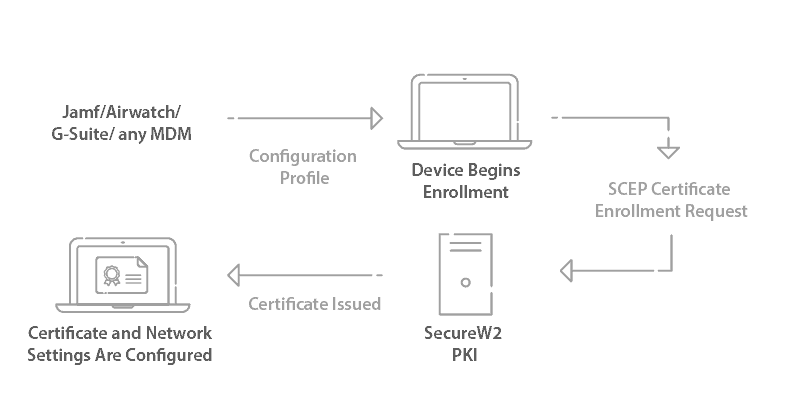

WPA2 – Configuration des périphériques gérés d’entreprise

Les entreprises disposant de périphériques gérés manquent souvent d’une méthode unifiée pour configurer les périphériques pour une sécurité basée sur les certificats. Permettre aux utilisateurs de s’auto-configurer entraîne souvent de nombreux périphériques mal configurés, et laisser la tâche à LUI peut être difficile. La configuration manuelle de dizaines, voire de centaines, de périphériques pour un réseau WPA2 d’entreprise sécurisé est souvent considérée comme nécessitant trop de main-d’œuvre pour en valoir la peine. Les passerelles avancées SCEP et WSTEP de SecureW2 offrent un moyen d’inscrire automatiquement les appareils gérés sans interaction de l’utilisateur final. D’un seul coup, ces passerelles permettent à un service informatique de configurer des périphériques gérés de n’importe quel fournisseur majeur pour une sécurité réseau axée sur les certificats.

Serveurs RADIUS et contrôle d’accès piloté par des politiques

Le serveur RADIUS joue un rôle essentiel dans le réseau, authentifiant chaque périphérique lorsqu’il se connecte au réseau. La solution JoinNow de SecureW2 est intégrée à un serveur Cloud RADIUS de classe mondiale, fournissant une authentification 802.1x puissante et basée sur des règles. Soutenu par AWS, il offre une haute disponibilité, des connexions cohérentes et de qualité, et ne nécessite aucune installation physique. Le serveur peut être facilement configuré et personnalisé pour répondre aux exigences de toutes les organisations, sans qu’aucune mise à niveau de l’infrastructure existante ne soit requise. Une fois entièrement intégré, le réseau basé sur des certificats est prêt à commencer à authentifier les utilisateurs du réseau.

SecureW2 propose également une technologie de pointe que nous appelons Dynamic Cloud RADIUS qui permet au RADIUS de référencer directement le répertoire, même les répertoires cloud tels que Google, Azure et Okta. Au lieu de prendre des décisions de stratégie basées sur des certificats statiques, le RADIUS prend des décisions de stratégie au niveau de l’exécution en fonction des attributs utilisateur stockés dans le répertoire.

Dynamic RADIUS est un rayon amélioré avec une meilleure sécurité et une gestion des utilisateurs plus facile. Vous voulez en savoir plus ? Parlez à l’un de nos experts pour voir si votre réseau WPA2-Enterprise peut bénéficier de Dynamic RADIUS.

Les clés d’un déploiement RADIUS réussi sont la disponibilité, la cohérence et la vitesse. Le Cloud RADIUS de SecureW2 fournit aux organisations les outils dont elles ont besoin pour rendre le réseau sécurisé facile à connecter et toujours disponible afin que les utilisateurs soient constamment protégés contre les menaces extérieures.