NNQP ransomware obiettivi per crittografare tutti i dati sul computer

NNQP ransomware è una variante di STOP/DJVU file-crittografia famiglia di virus. Dopo aver infettato il sistema di destinazione con l’inganno, inizia a scansionare tutte le cartelle e crittografare tutti i file trovati in esse con algoritmi di crittografia Salsa20 e RSA-2048, oltre a contrassegnare i file interessati con un ulteriore .estensione nnqp. Come puoi vedere, il nome del virus deriva dall’estensione che fornisce per i file crittografati. Ad esempio, un file originariamente chiamato 1.jpg diventa 1.jpg.nnqp dopo l’attacco. Inoltre, questo ransomware gocce _readme.note txt in ogni cartella dati interessati. Questa nota dovrebbe informare la vittima come ottenere lo strumento di decrittazione del file NNQP. Come spiegato nella nota, l’unico modo per farlo è quello di pagare un riscatto pesante per i criminali informatici.

Per chiarire, l’unico scopo di questo malware è quello di crittografare tutti i file sul computer della vittima e quindi cercare di estorcere all’utente di pagare un grosso riscatto per gli operatori di virus ransomware NNQP. Gli aggressori mettere algoritmi di crittografia dei dati a cattivo uso. Nelle comunicazioni quotidiane, la crittografia viene in genere utilizzata per proteggere la trasmissione delle informazioni in modo che solo la persona che ha la chiave di decrittografia possa accedervi. In questa situazione, i criminali informatici sono quelli che hanno la chiave, quindi cercano di venderla per te dopo aver bloccato illegalmente l’accesso ai tuoi file personali.

Per fornire alla vittima informazioni sull’attacco, il ransomware è progettato per eliminare le note di riscatto chiamate _readme.txt in tutto il sistema informatico. Queste note specificano che l’unico modo per decifrare .file nnqp è quello di pagare un riscatto. Gli aggressori suggeriscono di inviare un file crittografato che non contiene informazioni preziose a loro in modo che possano dimostrare di poter decifrare tutti i dati. La richiesta di riscatto specifica di includere ID personale della vittima nella e-mail a loro. Essi forniscono anche due indirizzi e-mail da utilizzare-quello primario, [email protected] e uno alternativo, [email protected]. Secondo la nota, il costo degli strumenti di decrittografia dipende da quanto velocemente la vittima scrive agli aggressori. Se questo viene fatto entro le prime 72 ore dopo l’infezione timestamp, i truffatori promettono uno sconto del 50%, che imposta il prezzo a $490. In caso contrario, il prezzo di decrittazione rimane $980.

Se stai pensando di pagare il riscatto, vorremmo avvertirti che questa non è un’opzione consigliata secondo gli esperti di sicurezza informatica e l’FBI. Non solo non garantisce il recupero dei dati, ma aiuta anche ad alimentare ulteriori operazioni di distribuzione ransomware. I criminali informatici dietro questo tipo di malware guadagnano milioni in dollari USA ogni anno, quindi li incoraggia solo a continuare i loro affari sporchi. Inoltre, non c’è modo di rintracciare gli aggressori se decidi di ascoltare le loro richieste: gli aggressori non accetteranno transazioni bancarie regolari per evitare di essere rintracciati. L’unico modo in cui accettano i pagamenti è tramite criptovaluta. Tendono a chiedere alle vittime di acquistare, ad esempio, Bitcoin del valore dell’importo del riscatto stabilito, e quindi comandare di trasferire l’importo sul loro portafoglio virtuale.

Un altro dettaglio preoccupante su questo ransomware è che tende a infettare i computer con informazioni-furto di malware, per esempio, AZORULT o VIDAR Trojan. Queste minacce consentono agli aggressori di eseguire comandi specifici sul computer della vittima in remoto ed estrarre vari dati sensibili che possono essere utilizzati in ulteriori attacchi o ricatti, ad esempio password, dettagli bancari, cronologia di navigazione, cookie, portafogli di criptovaluta e altro ancora. Pertanto, non pensare che pagare il riscatto risolverà tutti i problemi con il tuo computer e la tua privacy. Si può capire come subdolo questi aggressori sono perché non c’è una sola menzione di malware aggiuntivo caduto sul computer nel _readme.nota txt.

Per chiarire il caos causato sul computer, si consiglia di rimuovere NNQP ransomware virus senza alcun ritardo. Per questo, è necessario avviare il computer in modalità provvisoria con la rete prima. Puoi trovare linee guida gratuite su come farlo sotto questo articolo. Per identificare i file associati con il malware e varie modifiche del registro di sistema, si consiglia di utilizzare una soluzione antivirus robusta, per esempio, INTEGO Antivirus. Inoltre, si consiglia di scaricare RESTORO e usarlo per riparare i danni causati da virus sui file del sistema operativo Windows.

Ransomware Summary

| Name | NNQP Ransomware Virus |

| Type | Ransomware; Crypto-malware; Virtual Extortion Virus |

| Family | STOP/DJVU |

| Encryption type | RSA 2048 + Salsa20 |

| Previous versions | YJQS, SHGV, HUDF, NNQP, XCMB, SBPG, MIIA (find full list here) |

| Version | 363rd |

| Extension | .nnqp |

| Cybercriminal emails | [email protected], [email protected] |

| Ulteriori malware è diminuito | Azorult o Vidar Trojan |

| Danni | Dopo l’iniziale infiltrazione nel sistema di destinazione, il ransomware crittografa tutti i file su di esso e li aggiunge con .estensione nnqp. Il virus salva anche una copia di _readme.nota di riscatto txt in ogni cartella e desktop. Inoltre, il virus può infettare il computer con malware aggiuntivo. Alcune delle varianti osservate sono i Trojan AZORULT e VIDAR. Il virus elimina anche le copie Shadow del volume per eliminare i punti di ripristino del sistema esistenti. Alcune versioni possono anche modificare il file HOSTS di Windows per bloccare l’accesso a un insieme di domini. |

| Richiesta di riscatto | _readme.txt |

| Richiesta di riscatto | $490-$980 in Bitcoin |

| Distribuzione | Le vittime spesso scaricare questo ransomware lungo download torrent illegali, software incrinato, attivatori, generatori di chiavi o strumenti come KMSPico. |

| Noto crepe software per contenere questo malware | Corel Draw, Tenorshare 4ukey, Adobe Photoshop, Cubase, Adobe Illustrator, Internet Download Manager, Tally, League of Legends. |

| Nomi di rilevamento | Trojan: Win32 / Krypter.AA!MTB (Microsoft), Gen: Variante.Fragore.36858 (B) (Emsisoft), UDS:Trojan.Win32.Scarsi.gen (Kaspersky), Gen: Variant.Fragore.36858 (BitDefender), MachineLearning/Anomalo.95% (Malwarebytes), imballato.Generico.528 (Symantec) vedere tutte le variazioni dei nomi di rilevamento su VirusTotal |

| Rimozione | Rimuovere ransomware e malware correlati dal PC utilizzando un software professionale di vostra scelta. Si consiglia vivamente di utilizzare INTEGO Antivirus. Per riparare i danni da virus sui file del sistema operativo Windows, considerare la scansione con RESTORO. |

RIMUOVERE MALWARE & RIPARARE I DANNI DA VIRUS

1 Passo. Ottieni antivirus affidabili per rimuovere le minacce esistenti e abilitare la protezione in tempo reale

INTEGO Antivirus per Windows fornisce una robusta protezione in tempo reale, scudo Web contro il phishing e siti Web ingannevoli, blocca i download dannosi e blocca le minacce Zero-Day. Usalo per rimuovere ransomware e altri virus dal computer professionalmente.

2 Passo. Riparare i danni da virus sui file del sistema operativo Windows

Scarica RESTORO per scansionare il tuo sistema GRATUITAMENTE e rilevare problemi di sicurezza, hardware e stabilità. È possibile utilizzare i risultati della scansione e cercare di rimuovere le minacce manualmente, oppure si può scegliere di ottenere la versione completa del software per risolvere i problemi rilevati e riparare i danni da virus ai file di sistema del sistema operativo Windows automaticamente.

Come vengono distribuiti i virus di tipo ransomware

Al fine di prevenire ulteriori infezioni da malware e ransomware, è importante sapere come vengono distribuiti questi virus informatici e come possono entrare nel computer. Quando si tratta di questo particolare ceppo ransomware-STOP / DJVU (quello che è stato infettato con), il metodo di distribuzione primaria si basa su versioni di software pirata contenenti crepe, generatori di chiavi e altri strumenti. La maggior parte del tempo, questi possono essere scaricati tramite torrent. Gli utenti di computer che hanno la cattiva abitudine di cercare download di software su risorse online non confermate e ombreggiate sono a rischio di compromettere i loro computer, perché i criminali informatici prede per tali utenti. Inoltre, questi utenti di computer sono bersagli facili perché spesso ignorano anche i loro avvisi software di sicurezza informatica riguardanti tali download torrent.

C’è un malinteso popolare su avvisi antivirus e torrent – gli utenti tendono a supporre erroneamente che antivirus contrassegna ogni crepa software come dannoso. Mentre in alcuni casi questi avvisi possono essere falsi positivi, il più delle volte non lo sono. Pertanto, per evitare di essere infettati, ti consigliamo di scegliere risorse online ufficiali e confermate da cui ottenere i tuoi programmi. Le vittime di STOP / DJVU hanno riferito di essere stati infettati dopo l’apertura di versioni pirata di questi programmi popolari: Adobe Photoshop, Internet Download Manager, Corel Draw, Adobe Illustrator, VMware Workstation, Tenorshare 4ukey, League of Legends e molti altri.

Un altro modo per diffondere ransomware è inserendo uno script dannoso in DOCX, PDF, XLS o un altro formato di file che supporta linguaggi di scripting, e allegando tale file ai messaggi di posta elettronica ingannevoli. Gli aggressori utilizzano la tecnica dello spam dannoso, spesso fingendo di essere un’entità legittima (ad esempio, una nota società di vendita al dettaglio online, un’agenzia di applicazione della legge, un’azienda di consegna pacchi e altri). L’allegato può essere denominato come fattura, dettagli di tracciamento dei pacchi, riepilogo dell’ordine, lettera di vettura, pagamento in sospeso, ecc. Gli aggressori vogliono che tu creda che l’allegato sia stato inviato da un’entità affidabile e ti convinca ad aprire il file allegato il prima possibile. Sfortunatamente, aprendone uno e, peggio ancora, disabilitando la modalità protetta, è possibile eseguire script inseriti progettati per scaricare il payload effettivo ed eseguirlo sul computer.

Al giorno d’oggi, può essere difficile identificare le email pericolose. Tuttavia, ci sono alcuni modelli utilizzati dai criminali informatici, quindi cercheremo di descriverli. Prima di tutto, evita di aprire allegati e link di posta elettronica se riesci a percepire l’urgenza nel messaggio del mittente. In secondo luogo, guardare fuori per linea di saluto sconosciuto. In terzo luogo, i truffatori tendono a scrivere la riga dell’oggetto e-mail in lettere maiuscole e inserire e-mail non professionali allineate contenenti loghi aziendali a bassa risoluzione. Infine, ti consigliamo di evitare le email che il tuo provider di posta elettronica contrassegna come spam sospetto. Al giorno d’oggi, non puoi fidarti dell’indirizzo email del mittente, perché i criminali fanno uso di tecniche di spoofing delle email che aiutano a mascherare l’indirizzo del mittente originale.

Le vittime di STOP / DJVU ransomware variazioni dovrebbero fare attenzione di strumenti di decrittografia falsi disponibili online. I rapporti mostrano che i criminali informatici tendono a caricare questi strumenti su risorse online sospette. Sfortunatamente, invece di decifrare .file nnqp, possono infettare il computer con il secondo ransomware e crittografare nuovamente i file. Per questo motivo, ti consigliamo di seguire gli aggiornamenti sul nostro sito o su siti di notizie affidabili sulla sicurezza informatica. Nel frattempo, ti consigliamo di leggere la situazione attuale sulla decrittografia e la riparazione di file crittografati STOP/DJVU.

Come funziona il ransomware NNQP: ripartizione della sua funzionalità

Questa sezione panoramica del modus operandi di virus NNPQ e che cosa fa dopo aver infettato il sistema informatico. Prima di tutto, arriva come un insieme di eseguibili, il più delle volte chiamato come build.exe, build2.exe e un altro chiamato come stringa di 4 caratteri, ad esempio, 6GV7.exe. Alcune varianti di STOP / DJVU mostrano anche una falsa finestra di Windows Update durante l’attacco per giustificare l’improvviso rallentamento del sistema. Questa finestra viene visualizzata da un eseguibile denominato winupdate.exe.

Prima di tutto, il ransomware controlla se il computer può essere infettato da malware crittografato dati. Per questo motivo, si connette a https / / api. 2ip. ua / geo. json e salva la risposta in geo.file json. Questo file può contenere il nome del paese, città, codice postale e altri dettagli. Puoi vedere uno screenshot di questo file in basso. Il ransomware controlla quindi la sua lista dei paesi di eccezione per garantire che il sistema possa essere attaccato. Il virus tende a cessare le sue operazioni se scopre che il tuo paese corrisponde a uno dei seguenti paesi: Tagikistan, Ucraina, Kirghizistan, Russia, Siria, Kazachstan, Armenia, Bielorussia o Uzbekistan.

Se non viene trovata una corrispondenza, il ransomware procede a raccogliere alcune informazioni sul sistema compromesso in informazioni.file txt (come illustrato di seguito). Il virus raccoglie dettagli come il nome del computer, nome utente, versione del sistema operativo, timestamp infezione, dettagli hardware, elenco software installato e processi attivi lista. Il virus prende anche uno screenshot del desktop e lo invia lungo le informazioni.file txt al suo comando & Server di controllo.

Successivamente, il ransomware cerca di ottenere una chiave di crittografia online dal suo server C&C. Se riesce a farlo, lo salva su bowsakkdestx.file txt con ID univoco della vittima. In caso contrario, il ransomware utilizza una chiave offline per la crittografia che è hardcoded nel codice del ransomware. In entrambi i casi, la chiave e l’ID verranno salvati nel file di cui sopra e l’ID verrà salvato in PersonalID.file txt situato in C:\SystemID. È anche importante ricordare che l’utilizzo della chiave di crittografia offline è noto come quello che dà la possibilità di decifrare i file in futuro, come spiegato qui. È possibile identificare se è stato utilizzato il tipo di crittografia online o offline osservando gli ultimi due caratteri nell’ID personale.file txt. Se questi sono t1, indica la crittografia della chiave offline.

Il ransomware inizia quindi utilizzando una combinazione di crittografia Salsa20 e RSA-2048 per bloccare tutti i file sul sistema informatico. Puoi vedere uno screenshot della cartella dati interessata nell’immagine qui sotto.

Contemporaneamente, il virus salva _readme.txt nota copia in ogni cartella di dati interessati. Uno screenshot della richiesta di riscatto è mostrato in basso.

Infine, il virus scende malware aggiuntivo portato al suo fianco (come AZORULT o VIDAR) ed elimina le copie Shadow del volume dal sistema. Sbarazzarsi di quelli assicura che la vittima non avrà accesso ai punti di ripristino del sistema esistenti. Inoltre, il virus può modificare il file HOSTS di Windows per impedire l’accesso a un elenco di siti web. Dopo aver ispezionato l’elenco dei siti Web bloccati, possiamo dire che gli aggressori cercano di impedirti di visitare siti Web che forniscono notizie e informazioni pertinenti sulla sicurezza informatica per quanto riguarda la prevenzione del ransomware e la risposta agli incidenti. I tentativi di visitare uno dei siti Web bloccati possono innescare errore DNS_PROBE_FINISHED_NXDOMAIN nel browser web.

Rimuovere NNQP Ransomware Virus e decifrare o riparare i file

In uno sfortunato caso di diventare vittima di un attacco di malware di crittografia dei file, si consiglia di agire e rimuovere NNQP ransomware virus insieme ad altri malware dal computer che esegue il sistema operativo Windows. Il modo migliore per farlo è eseguire il computer in modalità provvisoria con rete, quindi assicuratevi di leggere le linee guida su come farlo qui sotto. Una volta che sei in questa modalità, scegli l’antivirus giusto per l’attività. Il nostro team consiglia di utilizzare INTEGO Antivirus, che è uno strumento eccellente per proteggere il PC e fermare il malware prima che entri in esso. Inoltre, ti consigliamo di scaricare RESTORO per riparare i danni da virus sui file del sistema operativo Windows.

Puoi trovare il tutorial completo per la rimozione dei virus NNQP qui sotto. Non dimenticare di informare la tua agenzia di polizia locale sull’incidente ransomware e modificare tutte le password associate alla macchina infetta il prima possibile. È possibile utilizzare i backup dei dati per recuperare i file, o conoscere le possibilità di decifrare/riparare i file bloccati da STOP/DJVU varianti (vedere la sezione corrispondente qui sotto o leggere l’articolo approfondito su di esso qui).

I NOSTRI GEEK RACCOMANDANO

Il nostro team raccomanda un piano di salvataggio in due fasi per rimuovere ransomware e altri malware rimanenti dal computer, oltre a riparare causato danni da virus al sistema:

PUNTO 1. RIMUOVERE AUTOMATICAMENTE CON ANTIVIRUS ROBUSTO

Ottieni INTEGO ANTIVIRUS per Windows per rimuovere ransomware, trojan, adware e altre varianti di spyware e malware e proteggere il tuo PC e le unità di rete 24/7.. Questo software di sicurezza certificato VB100 utilizza una tecnologia all’avanguardia per fornire protezione contro ransomware, attacchi Zero-Day e minacce avanzate, Intego Web Shield blocca siti Web pericolosi, attacchi di phishing, download dannosi e installazione di programmi potenzialmente indesiderati.

Utilizzare INTEGO Antivirus per rimuovere le minacce rilevate dal computer.

Leggi la recensione completa qui.

PUNTO 2. RIPARARE I DANNI DA VIRUS AL COMPUTER

RESTORO fornisce una scansione gratuita che aiuta a identificare i problemi di hardware, sicurezza e stabilità e presenta un rapporto completo che può aiutare a individuare e risolvere i problemi rilevati manualmente. Si tratta di un ottimo software di riparazione PC da utilizzare dopo aver rimosso il malware con antivirus professionale. La versione completa del software risolverà i problemi rilevati e riparare i danni da virus causati ai file del sistema operativo Windows automaticamente.

RESTORO utilizza AVIRA scanning engine per rilevare spyware e malware esistenti. Se ne vengono trovati, il software li eliminerà.

Leggi la recensione completa qui.

GeeksAdvice.com gli editori selezionano i prodotti consigliati in base alla loro efficacia. Possiamo guadagnare una commissione da link di affiliazione, senza alcun costo aggiuntivo per voi. Per saperne di più.

Linee guida per la rimozione dei virus ransomware NNQP

Metodo 1. Entrare in modalità provvisoria con Rete

Passaggio 1. Avviare Windows in modalità provvisoria con rete

Prima di provare a rimuovere il virus NNQP Ransomware Virus, è necessario avviare il computer in modalità provvisoria con rete. Qui di seguito, forniamo i modi più semplici per avviare il PC in detta modalità, ma è possibile trovare quelli aggiuntivi in questo tutorial approfondito sul nostro sito web-Come avviare Windows in modalità provvisoria. Inoltre, vedere un video tutorial su come farlo:

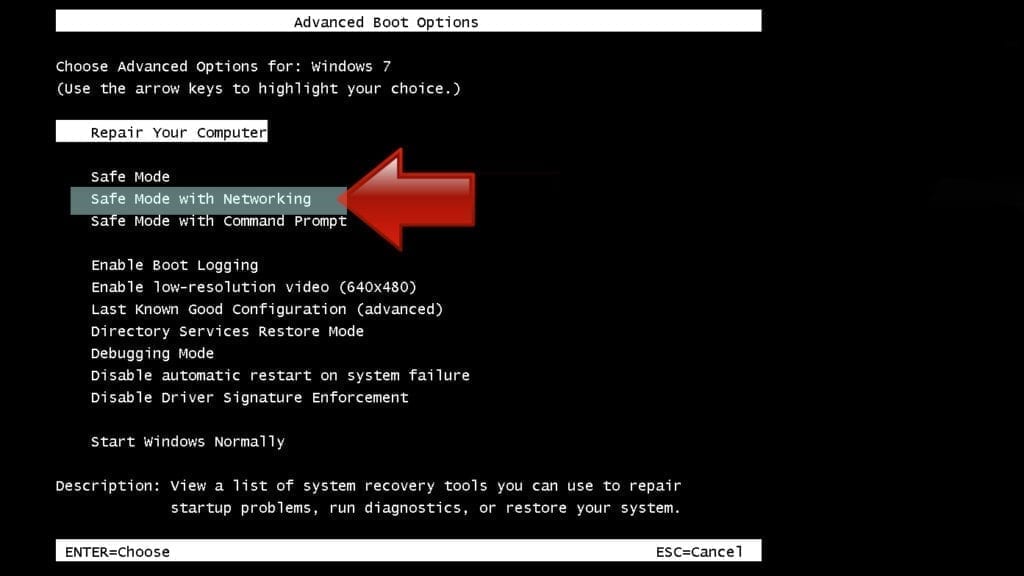

Istruzioni per gli utenti di Windows XP/Vista/7

- Prima di tutto, spegnere il PC. Quindi premere il pulsante di accensione per avviarlo di nuovo e iniziare immediatamente premendo il pulsante F8 sulla tastiera ripetutamente a intervalli di 1 secondo. Questo avvia il menu Opzioni di avvio avanzate.

- Utilizzare i tasti freccia sulla tastiera per spostarsi in modalità provvisoria con l’opzione di rete e premere Invio.

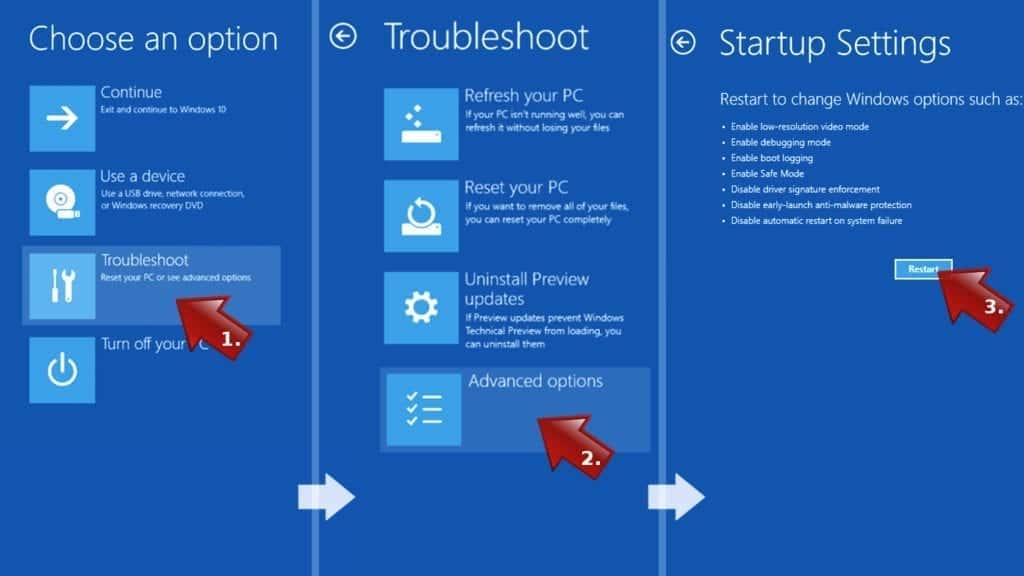

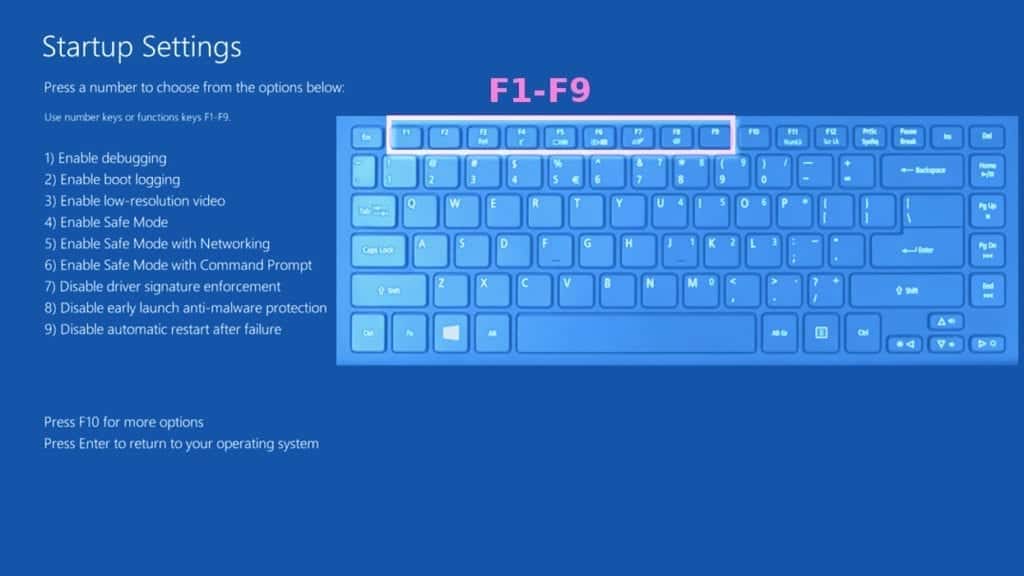

Istruzioni per gli utenti di Windows 8/8.1/10/11

- Apri il menu Start di Windows, quindi premi il pulsante di accensione. Sulla tastiera, premere verso il basso e tenere premuto il tasto Maiusc, quindi selezionare l’opzione Riavvia.

- Questo ti porterà alla schermata Risoluzione dei problemi di Windows. Scegliere Risoluzione dei problemi > Opzioni avanzate > Impostazioni di avvio > Riavvia. Suggerimento: se non riesci a trovare le impostazioni di avvio, fai clic su Vedi altre opzioni di ripristino.

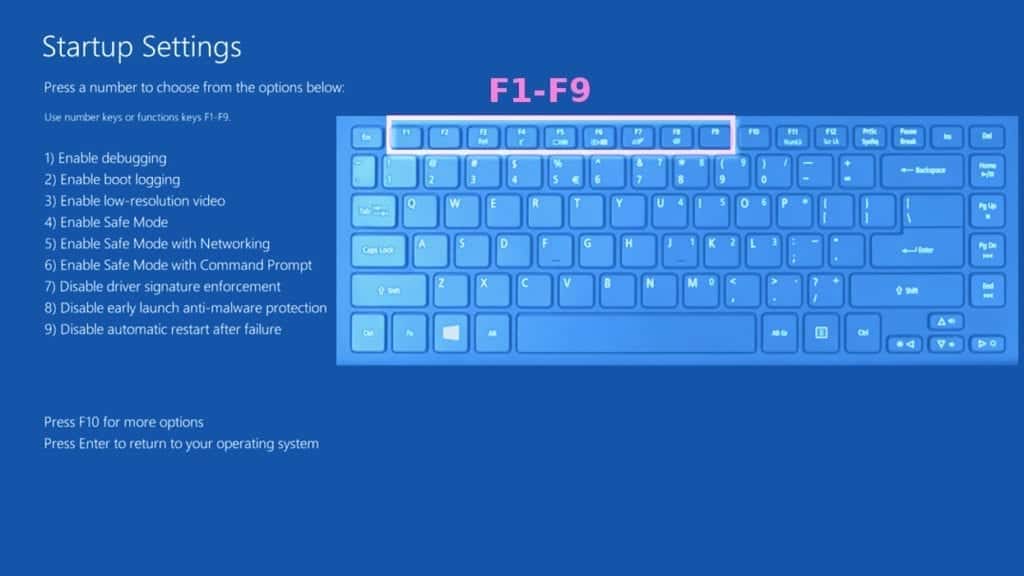

- In Impostazioni di avvio, premere il tasto destro tra F1-F9 per entrare in modalità provvisoria con rete. In questo caso, è il tasto F5.

Punto 2. Rimuovere i file associati al virus

Ora, è possibile cercare e rimuovere i file di virus ransomware NNQP. È molto difficile identificare i file e le chiavi di registro che appartengono al virus ransomware, inoltre, i creatori di malware tendono a rinominarli e modificarli ripetutamente. Pertanto, il modo più semplice per disinstallare tale tipo di virus informatico è quello di utilizzare un programma di sicurezza affidabile come INTEGO Antivirus, che include anche il software di recupero dati. Per la riparazione dei danni da virus, considerare l’utilizzo di RESTORO.

Offerta speciale

Compatibilità: Microsoft Windows

Vedi recensione completa

RESTORO è uno strumento di riparazione PC unico che viene fornito con un motore di scansione Avira integrato per rilevare e rimuovere le minacce spyware/malware e utilizza una tecnologia brevettata per riparare i danni da virus. Il software può riparare file danneggiati, mancanti o malfunzionanti del sistema operativo Windows, DLL corrotti e altro ancora. La versione gratuita offre una scansione che rileva i problemi. Per risolverli, è necessario acquistare la chiave di licenza per la versione completa del software.

Metodo 2. Utilizzare Ripristino configurazione di sistema

Per utilizzare Ripristino configurazione di sistema, è necessario disporre di un punto di ripristino configurazione di sistema, creato manualmente o automaticamente.

Punto 1. Avvia Windows in modalità provvisoria con prompt dei comandi

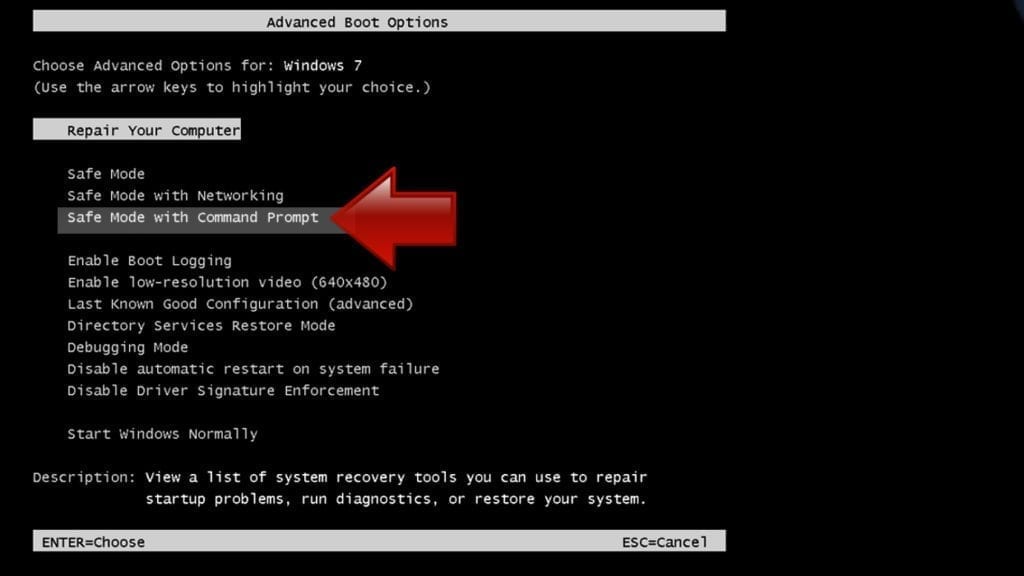

Istruzioni per utenti Windows XP/Vista/7

- Spegni il PC. Riavvialo premendo il pulsante di accensione e inizia immediatamente a premere ripetutamente il pulsante F8 sulla tastiera a intervalli di 1 secondo. Vedrai il menu Opzioni di avvio avanzate.

- Utilizzando i tasti freccia sulla tastiera, passare alla modalità provvisoria con l’opzione Prompt dei comandi e premere Invio.

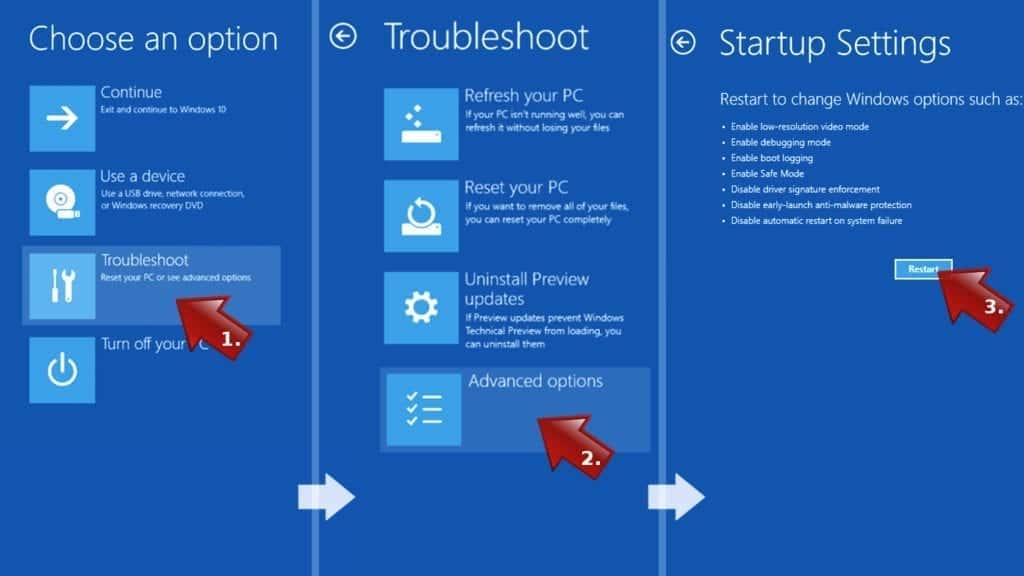

Istruzioni per gli utenti di Windows 8/8.1/10/11

- Avviare il menu Start di Windows, quindi fare clic sul pulsante di accensione. Sulla tastiera, premere verso il basso e tenere premuto il tasto Maiusc, quindi scegliere l’opzione Riavvia con il cursore del mouse.

- Questo ti porterà alla schermata Risoluzione dei problemi di Windows. Scegliere Risoluzione dei problemi > Opzioni avanzate > Impostazioni di avvio > Riavvia. Suggerimento: se non riesci a trovare le impostazioni di avvio, fai clic su Vedi altre opzioni di ripristino.

- In Impostazioni di avvio, premere il tasto destro tra F1-F9 per entrare in modalità provvisoria con prompt dei comandi. In questo caso, premere il tasto F6.

Punto 2. Avviare il processo di ripristino del sistema

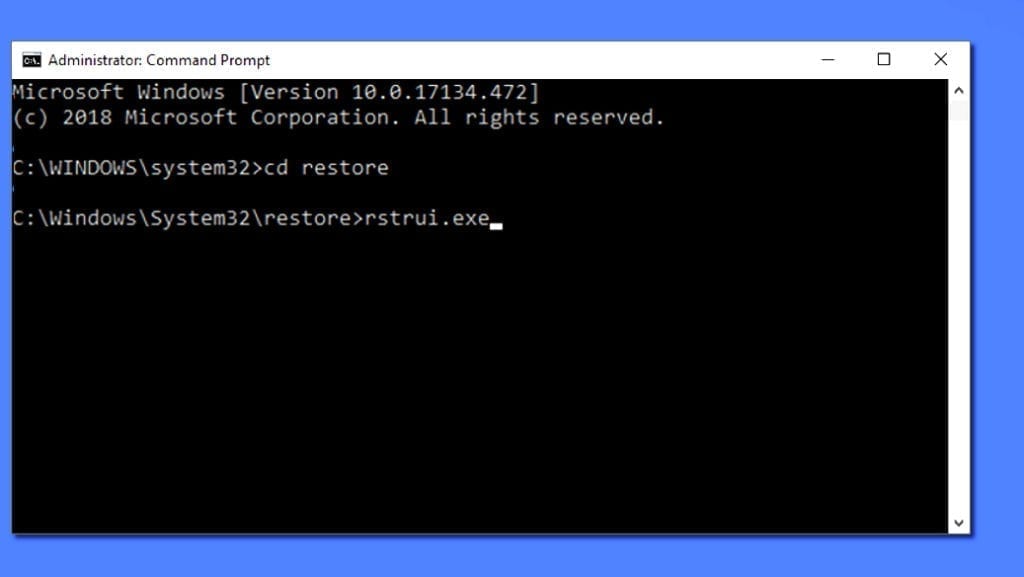

- Attendere fino al caricamento del sistema e al prompt dei comandi.

- Digitare cd restore e premere Invio, quindi digitare rstrui.exe e premere Invio. Oppure puoi semplicemente digitare % systemroot % system32restorerstrui.exe nel prompt dei comandi e premere Invio.

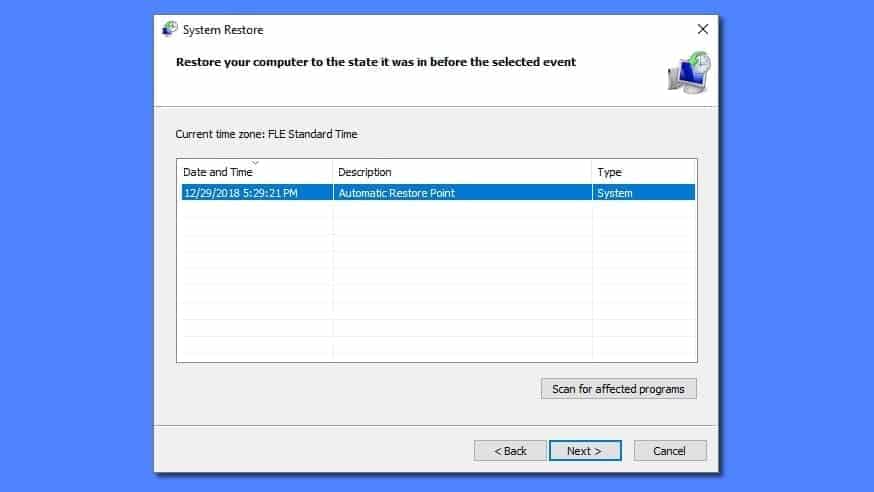

- Questo avvia la finestra Ripristino configurazione di sistema. Fare clic su Avanti e quindi scegliere un punto di ripristino del sistema creato in passato. Scegli uno che è stato creato prima dell’infezione ransomware.

- Fare clic su Sì per avviare il processo di ripristino del sistema.

Dopo il ripristino del sistema, si consiglia di eseguire la scansione del sistema con software antivirus o anti-malware. Nella maggior parte dei casi, non ci sarà alcun malware rimane, ma non fa mai male a ricontrollare. Inoltre, consigliamo vivamente di controllare le linee guida di prevenzione ransomware fornite dai nostri esperti al fine di proteggere il PC da virus simili in futuro.

Alternative software recommendations

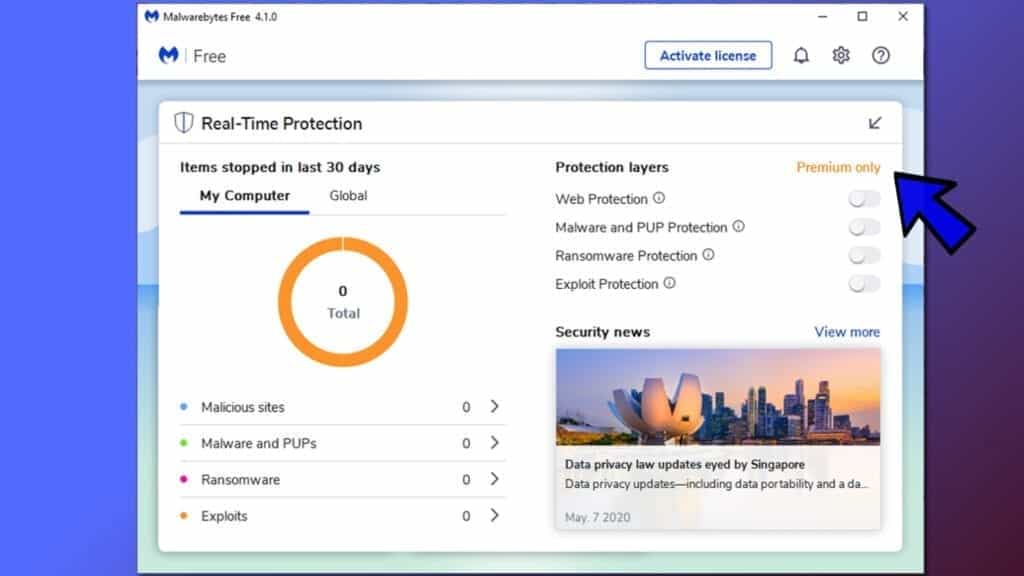

Malwarebytes Anti-Malware

Rimuovere spyware e malware è un passo verso la sicurezza informatica. Per proteggersi dalle minacce in continua evoluzione, consigliamo vivamente di acquistare una versione Premium di Malwarebytes Anti-Malware, che fornisce sicurezza basata sull’intelligenza artificiale e sull’apprendimento automatico. Include protezione ransomware. Vedere le opzioni di prezzo e proteggersi ora.

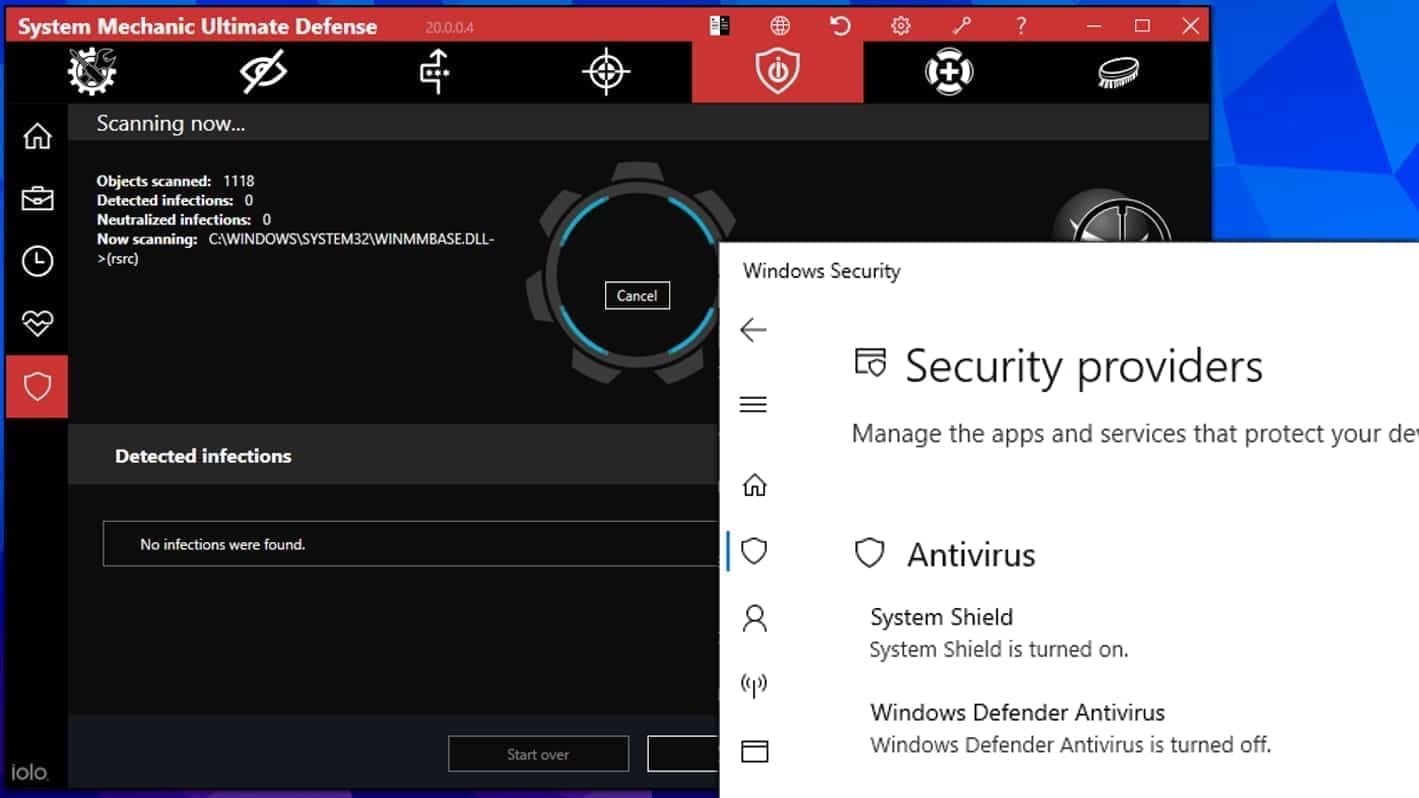

System Mechanic Ultimate Defense

Se stai cercando una suite di manutenzione del sistema all-in-one con 7 componenti principali che offrono una potente protezione in tempo reale, rimozione malware on-demand, ottimizzazione del sistema, recupero dati, password manager, protezione della privacy online e tecnologia di pulitura sicura dei driver. Pertanto, grazie alla sua vasta gamma di funzionalità, System Mechanic Ultimate Defense merita l’approvazione dei consigli di Geek. Scarica ora per il 50% di sconto. Potresti anche essere interessato alla sua recensione completa.

Disclaimer. Questo sito include link di affiliazione. Possiamo guadagnare una piccola commissione raccomandando determinati prodotti, senza alcun costo aggiuntivo per voi. Scegliamo solo software e servizi di qualità da consigliare.

Decifrare i file NNQP

Fissare e aprire grandi file NNQP facilmente:

È stato riferito che le versioni STOP/DJVU ransomware crittografare solo l’inizio 150 KB di ogni file per garantire che il virus riesce a colpire tutti i file sul sistema. In alcuni casi, il programma dannoso potrebbe saltare alcuni file a tutti. Detto questo, ti consigliamo di testare questo metodo su diversi file di grandi dimensioni (>1 GB).

- Creare una copia del file crittografato in una cartella separata utilizzando i comandi Copia > Incolla.

- Ora, fare clic destro sulla copia creata e scegliere Rinomina. Seleziona l’estensione NNQP ed eliminala. Premere Invio per salvare le modifiche.

- Nel prompt che chiede se si desidera apportare le modifiche in quanto il file potrebbe diventare inutilizzabile, fare clic su OK.

- Prova ad aprire il file.

STOP/DJVU decryption tool guida all’uso

STOP/DJVU ransomware versioni sono raggruppati in vecchie e nuove varianti. NNQP Ransomware Virus è considerato il nuovo STOP / DJVU variante, proprio come YJQS, SHGV, HUDF, NNQP, XCMB, SBPG, MIIA (trovare l’elenco completo qui). Ciò significa che la decrittografia completa dei dati è ora possibile solo se sei stato colpito dalla chiave di crittografia offline. Per decifrare i tuoi file, dovrai scaricare Emsisoft Decryptor per STOP DJVU, uno strumento creato e gestito da un geniale ricercatore di sicurezza Michael Gillespie.

Nota! Si prega di non spam il ricercatore di sicurezza con domande se può recuperare i file crittografati con chiave online – non è possibile.

Al fine di testare lo strumento e vedere se è possibile decifrare i file NNQP, seguire il tutorial dato.

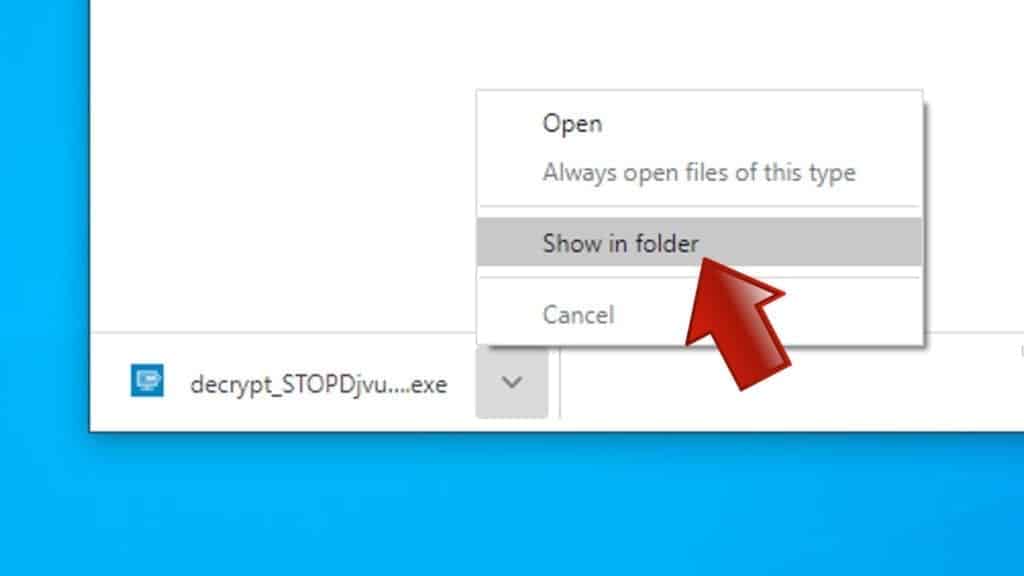

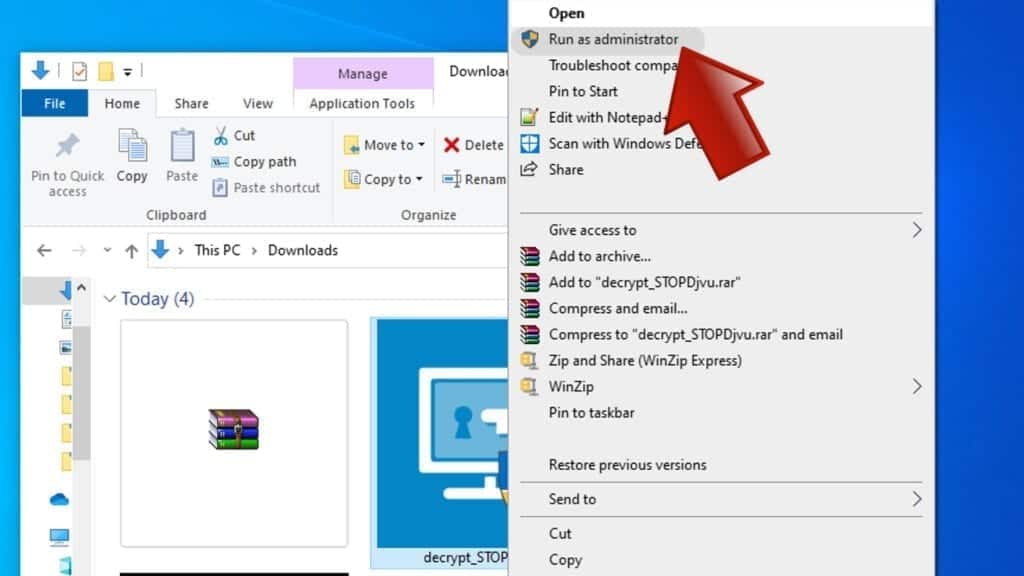

- Scarica lo strumento di decrittazione da Emsisoft.

- Fai clic sulla piccola freccia accanto al download e scegli Mostra nella cartella.

- Ora, fai clic con il pulsante destro del mouse sul file e scegli Esegui come amministratore. Se richiesto, immettere la password dell’amministratore.

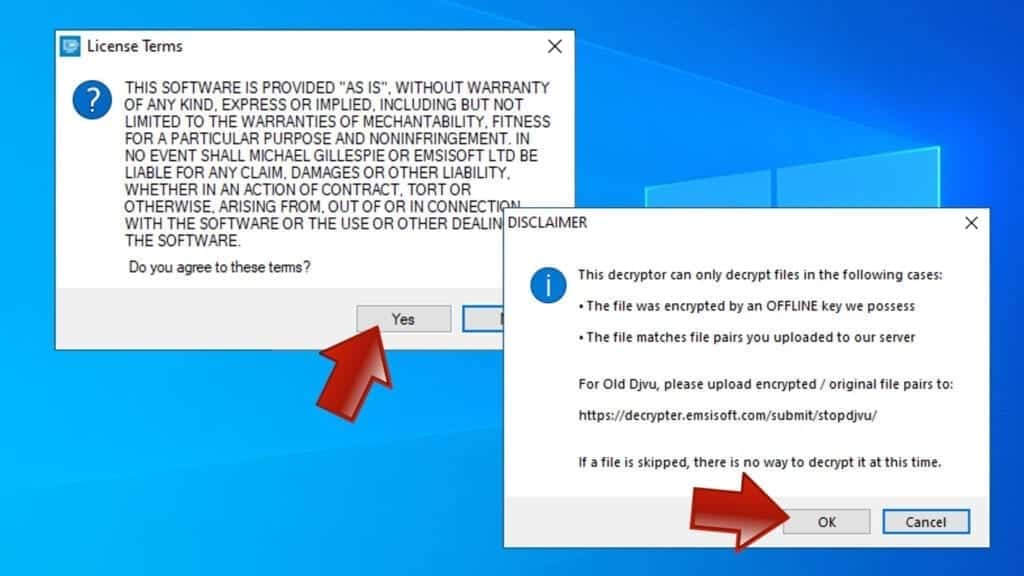

- Nella finestra UAC, fare clic su Sì.

- Fare clic su Sì per accettare i termini del software in entrambe le finestre.

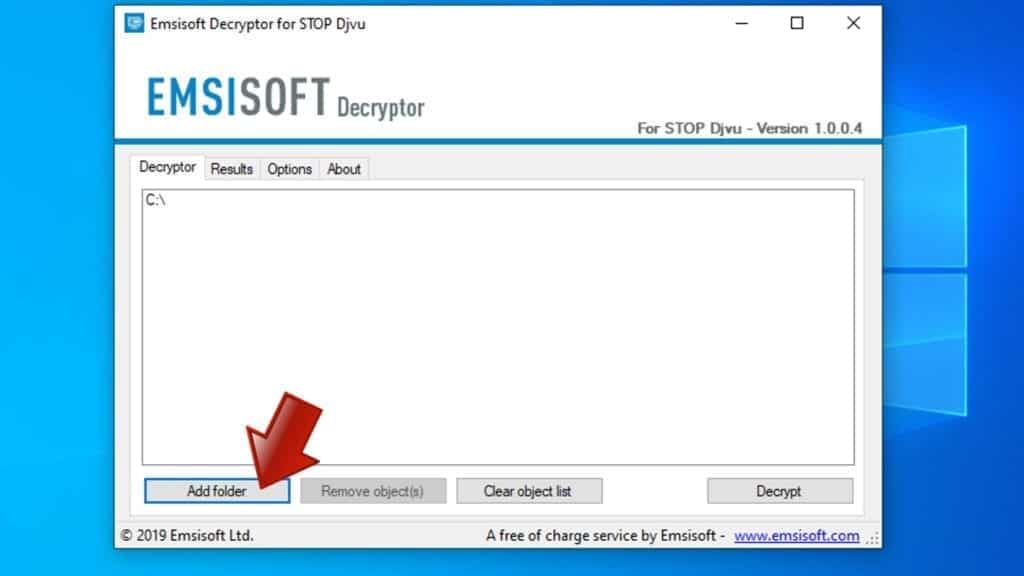

- Lo strumento includerà automaticamente C:// disk come posizione da decifrare. Lo strumento di recupero file prepopolare le posizioni per la scansione, tra cui unità di archiviazione dati collegati o unità di rete. Fare clic su Aggiungi cartella se si desidera aggiungere altre posizioni.

Nella scheda Opzioni, è possibile scegliere di mantenere copie di file crittografate. Si consiglia di lasciare questa opzione selezionata, soprattutto se non si sa se lo strumento di decrittografia funzionerà.

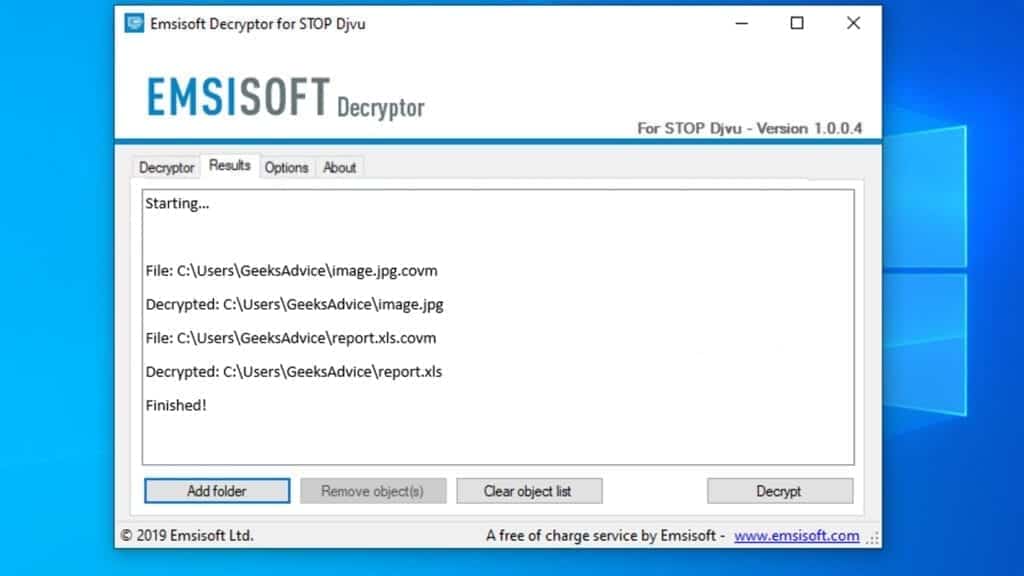

- Fai clic su Decrypt per avviare il ripristino dei file NNQP. Vedrai lo stato di avanzamento nella scheda Risultati. Qui, puoi vedere i messaggi dallo strumento, ad esempio se la procedura di decrittografia ha esito positivo o se è necessario attendere un aggiornamento.

Potresti anche essere informato che la chiave online è stata utilizzata per crittografare i tuoi file. In tal caso, lo strumento di decrittazione non funziona per voi, e l’unico modo per recuperare i file è quello di utilizzare un backup dei dati.

Significati dei messaggi di decryptor

Lo strumento di decrittografia NNQP potrebbe visualizzare diversi messaggi diversi dopo il tentativo fallito di ripristinare i file. Si potrebbe ricevere uno dei seguenti messaggi:

Errore: Impossibile decifrare il file con ID:

Questo messaggio in genere significa che non esiste una chiave di decrittografia corrispondente nel database del decryptor.

Nessuna chiave per la nuova variante ID online:

Avviso: questo ID sembra essere un ID online, la decrittografia è impossibile

Questo messaggio informa che i tuoi file sono stati crittografati con la chiave online, il che significa che nessun altro ha la stessa coppia di chiavi di crittografia/decrittografia, quindi il recupero dei dati senza pagare i criminali è impossibile.

Risultato: Nessuna chiave per la nuova variante ID offline:

Questo ID sembra essere un ID offline. La decrittografia potrebbe essere possibile in futuro.

Se sei stato informato che è stata utilizzata una chiave offline, ma i file non possono essere ripristinati, significa che la chiave di decrittografia offline non è ancora disponibile. Tuttavia, la ricezione di questo messaggio è estremamente buona notizia, il che significa che potrebbe essere possibile ripristinare i file di estensione NNQP in futuro. Possono essere necessari alcuni mesi prima che la chiave di decrittografia venga trovata e caricata su decryptor. Si consiglia di seguire gli aggiornamenti per quanto riguarda le versioni DJVU decifrabili qui. Si consiglia vivamente di eseguire il backup dei dati crittografati e in attesa.

Segnala il crimine su Internet ai dipartimenti legali

Le vittime del virus ransomware NNQP dovrebbero segnalare l’incidente del crimine su Internet al sito ufficiale di frode e truffa del governo in base al loro paese:

- Negli Stati Uniti, vai al sito On Guard Online.

- In Australia, vai al sito web di SCAMwatch.

- In Germania, visitare il sito web del Bundesamt für Sicherheit in der Informationstechnik.

- In Irlanda, vai al sito web di An Garda Síochána.

- In Nuova Zelanda, vai al sito web Consumer Affairs Scams.

- Nel Regno Unito, vai al sito web Action Fraud.

- In Canada, andare al Centro antifrode canadese.

- In India, vai a Indian National Cybercrime Reporting Portal.

- In Francia, rivolgersi all’Agence nationale de la sécurité des systèmes d’information.

Se non riesci a trovare un’autorità corrispondente alla tua posizione in questo elenco, ti consigliamo di utilizzare qualsiasi motore di ricerca per cercare “segnala cyber crime”. Questo dovrebbe portarti al sito Web dell’autorità giusta. Si consiglia inoltre di stare lontano da servizi di report crimine di terze parti che sono spesso pagati. Non costa nulla per segnalare reati su Internet alle autorità ufficiali.

Un’altra raccomandazione è quella di contattare la polizia federale o l’autorità per le comunicazioni del proprio paese o della propria regione.

Domande frequenti

È possibile aprire i file NNQP solo se si dispone della chiave di decrittografia o se si è interessati dal tipo di crittografia offline.

Per capire se sei stato colpito dalla crittografia offline, vai a C:/SystemID/PersonalID.txt e vedere se la stringa all’interno di esso termina in t1. Puoi anche provare a utilizzare Emsisoft Decryptor per STOP / DJVU.

Si prega di seguire le indicazioni fornite dagli strumenti ufficiali di decrittazione NNQP e credere a quello che dicono. Se dicono che è impossibile decifrare, è davvero così. Non esiste uno strumento magico o umano in grado di decifrare i file nascosti da qualche parte. La crittografia è una tecnica creata per essere quasi impossibile da decifrare senza una speciale chiave privata (detenuta dai criminali).

Si consiglia la scansione con anti-virus, anti-malware, strumenti di rimozione malware o software come RESTORO per eliminare i danni da virus sul sistema. Se non ti fidi di usare un singolo strumento, prova a eseguirlo uno dopo l’altro. Tuttavia, non è consigliabile mantenere diversi programmi di sicurezza su un computer contemporaneamente in quanto possono interferire con il lavoro degli altri.

Fai attenzione ai falsi strumenti di decrittografia NNQP che circolano sul web. I criminali informatici li stanno caricando su vari siti Web ombrosi, potrebbero anche promuoverli tramite video sospetti di Youtube. Questi programmi possono infettare il computer ancora più pesantemente (trojan, minatori,ecc.). Suggeriamo di essere estremamente cauti in tutto il web. Se ci sarà uno strumento ufficiale di decrittazione STOP/DJVU disponibile, sarà ampiamente discusso nei media pubblici.

Norbert Webb è il capo del team di consulenza di Geek. È il capo redattore del sito web che controlla la qualità dei contenuti pubblicati. L’uomo ama anche leggere notizie di sicurezza informatica, testare nuovi software e condividere le sue intuizioni su di loro. Norbert dice che seguendo la sua passione per la tecnologia dell’informazione è stata una delle migliori decisioni che abbia mai fatto. “Non ho voglia di lavorare mentre faccio qualcosa che amo.”Tuttavia, il geek ha altri interessi, come lo snowboard e viaggiare.