![]()

amikor egy CA-kiszolgáló eltávolításra kerül, vagy a helyreállításon túl összeomlik, néhány objektum az Active Directory-ban marad. Jó gyakorlat az elavult tárgyak eltávolítása.

háttér

a tanúsító hatóság Active Directory-integrált (azaz vállalati gyökér vagy vállalati alárendelt) verziójának telepítésekor a következő 6 objektum jön létre/módosul az Active Directory-adatbázisban:

név: < CA Common Name>

Típus: certificateAuthority

LDAP elérési út: CN=Aia,CN=nyilvános kulcsú szolgáltatások,CN=szolgáltatások,CN=konfiguráció,DC=DC=példa,DC=com

használt: CA-tanúsítványokat tartalmaz, amelyeket az ügyfelek letölthetnek egy tanúsítványlánc érvényesítésekor. A tanúsítványok az Authority Information Access (Aia) tanúsítványkiterjesztésen keresztül mutathatnak erre a helyre.

név: < CA Common Name>

Típus: crlDistributionPoint

LDAP elérési út: CN=<CAServerName>, CN=CDP,CN = nyilvános kulcsú szolgáltatás, CN=szolgáltatások,CN=konfiguráció,DC=DC = példa, DC = com

: CRL-eket (bázis és delta) tartalmaz, amelyeket a CAs közzétett a hirdetésben. A tanúsítványok erre a helyre mutathatnak a CRL Distribution Point (CDP) tanúsítványkiterjesztésen keresztül.

név: <Root CA Common Name>

Típus: certificationAuthority

LDAP elérési út: CN=Hitelesítésszolgáltatók,CN=nyilvános kulcsú szolgáltatások,CN=szolgáltatások,CN=konfiguráció,DC=példa,DC=com

használt: az itt elhelyezett Root CA tanúsítványokat minden tartománytag automatikusan megbízja. Egy AD-integrált CA helyezi a tanúsítvány itt a telepítés során. Itt manuálisan importálhat más Root CA tanúsítványokat.

név: <CA Common Name>

Típus: pKIEnrollmentService

LDAP elérési út: CN=beiratkozási szolgáltatások,CN=nyilvános kulcsú szolgáltatások,CN=szolgáltatások,CN=konfiguráció,DC=példa,DC=com

használt: Ca-tanúsítványokat tartalmaz a Hitelesítésszolgáltatóktól, amelyek tanúsítványokat adhatnak ki az AD-ben.

név: <CA Common Name>

Típus: msPKI-PrivateKeyRecoveryAgent

LDAP elérési út: CN=kra,CN=nyilvános kulcsú szolgáltatások,CN=szolgáltatások,CN=konfiguráció,DC=példa,DC=com

használt: tartalmazza a kulcs-helyreállítási ügynökök tanúsítványait. A kulcs-helyreállítási ügynököket manuálisan kell konfigurálni a hitelesítésszolgáltatón.

név: Ntauthcertificates

Típus: certificationAuthority

LDAP elérési út: CN=nyilvános kulcsú szolgáltatások,CN=szolgáltatások,CN=konfiguráció,DC=példa,DC=com

használt: Ca-tanúsítványokat tartalmaz olyan Hitelesítésszolgáltatóktól, akiknek intelligens kártyája és tartományvezérlői tanúsítványai megbízhatóak a Windows bejelentkezéshez. AD-integrált CAs adunk ide automatikusan duing telepítés.

figyelem! Ezt az objektumot az első AD-integrált CA hozza létre, de a későbbi CAs módosítja ezt az objektumot új uniqe objektumok létrehozása helyett. További információ erről a cikk későbbi részében.

amikor később eltávolítja a CA szerepkört a kiszolgálóról, valójában csak egy AD objektum kerül eltávolításra, a pKIEnrollmentService objektum. Az objektum eltávolításakor az ügyfelek már nem próbálnak tanúsítványokat beíratni az adott HITELESÍTÉSSZOLGÁLTATÓBÓL. A többi PKI-vel kapcsolatos objektum sértetlen marad, mert minden kiadott, nem visszavont tanúsítványnak problémái lesznek, ha nem léteznek.

ha biztos abban, hogy az adott CA-kiszolgálóról kiadott összes tanúsítvány lejárt vagy visszavont, akkor eltávolíthatja/el kell távolítania ezeket a CA-val kapcsolatos objektumokat az AD-ből.

lépések

fontos megjegyzés: Ügyeljen arra, hogy ne törölje a többi PKI telepítéshez kapcsolódó objektumokat, mint a megtisztítani kívánt CA-t!

Active Directory webhelyek és Szolgáltatások indítása

Megjegyzés! Ezeket a lépéseket a vállalati PKI beépülő modul hirdetési tárolók kezelése funkciójával is elvégezheti , de vannak bizonyos problémák (a KRA belépők nem jelennek meg), ezért ragaszkodnék az Active Directory webhelyekhez és szolgáltatásokhoz.

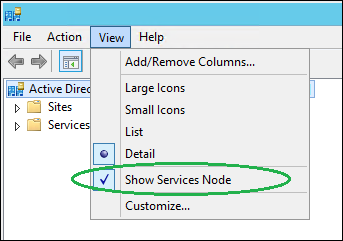

ha nem látja a szolgáltatások csomópontot, ellenőrizze, hogy a szolgáltatások csomópont megjelenítése be van-e jelölve:

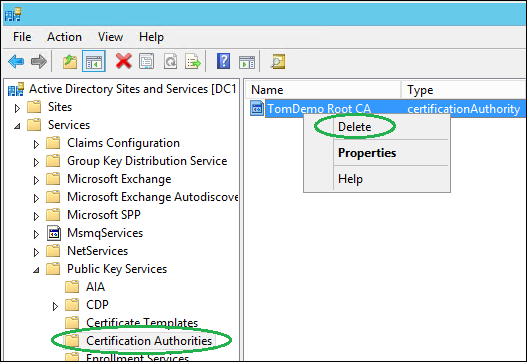

bontsa ki a szolgáltatások/nyilvános kulcsú szolgáltatások/AIA elemet, kattintson a jobb gombbal a kérdéses CA-kiszolgálónak megfelelő objektumra a jobb oldali ablaktáblában, majd kattintson a Törlés gombra, erősítse meg az Igen gombbal:

válassza ki a CDP tárolót, kattintson a jobb gombbal a tárolóra a jobb oldali ablaktáblában, amely megfelel a kérdéses CA-kiszolgálónak, majd kattintson a Törlés gombra, erősítse meg kétszer az Igen gombbal:

válassza ki a tároló tanúsító hatóságait. Győződjön meg róla, hogy törölnie kell ezt az objektumot. Ha egy alárendelt hitelesítésszolgáltatóval kapcsolatos információkat távolít el, akkor ez az objektum valószínűleg a gyökér HITELESÍTÉSSZOLGÁLTATÓJA, és a tanúsítványnak lehetnek más függőségei is. Ha egy vállalati gyökér CA adatait távolítja el, törölheti azokat. Ehhez kattintson a jobb gombbal a kérdéses CA-kiszolgálónak megfelelő objektumra a jobb oldali ablaktáblában, majd kattintson a Törlés gombra, erősítse meg az Igen gombbal:

válassza ki a kra tárolót, kattintson a jobb gombbal az objektumra a jobb oldali ablaktáblában, amely megfelel a kérdéses CA-kiszolgálónak, majd kattintson a Törlés gombra, erősítse meg az Igen gombbal:

válassza ki a konténerregisztrációs szolgáltatásokat, győződjön meg arról, hogy a CA szerepkör eltávolító varázsló itt távolította el az objektumot. Ha a CA szervert bármilyen okból soha nem távolították el helyesen, akkor manuálisan is el kell távolítania a pKIEnrollmentService objektumot. Ehhez kattintson a jobb gombbal a kérdéses CA-kiszolgálónak megfelelő objektumra a jobb oldali ablaktáblában, majd kattintson a Törlés gombra, erősítse meg az Igen gombbal:

most törölnünk kell a CA-szervert az NtAuthCertificates objektumból. Ez azonban egy kicsit más, mivel ez nem külön objektum, hanem egy meglévő AD objektum értéke.

a CA-kiszolgálóval kapcsolatos információk törléséhez az NtAuthCertificates objektumból futtassa a következő certutil parancsot (ezt vállalati rendszergazdaként kell futtatnia):

certutil-viewdelstore “ldap: / / / CN=NtAuthCertificates, CN=nyilvános kulcsú szolgáltatások, CN=szolgáltatások,CN=konfiguráció,DC=tomdemo, DC=se?cACertificate?bázis?objectclass=certificationAuthority”

először változtassa meg a kiemelt Erdőgyökér-információkat a környezetének megfelelően.

az ntauthcertificates objektumban a rendszer kéri a tanúsítványok listáját:

győződjön meg arról, hogy a megfelelő CA tanúsítványt választotta ki (a képernyőképen csak egy tanúsítvány látható, előfordulhat, hogy egy vagy több jelenik meg), majd kattintson az OK gombra. A Törlés kiválasztása megszakítja a törlési kísérleteket.

tessék, a hitelesítésszolgáltatóval kapcsolatos összes információ eltávolításra került az Active Directory-ból. Most már készen áll egy új, friss PKI-megoldás megvalósítására!