Bevezetés

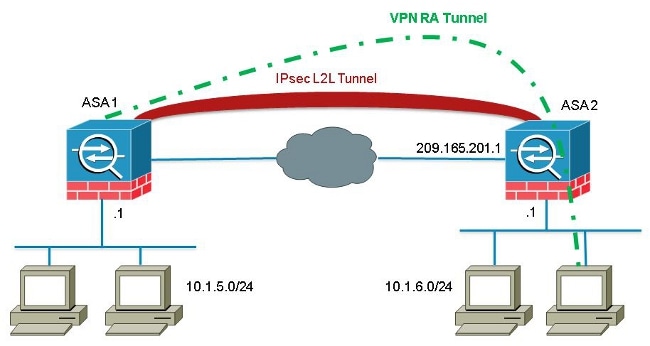

ez a dokumentum a Cisco Adaptive Security Appliance (Asa) konfigurálását írja le annak érdekében, hogy távoli VPN kliens kapcsolatot engedélyezzen Lan-Lan (L2L) peer címről.

előfeltételek

követelmények

a Cisco javasolja, hogy ismerje ezeket a témákat:

- Cisco ASA

- távoli hozzáférésű VPN-ek

- LAN-LAN VPN-ek

felhasznált összetevők

az ebben a dokumentumban szereplő információk a Cisco 5520 sorozatú ASA-n alapulnak, amely a szoftver 8.4(7) verzióját futtatja.

az ebben a dokumentumban szereplő információkat egy adott laboratóriumi környezetben lévő eszközökről hozták létre. A dokumentumban használt összes eszköz törölt (alapértelmezett) konfigurációval indult. Ha a hálózat élő, győződjön meg róla, hogy megértette a parancsok lehetséges hatását.

háttérinformációk

bár nem gyakori olyan eset, amikor egy VPN-ügyfél megpróbál kapcsolatot létesíteni egy L2L-alagúton keresztül, a rendszergazdák bizonyos jogosultságokat vagy hozzáférési korlátozásokat rendelhetnek bizonyos távoli felhasználókhoz, és utasíthatják őket a szoftver kliens használatára, amikor ezekhez az erőforrásokhoz való hozzáférésre van szükség.

Megjegyzés: Ez a forgatókönyv a múltban működött, de a headend asa 8.4(6) vagy újabb verzióra történő frissítése után a VPN kliens már nem tudja létrehozni a kapcsolatot.

Cisco bug ID CSCuc75090 bevezetett viselkedés változás. Korábban a Private Internet Exchange (PIX) esetében, amikor az Internet Protocol Security (IPSec) proxy nem egyezett meg a crypto-map Access Control List (ACL) listával, továbbra is ellenőrizte a bejegyzéseket a listán. Ez magában foglalta a dinamikus kriptográfiai térképekkel való egyezéseket, peer nélkül.

ezt biztonsági résnek tekintették, mivel a távoli rendszergazdák olyan erőforrásokhoz férhettek hozzá, amelyeket a headend rendszergazdája nem szándékozott a statikus L2L konfigurálásakor.

létrehoztak egy javítást, amely hozzáadott egy csekket annak érdekében, hogy megakadályozzák a társ nélküli kriptográfiai bejegyzéssel való egyezést, amikor már ellenőrizte a társnak megfelelő térképbejegyzést. Ez azonban befolyásolta a jelen dokumentumban tárgyalt forgatókönyvet. Pontosabban, egy távoli VPN kliens, amely megpróbál csatlakozni egy L2L peer címről, nem tud csatlakozni a fejállomáshoz.

Configure

használja ezt a részt az ASA konfigurálásához, hogy engedélyezze a távoli VPN-kliens kapcsolatot egy L2L társcímről.

új dinamikus bejegyzés hozzáadása

a távoli VPN-kapcsolatok engedélyezéséhez L2L társcímekről új dinamikus bejegyzést kell hozzáadnia, amely ugyanazt a társ IP-címet tartalmazza.

megjegyzés: egy másik dinamikus bejegyzést is el kell hagynia társ nélkül, hogy az internetről bármely kliens is csatlakozhasson.

itt van egy példa az előző dinamikus kriptográfiai munka konfigurációra:

crypto dynamic-map ra-dyn-map 10 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 1 match address outside_cryptomap_1

crypto map outside_map 1 set peer 209.165.201.1

crypto map outside_map 1 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 65535 ipsec-isakmp dynamic ra-dyn-map

itt van a dinamikus kriptográfiai konfiguráció az új dinamikus bejegyzéssel konfigurálva:

crypto dynamic-map ra-dyn-map 10 set ikev1 transform-set ESP-AES-128-SHA

crypto dynamic-map ra-dyn-map 10 set peer 209.165.201.1

crypto dynamic-map ra-dyn-map 20 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 1 match address outside_cryptomap_1

crypto map outside_map 1 set peer 209.165.201.1

crypto map outside_map 1 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 65535 ipsec-isakmp dynamic ra-dyn-map

Verify

jelenleg nincs elérhető ellenőrzési eljárás ehhez a konfigurációhoz.

hibaelhárítás

jelenleg nem áll rendelkezésre konkrét hibaelhárítási információ ehhez a konfigurációhoz.