KB ID 0001113

Problem

a Cisco DNS doctoring egy olyan folyamat, amely elfogja a DNS válasz csomag jön vissza a hálózatba, és megváltoztatja az IP-címet a válasz.

miért akarod ezt csinálni? Nos, tegyük fel, hogy van egy webszerver a hálózaton, amelynek nyilvános IP-címe 111.111.111.111, a LAN-on pedig belső IP-címe 192.168.1.100, nyilvános DNS-neve (vagy URL-je) www.yoursite.com. amikor egy felhasználó beírja a www.a te oldalad.com a böngészőjükbe, a DNS a 111.111.111.111 nyilvános IP-címével válaszol, nem pedig a LAN-on található IP-címmel (192.168.1.100). Az ügyfél nem tudja elküldeni a forgalmat a tűzfalról, 180 fokban hajtogatja, és újra visszaküldi a forgalmat. Tehát nem sikerül. A DNS olyan DNS válaszcsomagokat keres, amelyekben 111.111.111.111 van, és dinamikusan megváltoztatja a csomag ip-jét 192.168.1.100 – ra.

vannak előfeltételek? Csak azt, hogy a választ küldő DNS-kiszolgáló az ASA-n keresztül küld választ, azaz. ha saját DNS-kiszolgálója van a helyszínen, amely a kérést szolgálja (előretekintés vagy root tipp nélkül). ezután a DNS-válasz nem megy, bár az ASA, így nem tudja orvosolni. Ez akkor történik, ha a nyilvános webhely és a belső tartomány neve azonos, vagy ha a DNS-kiszolgáló mérvadó egy olyan tartomány számára, amelynek IP-címe a hálózaton kívül van. A probléma megoldásához a legjobb megoldás a ‘Split DNS’

Windows beállítása Split DNS

hogyan kell beállítani a DNS Doctoring

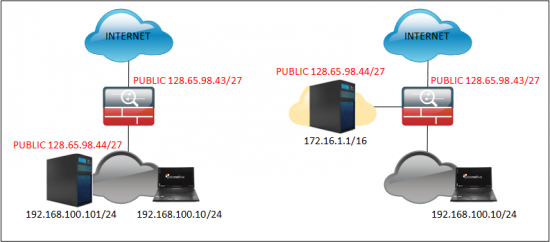

ha elolvassa a preambulumot, akkor tudja, hogy a DNS-válasznak a tűzfalon keresztül kell mennie, és a megoldott nyilvános IP-nek a hálózaton kell lennie. Ez lehet egy nyilvános IP-vel rendelkező gazdagép a hálózaton, vagy egy nyilvános IP-címmel rendelkező gazdagép a DMZ-ben (mindkét példát az alábbiakban mutatjuk be).

a DNS doctoring magyarázata hosszabb ideig tart, mint a tényleges beállítása. Lényegében egyszerűen hozzáadja a ‘ dns ‘ kulcsszót a statikus nat utasítás végéhez a belső gazdagép számára a nyilvános címéhez.

1.Lehetőség – DNS Doctoring egy host a LAN

ez egyszerűen egy egy-egy statikus nat a dns kulcsszó hozzá rá, így a fenti példa (a bal oldalon), lehetővé teszi, hogy vessen egy pillantást a NATs.

Petes-ASA# show run nat!object network obj_any nat (inside,outside) dynamic interfaceobject network Obj-Static-128.65.98.44 nat (inside,outside) static 128.65.98.44

lehet, hogy sokkal több kimenete van, de ez azt mondja nekem, hogy dinamikus NAT van az összes hálózati forgalom számára (dinamikusan PAT mindent a külső interfészre). És egy statikus fordítás a belső gazdagéphez, ehhez kell hozzáadnunk a dns kulcsszót.

Petes-ASA# configure terminal Petes-ASA(config)# object network Obj-Static-128.65.98.44Petes-ASA(config-network-object)# nat (inside,outside) static 128.65.98.44 dnsPetes-ASA(config-network-object)# exitPetes-ASA(config)# write memBuilding configuration...Cryptochecksum: de650019 1f1583f7 70121512 e1d093e8 15724 bytes copied in 3.430 secs (5241 bytes/sec)Petes-ASA(config)#

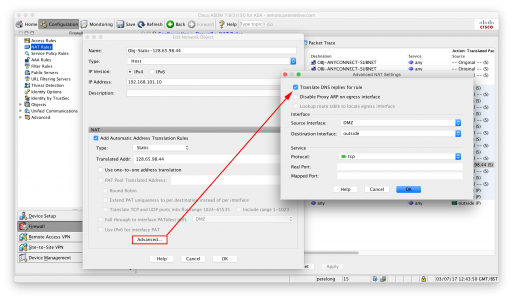

Hogyan állíthatom be a DNS-Doktorálást az ASDM – ben?

DNS Doctoring tesztelése

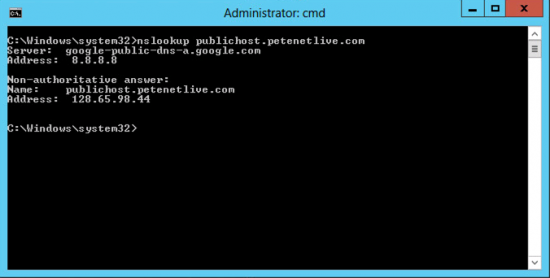

itt van egy példa arra, hogy mi történt a DNS doctoring beállítása előtt (vagy ahol a DNS doctoring nem működik).

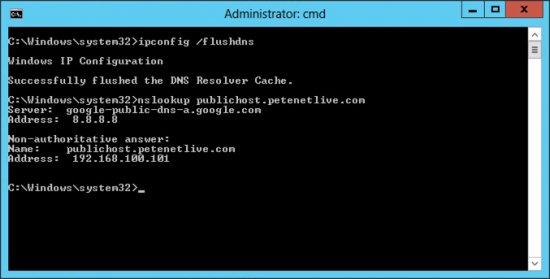

és miután a Konfigurálás nem ugyanaz, és vegye figyelembe a különbséget;

2.lehetőség – gazdagép a DMZ-ben

a folyamat megegyezik a fentiekkel csak a NAT porzó különbözik, azaz

Megjegyzés: feltételezem, hogy az objektum gazdagép már létezik, ha nem, akkor adja hozzá a sort kék színnel.

Petes-ASA# configure terminal Petes-ASA(config)# object network Obj-Static-128.65.98.44Petes-ASA(config)# host 172.16.1.1Petes-ASA(config-network-object)# nat (DMZ,outside) static 128.65.98.44 dns

3. lehetőség-osztott DNS

Windows-osztott DNS beállítása