mi az IP spoofing?

az Internet Protocol (IP) spoofing egy olyan típusú rosszindulatú támadás, ahol a fenyegetés színész elrejti az IP-csomagok valódi forrását, hogy megnehezítse annak megismerését, honnan származnak. A támadó csomagokat hoz létre, megváltoztatva a forrás IP-címét egy másik számítógépes rendszer megszemélyesítésére, álcázva a feladó személyazonosságát vagy mindkettőt. A hamisított csomag fejlécmezője a forrás IP-címhez olyan címet tartalmaz, amely eltér a tényleges forrás IP-címétől.

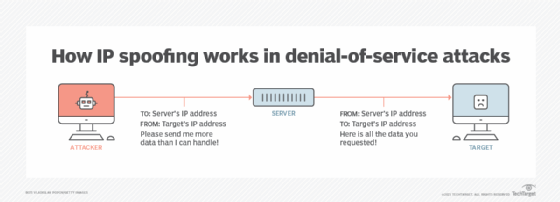

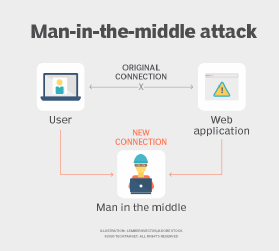

az IP-spoofing egy olyan technika, amelyet a támadók gyakran használnak elosztott szolgáltatásmegtagadási (DDoS) támadások indítására, valamint man-in-the-middle támadások indítására célzott eszközök vagy a környező infrastruktúrák ellen. A DDoS támadások célja, hogy túlterheljék a célpontot a forgalommal, miközben elrejtik a rosszindulatú forrás identitását, megakadályozva az enyhítési erőfeszítéseket.

a hamisított IP-címek használata lehetővé teszi a támadók számára a következőket:

- tartsa hatóságok felfedezni, hogy kik ők, és bevonni őket a támadás;

- meg kell akadályozni, hogy a célzott eszközök riasztásokat küldjenek olyan támadásokról, amelyekben akaratlanul is részt vesznek; és

- meg kell kerülni azokat a biztonsági parancsfájlokat, eszközöket és szolgáltatásokat, amelyek blokkolják a rosszindulatú forgalom forrásaként ismert IP-címeket.

hogyan működik az IP-hamisítás?

az internetes forgalmat csomagoknak nevezett egységekben küldik el. A csomagok olyan IP-fejléceket tartalmaznak, amelyek útválasztási információkat tartalmaznak a csomagról. Ez az információ tartalmazza a forrás IP-címét és a cél IP-címét. Gondoljunk úgy a csomagra, mint egy csomagra a levélben, a forrás IP-címre pedig a csomag visszaküldési címére.

IP-címhamisítás esetén a támadó megváltoztatja a forráscímet a kimenő csomag fejlécében. Így a célszámítógép úgy látja, hogy a csomag megbízható forrásból származik-például egy vállalati hálózaton lévő számítógépről -, és elfogadja azt.

a támadók csalárd csomagfejléceket hozhatnak létre a forráscím meghamisításával és folyamatos randomizálásával egy eszköz segítségével. Használhatják egy másik meglévő eszköz IP-címét is, hogy a hamisított csomagra adott válaszok oda kerüljenek.

az IP-hamisítás végrehajtásához a támadóknak a következőkre van szükségük:

- megbízható IP-cím, amelyet a fogadó eszköz engedélyez a hálózatba való belépéshez. Számos módja van az eszköz IP-k megtalálásának. Az egyik módszer a Shodan, az IP-cím-eszköz leképezések online adatbázisa.

- a csomag elfogásának képessége, és a valódi IP fejléc cseréje a csalásra. A hálózati szippantás eszköz vagy egy Address Resolution Protocol (ARP) scan lehet használni, hogy elfogják a csomagokat a hálózaton, és összegyűjti az IP-címeket, hogy hamis.

hogyan lehet felismerni az IP-hamisítást?

a végfelhasználóknak nehéz az IP-hamisítás észlelése. Ezeket a támadásokat a hálózati rétegen hajtják végre-a nyílt rendszerek összekapcsolási kommunikációs modelljének 3. rétegén. Így nincsenek külső jelei a manipulációnak. A hamis csatlakozási kérelmek külsőleg legitim csatlakozási kérelmeknek tűnnek.

vannak azonban olyan hálózatfigyelő eszközök, amelyeket a szervezetek használhatnak a hálózati végpontok forgalomelemzéséhez. Ennek fő módja a Csomagszűrés.

a csomagszűrő rendszereket gyakran Routerek és tűzfalak tartalmazzák. A csomag IP-címe és a hozzáférés-vezérlési listákon (ACL-ek) található kívánt IP-címek közötti ellentmondásokat észlelnek. Csalárd csomagokat is észlelnek.

az Ingress szűrés és a kilépési szűrés a Csomagszűrés két típusa:

- az Ingress filtering megvizsgálja a bejövő csomagokat, hogy a forrás IP-fejléc megfelel-e egy engedélyezett forráscímnek. Elutasítja azokat, amelyek nem egyeznek, vagy amelyek más gyanús viselkedést mutatnak. Ez a szűrés egy engedélyezett forrás IP-címekkel rendelkező ACL-t hoz létre.

- a kilépési szűrés megvizsgálja a kimenő IP-címeket, amelyek nem egyeznek a vállalat hálózatán található IP-címekkel. Ez a megközelítés megakadályozza, hogy a bennfentesek IP-hamisító támadást indítsanak.

hogyan véd az IP-hamisítás ellen?

IP hamis csomagokat nem lehet kiküszöbölni. De a szervezetek intézkedéseket hozhatnak hálózataik és adataik védelme érdekében.

íme néhány lépés, amelyet a vállalatok megtehetnek:

- használjon erős ellenőrzési és hitelesítési módszereket minden távoli hozzáféréshez. Ne hitelesítse az eszközöket és a felhasználókat kizárólag IP-cím alapján.

- készítsen ACL-t az IP-címekről.

- használja mind az ingress, mind a kilépési csomagszűrést.

- használjon víruskeresőt és más biztonsági szoftvert, amely figyeli a gyanús hálózati tevékenységeket.

- használjon IP-szintű titkosítási protokollokat a Vállalati kiszolgálóra irányuló és onnan érkező forgalom védelmére. Ez a megközelítés megakadályozza a támadókat abban, hogy a potenciális IP-címeket megszemélyesítsék.

- Tartsa naprakészen a hálózati szoftvereket, és gyakorolja a jó javításkezelést.

- folyamatos hálózati monitorozás végrehajtása.

a tűzfalakat és a vállalati útválasztó szűrési szabályait úgy kell beállítani, hogy elutasítsák a hamisított csomagokat. Ez magában foglalja azokat a privát IP-címeket tartalmazó csomagokat, amelyek a vállalati kerületen kívülről származnak. Ez magában foglalja a vállalaton belüli forgalmat is, de forrás IP-címként külső címet hamisít. Ez megakadályozza, hogy a belső hálózatról külső hálózatok ellen hamisító támadásokat kezdeményezzenek.

milyen más típusú hálózati hamisítás?

többféle hamisítás létezik, amelyek közül sok IP-alapú hálózatokon történik. De ezek többsége nem IP – cím hamisítás, ahol a csomag IP-címe megváltozik.

néhány más, az IP-címekkel foglalkozó hamisítási típus a következő:

Address Resolution Protocol. ARP-hamisító támadás akkor fordul elő, amikor a támadó hamis ARP-üzeneteket küld egy helyi hálózaton (LAN) keresztül. Ez összekapcsolja a támadó média hozzáférés-vezérlési címét a hálózaton lévő legitim számítógép vagy szerver IP-címével. Ez a protokollt hordozó Ethernet keretek adatkapcsolati rétegén történik.

Domain name system (DNS). A DNS-spoofing támadással a DNS rögzíti és átirányítja az internetes forgalmat a törvényes szerverektől a hamisak felé. A DNS leképezi az IP-címeket a webhelyekre, a felhasználók pedig hozzáférnek a DNS-kiszolgálókhoz a webhelyek eléréséhez. A hackerek hamis DNS-bejegyzéseket injektálhatnak a DNS-kiszolgálókba, így amikor a felhasználók hozzáférnek a szerverhez, a hacker által befecskendezett helyre kerülnek, nem pedig a tervezett rendeltetési helyre.

más hamisítási módszerek különböző információtípusokat kezelnek, és nem befolyásolhatják közvetlenül vagy egyáltalán az IP-címeket. Néhány példa a következő:

Hívóazonosító. A hívófél-azonosító hamisítása megváltoztatja a hívófél-azonosítót, hogy a telefonhívás más helyről érkezzen. Ez általában akkor fordul elő, amikor a telemarketingesek a célpont körzetszámával hívják a célokat.

e-mail. A támadók megváltoztatják az e-mail fejléc mezőit, hogy hamisan jelezzék, hogy az üzenet egy másik feladótól származik. A hamisított e-mail gyakran része egy adathalász támadásnak, amely linket tartalmaz egy olyan webhely duplikált verziójára, amely eredetinek tűnik. A hamisított weboldal megpróbálja becsapni a cél áldozatokat bejelentkezési hitelesítő adatok vagy más bizalmas információk átadására.

globális helymeghatározó rendszer (GPS). A GPS-hamisítás az, amikor egy mobil eszköz felhasználója becsapja az eszközt egy olyan hely megjelenítésére, amely eltér a valódi földrajzi helyétől. Ezt egy harmadik féltől származó alkalmazás segítségével lehet elvégezni, amely különböző pozíció-és navigációs információkat állít elő.

rövid üzenet szolgáltatás (SMS). Az SMS vagy a szöveges üzenet hamisítása az, amikor a feladó telefonszámát másikra változtatják, hogy elhomályosítsák a valódi telefonszámot. A támadók szövegeikben tartalmazhatnak adathalász webhelyekre vagy rosszindulatú programok letöltésére mutató linkeket. A törvényes szervezetek ezt a módszert is használhatják egy nehezen megjegyezhető telefonszám helyettesítésére egy könnyen megjegyezhető alfanumerikus azonosítóval.

URL. Az ilyen típusú hamisítással a rosszindulatú szereplők szinte azonos URL-t használnak, amely utánozza a valódit néhány megváltozott karakterrel. A cél az, hogy a cél egy olyan weboldalra menjen, amely utánozza a legitim megjelenését, majd érzékeny információkat adjon meg.

milyen példák vannak az IP-hamisításra?

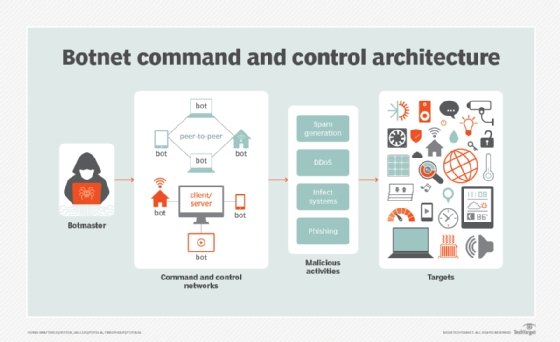

amikor a támadók DDoS támadást indítanak, hamis IP-címeket használnak, hogy túlterheljék a számítógépes szervereket, amelyek csomagkötet-mennyisége túl nagy ahhoz, hogy a célszámítógépek kezelni tudják. A botneteket gyakran használják földrajzilag szétszórt csomagok küldésére. A nagy botnetek több tízezer számítógépet tartalmazhatnak, amelyek mindegyike egyszerre több forrás IP-címet is meghamisíthat. Ezeket az automatizált támadásokat nehéz nyomon követni.

példák arra, hogyan használták a hamisítást a DDoS támadásokban, a következők:

- GitHub. Februárban. 28, 2018, A GitHub code hosting platformot sújtotta az, ami akkoriban a legnagyobb DDoS támadás volt. A támadók meghamisították a GitHub IP-címét, és lekérdezéseket küldtek a memcached szerverekre, amelyeket gyakran használnak az adatbázis-alapú webhelyek felgyorsítására. A szerverek körülbelül 50-szeresére erősítették a GitHub-nak küldött kérésekből származó visszaadott adatokat. Ennek eredményeként a támadó által küldött minden bájt esetében legfeljebb 51 kilobájtot küldtek a célnak. A GitHub-ot másodpercenként 1,35 Terabit forgalommal érte el, aminek következtében a webhely 10 percre leállt.

- Tsutomu Simomura. Dec. 25, 1994, hacker Kevin Mitnick támadást indított a rivális hacker Tsutomu Shimomura számítógépei ellen IP-hamisítással. Mitnick kihasználta a Shimomura X terminál számítógépe és a szerver közötti bizalmi kapcsolatot azáltal, hogy megtanulta a számítógép által generált TCP sorozatszámok mintáját. Elárasztotta a számítógépet syn kérésekkel hamisított IP-címekről, amelyek irányíthatók voltak, de inaktívak. A számítógép nem tudott válaszolni a kérésekre, memóriája pedig SYN kérésekkel volt tele. Ezt a technikát SYN szkennelésnek nevezik.

a Man-in-the-middle támadások IP-hamisítást is használnak a cél címzett megszemélyesítésére, a címzett internetes forgalmának fogadására és a saját csomagjaival történő válaszadásra, amelyek rosszindulatú programokat tartalmazhatnak.