a WPA2-Enterprise 2004 óta létezik, és még mindig a vezeték nélküli hálózat biztonságának arany standardja, amely az éteren keresztüli titkosítást és a magas szintű biztonságot nyújtja. A felhő sugarú 802.1 x néven ismert hatékony hitelesítési módszerrel együtt a felhasználók évek óta sikeresen engedélyezték a biztonságos hálózati hozzáférést. De abban az időben a WPA2-Enterprise nem lett könnyebb manuálisan konfigurálni. Függetlenül attól, hogy először telepít vezeték nélküli hálózatot, vagy tapasztalt szakértőt, mindig vannak egyedi kihívások, amelyek készen állnak a fejfájásra. Szerencsére kipróbált és valódi hálózati megoldások állnak rendelkezésre, amelyek megpróbálják kijavítani a tapasztalt hálózati nehézségeket.

- WPA2-PSK és WPA2-Enterprise: mi a különbség?

- WPA2-PSK

- WPA3-PSK

- WPA2-Enterprise

- WPA3-Enterprise

- telepítése WPA2-Enterprise és 802.1 x

- a komponensek 802.1x

- ügyfél / kérő

- kapcsoló / hozzáférési pont / vezérlő

- RADIUS szerver

- Identitástároló

- 802.1 X hitelesítési módszerek

- jelszóalapú hitelesítés

- Tokenalapú hitelesítés

- tanúsítványalapú hitelesítés

- WPA2 hitelesítési protokollok

- EAP-TLS

- EAP-TTLS / PAP

- PEAP-MSCHAPv2

- WPA2-vállalati kihívások

- 1. hátrány: Eszközváltozás

- 2. hátrány: MITM és tanúsítványok szállítása

- 3. hátrány: a jelszóváltási probléma

- 4. hátrány: a felhasználói elvárások megváltoztatása

- egyszerűsítése WPA2-Enterprise JoinNow

- hatékonyság révén Onboarding

- tanúsítvány Edzett WPA2-Enterprise

- automatikus kiépítés felügyelt eszközök

- RADIUS szerverek és házirend-vezérelt hozzáférés-vezérlés

WPA2-PSK és WPA2-Enterprise: mi a különbség?

WPA2-PSK

a WPA2-PSK (Wi-Fi Protected Access 2 előre megosztott kulcs) egy olyan típusú hálózat, amelyet egyetlen, az összes felhasználó között megosztott jelszó véd. Általánosan elfogadott, hogy a Wi-Fi eléréséhez egyetlen jelszó biztonságos, de csak annyira, amennyire megbízik a használókban. Ellenkező esetben triviális, ha valaki, aki aljas eszközökkel szerezte meg a jelszót, beszivárog a hálózatba. Ezért a WPA2-PSK-t gyakran bizonytalannak tekintik.

csak néhány olyan helyzet van, amikor a WPA2-PSK-t telepíteni kell:

- a hálózatnak csak néhány eszköze van, amelyek mindegyike megbízható. Ez lehet otthon vagy kis iroda.

- az alkalmi felhasználók számára a nyílt hálózathoz való csatlakozás korlátozásának módja, ha nem tudják telepíteni a rögzített portált. Ez lehet egy kávézó vagy vendéghálózat.

- alternatív hálózatként olyan eszközök számára, amelyek nem kompatibilisek a 802.1 x készülékkel.

WPA3-PSK

a PSK hatékonyságának javítása érdekében a WPA3-PSK frissítései nagyobb védelmet nyújtanak a hitelesítési folyamat javításával. A stratégia erre használ egyidejű hitelesítése egyenlő (SAE), hogy brute-force szótár támadások sokkal nehezebb egy hacker. Ez a protokoll interakciót igényel a felhasználótól minden hitelesítési kísérletnél, ami jelentős lassulást okoz azok számára, akik a hitelesítési folyamaton keresztül brute-force-ot próbálnak elérni.

WPA2-Enterprise

a WPA2-Enterprise telepítéséhez RADIUS szerverre van szükség, amely kezeli a hálózati felhasználók hozzáférésének hitelesítését. A tényleges hitelesítési folyamat a 802.1 X házirenden alapul, és több különböző EAP címkével ellátott rendszerben érkezik. Mivel minden eszközt hitelesítenek a csatlakozás előtt, egy személyes, titkosított alagút jön létre az eszköz és a hálózat között.

WPA3-Enterprise

a WPA3-Enterprise által kínált jelentős javulás az a követelmény, hogy a kiszolgálói tanúsítvány érvényesítését úgy kell konfigurálni, hogy megerősítse annak a kiszolgálónak az identitását, amelyhez az eszköz csatlakozik.

szeretne többet megtudni a WPA3-ról? Ismerje meg a WPA3 változásainak részleteit ebben a cikkben.

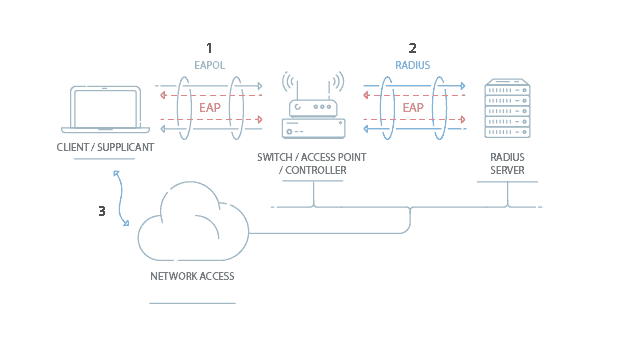

a WPA2-Enterprise és a 802 telepítése.1x

csak néhány összetevő szükséges a 802.1 x működéséhez. Reálisan nézve, ha már rendelkezik hozzáférési pontokkal és néhány tartalék szerverterülettel, akkor rendelkezik a biztonságos vezeték nélküli működéshez szükséges összes hardverrel. Néha nincs is szüksége a szerverre: egyes hozzáférési pontokhoz beépített szoftver tartozik, amely képes 802.1 x-et működtetni (bár csak a legkisebb kis telepítésekhez). Függetlenül attól, hogy professzionális megoldásokat vásárol, vagy saját maga épít egy nyílt forráskódú eszközt, a 802.1 x minősége és egyszerűsége teljes mértékben tervezési szempont.

a 802.1 X összetevői

Client / Supplicant

ahhoz, hogy egy eszköz részt vehessen a 802.1 X hitelesítésben, rendelkeznie kell egy supplicant nevű szoftverrel a hálózati veremben. A kérő szükséges, mivel részt vesz az EAP tranzakció kezdeti tárgyalásában a kapcsolóval vagy a vezérlővel, és a 802.1 x-nek megfelelő módon csomagolja fel a felhasználói hitelesítő adatokat. Ha az ügyfélnek nincs kérője, akkor a kapcsolóról vagy vezérlőről küldött EAP keretek figyelmen kívül maradnak, és a kapcsoló nem lesz képes hitelesíteni.

szerencsére szinte minden eszköz, amelyre számíthatunk, hogy vezeték nélküli hálózathoz csatlakozik, beépített kérővel rendelkezik. A SecureW2 802.1 x-es kérőt biztosít azoknak az eszközöknek, amelyeknek nincs natív módon.

szerencsére az eszközgyártók túlnyomó többsége beépített támogatással rendelkezik a 802.1 x-hez. a leggyakoribb kivételek lehetnek a fogyasztói felszerelések, például játékkonzolok, szórakoztató eszközök vagy egyes nyomtatók. Általánosságban elmondható, hogy ezeknek az eszközöknek a hálózaton lévő eszközök kevesebb mint 10% – ának kell lenniük, és inkább kivételként, mint fókuszként kell kezelni őket.

kapcsoló / hozzáférési pont / vezérlő

a kapcsoló vagy vezeték nélküli vezérlő fontos szerepet játszik a 802.1 X tranzakcióban azáltal, hogy brókerként jár el a tőzsdén. A sikeres hitelesítésig az ügyfél nem rendelkezik hálózati kapcsolattal, és az egyetlen kommunikáció az ügyfél és a kapcsoló között van a 802.1 X exchange-ben. A kapcsoló / vezérlő úgy kezdeményezi a cserét, hogy eapol-Start csomagot küld az ügyfélnek, amikor az ügyfél csatlakozik a hálózathoz. Az ügyfél válaszait a vezeték nélküli biztonsági beállítások konfigurációja alapján továbbítják a megfelelő RADIUS szerverre. Amikor a hitelesítés befejeződött, a kapcsoló/vezérlő a felhasználó állapota és esetleg a RADIUS szerverről küldött Access_Accept csomagban található attribútumok alapján dönt arról, hogy engedélyezi-e az eszköz hálózati hozzáférését.

ha a RADIUS-kiszolgáló hitelesítés eredményeként Access_Accept csomagot küld, tartalmazhat bizonyos attribútumokat, amelyek információt nyújtanak a kapcsoló számára az eszköz hálózati csatlakoztatásáról. A közös attribútumok meghatározzák, hogy melyik VLAN-t rendelje hozzá a felhasználóhoz, vagy esetleg egy sor ACL-t (hozzáférés-vezérlési lista), amelyet a felhasználónak meg kell adnia a csatlakozás után. Ezt általában ‘felhasználó alapú házirend-hozzárendelésnek’ nevezik, mivel a RADIUS-kiszolgáló a felhasználói hitelesítő adatok alapján hozza meg a döntést. A gyakori felhasználási esetek a vendégfelhasználókat egy ‘vendég VLAN’ – ra, az alkalmazottakat pedig egy ‘alkalmazott VLAN-ra’kényszerítik.

RADIUS Server

a helyszíni vagy felhő RADIUS szerver a hálózat “biztonsági őreként” működik; amikor a felhasználók csatlakoznak a hálózathoz, a RADIUS hitelesíti személyazonosságukat, és felhatalmazza őket hálózati használatra. A felhasználó a PKI (Private Key Infrastructure) tanúsítványának regisztrálása vagy hitelesítő adatainak megerősítése után jogosult a hálózati hozzáférésre. Minden alkalommal, amikor a felhasználó csatlakozik, a RADIUS megerősíti, hogy a megfelelő tanúsítvánnyal vagy hitelesítő adatokkal rendelkezik, és megakadályozza, hogy a nem jóváhagyott felhasználók hozzáférjenek a hálózathoz. A RADIUS használatakor alkalmazott kulcsfontosságú biztonsági mechanizmus a kiszolgálói tanúsítvány érvényesítése. Ez garantálja, hogy a felhasználó csak akkor csatlakozik a kívánt hálózathoz, ha konfigurálja eszközét a RADIUS identitásának megerősítésére a kiszolgáló tanúsítványának ellenőrzésével. Ha a tanúsítvány nem az, amelyet az eszköz keres, akkor nem küld tanúsítványt vagy hitelesítő adatokat hitelesítésre.

a RADIUS-kiszolgálók más szervezet felhasználóinak hitelesítésére is használhatók. Az olyan megoldások, mint az Eduroam, a RADIUS szerverek proxyként működnek (mint például a RADSEC), így ha egy hallgató egy szomszédos egyetemre látogat, a RADIUS szerver hitelesítheti státuszát az otthoni egyetemen, és biztonságos hálózati hozzáférést biztosít számukra az éppen meglátogatott Egyetemen.

Identity Store

az Identity Store arra az entitásra utal, amelyben a felhasználóneveket és jelszavakat tárolják. A legtöbb esetben ez az Active Directory, vagy potenciálisan LDAP-kiszolgáló. Szinte minden RADIUS-kiszolgáló csatlakozhat a hirdetéshez vagy az LDAP-hoz a felhasználók érvényesítéséhez. Van néhány figyelmeztetés Az LDAP használatakor, különös tekintettel arra, hogy a jelszavak hogyan vannak kivonatolva az LDAP szerveren. Ha a jelszavakat nem cleartext vagy NTLM hash tárolja, akkor gondosan kell kiválasztania az EAP módszereket, mivel bizonyos módszerek, például az EAP-PEAP, nem kompatibilisek. Ez nem a RADIUS szerverek által okozott probléma, hanem a jelszó kivonata.

a SecureW2 segítségével beállíthatja a SAML-t a felhasználók hitelesítésére bármely Identitásszolgáltatón Wi-Fi-hozzáférés céljából. Itt vannak útmutatók néhány népszerű termék integrálásához.

a SAML-hitelesítés beállításához a Google Workspace-en kattintson ide.

konfigurálása WPA2-Enterprise okta, kattintson ide.

a Shibboleth használatával kapcsolatos SAML-hitelesítéshez kattintson ide.

a WPA2-Enterprise ADFS-sel történő konfigurálásához kattintson ide.

a robusztus WPA2-Enterprise hálózat fejlesztése további feladatokat igényel, például egy PKI vagy CA (Certificate Authority) beállítását a tanúsítványok zökkenőmentes terjesztése érdekében a felhasználók számára. De ellentétben azzal, amit gondolhat, ezeket a frissítéseket elvégezheti anélkül, hogy új hardvert vásárolna vagy módosítaná az infrastruktúrát. Például a vendég hozzáférés bevezetése vagy a hitelesítési módszer megváltoztatása további infrastruktúra nélkül is megvalósítható. Az utóbbi időben sok intézmény váltott EAP módszereket a PEAP-ről az EAP-TLS-re, Miután észrevehető javulást tapasztaltak a csatlakozási idő és a roaming képesség terén, vagy fizikai RADIUS szerverről felhő RADIUS megoldásra váltottak. A vezeték nélküli hálózatok funkcionalitásának javítása egyetlen hardver megváltoztatása nélkül érhető el.

WPA2-Enterprise Protocols

az alábbiakban röviden összefoglaljuk az elsődleges WPA2-Enterprise hitelesítési protokollokat. Ha részletesebb összehasonlítást szeretne, olvassa el a teljes hosszúságú cikket.

EAP-TLS

az EAP-TLS egy tanúsítványalapú protokoll, amelyet széles körben az egyik legbiztonságosabb EAP szabványnak tartanak, mivel kiküszöböli a légi hitelesítő adatok lopásának kockázatát. Ez a protokoll biztosítja a legjobb felhasználói élményt is, mivel kiküszöböli a jelszóval kapcsolatos bontásokat a jelszóváltási irányelvek miatt. A múltban volt egy tévhit, hogy a tanúsítványalapú hitelesítést nehéz volt beállítani és / vagy kezelni, de ma már sokan úgy vélik, hogy az EAP-TLS-t könnyebb beállítani és kezelni, mint a többi protokollt.

szeretne többet megtudni az EAP-TLS előnyeiről, és arról, hogy a SecureW2 hogyan segítheti a saját hálózatában történő megvalósítását? Kattints a linkre!

EAP-TTLS/PAP

az EAP-TTLS/PAP egy hitelesítő adatokon alapuló protokoll, amelyet a könnyebb telepítés érdekében hoztak létre, mert csak a kiszolgáló hitelesítését igényli, míg a felhasználói hitelesítés opcionális. A TTLS létrehoz egy “alagutat” az ügyfél és a kiszolgáló között, és több választási lehetőséget biztosít a hitelesítéshez.

de a TTLS számos biztonsági rést tartalmaz. A konfigurációs folyamat nehéz lehet a tapasztalatlan hálózati felhasználók számára, és egyetlen rosszul konfigurált eszköz jelentős veszteséget okozhat a szervezetnek. A protokoll lehetővé teszi a hitelesítő adatok egyértelmű szöveges küldését az éteren keresztül, amely sebezhető lehet a számítógépes támadásokkal szemben, mint például a Man-In-the-Middle, és könnyen átalakítható a hacker céljainak elérése érdekében.

ha többet szeretne tudni a TTLS-PAP sebezhetőségéről, olvassa el a teljes cikket itt.

PEAP-MSCHAPv2

a PEAP-MSCHAPv2 egy hitelesítő adatokon alapuló protokoll, amelyet a Microsoft az Active Directory-környezetekhez tervezett. Bár ez az egyik legnépszerűbb módszer a WPA2-Enterprise hitelesítéshez, a PEAP-MSCHAPv2 nem igényli a szerver-tanúsítvány érvényesítésének konfigurálását, így az eszközök kiszolgáltatottak az éteren keresztüli hitelesítő adatok lopásának. Az eszköz hibás konfigurálása, ha a végfelhasználókra bízzák, viszonylag gyakori, ezért a legtöbb szervezet a fedélzeti szoftverre támaszkodik az eszközök PEAP-MSCHAPv2 konfigurálásához. Olvassa el, hogyan alakult át ez a felső egyetem a PEAP-MSCHAPv2-ről az EAP-TLS hitelesítésre, hogy stabilabb hitelesítést biztosítson a hálózati felhasználók számára.

a PEAP MSCHAPv2-vel kapcsolatos további információkért olvassa el ezt a cikket.

802.1 X hitelesítési módszerek

mielőtt a felhasználók napi szinten hitelesíthetők lennének a hálózati hozzáféréshez, be kell kapcsolódniuk a biztonságos hálózathoz. Az Onboarding a felhasználók felülvizsgálatának és jóváhagyásának folyamata, hogy csatlakozhassanak a biztonságos hálózathoz egy azonosítási forma, például felhasználónév/jelszó vagy tanúsítványok segítségével. Ez a folyamat gyakran jelentős terhet jelent, mert megköveteli a felhasználóktól, hogy eszközeiket konfigurálják a hálózathoz. A rendszeres hálózati felhasználók számára a folyamat túl nehéznek bizonyulhat, mivel a lépések megértéséhez magas szintű informatikai ismeretekre van szükség. Például az egyetemek egy tanév elején ezt tapasztalják, amikor több száz vagy akár több ezer hallgatói eszközt helyeznek be, és hosszú sornyi támogatási jegyet eredményeznek. Az Onboarding ügyfelek könnyen használható alternatívát kínálnak, amely lehetővé teszi a végfelhasználók számára, hogy néhány lépésben könnyen konfigurálhassák eszközeiket, így a felhasználók és az informatikai adminisztrátorok rengeteg időt és pénzt takaríthatnak meg.

jelszó alapú hitelesítés

a hitelesítési módszerek túlnyomó többsége felhasználónévre/jelszóra támaszkodik. Ez a legegyszerűbb telepíteni, mivel a legtöbb intézmény már rendelkezik valamilyen hitelesítő adatokkal, de a hálózat érzékeny a jelszavak összes problémájára fedélzeti rendszer nélkül (lásd alább).

a jelszó alapú hitelesítéshez alapvetően 2 lehetőség van: PEAP-MSCHAPv2 és EAP-TTLS / PAP. Mindkettő hasonlóan működik, de a TTLS-t egyetlen Microsoft operációs rendszer sem támogatja a Windows 8 előtt, anélkül, hogy harmadik féltől származó 802.1 x kérőt használna, például vállalati Kliensünket. Ezen a ponton a legtöbb intézmény telepítette vagy átállt a PEAP-re. A PEAP telepítése azonban nem lehetséges az Active Directory (egy saját Microsoft-szolgáltatás) használata, vagy a jelszavak titkosítása nélkül.

Token alapú hitelesítés

történelmileg a tokenek fizikai eszközök voltak kulcstartók vagy hardverkulcsok formájában, amelyeket elosztottak a felhasználók számára. Számokat generáltak szinkronban egy kiszolgálóval, hogy további érvényesítést adjanak a kapcsolathoz. Annak ellenére, hogy hordozhatja őket, és olyan fejlett funkciókat használhat, mint az ujjlenyomat-szkennerek vagy az USB plug-inek, a dongle-knek vannak hátrányai. Ezek drágák lehetnek, és ismert, hogy időnként elveszítik a kapcsolatot a szerverekkel.

a fizikai tokenek még mindig használatban vannak, de népszerűségük csökken, mivel az okostelefonok feleslegessé tették őket. Amit egyszer betöltöttek egy fob – ra, most egy alkalmazásba helyezheti. Ezenkívül az EAP-módszeren kívül más módszerek is vannak a kétfaktoros hitelesítésre, például szöveges vagy e-mailes megerősítések az eszköz érvényesítéséhez.

tanúsítványalapú hitelesítés

a tanúsítványok már régóta a hitelesítés alappillérei, de általában nem a BYOD beállításaiban vannak telepítve, mivel a tanúsítványok megkövetelik, hogy a felhasználók saját eszközeikre telepítsék őket. A tanúsítvány telepítése után azonban elképesztően kényelmesek: a jelszóváltási irányelvek nem érintik őket, sokkal biztonságosabbak, mint a felhasználónevek/jelszavak, és az eszközök hitelesítése gyorsabb.

a SecureW2 PKI szolgáltatásai a JoinNow onboarding klienssel kombinálva kulcsrakész megoldást hoznak létre a tanúsítványalapú Wi-Fi hitelesítéshez. A hatékony PKI biztosítja az összes szükséges infrastruktúrát a tanúsítványalapú hálózat megvalósításához, és fenntartja az összes hálózati tanúsítvány biztonságát és elosztását.. A szervezetek mostantól zökkenőmentesen terjeszthetik a tanúsítványokat az eszközökre, és könnyedén kezelhetik őket a hatékony tanúsítványkezelési funkcióink segítségével.

WPA2-Enterprise Challenges

tapasztalataink szerint azt tapasztaltuk, hogy az átlagos WPA2-Enterprise hálózat a következő 4 probléma kombinációjától szenved:

1.hátrány: Eszközváltozat

amikor az IEEE létrehozta a 802.1 X protokollt 2001-ben, kevés olyan eszköz volt, amely vezeték nélküli hozzáférést tudott használni, és a hálózatkezelés sokkal egyszerűbb volt. Azóta az eszközgyártók száma felrobbant a mobil számítástechnika térnyerésével. Hogy némi perspektívát adjunk, ma több az Android íze, mint 2001-ben a teljes operációs rendszer.

a 802.1 x támogatása inkonzisztens az eszközök között, még ugyanazon operációs rendszer eszközei között is. Minden eszköz egyedi tulajdonságokkal rendelkezik, amelyek kiszámíthatatlanul viselkedhetnek. Ezt a problémát súlyosbítja az eszközre telepített egyedi illesztőprogramok és szoftverek.

2.hátrány: MITM és tanúsítványok szállítása

míg a WPA2 nagyon biztonságos kapcsolatot kínál, biztosnak kell lennie abban is, hogy a felhasználók csak a biztonságos hálózathoz csatlakoznak. A Biztonságos kapcsolat értelmetlen, ha a felhasználó tudatlanul csatlakozik egy honeypot vagy imposter jelhez. Az intézmények gyakran keresik és észlelik a szélhámos hozzáférési pontokat, beleértve az ember a közepén támadásokat is, de a felhasználók továbbra is sebezhetőek lehetnek a helyszínen kívül. Egy laptoppal rendelkező személy megkísérelheti csendesen összegyűjteni a felhasználói hitelesítő adatokat egy buszmegállóban, kávézóban vagy bárhol, ahol az eszközök áthaladhatnak, és megpróbálhatnak automatikusan csatlakozni.

még ha a kiszolgáló megfelelően konfigurált tanúsítvánnyal is rendelkezik, nincs garancia arra, hogy a felhasználók nem csatlakoznak egy szélhámos SSID-hez, és nem fogadnak el nekik bemutatott tanúsítványokat. A legjobb gyakorlat a nyilvános kulcs telepítése a felhasználó eszközére, hogy automatikusan ellenőrizze a szerver által bemutatott tanúsítványokat.

ha többet szeretne megtudni a MITM támadásokról, olvassa el a bontást itt.

3.hátrány: a jelszóváltási probléma

a rendszeresen lejáró jelszavakkal rendelkező hálózatok további terhet jelentenek a WPA2-Enterprise számára. Minden eszköz elveszíti a kapcsolatot az újrakonfigurálásig. Ez kevésbé volt probléma, amikor az átlagos felhasználónak csak egy eszköze volt, de a mai BYOD környezetben minden felhasználónak valószínűleg több olyan eszköze van, amelyek mindegyike biztonságos hálózati kapcsolatot igényel. Attól függően, hogy a jelszóváltoztatásokat hogyan hajtják végre, vagy a felhasználók képesek-e kezelni a jelszavakat, ez terhet jelenthet az ügyfélszolgálatokra.

még rosszabb a helyzet azokon a hálózatokon, ahol adatsértések vagy biztonsági rések miatt váratlan jelszóváltozások vannak. Amellett, hogy új hitelesítő adatokat kell bevezetnie az egész webhelyen, foglalkoznia kell a Wi-Fi-vel kapcsolatos helpdesk jegyek beáramlásával.

4.hátrány: a felhasználói elvárások megváltoztatása

a WPA2-Enterprise hálózati beállítás befejezésének messze a legnehezebb része a felhasználók képzése. A felhasználók ma hihetetlenül magas elvárásokat támasztanak a könnyű használat iránt. Minden eddiginél több lehetőségük van a hivatalos hozzáférés megkerülésére. Ha a hálózatot túl nehéz használni, akkor adatokat fognak használni. Ha a tanúsítvány rossz, figyelmen kívül hagyják. Ha nem tudnak hozzáférni valamihez, amit akarnak, proxyt fognak használni.

ahhoz, hogy a WPA2-Enterprise hatékony legyen, a hálózati felhasználók számára a lehető legegyszerűbbé kell tenni a navigációt a biztonság feláldozása nélkül.

Mielőtt elkezdené a WPA2-Enterprise hálózatot, olvassa el a WPA2-Enterprise beállításakor az emberek által elkövetett leggyakoribb hibákat.

a WPA2-Enterprise egyszerűsítése a JoinNow-val

a megfelelően konfigurált WPA2-Enterprise hálózat a 802.1 X hitelesítést használva hatékony eszköz a hálózati felhasználók biztonságának védelmére és az értékes adatok védelmére; de semmiképpen sem ez a vége a hálózati megfontolásoknak, amelyeket meg kell tennie. Számos összetevő hozzájárul a hálózat, mint teljes rendszer biztonságához és használhatóságához. Ha csak a hitelesítési módszer biztonságos, miközben a felügyelt eszközök konfigurációját az átlagos hálózati felhasználó hagyja, akkor komoly kockázatot jelent a hálózat integritása. A SecureW2 elismeri, hogy a vezeték nélküli hálózat minden aspektusának egységesen kell működnie a vasbeton biztonság érdekében, ezért néhány kulcsrakész koncepciót adtunk meg, amelyeket minden hálózati rendszergazdának figyelembe kell vennie a hálózattervezés során.

hatékonyság az Onboarding segítségével

a hálózati rendszergazdák számára az egyik legnagyobb kihívás a felhasználók hatékony és pontos bejuttatása a biztonságos hálózatba. Ha a saját eszközükre hagyják, sok felhasználó rosszul konfigurálja. A WPA2-Enterprise hálózat konfigurálása 802.1 X hitelesítéssel nem egyszerű folyamat, és több olyan lépést is magában foglal, amelyeket az informatikai fogalmakat nem ismerő személy nem értene. Ha a felhasználók nem csatlakoznak a biztonságos SSID-hez, és nincsenek megfelelően beállítva a WPA2-Enterprise számára, akkor a rendszergazdák által várt biztonsági előnyök elvesznek. Azok számára, akik szeretnék a tanúsítványalapú hálózatok előnyeit, sokan úgy döntenek, hogy telepítenek egy fedélzeti klienst, amely automatikusan konfigurálja a felhasználók eszközeit.

az Onboarding kliensek, mint például a SecureW2 által kínált ügyfelek, kiküszöbölik a felhasználók zavarát azáltal, hogy csak néhány, egyszerű lépéssel kérik őket, amelyeket a K-12 korú és annál idősebb hallgatók számára terveztek. Az eredmény egy megfelelően konfigurált WPA2-Enterprise hálózat 802.1 X hitelesítéssel, amely sikeresen bekapcsolta az összes hálózati felhasználót a biztonságos hálózathoz.

további információt szeretne az áramvonalas és biztonságos Bring Your Own Device (BYOD) fedélzeti szoftver előnyeiről? Nézze meg ezt az informatív darabot a fedélzeten!

tanúsítvány-Edzett WPA2-Enterprise

a PKI lehetővé teszi a szervezetek számára az x.509 tanúsítványok használatát és terjesztését a hálózati felhasználók számára. Ez egy Hsm (Hardware Security Module), CAs, client, public és private keys, valamint egy CRL (Certificate Revocation List). A hatékony PKI jelentősen megerősíti a hálózati biztonságot, lehetővé téve a szervezetek számára, hogy a tanúsítványalapú hitelesítéssel kiküszöböljék a jelszóval kapcsolatos problémákat. A PKI konfigurálása után a hálózati felhasználók megkezdhetik a tanúsítványok regisztrálását. Ez egy kihívást jelentő feladat, de azok a szervezetek, amelyek fedélzeti klienst használtak, a legsikeresebb tanúsítványokat terjesztették. A SecureW2 képes biztosítani a PKI sikeres telepítéséhez és a tanúsítványok hatékony elosztásához szükséges összes eszközt. Miután felszerelték eszközeiket tanúsítvánnyal, a felhasználók készen állnak a vezeték nélküli hálózat hitelesítésére. A biztonságos vezeték nélküli hitelesítésen túl a tanúsítványok felhasználhatók VPN, webalkalmazások hitelesítésére, SSL-ellenőrzés biztonságára és még sok másra.

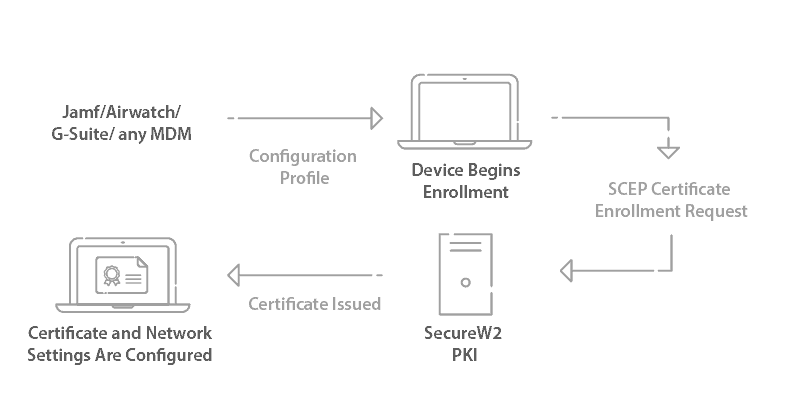

WPA2-Enterprise Managed Device Configuration

a felügyelt eszközökkel rendelkező vállalkozásoknak gyakran nincs egységes módszerük a tanúsítványvezérelt biztonságra konfigurált eszközök beszerzésére. A felhasználók önkonfigurálásának lehetővé tétele gyakran sok rosszul konfigurált eszközt eredményez, és a feladat ráhagyása hegyvidéki lehet. Több tucat, vagy néha akár több száz eszköz manuális konfigurálása a biztonságos WPA2-Enterprise hálózathoz gyakran túl munkaigényesnek tekinthető ahhoz, hogy érdemes legyen. A SecureW2 fejlett SCEP és WSTEP átjárói lehetővé teszik a felügyelt eszközök automatikus regisztrálását végfelhasználói beavatkozás nélkül. Egy csapásra ezek az átjárók lehetővé teszik az informatikai részleg számára, hogy bármely nagyobb gyártótól konfigurálja a felügyelt eszközöket a tanúsítványvezérelt hálózati biztonság érdekében.

RADIUS-kiszolgálók és házirend-vezérelt hozzáférés-vezérlés

a RADIUS-kiszolgáló kritikus szerepet játszik a hálózatban, minden eszközt hitelesít, amikor csatlakozik a hálózathoz. A SecureW2 JoinNow megoldása beépített egy világszínvonalú Cloud RADIUS szerverrel, amely hatékony, házirend-vezérelt 802.1 X hitelesítést biztosít. Az AWS támogatásával magas rendelkezésre állást, konzisztens és minőségi kapcsolatokat biztosít, és nem igényel fizikai telepítést. A szerver könnyen konfigurálható és testre szabható, hogy megfeleljen bármely szervezet követelményeinek, a meglévő infrastruktúra villás targonca frissítése nélkül. A teljes integráció után a tanúsítványalapú hálózat készen áll a hálózati felhasználók hitelesítésének megkezdésére.

a SecureW2 egy olyan iparágvezető technológiát is kínál, amelyet Dynamic Cloud RADIUS-nak hívunk, amely lehetővé teszi a RADIUS számára, hogy közvetlenül hivatkozzon a könyvtárra – még olyan felhőkönyvtárakra is, mint a Google, az Azure és az Okta. Ahelyett, hogy statikus tanúsítványokon alapuló házirend-döntéseket hozna, a RADIUS futásidejű házirend-döntéseket hoz a könyvtárban tárolt felhasználói attribútumok alapján.

a dinamikus sugár egy továbbfejlesztett sugár, amely jobb biztonságot és könnyebb felhasználókezelést biztosít. Szeretne többet tudni? Beszéljen egyik szakértőnkkel, hogy megtudja, vajon a WPA2-Enterprise hálózata profitálhat-e a Dynamic RADIUS előnyeiből.

a RADIUS sikeres telepítésének kulcsa a rendelkezésre állás, a következetesség és a sebesség. A SecureW2 Cloud RADIUS olyan eszközökkel látja el a szervezeteket, amelyekre szükségük van ahhoz, hogy a biztonságos hálózathoz könnyen csatlakozhassanak, és mindig rendelkezésre álljanak, így a felhasználók következetesen védve vannak a külső fenyegetésekkel szemben.