Active Directory (AD) è praticamente il go-to servizi di autenticazione di dominio per le imprese di tutto il mondo ed è stato fin dal suo inizio in Windows Server 2000.

Allora, AD era piuttosto non protetto e aveva alcuni difetti che lo rendevano particolarmente difficile da usare. Ad esempio, se si dispone di più controller di dominio (DCS), essi competono sulle autorizzazioni per apportare modifiche. Ciò significava che si potevano apportare modifiche e, a volte, semplicemente non passare attraverso.

Cosa sono i ruoli FSMO in Active Directory

Negli ultimi decenni, Microsoft ha introdotto numerosi miglioramenti, patch e aggiornamenti che hanno drasticamente migliorato la funzionalità, l’affidabilità e la sicurezza degli annunci. Uno di questi cambiamenti è stato quello di dirigersi verso un “modello master singolo” per AD in cui un DC potrebbe apportare modifiche al dominio. Gli altri DCS hanno soddisfatto le richieste di automazione.

Tuttavia, le persone si sono rapidamente rese conto che se il master DC va giù, non è possibile apportare alcuna modifica fino a quando non è stato nuovamente ripristinato. Quindi, Microsoft ha dovuto ripensare.

La soluzione che hanno trovato è stata quella di separare le responsabilità della DC in numerosi ruoli. In questo modo, se uno dei DCs va giù, un altro può assumere il ruolo mancante. Questa operazione è nota come operazione flessibile Single Master (nota anche come ruoli FSMO o FSMO).

Ottieni la guida gratuita per mantenere Active Directory sicura

Grazie per il download.

Controlla la tua email (inclusa la cartella spam) per un link al white paper!

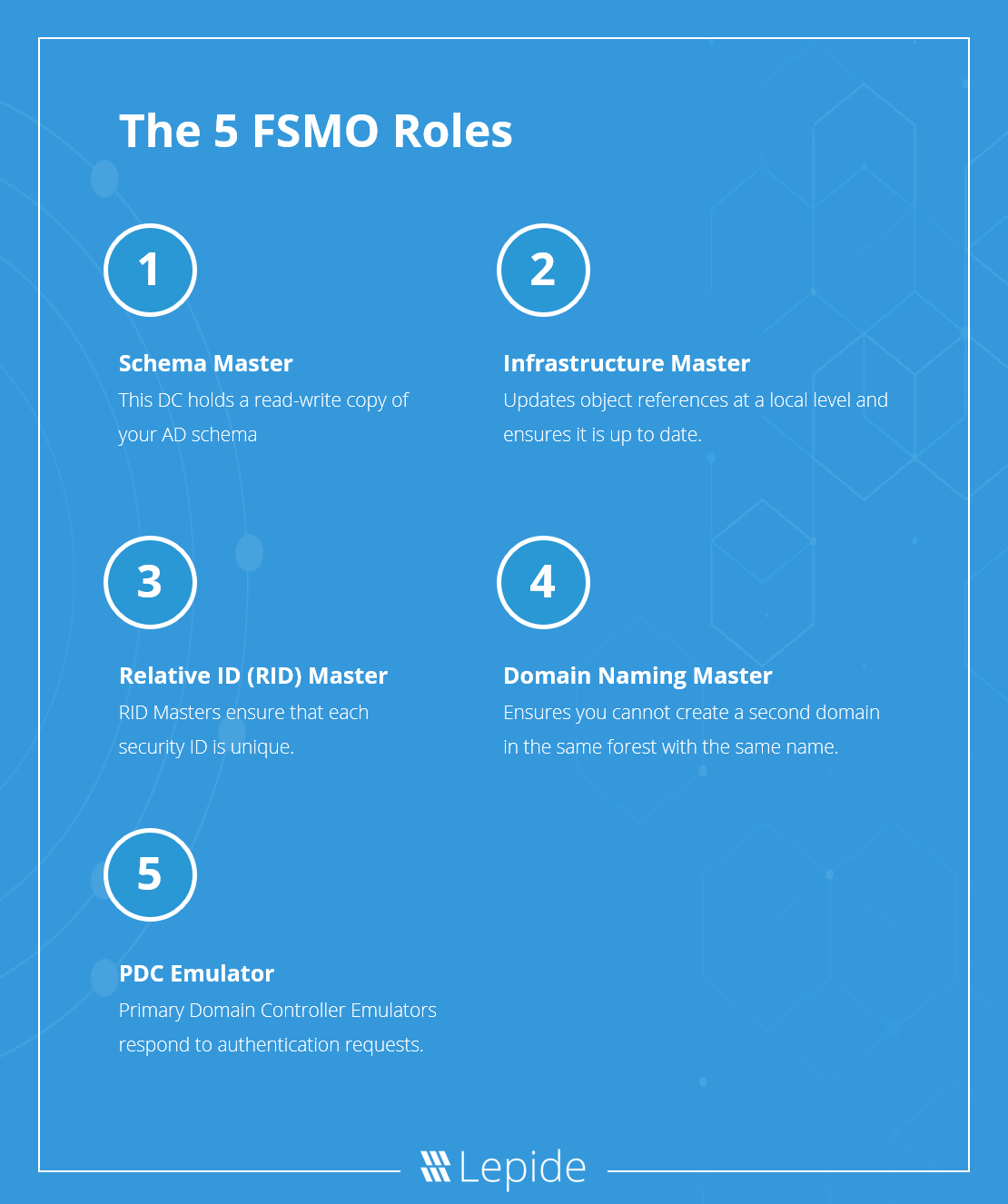

I 5 ruoli FSMO

Un sistema completo di Active Directory è suddiviso in cinque ruoli FSMO separati. Questi 5 ruoli FSMO sono i seguenti:

- Relative ID (RID) Master

- Primary Domain Controller (PDC) Emulator

- Infrastructure Master

- Domain Naming Master

- Schema Master

Schema Master e Domain Naming Master sono limitati a uno per foresta, mentre il resto sono limitati a uno per dominio.

I 5 Ruoli FSMO in Active Directory

RID Master

Se si desidera creare un principio di sicurezza si sono probabilmente andando a voler aggiungere autorizzazioni di accesso ad esso. Non è possibile concedere queste autorizzazioni in base al nome di un utente o di un gruppo perché ciò può cambiare. Invece, li si associa a un ID di sicurezza univoco (SID). Parte di tale identificatore univoco è noto come ID relativo (RID). Per evitare che due oggetti abbiano lo stesso SID, un Master RID elabora le richieste del pool RID da DCS all’interno di un singolo dominio e garantisce che ogni SID sia univoco.

Primary Domain Controller (PDC) Emulator

Questo è il DC più autorevole nel dominio. Il ruolo di questo DC è quello di rispondere alle richieste di autenticazione, le modifiche della password gestite e gestisce gli oggetti criteri di gruppo (GPO). Gli utenti non possono nemmeno cambiare le loro password senza l’approvazione dell’emulatore PDC. È una posizione potente!

Infrastructure Master

Questo controller comprende l’infrastruttura IT complessiva dell’organizzazione, inclusi gli oggetti presenti. Il master dell’infrastruttura aggiorna i riferimenti agli oggetti a livello locale e si assicura inoltre che sia aggiornato nelle copie di altri domini. Lo fa attraverso identificatori univoci, come i SID.

Domain Naming Master

Questo DC garantisce semplicemente che non si è in grado di creare un secondo dominio nella stessa foresta con lo stesso nome.

Schema Master

Questo DC contiene una copia in lettura e scrittura dello schema AD. Lo schema è essenzialmente tutti gli attributi associati a un oggetto (password, ruoli, designazioni, ecc.). Quindi, se hai bisogno di cambiare un ruolo su un oggetto utente, dovrai farlo attraverso lo Schema Master.

5 Ruoli FSMO: Affidabilità e disponibilità

I 5 ruoli FSMO sono di fondamentale importanza in quanto vanno di pari passo con la sicurezza di Active Directory. I controller di dominio, quindi, devono essere online nel momento in cui sono necessari i servizi. Per fortuna, a seconda del ruolo FSMO, questo potrebbe non essere così spesso. Per schema master, ad esempio, il DC deve essere solo online durante l’aggiornamento. Il PDC, tuttavia, dovrà essere online e accessibile in ogni momento. Per questo motivo, è necessario effettuare i passaggi necessari per garantire che l’emulatore PDC non cada.

Se ci si trova in uno scenario in cui uno dei ruoli FSMO non è disponibile (ad esempio, l’emulatore PDC), è necessario agire rapidamente per ripristinare tutti i ruoli FSMO e ripristinarli. Se si sa che un particolare ruolo FSMO sta per essere sottoposto a manutenzione programmata, è necessario trasferire il ruolo FSMO a un DC diverso. Se si verifica il peggio e il tuo ruolo FSMO si blocca, puoi sempre trasferire il ruolo FSMO a un altro controller di dominio come ultima risorsa.

È assolutamente vitale monitorare in modo proattivo e continuo la sicurezza di Active Directory al fine di prevenire minacce interne, abuso di privilegi e attacchi di forza bruta. Non sei sicuro di come farlo? Mettiti in contatto con noi oggi e scopri come Lepide aiuta a monitorare e proteggere gli annunci.