Che cos’è lo spoofing IP?

Internet Protocol (IP) spoofing è un tipo di attacco dannoso in cui l’attore minaccia nasconde la vera fonte di pacchetti IP per rendere difficile sapere da dove provengono. L’attaccante crea pacchetti, cambiando l’indirizzo IP di origine per impersonare un sistema informatico diverso, mascherare l’identità del mittente o entrambi. Il campo di intestazione del pacchetto falsificato per l’indirizzo IP di origine contiene un indirizzo diverso dall’indirizzo IP di origine effettivo.

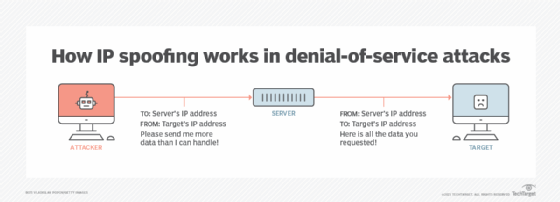

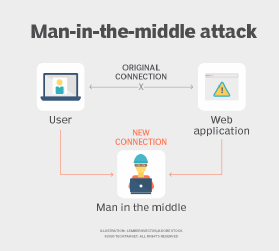

Lo spoofing IP è una tecnica spesso utilizzata dagli aggressori per lanciare attacchi DDoS (Distributed Denial of Service) e attacchi man-in-the-middle contro dispositivi mirati o le infrastrutture circostanti. L’obiettivo degli attacchi DDoS è quello di sopraffare un bersaglio con il traffico mentre nasconde l’identità della fonte dannosa, impedendo gli sforzi di mitigazione.

L’utilizzo di indirizzi IP contraffatti consente agli aggressori di effettuare le seguenti operazioni:

- impedire alle autorità di scoprire chi sono e coinvolgerli nell’attacco;

- impedisce ai dispositivi mirati di inviare avvisi sugli attacchi in cui sono partecipanti inconsapevoli; e

- ignora script di sicurezza, dispositivi e servizi che bloccano gli indirizzi IP noti per essere fonti di traffico dannoso.

Come funziona lo spoofing IP?

Il traffico Internet viene inviato in unità denominate pacchetti. I pacchetti contengono intestazioni IP che contengono informazioni di routing sul pacchetto. Queste informazioni includono l’indirizzo IP di origine e l’indirizzo IP di destinazione. Pensa al pacchetto come a un pacchetto nella posta e all’indirizzo IP di origine come indirizzo di ritorno su quel pacchetto.

Nello spoofing dell’indirizzo IP, l’attaccante cambia l’indirizzo di origine nell’intestazione del pacchetto in uscita. In questo modo, il computer di destinazione vede il pacchetto come proveniente da una fonte attendibile, ad esempio un computer su una rete aziendale, e lo accetta.

Gli aggressori possono generare intestazioni di pacchetti fraudolente falsificando e randomizzando continuamente l’indirizzo di origine utilizzando uno strumento. Possono anche utilizzare l’indirizzo IP di un altro dispositivo esistente in modo che le risposte al pacchetto falsificato vadano lì.

Per eseguire lo spoofing IP, gli aggressori hanno bisogno di quanto segue:

- Un indirizzo IP attendibile che il dispositivo ricevente consentirebbe di accedere alla rete. Esistono numerosi modi per trovare gli IP del dispositivo. Un modo è Shodan, un database online di mappature indirizzo IP-to-device.

- La possibilità di intercettare il pacchetto e scambiare l’intestazione IP reale con quella fraudolenta. Uno strumento di sniffing di rete o una scansione ARP (Address Resolution Protocol) può essere utilizzato per intercettare i pacchetti su una rete e raccogliere gli indirizzi IP per falsificare.

Come si può rilevare IP spoofing?

Gli utenti finali hanno difficoltà a rilevare lo spoofing IP. Questi attacchi vengono eseguiti a livello di rete Layer Livello 3 del modello di comunicazione di interconnessione dei sistemi aperti. In questo modo, non ci sono segni esterni di manomissione. Le richieste di connessione falsificate sembrano richieste di connessione legittime esternamente.

Tuttavia, esistono strumenti di monitoraggio della rete che le organizzazioni possono utilizzare per eseguire analisi del traffico negli endpoint di rete. Il filtraggio dei pacchetti è il modo principale per farlo.

I sistemi di filtraggio dei pacchetti sono spesso contenuti in router e firewall. Rilevano incongruenze tra l’indirizzo IP del pacchetto e gli indirizzi IP desiderati contenuti nelle liste di controllo degli accessi (ACL). Rilevano anche pacchetti fraudolenti.

Ingress filtering e egess filtering sono i due tipi di filtraggio dei pacchetti:

- Ingress filtering esamina i pacchetti in arrivo per verificare se l’intestazione IP di origine corrisponde a un indirizzo di origine consentito. Rifiuta qualsiasi che non corrispondono o che mostrano altri comportamenti sospetti. Questo filtro stabilisce un ACL con indirizzi IP di origine consentiti.

- Il filtro in uscita esamina gli indirizzi IP di origine in uscita che non corrispondono a quelli della rete aziendale. Questo approccio impedisce agli addetti ai lavori di lanciare un attacco di spoofing IP.

Come si protegge dallo spoofing IP?

I pacchetti IP falsificati non possono essere eliminati. Ma le organizzazioni possono adottare misure per proteggere le loro reti e dati.

Ecco alcuni passaggi che le aziende possono intraprendere:

- Utilizzare metodi di verifica e autenticazione avanzati per tutti gli accessi remoti. Non autenticare i dispositivi e gli utenti esclusivamente in base all’indirizzo IP.

- Crea un ACL di indirizzi IP.

- Usa sia il filtraggio dei pacchetti in ingresso che in uscita.

- Utilizzare antivirus e altri software di sicurezza che controlla per attività di rete sospette.

- Utilizzare protocolli di crittografia a livello IP per proteggere il traffico da e verso il server aziendale. Questo approccio impedisce agli aggressori di leggere potenziali indirizzi IP per impersonare.

- Tenere aggiornato il software di rete e praticare una buona gestione delle patch.

- Esecuzione di monitoraggio continuo della rete.

I firewall e le regole di filtraggio del router aziendale devono essere configurati per rifiutare i pacchetti che potrebbero essere falsificati. Ciò includerebbe pacchetti con indirizzi IP privati che provengono dall’esterno del perimetro aziendale. Copre anche il traffico che ha origine all’interno dell’azienda, ma falsifica un indirizzo esterno come indirizzo IP di origine. Ciò impedisce l’avvio di attacchi di spoofing dalla rete interna contro reti esterne.

Quali sono gli altri tipi di spoofing di rete?

Esistono diversi tipi di spoofing, molti dei quali avvengono su reti basate su IP. Ma la maggior parte di questi non sono spoofing dell’indirizzo IP in cui viene modificato l’indirizzo IP di un pacchetto.

Alcuni altri tipi di spoofing che si occupano di indirizzi IP includono quanto segue:

Address Resolution Protocol. Un attacco di spoofing ARP si verifica quando un utente malintenzionato invia falsi messaggi ARP su una rete locale (LAN). Questo collega l’indirizzo di controllo dell’accesso ai media dell’attaccante con l’indirizzo IP di un computer o server legittimo sulla rete. Ciò si verifica a livello di collegamento dati nei frame Ethernet che trasportano quel protocollo.

Domain name system (DNS). Con un attacco DNS spoofing, i record DNS e devia il traffico Internet lontano da server legittimi e verso quelli falsi. DNS mappa gli indirizzi IP ai siti Web e gli utenti accedono ai server DNS per accedere ai siti web. Gli hacker possono iniettare voci DNS falsi nei server DNS in modo che, quando gli utenti accedono al server, vengono inviati alla posizione che l’hacker iniettato, piuttosto che alla loro destinazione prevista.

Altri metodi di spoofing indirizzano diversi tipi di informazioni e potrebbero non influire direttamente o del tutto sugli indirizzi IP. Alcuni esempi includono quanto segue:

ID chiamante. ID chiamante spoofing cambia un ID chiamante per fare una telefonata sembrano provenire da una posizione diversa. Ciò accade comunemente quando i telemarketing chiamano i target utilizzando il prefisso del target.

E-mail. Gli aggressori modificano i campi dell’intestazione dell’email per indicare erroneamente che il messaggio proveniva da un mittente diverso. L’e-mail contraffatta è spesso parte di un attacco di phishing che contiene un link a una versione duplicata di un sito Web che sembra essere l’originale. Il sito web falsificato tenta di ingannare le vittime bersaglio a consegnare le credenziali di accesso o altre informazioni riservate.

Sistema di posizionamento globale (GPS). Lo spoofing GPS è quando un utente di un dispositivo mobile inganna il dispositivo per visualizzare una posizione diversa dalla sua vera posizione geografica. Questo può essere fatto utilizzando un’applicazione di terze parti che produce diverse informazioni di posizione e di navigazione.

Servizio di messaggi brevi (SMS). SMS o SMS spoofing è quando il numero di telefono del mittente viene cambiato in un altro per oscurare il numero di telefono reale. Gli aggressori possono includere link a siti di phishing o download di malware nei loro testi. Le organizzazioni legittime possono anche utilizzare questo metodo per sostituire un numero di telefono difficile da ricordare con un ID alfanumerico facile da ricordare.

URL. Con questo tipo di spoofing, gli attori malintenzionati utilizzano un URL quasi identico che imita uno reale con alcuni caratteri modificati. L’intenzione è quella di ottenere l’obiettivo di andare a una pagina web che imita l’aspetto di uno legittimo e poi li hanno inserire informazioni sensibili.

Quali sono esempi di spoofing IP?

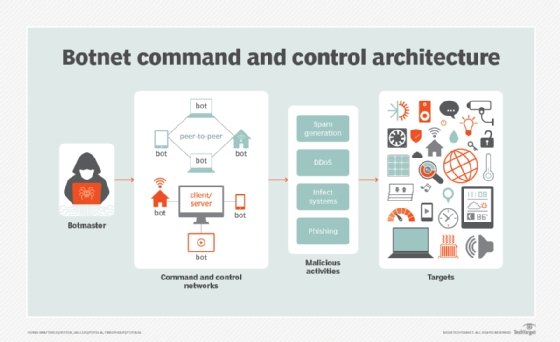

Quando gli aggressori lanciano un attacco DDoS, usano indirizzi IP falsificati per sopraffare i server di computer con volumi di pacchetti troppo grandi per i computer di destinazione da gestire. Le botnet sono spesso utilizzate per inviare pacchetti geograficamente dispersi. Botnet di grandi dimensioni possono contenere decine di migliaia di computer, ognuno dei quali può falsificare più indirizzi IP di origine allo stesso tempo. Questi attacchi automatici sono difficili da rintracciare.

Esempi di come lo spoofing è stato utilizzato negli attacchi DDoS sono i seguenti:

- GitHub. Il febbraio. 28, 2018, la piattaforma di hosting di codice GitHub è stata colpita da quello che all’epoca si riteneva essere il più grande attacco DDoS di sempre. Gli aggressori hanno falsificato l’indirizzo IP di GitHub e inviato query ai server memcached che vengono spesso utilizzati per accelerare i siti basati su database. I server hanno amplificato i dati restituiti da tali richieste a GitHub di un fattore di circa 50. Di conseguenza, per ogni byte inviato dall’attaccante, sono stati inviati fino a 51 kilobyte al bersaglio. GitHub è stato colpito con 1,35 terabit al secondo di traffico, causando il sito a scendere per 10 minuti.

- Tsutomu Shimomura. Il dic. 25, 1994, hacker Kevin Mitnick ha lanciato un attacco contro i computer del rivale hacker Tsutomu Shimomura utilizzando IP spoofing. Mitnick sfruttò la relazione di fiducia tra il computer terminale X di Shimomura e il server imparando il modello di numeri di sequenza TCP che il computer genera. Ha inondato il computer con richieste SYN da indirizzi IP falsificati che erano instradabili ma inattivi. Il computer non è stato in grado di rispondere alle richieste e la sua memoria è stata riempita con richieste SYN. Questa tecnica è nota come scansione SYN.

Gli attacchi Man-in-the-middle utilizzano anche lo spoofing IP per impersonare un destinatario target, ricevere il traffico Internet di quel destinatario e rispondere con i propri pacchetti, che possono contenere malware.