この記事では、Active Directoryの基本的な知識と、Active Directoryを実装する際の利点を紹介します。 フォレスト、ドメイン、組織単位、およびサイトに関する情報、およびLDAP(Lightweight Directory Access Protocol)およびグループポリシーの基本的な知識。

Active Directoryとは何ですか?

まず、Active Directoryが何であるかを調べてみましょう。 Active Directoryは、ディレクトリサービス(ディレクトリサービス)は、Microsoftによって著作権を登録された、それはアーキテクチャのWindowsに不可欠な部分です。 Novell Directory Services(NDS)などの他のディレクトリサービスと同様に、Active Directoryは標準と焦点のシステムであり、ユーザーデータ、セキュリティ、およびリソースのネットワーク管理を自動 そのActive Directoryに追加するには、ネットワーク接続が特定に応じて割り当てられる環境のために特に設計されています。

Active Directoryは、Windows2000Serverと比較して新しい開発と見なすことができ、Windows Server2003では向上しており、オペレーティングシステムの重要な部分になっています。 Windows Server2003Active Directoryは、ユーザー、グループ、コンピュータ、プリンタ、ポリシー、アクセス許可など、ネットワーク内のすべてのオブジェクトへの参照をディレクトリサービスと

要するに、Active Directoryは明確な目的を持った1つのデータベース形式であり、別々にありますが、Windowsレジストリの1つの置き換えではありません。 あなたはこれが行わ想像し、大規模な1ネットワーククライアントは、従業員の数百、数千人があり、各従業員は彼の名前(名前と姓)異なる、異なるジョブ、異な.. そして、各サーバーは、最適な方法で作業を分類し、処理するためにActive Directoryを持っている必要があります”杭”クライアントを管理しました。 Active Directory内のデータの部分は継承され、スケーリングされ、ランクされます。.. 明確および適用範囲が広い。

なぜActive Directoryを強制する必要があるのですか?

上記の質問について説明する理由はいくつかあります。 Microsoft Active Directoryは、Windows NT Server4.0ドメイン、あるいはネットワークサーバースタンドアローンに比べて重要な開発に向けた一歩と見られています。 Active Directoryには、ネットワーク全体に焦点を当てたガバナンスの仕組みがあります。 また、複数のドメインコントローラがドメインに展開されている場合に、冗長性と自動フェールオーバーを提供します。

Active Directoryは、ネットワークが維持されるように、ドメインコントローラ間の通信を自動的に管理します。 ユーザーは、シングルサインオンを使用してネットワーク上のすべてのリソースにアクセスできます。 ネットワーク内のすべてのリソースは、セキュリティメカニズムによって保護されている非常に強いですが、このセキュリティメカニズムは、リソー

Active Directoryを使用すると、ドメインコントローラとメンバーサーバーのレベルを簡単に上げることができます。 システムは、グループポリシーグループポリシーを介して管理および保護できます。 これは、組織のモデルであり、階層的な柔軟性があり、簡単な管理と委任された管理責任を可能にします。 最も重要なのはまだですが、Active Directoryはドメイン内の何百万ものオブジェクトを管理する能力を持っています。

Active Directoryの基本単位は?

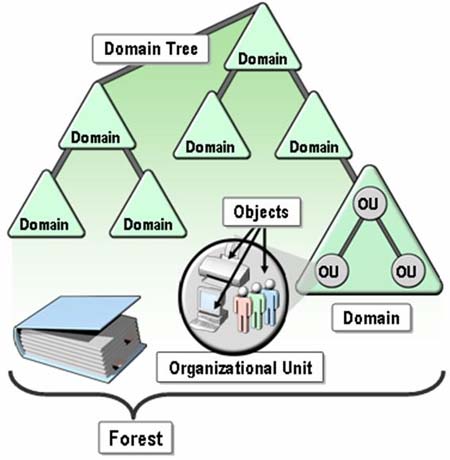

ネットワークActive Directoryは、4種類のユニットまたは構造カテゴリを使用して編成されています。 このユニットは、フォレスト、ドメイン、組織単位、サイトに分かれています。

- フォレスト:Active Directory内のオブジェクト、属性、および属性構文のグループ。

- ドメイン:共通のポリシー、名前、およびメンバーのデータベースを共有するコンピュータのグループ。

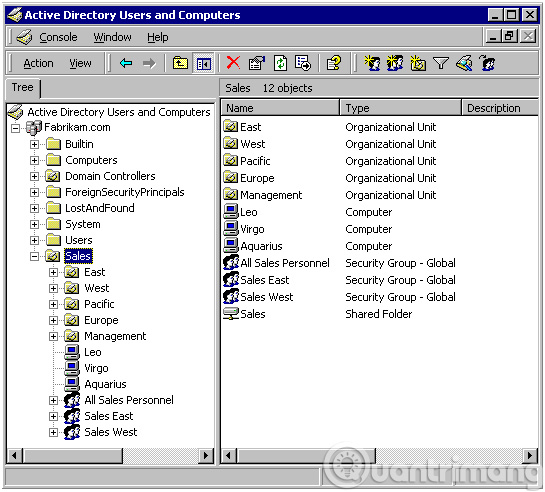

- 組織単位(OU):それを行うドメイン内の項目をグループ化します。 私たちは、ドメインのアーキテクチャ階層を作成し、組織と地理の条件に従ってActive Directoryのしっかりした構造を作成します。

- サイト:構造とOUの独立したコンポーネントを物理的にグループ化します。 サイトは、高速接続によって接続されている場所と接続速度が低い場所とを区別し、一つ以上のIPサブネットによって定義されます。

フォレストは地理やネットワークトポロジによって制限されません。 フォレストは複数のドメインで構成され、各ドメインはスキーマgeneralを共有します。 LANまたはWANを接続していなくても、同じフォレストのドメインのメンバー。 各プライベートネットワークはまた、独立した多くの森林の家族にすることができます。 一般に、各エンティティにフォレストを使用する必要があります。 それにもかかわらず、まだ生産に参加するために森の外のテストや研究目的の実装のための森林サプリメントに来る必要があります。

ドメイン-ドメインは、プライバシーポリシーおよび管理タスクの項目として機能します。 ドメイン内のすべてのオブジェクトには、グループポリシー、ドメイン拡張子が適用されます。 同様に、ドメイン管理者は、ドメイン内のすべてのオブジェクトを管理できます。 さらに、各ドメインにはデータベースがあり、その唯一のアカウントもあります。 したがって、真正性はドメインの基本的な問題の一つです。 ユーザーアカウントがドメインに対して完全に検証されたとき、このユーザーアカウントがドメイン内のリソースにアクセスできること。

Active Directoryを動作させるには、1つ以上のドメインが必要です。 前述したように、Active Directoryドメインは、ポリシー、名前とデータベース私たちのメンバーの共通のセットを共有するコンピュータのセットです。 ドメインには1つ以上のドメインコントローラ(DC)があり、データベースを保存し、ポリシーを維持し、ドメインへのログインの認証を提供する必要があります。

以前はWindows NTドメインコントローラでプライマリ-プライマリドメインコントローラ(PDC)とドメインコントローラバックアップ-バックアップドメインコントローラバックアップ(BDC)は、windowsオペレーティングシステムを使用しているコンピュータをネットワーク内のサーバーに割り当てることができる役割です。 Windowsは、ネットワークリソース(アプリケーション、プリンタなど)へのアクセスを管理するためにドメインのアイデアを使用しています。 ユーザーグループの場合。 ユーザーは、単にリソースにアクセスすることができ、ドメインにログインする必要があり、これらのリソースは、ネットワーク内の別のサーバーの数に配置するこ

PDCと呼ばれるサーバーは、ドメインのデータベースユーザーマスターを管理します。 1つまたは複数の他のサーバーがBDCとして設計されています。 PDCは定期的にコピーデータベースをBDCに送信します。 BDC canは、サーバー PDCがバグがある場合はPDCとしての役割を果たすことができ、ビジー状態が多すぎる場合はワークフローのバランスをとるのにも役立ちます。

Windows2000Serverでは、ドメインコントローラが維持されているときに、役割サーバー PDCおよびBDC basicがActive Directoryに置き換えられました。 また、ユーザーは管理者権限を分割するためのドメインの区別を作成しません。 Active Directory内では、ユーザーはOUに基づいて管理権限を完全に委任できます。 ドメインは40.000人のユーザーによって制限されていません。 Active Directoryドメインは、何百万ものオブジェクトを管理できます。 PDCとBDCが存在しなくなったため、Active Directoryはコピーマルチマスタレプリケーションを使用し、すべてのドメインコントローラは一緒に水平行です。

組織単位は、ドメインよりも柔軟性があり、管理が容易であることが証明されました。 OUは、あなたが、移動削除し、必要に応じて新しいOUを作成することができ、ほぼ無限の柔軟な可能性を得ることができます。 ドメインにも柔軟性のあるプロパティがありますが。 彼らは、しかし、このプロセスは、OUと比較して環境を破るためにつながることは容易であり、可能であればまた避けるべきである、新しいを作成し、だらしないことができます。

定義上、IPサブネットを含むサイトは、ホスト間の通信リンクの信頼性と高速性を持っています。 このサイトを使用することで、リンクWANで送信されるトラフィックの量をゆっくりと制御し、削減することができます。

インフラストラクチャマスターとグローバルカタログ:

Active Directoryの他の主要な関係者の1つはインフラストラクチャマスターです。 Infrastructure Master(IM)は、ドメイン全体のFSMO(Flexible Single Master of Operations)であり、Active Directoryデータベース内のエラー(ファントム)を修正するために自動プロセスで応答する役割を持っています。

PhantomはDC上で作成されたもので、自身のデータベース内のオブジェクトとフォレスト内の側のオブジェクトとの間の相互参照ベースデータが必要です。 たとえば、ドメインから同じフォレストを持つ別のドメインのグループに特定のユーザーを追加するときに捕捉される可能性があります。 これは、ターゲットオブジェクトが名前にリセットされたとき、ドメイン間のどこかに移動したとき、または削除したときなど、そのファントムの外のオ インフラストラクチャマスターファントムの一部を見つけて修正する機能。 バグ修正のプロセスに起因する変更は、ドメインに残っているすべてのDCにコピーして作成されます。

インフラストラクチャマスターは、時々グローバルカタログ(GC)と混同され、この成分は、ストレージグループのユニバーサルアプリとログインプロセスのために使.. GCによって、フォレスト内のすべてのオブジェクトの完全ではないコピーを保存するので、彼らは必要ファントムドメイン間の相互参照を作成するこ

Active DirectoryおよびLDAP:

LDAP(Lightweight Directory Access Protocol)はActive Directoryの一部であり、ネットワークが公共のインターネットやイントラネットであっても、ネットワーク内の組織、個人、またはファイルやデバ

ネットワークでは、ディレクトリはそこにどのようなデータを格納する場所を指示します。 TCP/IPネットワーク(インターネットを含む)では、ドメインネームシステム(DNS)は、特定のネットワークアドレス(ネットワーク内の単一の場所)を持つ添付ドメイン名 そうであっても、あなたはドメイン名を知らないかもしれませんが、LDAPは、あなたが彼らが今配置されている知らずに特定のを検索することがで

LDAPディレクトリは、ツリー構造で編成され、単に以下のレベルで構成されています:

- ルートディレクトリは枝、娘

- 国は、それぞれの国は、枝の娘を持っています

- 組織、各組織には支部があります。

- 組織単位(単位、部門、…)、OUは枝を持っています

- 個人(人、ファイル、およびプリンターなどの共有リソースを含む個人)

LDAPディレクトリは、複数のサーバー間で配布できます。 各サーバは、全体のバージョンを持つことができ、サイクル内で同期することができます。

管理者は、Active Directory内の情報を検索するときにLDAPを理解する必要がありますActive Directoryデータベースに格納されている情報を検索するときに便利なクエリLDAPを作成

管理グループポリシーとActive Directory:

Active Directoryに関しては、確かにグループポリシーを参照する必要があります。 管理者は、Active Directoryのグループポリシーを使用して、ネットワーク内のユーザー設定とコンピュータを定義できます。 この設定は構成され、グループポリシーオブジェクト(Gpo)に格納され、これらのコンポーネントは、ドメインとサイトを含むActive Directoryオブジェクトと結合されます。 これは、Windows環境のコンピューターとユーザーに変更を適用するための主要なメカニズムです。

管理、グループポリシーを通じて、管理者は、ユーザーのコンピュータ上のグローバル設定デスクトップを構成し、ネットワーク内のファイルまたはフォルダのアクセ

それに加えて、GPOがどのように使用されているかを理解しなければなりませんでした。 グループポリシーオブジェクトは、次の順序で適用されます: ローカルマシン上のポリシーが前に使用され、これはポリシーサイト、ドメインポリシーであり、ポリシーはOU自身のために使用されます。 特定の時点では、ユーザーまたはコンピューターのオブジェクトはサイトまたはドメインにのみ属しているため、サイトまたはドメインにリンクされたGPO

GPOは、グループポリシーテンプレート(GPT)とグループポリシーコンテナー(GPC)の二つの別々のセクションに分かれています。 グループポリシーテンプレートには、GPO内で作成された設定を保存する役割があります。 これは、フォルダ構造と大きなファイルに設定を格納します。 すべてのユーザーオブジェクトとコンピュータGPTにこれらの設定を適用するには、ドメイン内のすべてのDCのコピーを作成する必要があります。

グループポリシーコンテナはGPOの一部であり、ドメイン内のDC上のActive Directoryでホストされています。 GPCは、クライアント側拡張機能(CSEs)の参照、GPTへのパス、インストールパッケージへのパス、およびGPOの他の参照の側面を保持します。 GPCには、それに対応するGPOに関連する詳細情報は含まれていませんが、グループポリシーの必要なコンポーネントです。 ポリシーソフトウェアのインストールが構成されると、GPCはGPO内のリンクを保持するのに役立ちます。 また、リンク関係も保持し、パスはオブジェクトプロパティに格納されます。 GPに関連する問題をチェックする必要がある場合は、gpcの構造と属性に格納されている隠された情報にアクセスする方法を知ることが非常に必

Windows Server2003では、Microsoftはグループポリシーを管理するためのソリューション、それはグループポリシー管理コンソール(GPMC)をリリースしました。 GPMCは、管理者にGPOに関連するタスクを簡素化するインターフェイス管理を与えます。 私はあなたの成功を願っています!