Active Directory(AD)は、世界中の企業向けのドメイン認証サービスのほとんどであり、Windows Server2000での開始以来、提供されてきました。

当時、ADはかなり安全ではなく、いくつかの欠陥があり、特に使いにくくなっていました。 たとえば、複数のドメインコントローラー(Dc)がある場合は、変更を行うためのアクセス許可を競合します。 これは、あなたが変更を加えることができ、時には彼らは単に通過しないことを意味しました。

ACTIVE DirectoryのFSMOロールとは何か

ここ数十年、MicrosoftはADの機能、信頼性、セキュリティを大幅に改善した多数の機能強化、パッチ、および更新プログラムを導入し そのような変更の1つは、1つのDCがドメインに変更を加えることができるADの「単一のマスターモデル」に向かうことでした。 他のDcは自動化要求を満たしました。

しかし、人々はすぐに、マスター DCがダウンした場合、再びバックアップされるまで変更は全く行われないことに気付きました。 だから、Microsoftは再考しなければなりませんでした。

彼らが思いついた解決策は、DCの責任を多数の役割に分けることでした。 そうすれば、Dcの1つがダウンした場合、別のDcが欠落している役割を引き継ぐことができます。 これは、柔軟な単一マスター操作(FSMOまたはFSMOロールとも呼ばれます)と呼ばれます。

Active Directoryを安全に保つための無料ガイドを入手してください

ダウンロードしてくれてありがとう。

ホワイトペーパーへのリンクについては、メール(スパムフォルダを含む)を確認してください!

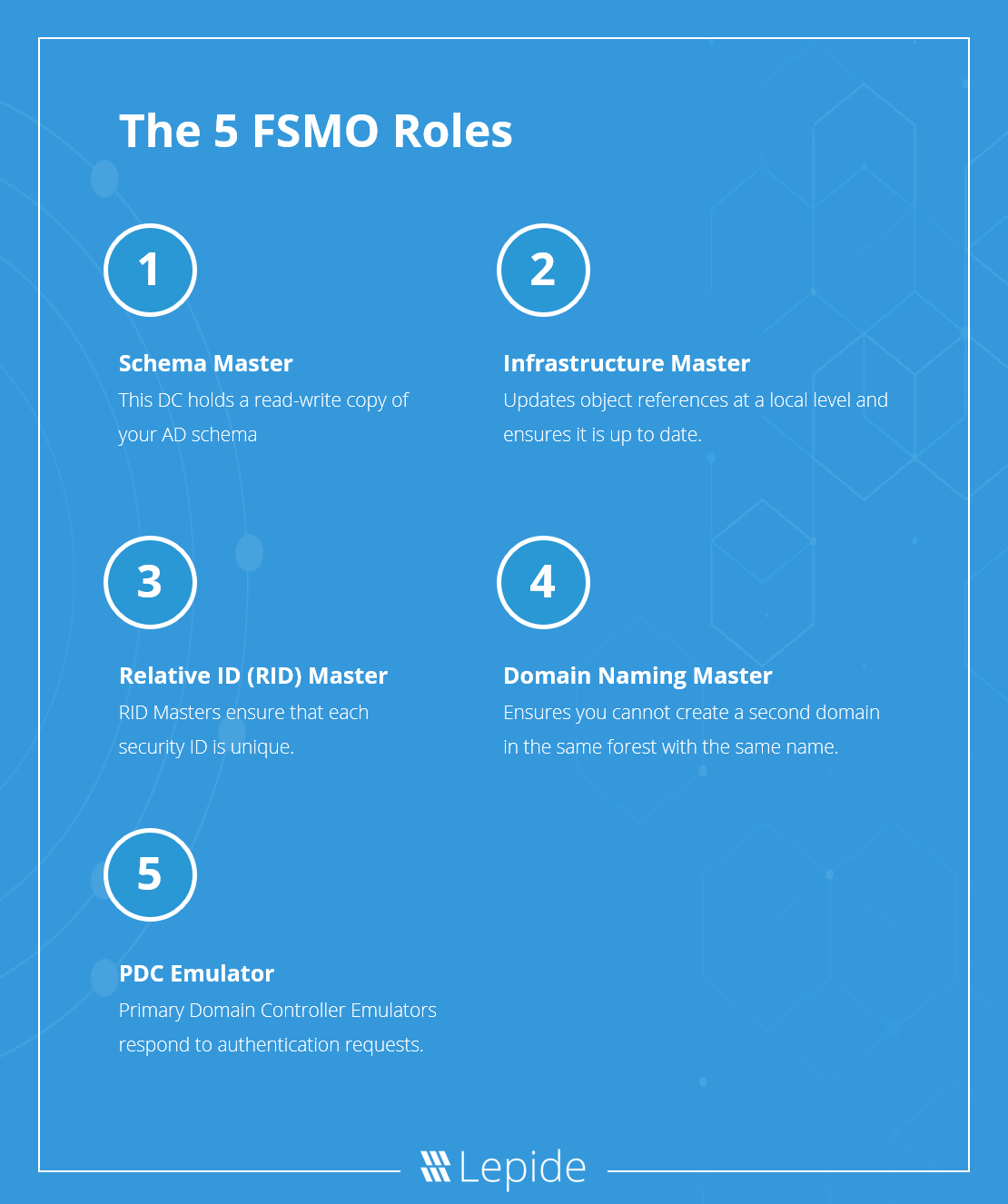

5つのFSMOロール

完全なActive Directoryシステムは、5つの別々のFSMOロールに分割されます。 これらの5つのFSMOの役割は次のとおりです:

- Relative ID(RID)Master

- Primary Domain Controller(PDC)Emulator

- Infrastructure Master

- Domain Naming Master

- Schema Master

スキーママスターとドメイン命名マスターはフォレストごとに一つに制限され、残りはドメインごとに一つに制限されます。

Active Directory内の5つのFSMOロール

相対ID(RID)マスター

セキュリティ原則を作成する場合は、おそらくそれにアクセス権限を追加 これらの権限は変更される可能性があるため、ユーザーまたはグループの名前に基づいて付与することはできません。 代わりに、それらを一意のセキュリティID(SID)に関連付けます。 その一意の識別子の一部は、相対ID(RID)として知られています。 同じSIDを持つ二つのオブジェクトを防ぐために、RIDマスターは、単一のドメイン内のDcからのRIDプール要求を処理し、各SIDが一意であることを保証します。

プライマリドメインコントローラ(PDC)エミュレータ

これはドメイン内で最も権威のあるDCです。 このDCの役割は、認証要求に応答し、パスワードの変更を管理し、グループポリシーオブジェクト(GPO)を管理することです。 ユーザーは、PDCエミュレータの承認なしにパスワードを変更することさえできません。 それは強力な位置です!

インフラストラクチャマスター

このコントローラは、存在するオブジェクトを含め、組織内の全体的なITインフラストラクチャを理解します。 インフラストラクチャマスタは、ローカルレベルでオブジェクト参照を更新し、他のドメインのコピーで最新のものであることも確認します。 これは、Sidなどの一意の識別子を介して行われます。

ドメイン命名マスター

このDCは、同じ名前の同じフォレスト内に第二のドメインを作成できないことを保証します。

スキーママスター

このDCは、ADスキーマの読み取り/書き込みコピーを保持します。 スキーマは、基本的にオブジェクトに関連付けられているすべての属性(パスワード、ロール、指定など)です。). したがって、ユーザーオブジェクトのロールを変更する必要がある場合は、スキーママスターを介してロールを変更する必要があります。

5つのFSMOの役割:信頼性と可用性

5つのFSMOの役割は、Active Directoryのセキュリティと連携しているため、非常に重要です。 したがって、ドメインコントローラーは、サービスが必要なときにオンラインである必要があります。 ありがたいことに、FSMOの役割によっては、これはそれほど頻繁ではないかもしれません。 たとえば、スキーママスターの場合、DCは更新中にオンラインである必要があります。 ただし、PDCは常にオンラインでアクセス可能である必要があります。 そのため、PDCエミュレータが転倒しないようにするために必要な手順を実行する必要があります。

FSMOロールのいずれかが使用できないシナリオ(PDCエミュレーターなど)に遭遇した場合は、すべてのFSMOロールをバックアップして再度実行するために迅速に行動する必要があります。 特定のFSMOロールが定期メンテナンスを受けることがわかっている場合は、FSMOロールを別のDCに転送する必要があります。 最悪の事態が発生し、FSMOの役割がクラッシュした場合は、最後の手段として、いつでもFSMOの役割を別のドメインコントローラに強制することができます。

内部的な脅威、特権の乱用、ブルートフォース攻撃を防ぐためには、Active Directoryセキュリティを積極的かつ継続的に監視することが絶対に重要です。 これを行う方法について不明な点はありますか? 今日私たちと連絡を取り、Lepideが広告を監視し、保護するのに役立ちますどのように参照してくださ