![]()

CAサーバーがアンインストールされたり、回復を超えてクラッシュしたりすると、一部のオブジ これらの古いオブジェクトを削除することをお勧めします。

背景

Active Directory統合されたバージョンの認証局(エンタープライズルートまたはエンタープライズ下位)をインストールすると、Active Directoryデータベースで次の6つのオブジェク: <CA共通名>

タイプ:certificateAuthority

LDAPパス:CN=AIA,CN=Public Key Services,CN=Services,CN=Configuration,DC=DC=example,DC=com

用途:証明書チェーンの検証時にクライアントが取得できるCA証明書が含まれています。 証明書は、Authority Information Access(AIA)証明書拡張機能を介してこの場所を指すことができます。

名前:<CA共通名>

タイプ:crlDistributionPoint

LDAPパス:CN=<CAServerName>,CN=Cdp,CN=公開キーサービス,CN=Services,CN=Configuration,DC=DC=example,DC=com

使用されます。: CAsがADで公開したCrl(baseおよびdelta)が含まれています。 証明書は、CRL配布ポイント(CDP)証明書拡張機能を介してこの場所を指すことができます。

名前:<ルートCA共通名>

タイプ:certificationAuthority

LDAPパス:CN=Certification Authorities,CN=Public Key Services,CN=Services,CN=Configuration,DC=example,DC=com

使用対象:ここに配置されたルートCA証明書は、すべてのドメインメンバーによっ AD統合CAは、インストール中に証明書をここに配置します。 ここでは、他のルートCA証明書を手動でインポートできます。

名前:<CA共通名>

タイプ:pKIEnrollmentService

LDAPパス:CN=Enrollment Services,CN=Public Key Services,CN=Services,CN=Configuration,DC=example,DC=com

使用対象:ADで証明書を発行できるCaからのCA証明書が含まれています。

名前:<CA共通名>

タイプ:msPKI-PrivateKeyRecoveryAgent

LDAPパス:CN=KRA,CN=Public Key Services,CN=Services,CN=Configuration,DC=example,DC=com

使用対象:任意のキー回復エージェントの証明書が含まれています。 キー回復エージェントは、CA上で手動で構成する必要があります。

名前: NtAuthCertificates

タイプ:certificationAuthority

LDAPパス:CN=Public Key Services,CN=Services,CN=Configuration,DC=example,DC=com

用途:スマートカードとドメインコントローラの証明書がWindowsログオンで信頼されているCaからのCA証明書が含まれています。 広告統合されたCAsは自動的にduingの取付けここに加えられます。

このオブジェクトは最初のAD統合CAによって作成されますが、後続のCaは新しいuniqeオブジェクトを作成する代わりにこのオブジェクトを変更し 詳細については、この記事の後半を参照してください。

後でサーバーからCAロールをアンインストールすると、実際にはpKIEnrollmentServiceオブジェクトであるADオブジェクトのみが削除されます。 そのオブジェクトが削除されると、クライアントはそのCAから証明書を登録しようとしなくなります。 発行された失効していない証明書が存在しない場合は問題が発生するため、他のPKI関連オブジェクトはそのまま残されます。

そのCAサーバーから発行されたすべての証明書が期限切れまたは失効していることが確実な場合は、これらのCA関連オブジェクトをADから削除できま

: クリーンアップしようとしているCA以外のPKIインストールに関連するオブジェクトを削除しないようにしてください。

Active Directoryサイトとサービスの開始

注意! Enterprise PKIスナップインのAdコンテナの管理でこれらの手順のいくつかを実行することもできますが、そこにはいくつかの問題があります(KRAエントリは

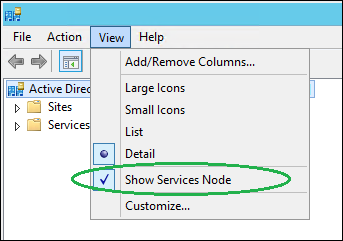

サービスノードが表示されない場合は、Show Services Nodeがチェックされていることを確認してください:

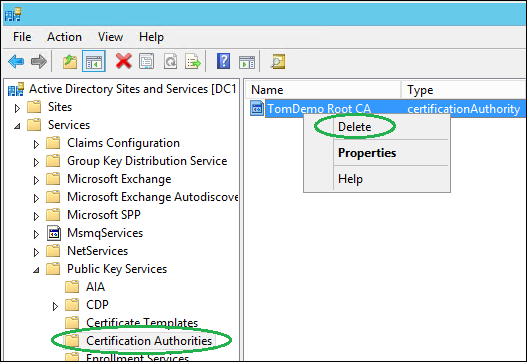

サービス/公開鍵サービス/AIAを展開し、問題のCAサーバーに一致する右側のペインでオブジェクトを右クリックし、削除をクリックし、はいで確認します:

コンテナCDPを選択し、問題のCAサーバーに一致する右側のペインでコンテナを右クリックし、削除をクリックし、はいで二度確認します:

コンテナ証明機関を選択します。 このオブジェクトを削除する必要があることを確認します。 下位CAに関する情報を削除する場合、このオブジェクトはルートCAと同様であり、この証明書に他の依存関係がある可能性があります。 エンタープライズルートCAに関する情報を削除する場合は、その情報を削除できます。 これを行うには、問題のCAサーバーに一致する右ペインでオブジェクトを右クリックし、”削除”をクリックし、”はい”で確認します:

コンテナKRAを選択し、問題のCAサーバーに一致する右側のペインでオブジェクトを右クリックし、”削除”をクリックし、”はい”で確認します:

コンテナ登録サービスを選択し、CAの役割のアンインストールウィザードがここでオブジェクトを削除したことを確認します。 何らかの理由でCAサーバーが正しくアンインストールされなかった場合は、pKIEnrollmentServiceオブジェクトも手動で削除する必要があります。 これを行うには、該当するCAサーバーに一致する右側のペインでオブジェクトを右クリックし、”削除”をクリックして”はい”で確認します:

次に、NtAuthCertificatesオブジェクトからCAサーバーを削除する必要があります。 ただし、これは別のオブジェクトではなく、既存の広告オブジェクトの値であるため、少し異なります。

NtAuthCertificatesオブジェクトからCAサーバーに関する情報を削除するには、次のcertutilコマンドを実行します(これをEnterprise Adminとして実行する必要があります):

certutil-viewdelstore”ldap:///CN=NtAuthCertificates,CN=公開キーサービス,CN=サービス,CN=構成,DC=tomdemo,DC=se?cACertificate?基地?objectclass=certificationAuthority”

まず、強調表示されたフォレストルート情報を環境に応じて変更します。

NtAuthCertificatesオブジェクト内の証明書の一覧が表示されます:

正しいCA証明書を選択したことを確認してください(スクリーンショットには1つの証明書のみが表示され、1つ以上が表示される場合があります)、[OK]をクリックします。 キャンセルを選択すると、削除の試行が中止されます。

ここで、CAに関するすべての情報がActive Directoryから削除されました。 これで、新しい、新鮮なPKIソリューションを実装する準備が整いました!