IPスプーフィングとは何ですか?

インターネットプロトコル(IP)スプーフィングは、脅威アクターがIPパケットの真のソースを隠し、どこから来たのかを知ることを困難にする悪意のある攻撃の一種です。 攻撃者はパケットを作成し、送信元IPアドレスを変更して別のコンピュータシステムになりすましたり、送信者のidを偽装したり、その両方を行います。 送信元IPアドレスのスプーフィングされたパケットのヘッダーフィールドには、実際の送信元IPアドレスとは異なるアドレスが含まれています。

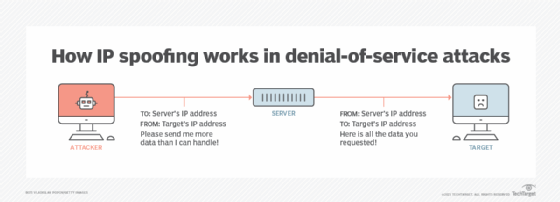

IPスプーフィングは、攻撃者が標的デバイスや周囲のインフラに対して分散型サービス拒否(DDoS)攻撃や中間者攻撃を開始するためによく使用される技 DDoS攻撃の目標は、悪意のあるソースの身元を隠しながらトラフィックでターゲットを圧倒し、緩和努力を防ぐことです。

なりすましIPアドレスを使用すると、攻撃者は次のことを行うことができます:

- 彼らが誰であるかを発見し、攻撃にそれらを関与させるから当局を維持します;

- は、対象となるデバイスが無意識の参加者である攻撃に関するアラートを送信するのを防ぎ、

- は、悪意のあるトラフィックのソースであると知られているIPアドレスをブロックリストするセキュリティスクリプト、デバイス、およびサービスをバイパスします。

IPスプーフィングはどのように機能しますか?

インターネットトラフィックはパケットと呼ばれる単位で送信されます。 パケットには、パケットに関するルーティング情報を持つIPヘッダーが含まれています。 この情報には、送信元IPアドレスと宛先IPアドレスが含まれます。 パケットをメール内のパッケージと考え、送信元IPアドレスをそのパッケージのリターンアドレスと考えてください。

IPアドレスのなりすましでは、攻撃者は発信パケットヘッダの送信元アドレスを変更します。 このようにして、宛先コンピュータは、エンタープライズネットワーク上のコンピュータなどの信頼できる送信元からのパケットを認識し、それを受

攻撃者は、ツールを使用して送信元アドレスを改ざんし、継続的にランダム化することにより、不正なパケットヘッダーを生成する可能性があります。 また、偽装されたパケットへの応答が代わりにそこに行くように、別の既存のデバイスのIPアドレスを使用することもできます。

IPスプーフィングを実行するには、攻撃者は以下のものが必要です:

- 受信側デバイスがネットワークに入ることを許可する信頼されたIPアドレス。 デバイスIpを見つけるには、さまざまな方法があります。 一つの方法は、IpアドレスからデバイスへのマッピングのオンラインデータベースであるShodanです。

- パケットを傍受し、不正なIPヘッダーと実際のIPヘッダーを交換する機能。 Network sniffing toolまたはAddress Resolution Protocol(ARP)スキャンを使用して、ネットワーク上のパケットを傍受し、ipアドレスを収集してスプーフィングすることができます。

どのようにIPスプーフィングを検出できますか?

エンドユーザーはIPスプーフィングを検出するのが困難です。 これらの攻撃は、オープンシステム相互接続通信モデルのネットワーク層-レイヤ3で実行されます。 そうすれば、改ざんの外部の兆候はありません。 スプーフィングされた接続要求は、外部で正当な接続要求のように見えます。

ただし、組織がネットワークエンドポイントでトラフィック分析を実行するために使用できるネットワーク監視ツールがあります。 これを行う主な方法はパケットフィルタリングです。

パケットフィルタリングシステムは、ルータやファイアウォールに含まれることが多い。 パケットのIPアドレスと、アクセス制御リスト(Acl)に含まれている目的のIPアドレスとの間の不整合を検出します。 また、不正なパケットも検出します。

入力フィルタと出力フィルタは、パケットフィルタリングの二つのタイプです:

- 入力フィルタリングでは、受信パケットを調べて、送信元IPヘッダーが許可された送信元アドレスと一致するかどうかを確認します。 一致しない、または他の疑わしい動作を表示するものは拒否されます。 このフィルタリングにより、許可された送信元IPアドレスを持つACLが確立されます。

- 出力フィルタは、送信Itが会社のネットワーク上のipアドレスと一致しない送信元IPアドレスをスキャンして検査します。 このアプローチは、内部関係者がIPスプーフィング攻撃を開始するのを防ぎます。

IPなりすましからどのように保護しますか?

IPスプーフィングされたパケットは削除できません。 しかし、組織はネットワークとデータを保護するための措置を講じることができます。

企業が取ることができるいくつかの手順は次のとおりです:

- すべてのリモートアクセスに強力な検証と認証方法を使用します。 IPアドレスのみに基づいてデバイスとユーザーを認証しないでください。

- IPアドレスのACLを作成します。

- 入力と出力の両方のパケットフィルタリングを使用します。

- 不審なネットワーク活動を監視するウイルス対策やその他のセキュリティソフトウェアを使用します。

- ipレベルの暗号化プロトコルを使用して、エンタープライズサーバーとの間で送受信するトラフィックを保護します。 このアプローチは、攻撃者が潜在的なIPアドレスを読み取り、偽装することを防ぎます。

- ネットワークソフトウェアを更新し続け、良いパッチ管理を実践してください。

- 進行中のネットワーク監視を実行します。

ファイアウォールとエンタープライズルーターフィルタールールは、なりすましの可能性のあるパケットを拒否するように設定する必要があります。 これには、企業境界の外部から来るプライベートIPアドレスを持つパケットが含まれます。 また、企業内で発信され、外部アドレスを送信元IPアドレスとしてスプーフィングするトラフィックもカバーします。 これにより、内部ネットワークから外部ネットワークに対するスプーフィング攻撃が開始されるのを防ぎます。

他のタイプのネットワークスプーフィングとは何ですか?

なりすましにはいくつかの種類があり、その多くはIPベースのネットワーク上で発生します。 しかし、これらのほとんどは、パケットのIPアドレスが変更されるIPアドレスのなりすましではありません。

IPアドレスを扱う他のスプーフィングの種類には、次のものがあります。

アドレス解決プロトコル。 ARPスプーフィング攻撃は、攻撃者がローカルエリアネットワーク(LAN)経由で偽のARPメッセージを送信したときに発生します。 これにより、攻撃者のメディアアクセス制御アドレスが、ネットワーク上の正当なコンピュータまたはサーバーのIPアドレスにリンクされます。 これは、そのプロトコルを運ぶイーサネットフレーム内のデータリンク層で発生します。

ドメインネームシステム(DNS)。 DNSスプーフィング攻撃では、DNSはインターネットトラフィックを合法的なサーバーから偽のサーバーに記録し、そらします。 DNSはIPアドレスをwebサイトにマップし、ユーザーはDNSサーバーにアクセスしてwebサイトにアクセスします。 ハッカーは、ユーザーがサーバーにアクセスすると、意図した宛先ではなく、ハッカーが注入した場所に送信されるように、DNSサーバーに偽のDNSエントリを注入できます。

他のなりすまし方法は、異なる情報タイプに対処し、IPアドレスに直接または全く影響を与えない可能性があります。 いくつかの例には、

発信者IDが含まれます。 発信者IDスプーフィングは、発信者IDを変更して、電話が別の場所から来ているように見えるようにします。 これは、一般的に、テレマーケティング担当者がターゲットの市外局番を使用してターゲットを呼び出すときに発生します。

攻撃者は、メッセージが別の送信者から発信されたことを誤って示すために、電子メールのヘッダーフィールドを変更します。 スプーフィングされた電子メールは、多くの場合、元のように見えるウェブサイトの重複バージョンへのリンクを含むフィッシング攻撃の一部です。 なりすましのウェブサイトは、ログイン資格情報やその他の機密情報を引き渡すようにターゲットの犠牲者をだまそうとします。

全地球測位システム(GPS)。 GPSスプーフィングは、モバイルデバイスのユーザーが、その真の地理的位置とは異なる場所を表示するようにデバイスをトリックするときです。 これは、異なる位置情報とナビゲーション情報を生成するサードパーティ製のアプリケーションを使用して行うことができます。

ショートメッセージサービス(SMS)。 SMSまたはテキストメッセージのスプーフィングは、送信者の電話番号が実際の電話番号を不明瞭にするために別の電話番号に変更されたときです。 攻撃者は、フィッシングサイトやマルウェアのダウンロードへのリンクをテキストに 正規の組織では、この方法を使用して、覚えにくい電話番号を覚えやすい英数字のIDに置き換えることもできます。

このタイプのなりすましでは、悪意のあるアクターは、いくつかの変更された文字を持つ実際のURLを模倣するほぼ同一のURLを使用します。 その意図は、ターゲットに正当なものの外観を模倣したwebページに移動させ、機密情報を入力させることです。

IPスプーフィングの例は何ですか?

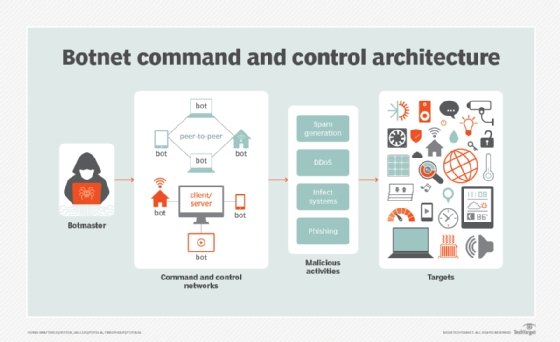

攻撃者がDDoS攻撃を開始すると、偽装されたIPアドレスを使用して、宛先コンピュータが処理するには大きすぎるパケットボリュームを持つコンピュータサーバーを圧倒します。 ボットネットは、地理的に分散したパケットを送信するためによく使用されます。 大規模なボットネットには数万台のコンピュータが含まれており、それぞれが同時に複数のソースIPアドレスを偽装する可能性があります。 これらの自動化された攻撃は追跡するのが難しいです。

ddos攻撃でスプーフィングがどのように使用されているかの例は次のとおりです:

- GitHubだ 月に。 28、2018、GitHubコードホスティングプラットフォームは、当時最大のDDoS攻撃であると考えられていたものに見舞われました。 攻撃者はGitHubのIPアドレスを偽装し、データベース駆動型サイトを高速化するためによく使用されるmemcachedサーバーにクエリを送信しました。 サーバーは、これらのリクエストからGitHubに返されたデータを約50倍に増幅しました。 その結果、攻撃者によって送信された各バイトについて、最大51キロバイトがターゲットに送信されました。 GitHubは1.35テラビット/秒のトラフィックでヒットし、サイトは10分間ダウンしました。

- 下村勉 月に発売された。 25,1994,ハッカー Kevin Mitnickは、ipスプーフィングを使用してライバルハッカー下村勉のコンピュータに対する攻撃を開始しました. Mitnickは、コンピュータが生成するTCPシーケンス番号のパターンを学習することによって、下村のX端末コンピュータとサーバとの信頼関係を悪用しました。 彼は、ルーティング可能だが非アクティブであったなりすましIPアドレスからのSYN要求でコンピュータに殺到しました。 コンピュータは要求に応答できず、そのメモリはSYN要求で満たされました。 この技術はSYNスキャンとして知られています。

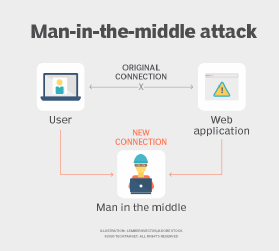

中間者攻撃はまた、IPスプーフィングを使用して、ターゲット受信者を偽装し、その受信者のインターネットトラフィックを受信し、マルウェアを含む可能性のある独自のパケットで応答します。