WPA2-Enterpriseは2004年以来存在しており、無線ネットワークセキュリティのゴールドスタンダードとみなされており、無線暗号化と高 Cloud RADIUS用の802.1xとして知られる効果的な認証方法と併せて、ユーザーは長年にわたり安全なネットワークアクセスを正常に承認されてきました。 しかし、その時点では、WPA2-Enterpriseは手動で設定するのが簡単ではありません。 ワイヤレスネットワークを初めて展開する場合でも、経験豊富な専門家である場合でも、常に頭痛の種になるようなユニークな課題があります。 幸いにも、試みられた真のネットワーキングの解決はあなたが経験するネットワークの難しさを訂正するように努めることに利用できる。WPA2-PSKとWPA2-Enterpriseの違いは何ですか?

- WPA2-PSK

- WPA3-PSK

- WPA2-Enterprise

- WPA3-Enterprise

- クライアント/サプリカント

- スイッチ/アクセスポイント/コントローラ

- RADIUSサーバー

- Idストア

- パスワードベースの認証

- トークンベースの認証

- 証明書ベースの認証

- 欠点#1:デバイスのバリエーション

- 欠点#2: MITMと証明書の配信

- 欠点#3:パスワード変更の問題

- 欠点#4:ユーザーの期待の変更

- オンボーディングによる効率

- 証明書強化WPA2-Enterprise

- 管理対象デバイスの自動プロビジョニング

- RADIUSサーバーとポリシー駆動型アクセ

WPA2-PSKとWPA2-Enterprise:違いは何ですか?WPA2-PSK(Wi-Fi Protected Access2Pre-Shared Key)は、すべてのユーザー間で共有される単一のパスワードによって保護されるネットワークの一種です。 Wi-Fiにアクセスするための単一のパスワードは安全であると一般的に認められていますが、それを使用している人を信頼するだけです。 それ以外の場合は、悪意のある手段でパスワードを取得した人がネットワークに侵入するのは簡単です。 このため、WPA2-PSKはしばしば安全ではないと考えられます。

WPA2-PSKを展開する必要がある状況はいくつかあります:

- ネットワークにはいくつかのデバイスがあり、すべてが信頼されています。 これは家か小さいオフィスであることができる。

- キャプティブポータルを展開できない場合に、カジュアルユーザーがオープンネットワークに参加することを制限する方法として。 これは、コーヒーショップやゲストネットワークである可能性があります。

- は、802.1xに対応していないデバイスの代替ネットワークとして使用されます。

WPA3-PSK

PSKの有効性を向上させるために、WPA3-PSKの更新は認証プロセスを改善することにより、より大きな保護を提供します。 これを行うための戦略では、Equalsの同時認証(SAE)を使用して、ハッカーにとってブルートフォース辞書攻撃をはるかに困難にします。 このプロトコルは、認証の試行ごとにユーザーからの対話を必要とするため、認証プロセスをブルートフォースしようとするユーザーには大幅な減速を引き起こ

WPA2-Enterprise

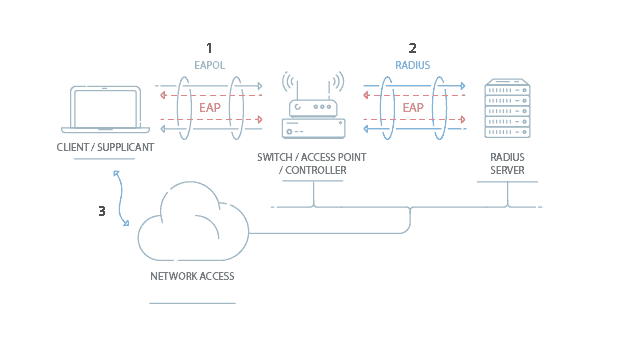

WPA2-Enterpriseを展開するには、ネットワークユーザーのアクセスを認証するタスクを処理するRADIUSサーバーが必要です。 実際の認証プロセスは802.1xポリシーに基づいており、EAPというラベルが付いた複数の異なるシステムで提供されています。 各デバイスは接続前に認証されるため、デバイスとネットワークの間に個人用の暗号化されたトンネルが効果的に作成されます。

WPA3-Enterprise

WPA3-Enterpriseが提供する大幅な改善は、デバイスが接続しているサーバーのidを確認するためにサーバー証明書の検証を構成するための要件です。

WPA3についての詳細を学ぶことに興味がありますか? WPA3は、この記事でもたらすために態勢を整えている変更についての詳細を取得します。

WPA2-Enterpriseおよび802を展開します。1x

802.1xを動作させるために必要なコンポーネントはいくつかあります。 現実的には、すでにアクセスポイントと予備のサーバースペースがある場合は、secure wirelessを実現するために必要なすべてのハードウェアを所有しています。 一部のアクセスポイントには、802.1xを動作させることができる組み込みソフトウェアが付属しています(ただし、小規模な展開の中では最小です)。 プロのソリューションを購入するか、オープンソースのツールから自分で構築するかにかかわらず、802.1xの品質と使いやすさは完全に設計面です。

802.1xのコンポーネント

Client/Supplicant

デバイスが802.1x認証に参加するには、ネットワークスタックにサプリカントと呼ばれるソフトウェアがインストールされている必要があります。 サプリカントは、スイッチまたはコントローラとのEAPトランザクションの初期ネゴシエーションに参加し、802.1xに準拠した方法でユーザー資格情報をパッケー クライアントにサプリカントがない場合、スイッチまたはコントローラから送信されたEAPフレームは無視され、スイッチは認証できません。

幸いなことに、ワイヤレスネットワークに接続すると予想されるほとんどすべてのデバイスには、サプリカントが内蔵されています。 Securew2は、ネイティブに1つを持っていないデバイスのための802.1xサプリカントを提供します。

ありがたいことに、大多数のデバイスメーカーは802.1xのサポートを内蔵しています。 一般的に言えば、これらのデバイスはネットワーク上のデバイスの10%未満である必要があり、フォーカスではなく例外として扱われるのが最善です。

スイッチ/アクセスポイント/コントローラ

スイッチまたはワイヤレスコントローラは、取引所の”ブローカー”として機能することにより、802.1xトランザクション 認証が成功するまで、クライアントはネットワーク接続を持たず、802.1x交換内のクライアントとスイッチ間の通信のみが行われます。 スイッチ/コントローラは、クライアントがネットワークに接続するときにEAPOL-Startパケットをクライアントに送信することによって交換を開始します。 クライアントの応答は、ワイヤレスセキュリティ設定の構成に基づいて、正しいRADIUSサーバーに転送されます。 認証が完了すると、スイッチ/コントローラは、ユーザのステータスと、場合によってはRADIUSサーバから送信されるAccess_Acceptパケットに含まれる属性に基づいて、デバ

RADIUSサーバが認証の結果としてAccess_Acceptパケットを送信する場合、ネットワーク上のデバイスの接続方法に関するスイッチ情報を提供する特定の属性が含 Common attributesは、ユーザに割り当てるVLAN、または接続後にユーザに付与するAcl(アクセス制御リスト)のセットを指定します。 これは、RADIUSサーバーがユーザー資格情報に基づいて決定を行っているため、一般に「ユーザーベースのポリシー割り当て」と呼ばれます。 一般的な使用例は、ゲストユーザを「ゲストVLAN」に、従業員を「従業員VLAN」にプッシュすることです。

RADIUS Server

オンプレミスまたはクラウドRADIUSサーバーは、ネットワークの”セキュリティガード”として機能します。 ユーザーは、PKI(秘密鍵インフラストラクチャ)から証明書を登録するか、資格情報を確認した後、ネットワークアクセスの承認を受けます。 ユーザーが接続するたびに、RADIUSは正しい証明書または資格情報を持っていることを確認し、未承認のユーザーがネットワークにアクセスするのを防ぎます。 RADIUSを使用するときに使用する主なセキュリティメカニズムは、サーバー証明書の検証です。 これにより、ユーザは、サーバ証明書を確認してRADIUSのidを確認するようにデバイスを設定することによって、意図したネットワークにのみ接続することが 証明書がデバイスが探している証明書でない場合、認証用の証明書または資格情報は送信されません。

RADIUSサーバは、別の組織のユーザを認証するためにも使用できます。 Eduroamのようなソリューションでは、radiusサーバーがプロキシ(RADSECなど)として機能するため、学生が近隣の大学を訪問した場合、RADIUSサーバーは自宅の大学でのステータスを認証し、現在訪問している大学で安全なネットワークアクセスを許可することができます。

Idストア

Idストアは、ユーザー名とパスワードが格納されているエンティティを指します。 ほとんどの場合、これはActive Directory、または潜在的にLDAPサーバーです。 ほぼすべてのRADIUSサーバがADまたはLDAPに接続して、ユーザを検証できます。 LDAPを使用する場合、特にLDAPサーバーでパスワードがどのようにハッシュされるかについて、いくつかの注意点があります。 パスワードが平文またはNTLMハッシュで保存されていない場合は、EAP-PEAPなどの特定の方法に互換性がない可能性があるため、EAP方法を慎重に選択する必 これは、RADIUSサーバーによって引き起こされる問題ではなく、パスワードハッシュから発生した問題です。

Securew2は、任意のIdプロバイダーでwi-Fiアクセス用にユーザーを認証するようにSAMLを設定するのに役立ちます。 ここでは、いくつかの人気のある製品との統合へのガイドがあります。

GOOGLE Workspace内でSAML認証を設定するには、ここをクリックします。

OktaでWPA2-Enterpriseを設定するには、ここをクリックしてください。

Shibbolethを使用したSAML認証のガイドについては、ここをクリックしてください。

ADFSでWPA2-Enterpriseを設定するには、ここをクリックします。

堅牢なWPA2エンタープライズネットワークを開発するには、証明書をユーザーにシームレスに配布するために、PKIやCA(Certificate Authority)の設定などの追加タスクが必要です。 しかし、あなたが考えるかもしれないものに反して、あなたは新しいハードウェアを購入したり、インフラストラクチャに変更を加えな たとえば、ゲストアクセスのロールアウトや認証方法の変更は、追加のインフラストラクチャなしで実行できます。 最近、多くの機関は、接続時間とローミング能力の顕著な改善を見たり、物理RADIUSサーバーからクラウドRADIUSソリューションに切り替えた後、PEAPからEAP-TLSにEAP方式を切 無線ネットワークの機能性を改善することはハードウェアの単一部分を変えないで得ることができる。

WPA2-Enterprise Protocols

以下は、主要なWPA2-Enterprise認証プロトコルの簡単な概要です。 より詳細な比較とコントラストが必要な場合は、全文の記事をお読みください。EAP-TLSは証明書ベースのプロトコルであり、無線での資格情報の盗難のリスクを排除するため、最も安全なEAP標準の1つと広く考えられています。 また、パスワード変更ポリシーによるパスワード関連の切断を排除するため、最高のユーザーエクスペリエンスを提供するプロトコルでもあります。 以前は、証明書ベースの認証は設定や管理が難しいという誤解がありましたが、現在ではEAP-TLSは他のプロトコルよりも実際に設定や管理が簡単である

EAP-TLSの利点と、Securew2が独自のネットワークでそれを実装するのにどのように役立つかについての詳細を知りたいですか? リンクをクリック!EAP-TTLS/PAP EAP-TTLS/PAPは、認証を必要とするのはサーバのみで、ユーザ認証はオプションであるため、セットアップを容易にするために作成された資格情報ベースのプ TTLSは、クライアントとサーバーの間に”トンネル”を作成し、認証のための複数の選択肢を提供します。

しかし、TTLSには多くの脆弱性が含まれています。 構成プロセスは、経験の浅いネットワークユーザーにとって困難であり、単一の誤った構成デバイスは、組織に重大な損失をもたらす可能性があります。 このプロトコルは、資格情報を平文で空中に送信することを可能にし、Man-In-The-Middleのようなサイバー攻撃に対して脆弱であり、ハッカーの目標を達成するために容易に再利用される可能性がある。

TTLS-PAPの脆弱性についての詳細を知りたい場合は、こちらの記事全文をお読みください。

PEAP-Mschapv2

PEAP-Mschapv2は、MicrosoftがActive Directory環境用に設計した資格情報ベースのプロトコルです。 WPA2-Enterprise認証の最も一般的な方法の1つですが、PEAP-Mschapv2はサーバー証明書検証の構成を必要とせず、デバイスは無線での資格情報の盗難に対して脆弱です。 デバイスの設定ミスは、エンドユーザーに任せると比較的一般的であるため、ほとんどの組織では、PEAP-Mschapv2用にデバイスを設定するためにオンボーディングソフ このトップ大学がPEAP-Mschapv2からEAP-TLS認証に変換して、ネットワークユーザーにより安定した認証を提供した方法をお読みください。

PEAP Mschapv2の詳細については、この記事をお読みください。

802.1x認証方法

ユーザーが日々ネットワークアクセスに対して認証される前に、セキュリティで保護されたネットワークにオンボードする必要があります。 オンボーディングとは、ユーザー名/パスワードや証明書などの識別形式を使用して安全なネットワークに接続できるように、ユーザーを確認して承認するプロセ このプロセスは、ユーザーがネットワーク用にデバイスを構成する必要があるため、多くの場合、重大な負担になります。 通常のネットワークユーザーの場合、手順を理解するには高度なIT知識が必要であるため、プロセスは困難すぎることが判明する可能性があります。 たとえば、学年の初めの大学は、数百または数千の学生のデバイスをオンボーディングし、長い行のサポートチケットを得るときにこれを経験します。 オンボーディングクライアントは、エンドユーザーが簡単にいくつかの手順で自分のデバイスを自己設定することができ、ユーザーとIT管理者に時間とお金のトンを節約することができ、使いやすい代替手段を提供しています。

パスワードベースの認証

大部分の認証方法はユーザー名/パスワードに依存しています。 ほとんどの機関はすでに何らかの資格情報を設定しているので、展開するのが最も簡単ですが、ネットワークはオンボーディングシステムなしでパスワー

パスワードベースの認証には、基本的に2つのオプションがあります: PEAP-Mschapv2およびEAP-TTLS/PAP。 両方とも同様に機能しますが、TTLSは、Enterprise Clientなどのサードパーティの802.1xサプリカントを使用せずに、Windows8より前のMicrosoft OSではサポートされていません。 この時点で、ほとんどの機関はPEAPに展開または切り替えました。 ただし、Active Directory(microsoft独自のサービス)を使用するか、パスワードを暗号化しないままにしないと、PEAPを展開できません。

トークンベースの認証

歴史的に、トークンはユーザーに配布されるキーフォブまたはドングルの形の物理デバイスでした。 彼らは、接続に追加の検証を追加するために、サーバーと同期して番号を生成しました。 あなたはそれらを持ち歩き、指紋スキャナやUSBプラグインなどの高度な機能を利用することができますが、ドングルには欠点があります。 それらは高価になる可能性があり、時折サーバーへの接続を失うことが知られています。

物理トークンはまだ使用されていますが、スマートフォンが冗長になったため、その人気は衰えています。 一度fobにロードされたものは、あなたが今、アプリに入れることができます。 さらに、デバイスを検証するためのテキストまたは電子メールの確認など、EAP方式以外の2要素認証には、他の方法もあります。

証明書ベースの認証

証明書は長い間、一般的に認証の主力でしたが、証明書はユーザーが自分のデバイスにインストールする必要があるため、通常はBYOD設定 ただし、証明書がインストールされると、驚くほど便利です: これらはパスワード変更ポリシーの影響を受けず、ユーザー名/パスワードよりもはるかに安全であり、デバイスの認証はより高速です。

Securew2のPKIサービスは、JoinNowオンボーディングクライアントと組み合わせて、証明書ベースのWi-Fi認証のためのターンキーソリューションを作成します。 効果的なPKIは、証明書ベースのネットワークを実装するために必要なすべてのインフラストラクチャを提供し、すべてのネットワーク証明書のセキ. 組織は、強力な証明書管理機能を使用して、証明書をデバイスにシームレスに配布し、簡単に管理できるようになりました。

WPA2-Enterprise Challenges

私たちの経験では、平均的なWPA2-Enterpriseネットワークは、これらの4つの問題の組み合わせに苦しんでいることがわかりました。

欠点#1:デバイスバリエーション

IEEEが802.1xプロトコルを2001年に作成したとき、ワイヤレスアクセスを使用できるデバイスはほとんどなく、ネットワーク管理ははるかに簡単でした。 それ以来、モバイルコンピューティングの台頭に伴い、デバイスメーカーの数は爆発的に増加しています。 いくつかの視点を与えるために、2001年に全体のオペレーティングシステムがあったよりも、今日のAndroidのより多くの味があります。

802.1xのサポートは、同じOSのデバイス間であっても、デバイス間で一貫性がありません。 各デバイスは、それらが予期しない動作をすることができ、ユニークな特性を持っています。 この問題は、デバイスにインストールされている固有のドライバとソフトウェアによって悪化します。

欠点#2:MITMと証明書の提供

WPA2は非常に安全な接続を提供しますが、ユーザーが安全なネットワークにのみ接続することを確認する必要があります。 ユーザーが無意識のうちにハニーポットまたは詐欺師の信号に接続した場合、安全な接続は無意味です。 機関は、多くの場合、Man-in-the-Middle攻撃を含む不正なアクセスポイントを掃引して検出しますが、ユーザーはオフサイトで脆弱になる可能性があります。 ラップトップを持っている人は、バス停、コーヒーショップ、またはデバイスが通過して自動接続を試みる可能性のある場所で、ユーザーの資格情報を静かに集

サーバーに証明書が適切に構成されていても、ユーザーが不正なSSIDに接続せず、提示された証明書を受け入れないという保証はありません。 サーバーによって提示された証明書を自動的に検証するために、ユーザーのデバイスに公開キーをインストールすることをお勧めします。

MITM攻撃の詳細については、こちらの内訳をご覧ください。

欠点#3:パスワード変更の問題

定期的に期限切れになるパスワードを持つネットワークは、WPA2-Enterpriseで追加の負担に直面しています。 各デバイスは、再構成されるまで接続が失われます。 これは、平均的なユーザーが1つのデバイスしか持っていない場合の問題ではありませんでしたが、今日のBYOD環境では、各ユーザーが安全なネットワーク接続を必 パスワードの変更がどのように行われるか、またはパスワードを管理するユーザーの能力によっては、これはhelpdesksの負担になる可能性があります。

データ侵害やセキュリティの脆弱性のために予期しないパスワードの変更があるネットワークではさらに悪いことです。 サイト全体の新しい資格情報を展開することに加えて、それはのWi-Fiに関連するヘルプデスクのチケットの流入に対処する必要があります。

欠点#4:ユーザーの期待を変更する

はるかにWPA2-Enterpriseネットワーク設定を完了する上で最も困難な部分は、ユーザーを訓練することです。 ユーザーは、今日の使いやすさのために信じられないほど高い期待を持っています。 彼らはまた、公式アクセスを回避するために、これまで以上に多くのオプションを持っています。 ネットワークを使用するにはあまりにも難しい場合、彼らはデータを使用します。 証明書が不良の場合、それらはそれを無視します。 彼らが望むものにアクセスできない場合、彼らはプロキシを使用します。

WPA2-Enterpriseを有効にするには、セキュリティを犠牲にすることなく、ネットワークユーザーができるだけ簡単にナビゲートできるようにする必要があります。

WPA2-Enterpriseネットワークを開始する前に、wpa2-Enterpriseを設定するときに人々が行う最も一般的な間違いについての入門書をチェックしてください。

JoinNowによるWPA2-Enterpriseの簡素化

802.1x認証を利用した適切に構成されたWPA2-Enterpriseネットワークは、ネットワークユーザーの安全を保護し、貴重なデータを保護するた; しかし、決してこれはあなたが作る必要があるネットワークの考慮事項の終わりではありません。 多くのコンポーネントは、完全なシステムとしてのネットワークのセキュリティと使いやすさに貢献します。 管理対象デバイスの構成が平均的なネットワークユーザーに任されている間に認証方法だけが安全である場合、ネットワークの整合性に深刻なリスクが Securew2は、ワイヤレスネットワークのすべての面が鉄で覆われたセキュリティのために一斉に動作する必要があることを認識しているので、すべてのネ

オンボーディングによる効率

ネットワーク管理者にとって最大の課題の一つは、安全なネットワークにユーザーを効率的かつ正確にオンボーディングす 自分のデバイスに任せた場合、多くのユーザーが誤って設定します。 802.1x認証を使用したWPA2-Enterpriseネットワークの構成は、単純なプロセスではなく、ITの概念に慣れていない人が理解できないいくつかの手順が必要です。 ユーザーがセキュアなSSIDに接続しておらず、WPA2-Enterprise用に適切に設定されていない場合、管理者が期待するセキュリティ上の利点は失われます。 証明書ベースのネットワークに付属している利点をしたい人のために、多くは自動的にユーザーのデバイスを構成するオンボーディングクライアントを展開

Securew2が提供するようなオンボーディングクライアントは、K-12歳以上の学生が完了するように設計されたいくつかの簡単なステップだけでユーザーの混乱を解消します。 その結果、802.1x認証を備えた適切に構成されたWPA2エンタープライズネットワークが、すべてのネットワークユーザーを安全なネットワークに正常にオンボ

合理化された安全なBring Your Own Device(BYOD)オンボーディングソフトウェアの利点について詳しく知りたいですか? オンボーディングでこの有益な作品をチェックしてください!

証明書強化WPA2-Enterprise

PKIを使用すると、組織はx.509証明書を使用してネットワークユーザーに配布できます。 これは、HSM(ハードウェアセキュリティモジュール)、CAs、クライアント、公開鍵と秘密鍵、およびCRL(証明書失効リスト)で構成されています。 効果的なPKIはネットワークセキュリティを大幅に強化し、組織は証明書ベースの認証に関するパスワード関連の問題を排除することができます。 PKIが構成されると、ネットワークユーザーは証明書の登録を開始できます。 これは完了するのが難しい作業ですが、オンボーディングクライアントを使用している組織では、証明書の配布に最も成功しています。 Securew2は、PKIの展開と証明書の効率的な配布を成功させるために必要なすべてのツールを提供することができます。 デバイスに証明書を装備すると、ユーザーはワイヤレスネットワークに対して認証される準備が整います。 安全なワイヤレス認証以外にも、証明書はVPN、Webアプリケーション認証、SSL検査セキュリティなどに使用できます。

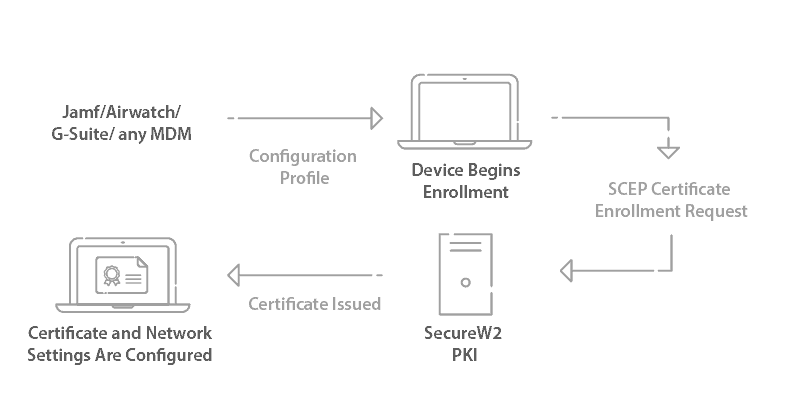

WPA2-Enterprise Managed Device Configuration

管理対象デバイスを持つ企業は、証明書駆動型セキュリティ用に ユーザーが自己設定できるようにすると、多くの場合、多くの誤った設定されたデバイスになり、タスクをそれに残すことは山岳 安全なWPA2エンタープライズネットワーク用に数十、時には数百のデバイスを手動で構成することは、多くの場合、価値があるにはあまりにも労働集約 Securew2の高度なSCEPおよびWSTEPゲートウェイは、エンドユーザーの操作なしで管理対象デバイスを自動登録する手段を提供します。 これらのゲートウェイを使用すると、IT部門は、証明書駆動型ネットワークセキュリティのために主要なベンダーの管理対象デバイスを構成できます。

RADIUSサーバーとポリシー駆動型アクセス制御

RADIUSサーバーはネットワークで重要な役割を果たし、ネットワークに接続するときにすべてのデバイスを認証します。 Securew2のJoinNowソリューションには、世界クラスのクラウドRADIUSサーバーが組み込まれており、強力なポリシー駆動型802.1x認証を提供します。 AWSに支えられ、高可用性、一貫性のある高品質の接続を提供し、物理的なインストールを必要としません。 サーバーは必要な既存の下部組織のフォークリフトの改善無しで組織の条件に、合うために容易に形成され、カスタマイズすることができる。 完全に統合されると、証明書ベースのネットワークはネットワークユーザーの認証を開始する準備が整います。

Securew2は、GOOGLE、Azure、Oktaなどのクラウドディレクトリでさえ、RADIUSがディレクトリを直接参照できるようにする、Dynamic Cloud RADIUSと呼ばれる業界初の技術も提供しています。 RADIUSは、静的証明書に基づいてポリシーを決定する代わりに、ディレクトリに格納されているユーザー属性に基づいて実行時レベルのポリシーを決定します。

Dynamic RADIUSは、セキュリティが強化され、ユーザー管理が容易になったRADIUSです。 詳細をお知りになりたいですか? WPA2-EnterpriseネットワークがDynamic RADIUSの恩恵を受けることができるかどうかを確認するには、当社の専門家の一人に相談してください。

RADIUS展開を成功させるための鍵は、可用性、一貫性、および速度です。 Securew2のCloud RADIUSは、安全なネットワークへの接続を容易にし、常に利用可能にするために必要なツールを組織に提供し、ユーザーを外部の脅威から一貫して保護し