소개

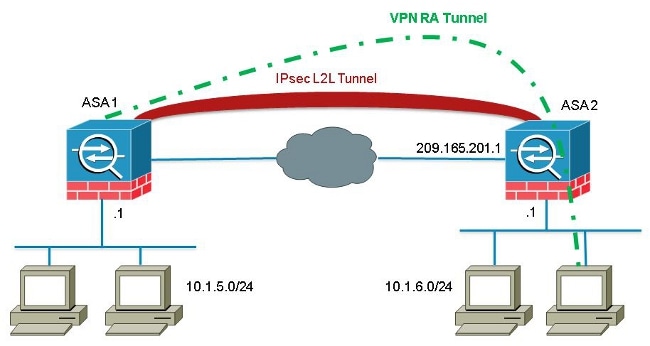

이 문서를 구성하는 방법에 대해 설명합 Cisco 적응 Security Appliance(ASA)에서 허용하기 위하여 원격 VPN 클라이언트의 연결 Lan-to-Lan(L2L)피어 주소입니다.

전제 조건

요구 사항

이러한 주제에 대한 지식이 있는 것이 좋습니다:이 문서에 나와 있는 정보는 소프트웨어 버전 8.4(7)를 실행하는 시스코 5520 시리즈를 기반으로 합니다.

이 문서의 정보는 특정 랩 환경의 장치에서 작성되었습니다. 이 문서에 사용된 모든 장치는 지워진(기본값)구성으로 시작되었습니다. 네트워크가 작동 중인 경우 모든 명령의 잠재적 영향을 이해해야 합니다.관리자는 특정 원격 사용자에게 특정 권한 또는 액세스 제한을 할당하고 이러한 리소스에 대한 액세스가 필요한 경우 소프트웨어 클라이언트를 사용하도록 지시할 수 있습니다.

참고:이 시나리오는 과거에 작동했지만 버전 8.4(6)이상으로 업그레이드한 후에는 더 이상 연결을 설정할 수 없습니다.

시스코 버그 수정 또한,인터넷 프로토콜 보안 프록시는 암호화 맵 액세스 제어 목록과 일치하지 않을 때,그것은 더 목록 아래로 항목을 확인하기 위해 계속했다. 여기에는 피어가 지정되지 않은 동적 암호화 맵과의 일치 항목이 포함되었습니다.

이 취약점으로 간주되었습니다.

피어와 일치하는 맵 항목을 이미 확인했을 때 피어가 없는 암호화 맵 항목과의 일치를 방지하기 위해 검사를 추가한 수정 프로그램이 작성되었습니다. 그러나 이것은 이 문서에서 설명하는 시나리오에 영향을 미쳤습니다. 이 문제를 해결하려면 다음 단계를 따르세요

구성

새 동적 항목 추가

참고:인터넷의 모든 클라이언트도 연결할 수 있도록 피어 없이 다른 동적 항목을 남겨 두어야 합니다.

다음은 이전의 동적 암호화 맵 작업 구성의 예입니다:

crypto dynamic-map ra-dyn-map 10 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 1 match address outside_cryptomap_1

crypto map outside_map 1 set peer 209.165.201.1

crypto map outside_map 1 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 65535 ipsec-isakmp dynamic ra-dyn-map

다음은 새 동적 항목이 구성된 동적 암호화 맵 구성입니다:

crypto dynamic-map ra-dyn-map 10 set ikev1 transform-set ESP-AES-128-SHA

crypto dynamic-map ra-dyn-map 10 set peer 209.165.201.1

crypto dynamic-map ra-dyn-map 20 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 1 match address outside_cryptomap_1

crypto map outside_map 1 set peer 209.165.201.1

crypto map outside_map 1 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 65535 ipsec-isakmp dynamic ra-dyn-map

확인 현재 이 구성에 사용할 수 있는 확인 절차가 없습니다.

문제 해결

현재 이 구성에 사용할 수 있는 특정 문제 해결 정보가 없습니다.