Innledning

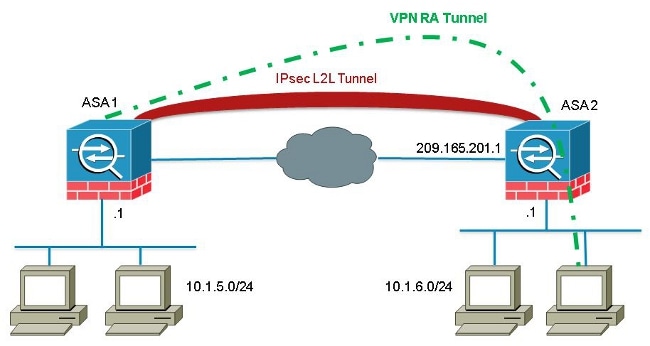

dette dokumentet beskriver hvordan Du konfigurerer Cisco Adaptive Security Appliance (ASA) for å tillate en ekstern VPN-klienttilkobling fra En lan-Til-Lan (L2L) – peer-adresse.

Forutsetninger

Krav

Cisco anbefaler at du har kjennskap til disse emnene:

- Cisco ASA

- Vpn Med Ekstern Tilgang

- LAN-Til-LAN-Vpn

Komponenter Som Brukes

informasjonen I dette dokumentet er basert På Cisco 5520 Series ASA som kjører programvareversjon 8.4 (7).

informasjonen i dette dokumentet ble opprettet fra enhetene i et bestemt laboratoriemiljø. Alle enhetene som ble brukt i dette dokumentet, startet med en ryddet (standard) konfigurasjon. Hvis nettverket ditt er live, må du sørge for at du forstår den potensielle effekten av en kommando.

Bakgrunnsinformasjon

selv om det ikke er vanlig å støte på et scenario der EN VPN-klient forsøker å etablere en tilkobling via EN l2l-tunnel, vil administratorer kanskje tildele bestemte privilegier eller tilgangsbegrensninger til bestemte eksterne brukere og instruere dem om å bruke programvareklienten når tilgang til disse ressursene kreves.

Merk: dette scenariet fungerte tidligere, men ETTER en oppgradering av headend ASA Til Versjon 8.4(6) eller nyere, KAN VPN-klienten ikke lenger opprette tilkoblingen.

Cisco bug ID CSCuc75090 introduserte en atferdsendring. Tidligere, Med Private Internet Exchange (PIX), da internet Protocol Security (IPSec) proxy ikke stemte overens med en crypto-map Access Control List (ACL), fortsatte den å sjekke oppføringer lenger ned på listen. Dette inkluderte kamper med et dynamisk kryptokart uten peer spesifisert.

dette ble ansett som et sikkerhetsproblem, da eksterne administratorer kunne få tilgang til ressurser som hovedadministratoren ikke hadde til hensikt da den statiske L2L ble konfigurert.

en løsning ble opprettet som la til en sjekk for å forhindre treff med en kryptokartoppføring uten en peer når den allerede sjekket en kartoppføring som matchet peer. Dette påvirket imidlertid scenariet som diskuteres i dette dokumentet. Spesielt er en ekstern VPN-klient som forsøker å koble fra EN l2l-peer-adresse, ikke i stand til å koble til headend.

Konfigurer

Bruk denne delen For å konfigurere ASA for å tillate en ekstern VPN-klientforbindelse fra EN l2l-peer-adresse.

Legg til En Ny Dynamisk Oppføring

for å tillate eksterne VPN-tilkoblinger FRA l2l-peer-adresser, må du legge til en ny dynamisk oppføring som inneholder SAMME peer-IP-adresse.

Merk: Du må også legge igjen en annen dynamisk oppføring uten en peer, slik at enhver klient fra internett kan koble til også.

her er et eksempel på den tidligere dynamiske kryptokartkonfigurasjonen:

crypto dynamic-map ra-dyn-map 10 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 1 match address outside_cryptomap_1

crypto map outside_map 1 set peer 209.165.201.1

crypto map outside_map 1 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 65535 ipsec-isakmp dynamic ra-dyn-map

her er den dynamiske kryptokartkonfigurasjonen med den nye dynamiske oppføringen konfigurert:

crypto dynamic-map ra-dyn-map 10 set ikev1 transform-set ESP-AES-128-SHA

crypto dynamic-map ra-dyn-map 10 set peer 209.165.201.1

crypto dynamic-map ra-dyn-map 20 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 1 match address outside_cryptomap_1

crypto map outside_map 1 set peer 209.165.201.1

crypto map outside_map 1 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 65535 ipsec-isakmp dynamic ra-dyn-map

Verifiser

det er for øyeblikket ingen verifiseringsprosedyre tilgjengelig for denne konfigurasjonen.

Feilsøk

det er for øyeblikket ingen spesifikk feilsøkingsinformasjon tilgjengelig for denne konfigurasjonen.