![]()

når EN CA-server avinstalleres eller krasjer utover gjenoppretting, blir noen objekter igjen I Active Directory. Det er god praksis å fjerne disse foreldede objektene.

Bakgrunn

når du installerer en Versjon Av Sertifiseringsinstans Som Er Active Directory-integrert (Dvs. Enterprise Root eller Enterprise Underordnet) følgende 6 objekter opprettes/endres i Active Directory-databasen:

Navn: <CA Vanlig Navn >

Type: certificateAuthority

LDAP-Bane: CN=AIA,Cn=Public Key Services,Cn=Services,Cn=Configuration,DC=DC=example,DC=com

Brukes For: INNEHOLDER CA-sertifikater som klienter kan hente når de validerer en sertifikatkjede. Sertifikater kan peke til denne plasseringen via sertifikatutvidelsen Authority Information Access (Aia).

Navn: < CA Vanlig Navn>

Type: crlDistributionPoint

LDAP-Bane: CN= < CAServerName>, CN=CDP,Cn=Public Key Service,Cn=Services,Cn=Configuration,DC=dc=example, DC=com

Brukes til: Inneholder CRLs (base og delta) Som CAs har publisert I ANNONSEN. Sertifikater kan peke til denne plasseringen via sertifikatutvidelsen CRL Distribution Point (CDP).

Navn:<Root CA Vanlig Navn>

Type: certificationAuthority

LDAP-Bane: CN=Sertifiseringsmyndigheter,Cn=Public Key Services,Cn=Services,Cn=Configuration,DC=example,DC=com

Brukes til: Root CA-sertifikater plassert her, blir automatisk klarert av alle domenemedlemmer. EN AD-integrert CA plasserer sertifikatet her under installasjonen. Du kan importere Andre Root CA-sertifikater her manuelt.

Navn: < CA Vanlig Navn >

Type: pKIEnrollmentService

LDAP-Bane: CN=Registreringstjenester,Cn=Public Key Services,Cn=Services,Cn=Configuration,DC=example,DC=com

Brukes for: INNEHOLDER CA-sertifikater fra Sertifiseringsinstanser som kan utstede sertifikater i ANNONSEN.

Navn:<Ca Vanlig Navn>

Type: Mspki-PrivateKeyRecoveryAgent

LDAP-Bane: CN=KRA,Cn=Public Key Services,Cn=Services,Cn=Configuration,DC=example,DC=com

Brukes for: inneholder sertifikatene for alle nøkkelgjenopprettingsagenter. Nøkkelgjenopprettingsagenter må konfigureres manuelt PÅ CA.

Navn: Ntauthertificates

Type: certificationAuthority

LDAP-Bane: Cn=Public Key Services,Cn=Services,Cn=Configuration,DC=example,DC=com

Brukes For: Inneholder CA-sertifikater fra CAs whos smartkort-og domenekontrollersertifikater er klarert for Windows-pålogging. AD-integrert CAs legges her automatisk duing installasjon.

Merk! Dette objektet opprettes av den FØRSTE ad-integrerte CA-EN, men Påfølgende Ca-er endrer dette objektet i stedet for å opprette nye uniqe-objekter. Mer informasjon om dette senere i denne artikkelen.

når du senere avinstallerer CA-rollen fra serveren, fjernes bare ETT ANNONSEOBJEKT, pkienrollmentservice-objektet. Når objektet er fjernet, vil klienter ikke lenger prøve å registrere sertifikater fra DENNE CA. DE ANDRE pki-relaterte objektene forblir intakte, fordi utstedte ikke-tilbakekalte sertifikater vil ha problemer hvis de ikke eksisterer.

hvis du er sikker på at alle utstedte sertifiseringer fra DENNE CA-serveren enten er utløpt eller tilbakekalt, kan/bør du fjerne DISSE CA-relaterte objektene fra AD.

Trinn

Viktig merknad: Pass på at du ikke sletter objekter relatert til ANDRE pki installasjoner enn CA du er i ferd med å rydde opp!

Start Active Directory-Områder Og-Tjenester

Merk! Du kan også gjøre noen av disse trinnene med Administrer ANNONSEBEHOLDERE i snapin-modulen Enterprise PKI, men det er noen problemer der (KRA entrys vises ikke), så jeg vil holde Meg Til Active Directory-Områder og-Tjenester.

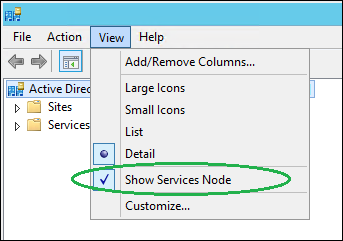

hvis Du ikke ser Tjenester-noden, må Du kontrollere At Vis Tjenester-Noden er merket Av:

Utvid Tjenester / Public Key Services / AIA, høyreklikk objektet i den høyre ruten som samsvarer MED CA-serveren, og klikk Slett, bekreft Med Ja:

Velg container CDP, høyreklikk beholderen i den høyre ruten som samsvarer MED CA-serveren i spørsmålet, og klikk Slett, bekreft Med Ja to ganger:

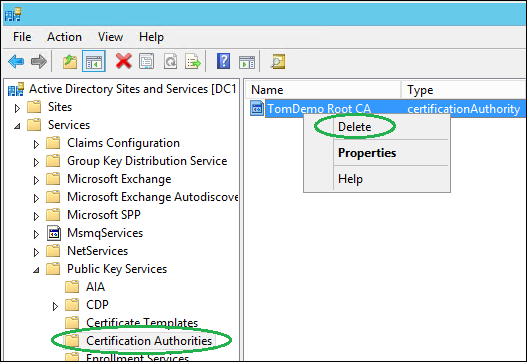

Velg beholderen Sertifiseringsmyndighetene. Pass på at du bør slette dette objektet. Hvis du fjerner informasjon om En Underordnet CA dette objektet er likly Din Rot CA og det kan være andre avhengigheter til dette sertifikatet. Hvis du fjerner informasjon om En Enterprise Root CA, kan du slette den. For å gjøre det, høyreklikk objektet i den høyre ruten som samsvarer MED CA-serveren, og klikk Slett, bekreft Med Ja:

Velg beholderen KRA, høyreklikk objektet i den høyre ruten som samsvarer MED CA-serveren i spørsmålet, og klikk Slett, bekreft Med Ja:

Velg beholderregistreringstjenestene, kontroller AT VEIVISEREN FOR avinstallering av CA-rolle fjernet objektet her. HVIS CA-serveren av en eller annen grunn aldri ble avinstallert riktig, må du også manuelt fjerne pkienrollmentservice-objektet. For å gjøre det, høyreklikk objektet i den høyre ruten som samsvarer MED CA-serveren, og klikk Slett, bekreft Med Ja:

Nå må VI slette CA-serveren fra Ntauthertificates-objektet. Dette er imidlertid litt annerledes, siden dette ikke er et eget objekt, men snarere en verdi i et eksisterende ANNONSEOBJEKT.

hvis du vil slette INFORMASJON OM CA-serveren fra NtAuthCertificates-objektet, kjører du følgende certutil-kommando (du må kjøre Dette Som Enterprise Admin):

certutil-viewdelstore «ldap:///cn = Ntautcertificates,Cn = Offentlige Nøkkeltjenester,Cn=Tjenester,Cn=Konfigurasjon,DC=tomdemo,DC = se?cACertificate?base?objectclass = certificationAuthority»

Endre den uthevede Skogrotinformasjonen i henhold til miljøet ditt først.

du vil bli bedt med en liste over sertifikater i Ntauthertificates-objektet:

Pass på at du har valgt riktig CA-sertifikat(skjermbildet viser bare ett sertifikat, du kan se ett eller flere) og klikk DERETTER OK. Hvis Du Velger Avbryt, avbrytes eventuelle sletteforsøk.

Der du går, har all informasjon om CA blitt fjernet fra Active Directory. Du er nå klar til å implementere en ny, frisk PKI-løsning!