HVA ER IP spoofing?

internet Protocol (IP) spoofing er en type ondsinnet angrep der trusselen skuespilleren skjuler den sanne kilden TIL IP-pakker for å gjøre det vanskelig å vite hvor DE kom fra. Angriperen oppretter pakker, endrer kilde-IP-adressen for å etterligne et annet datasystem, skjule avsenderens identitet eller begge deler. Den falske pakkens topptekstfelt for kilde-IP-adressen inneholder en adresse som er forskjellig fra den faktiske kilde-ip-adressen.

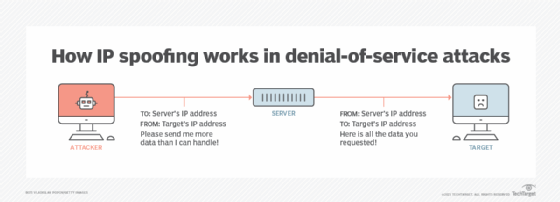

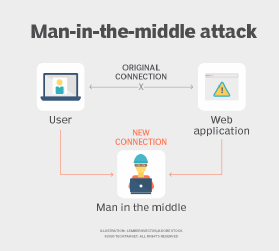

ip-spoofing ER en teknikk som ofte brukes av angripere for å starte distribuerte tjenestenektangrep (DDoS) og man-in-the-middle-angrep mot målrettede enheter eller de omkringliggende infrastrukturene. Målet Med DDoS-angrep er å overvelde et mål med trafikk mens du skjuler identiteten til den ondsinnede kilden, og forhindrer begrensningsarbeid.

ved hjelp av falske IP-adresser kan angripere gjøre følgende:

- hold myndighetene fra å oppdage hvem de er og implisere dem i angrepet;

- forhindre målrettede enheter fra å sende varsler om angrep der de er uvitende deltakere; og

- omgå sikkerhetsskript, enheter og tjenester SOM blokkerer IP-adresser som er kjent for å være kilder TIL skadelig trafikk.

HVORDAN FUNGERER ip-spoofing?

Internett-trafikk sendes i enheter referert til som pakker. Pakker inneholder IP-overskrifter som har rutingsinformasjon om pakken. Denne informasjonen inkluderer kilde-IP-adressen og mål-IP-adressen. Tenk på pakken som en pakke i posten og kilde-IP-adressen som returadressen på den pakken.

i spoofing AV ip-adresser endrer angriperen kildeadressen i overskriften for utgående pakke. På den måten ser måldatamaskinen pakken som kommer fra en klarert kilde-for eksempel en datamaskin på et bedriftsnettverk-og godtar den.

Angripere kan generere falske pakkehoder ved å forfalske og kontinuerlig randomisere kildeadressen ved hjelp av et verktøy. DE kan også bruke IP-adressen til en annen eksisterende enhet, slik at svar på den falske pakken går dit i stedet.

for Å utføre IP-spoofing trenger angriperne følgende:

- en klarert IP-adresse som mottakerenheten ville tillate å gå inn i nettverket. Det er mange måter å finne enhets-Ip-Er på. En måte Er Shodan, en online database MED ip-adresse-til-enhet kartlegginger.

- muligheten til å fange opp pakken og bytte ut den virkelige IP-overskriften for den falske. Et nettverk sniffing verktøy eller En Address Resolution Protocol (ARP) scan kan brukes til å fange opp pakker på et nettverk og samle IP-adresser for å forfalske.

Hvordan kan DU oppdage ip-spoofing?

Sluttbrukere har vanskelig for å oppdage ip-spoofing. Disse angrepene utføres på nettverkslaget – lag 3 Av Open Systems Interconnection communications model. På den måten er det ikke eksterne tegn på manipulering. De falske tilkoblingsforespørslene ser ut som legitime tilkoblingsforespørsler eksternt.

det Finnes imidlertid nettverksovervåkingsverktøy som organisasjoner kan bruke til å utføre trafikkanalyse på nettverksendepunkter. Pakkefiltrering er den viktigste måten å gjøre dette på.

Pakkefiltreringssystemer finnes ofte i rutere og brannmurer. De oppdager uoverensstemmelser mellom pakkens IP-adresse og ønskede IP-adresser som finnes på Tilgangskontrolllister (Acl). De oppdager også falske pakker.

Inngangsfiltrering og utgående filtrering er de to typene pakkefiltrering:

- Ingress-filtrering undersøker innkommende pakker for å se om kilde-IP-hodet samsvarer med en tillatt kildeadresse. Den avviser alle som ikke samsvarer eller som viser annen mistenkelig oppførsel. Denne filtreringen etablerer EN ACL MED tillatte kilde-IP-adresser.

- Utgående Filtrering undersøker utgående It-søk etter kilde-IP-adresser som ikke samsvarer med de på selskapets nettverk. Denne tilnærmingen forhindrer innsidere i å starte ET IP-spoofing-angrep.

hvordan beskytter DU MOT ip-spoofing?

ip-falske pakker kan ikke elimineres. Men organisasjoner kan ta tiltak for å beskytte sine nettverk og data.

her er noen trinn selskaper kan ta:

- Bruk sterke verifiserings-og autentiseringsmetoder for all ekstern tilgang. Ikke autentisere enheter og brukere utelukkende basert PÅ IP-adresse.

- Lag EN ACL AV IP-adresser.

- Bruk både ingress og egress pakkefiltrering.

- Bruk antivirus og annen sikkerhetsprogramvare som ser etter mistenkelig nettverksaktivitet.

- Bruk krypteringsprotokoller PÅ IP-nivå for å beskytte trafikk til og fra bedriftsserveren. Denne tilnærmingen holder angripere fra å lese potensielle IP-adresser for å etterligne.

- Hold nettverksprogramvaren oppdatert, og praktiser god patchadministrasjon.

- Utfører kontinuerlig nettverksovervåking.

Brannmurer og bedriftsruterfiltreringsregler bør konfigureres til å avvise pakker som kan være forfalsket. Det vil inkludere pakker med private IP-adresser som kommer fra utenfor bedriftens omkrets. Den dekker også trafikk som stammer inne i bedriften, men etterligner en ekstern adresse SOM kilde IP-adresse. Dette forhindrer spoofing-angrep fra å bli startet fra det interne nettverket mot eksterne nettverk.

hva er andre typer nettverksspoofing?

det finnes flere typer spoofing, hvorav mange skjer PÅ IP-baserte nettverk. Men de fleste av disse ER IKKE IP-adresse spoofing der IP-adressen til en pakke endres.

Noen andre forfalskningstyper som omhandler IP-adresser, inkluderer følgende:

Adresseløsningsprotokoll. ET arp-spoofing-angrep oppstår når en angriper sender falske ARP-meldinger over et lokalt nettverk (LAN). Dette kobler angriperens medietilgangskontrolladresse til IP-adressen TIL en legitim datamaskin eller server på nettverket. Dette skjer på datalinklaget I Ethernet-rammene som bærer den protokollen.

Domenenavnsystem (DNS). MED ET DNS-spoofing-angrep registrerer DNS og omdirigerer internett-trafikk bort fra legitime servere og mot falske. DNS kartlegger IP-adresser til nettsteder, og brukere får TILGANG TIL DNS-servere for å komme til nettsteder. Hackere kan injisere falske DNS-oppføringer I DNS-servere, slik at når brukere får tilgang til serveren, blir de sendt til stedet som hackeren injiserte, i stedet for til deres tiltenkte destinasjon.

Andre forfalskningsmetoder adresserer ulike informasjonstyper og påvirker KANSKJE IKKE IP-adresser direkte eller i DET hele tatt. Noen eksempler inkluderer følgende:

Anroper-ID. Caller ID spoofing endrer en anroper-ID for å ringe ser ut til å komme fra et annet sted. Dette skjer vanligvis når telefonselgere ringe mål ved hjelp av målets retningsnummer.

E-Post. Angripere endre e-post header felt for å feilaktig indikere at meldingen stammer fra en annen avsender. Forfalsket e-post er ofte en del av et phishing-angrep som inneholder en kobling til en duplikatversjon av et nettsted som ser ut til å være originalen. Den falske nettsiden forsøker å lure målofre til å overlevere påloggingsinformasjon eller annen konfidensiell informasjon.

Globalt posisjoneringssystem (GPS). GPS spoofing er NÅR en bruker av en mobil enhet triks enheten til å vise et sted som er forskjellig fra sin sanne geografiske plassering. Dette kan gjøres ved hjelp av et tredjepartsprogram som produserer forskjellig posisjons-og navigasjonsinformasjon.

Kort Meldingstjeneste (SMS). Sms eller tekstmelding spoofing er når avsenderens telefonnummer endres til en annen for å skjule det virkelige telefonnummeret. Angripere kan inkludere koblinger til phishing-nettsteder eller malware nedlastinger i sine tekster. Legitime organisasjoner kan også bruke denne metoden til å erstatte et vanskelig å huske telefonnummer med en lett å huske alfanumerisk ID.

URL. Med denne typen spoofing bruker ondsinnede skuespillere en nesten identisk URL som etterligner en ekte med noen få endrede tegn. Hensikten er å få målet til å gå til en nettside som etterligner utseendet til en legitim, og deretter få dem til å skrive inn sensitiv informasjon.

hva er eksempler PÅ ip-spoofing?

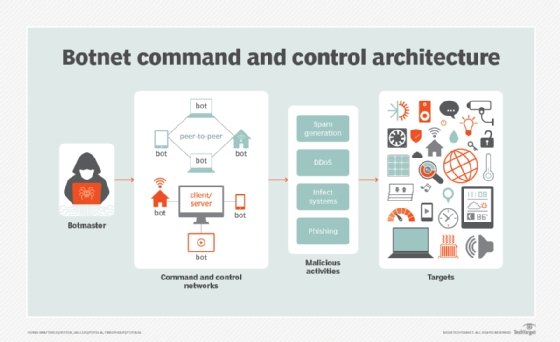

når angripere starter Et DDoS-angrep, bruker de falske IP-adresser for å overvelde dataservere med pakkevolumer som er for store for destinasjonsdatamaskinene å håndtere. Botnett brukes ofte til å sende geografisk spredte pakker. Store botnett kan inneholde titusenvis av datamaskiner, som hver kan forfalske FLERE kilde IP-adresser samtidig. Disse automatiske angrepene er vanskelig å spore.

Eksempler på hvordan spoofing har blitt brukt i DDoS-angrep inkluderer følgende:

- GitHub. På Februar. 28, 2018, GitHub kode hosting plattform ble rammet av det som på den tiden ble antatt å være det største DDoS-angrepet noensinne. Angripere forfalsket GitHub ‘ S IP-adresse og sendte spørringer til memcached-servere som ofte brukes til å øke hastigheten på databasedrevne nettsteder. Serverne forsterket de returnerte dataene fra disse forespørslene Til GitHub med en faktor på ca 50. Som et resultat, for hver byte sendt av angriperen, ble opptil 51 kilobytes sendt til målet. GitHub ble rammet med 1,35 terabits per sekund trafikk, noe som førte til at nettstedet gikk ned i 10 minutter.

- Tsutomu Shimomura. På Desember. 25, 1994 lanserte hacker Kevin Mitnick et angrep mot datamaskinene til rivaliserende hacker Tsutomu Shimomura ved HJELP AV IP-spoofing. Mitnick utnyttet klareringsforholdet mellom Shimomura ‘ S x terminal computer og serveren ved å lære mønsteret AV tcp-sekvensnumre som datamaskinen genererer. Han oversvømmet datamaskinen MED SYN-forespørsler fra falske IP-adresser som var rutbare, men inaktive. Datamaskinen kunne ikke svare på forespørslene, og minnet fylt MED SYN-forespørsler. Denne teknikken er kjent SOM SYN-skanning.

Man-in-the-middle-angrep bruker OGSÅ ip-spoofing til å etterligne en målmottaker, motta mottakerens internettrafikk og svare med egne pakker, som kan inneholde skadelig programvare.