WPA2-Enterprise har eksistert siden 2004 og anses fortsatt som gullstandarden for trådløs nettverkssikkerhet, og leverer over-the-air kryptering og et høyt sikkerhetsnivå. I forbindelse med den effektive autentiseringsmetoden kjent som 802.1 x For Cloud RADIUS, har brukere blitt godkjent for sikker nettverkstilgang i mange år. MEN PÅ DEN tiden har WPA2-Enterprise ikke blitt enklere å konfigurere manuelt. Uansett om du distribuerer et trådløst nettverk for første gang eller en erfaren ekspert, er det alltid unike utfordringer som er klare til å gi deg hodepine. Heldigvis er prøvde og sanne nettverksløsninger tilgjengelige for å forsøke å rette opp nettverksproblemer du opplever.

- WPA2-PSK og WPA2-Enterprise: Hva Er Forskjellen?

- WPA2-PSK

- WPA3-Psk

- Wpa2-Bedrift

- Wpa3-Bedrift

- Distribuere WPA2-Enterprise og 802.1 x

- Komponentene i 802.1x

- Klient / Supplicant

- Bryter / Tilgangspunkt / Kontroller

- RADIUS Server

- Identitetsbutikk

- 802.1 x Godkjenningsmetoder

- Passordbasert Godkjenning

- Tokenbasert Godkjenning

- Sertifikatbasert Godkjenning

- Wpa2 Godkjenningsprotokoller

- EAP-TLS

- EAP-TTLS / PAP

- PEAP-MSCHAPv2

- WPA2-Enterprise Utfordringer

- Ulempe # 1: Enhet variasjon

- Ulempe # 2: MITM og levere sertifikater

- Ulempe # 3: passordendringsproblemet

- Ulempe # 4: Endre brukerforventning

- Forenkle WPA2-Enterprise Med JoinNow

- Effektivitet Gjennom Onboarding

- Sertifikatherdet WPA2-Enterprise

- Automatisk Klargjøring Av Administrerte Enheter

- RADIUS-Servere Og Policydrevet Tilgangskontroll

WPA2 – Psk OG WPA2-Enterprise: Hva Er Forskjellen?

WPA2-PSK

Wpa2-Psk (Wi-Fi Protected Access 2 Pre-Shared Key) er en type nettverk som er beskyttet av et enkelt passord som deles mellom alle brukere. Det er generelt akseptert at et enkelt passord for Å få Tilgang Til Wi-Fi er trygt, men bare så mye som du stoler på de som bruker Det. Ellers er det trivielt for noen som har fått passordet gjennom falske midler for å infiltrere nettverket. DERFOR ER WPA2-PSK ofte ansett som usikker.

DET er bare noen få situasjoner DER WPA2-PSK skal distribueres:

- nettverket har bare noen få enheter, som alle er klarert. Dette kan være et hjem eller et lite kontor.

- som en måte å begrense tilfeldige brukere fra å bli med i et åpent nettverk når de ikke kan distribuere en captive portal. Dette kan være en kaffebar eller gjestenettverk.

- som et alternativt nettverk for enheter som ikke er kompatible med 802.1 x. Et eksempel er spillkonsoller i en student dorm.

WPA3-PSK

oppdateringer TIL WPA3-PSK gir bedre beskyttelse ved å forbedre godkjenningsprosessen. En strategi for Å gjøre Dette bruker Samtidig Godkjenning Av Likeverdige (SAE) for å gjøre brute-force ordbok angrep langt vanskeligere for en hacker. Denne protokollen krever interaksjon fra brukeren på hvert autentiseringsforsøk, forårsaker en betydelig nedgang for de som forsøker å brute-force gjennom autentiseringsprosessen.

WPA2-Enterprise

Distribusjon AV WPA2-Enterprise krever EN RADIUS-server som håndterer oppgaven med å godkjenne tilgang til nettverksbrukere. Den faktiske godkjenningsprosessen er basert på 802.1 x-policyen og kommer i flere forskjellige systemer merket EAP. Fordi hver enhet er autentisert før den kobles til, opprettes en personlig, kryptert tunnel effektivt mellom enheten og nettverket.

WPA3-Enterprise

en betydelig forbedring SOM wpa3-Enterprise tilbyr, er et krav om at serversertifikatvalidering skal konfigureres for å bekrefte identiteten til serveren som enheten kobler til.

interessert I å lære MER OM WPA3? Få detaljer OM endringene WPA3 er klar til å bringe i denne artikkelen.

Distribusjon AV Wpa2-Enterprise og 802.1x

det er bare noen få komponenter som trengs for å få 802.1 x til å fungere. Realistisk, hvis du allerede har tilgangspunkter og litt ekstra serverplass, har du all maskinvare som trengs for å sikre sikker trådløs skje. Noen ganger trenger du ikke engang serveren: noen tilgangspunkter kommer med innebygd programvare som kan operere 802.1 x (men bare for de minste små distribusjoner). Uansett om du kjøper profesjonelle løsninger eller bygger en selv fra åpen kildekode-verktøy, er kvaliteten og brukervennligheten til 802.1 x helt et designaspekt.

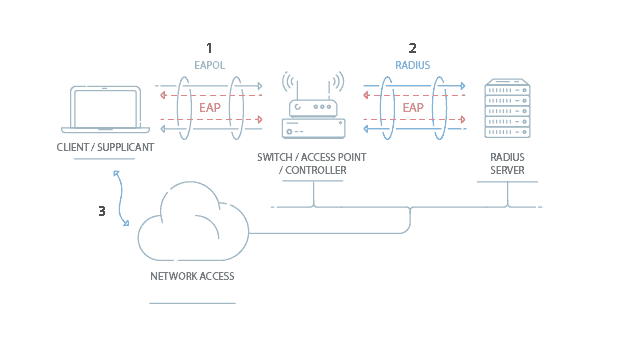

Komponentene i 802.1 x

Klient / Supplicant

for at en enhet skal kunne delta i 802.1 x-autentiseringen, må den ha et stykke programvare kalt en supplicant installert i nettverksstakken. Søkeren er nødvendig da den vil delta i den første forhandlingen AV EAP-transaksjonen med bryteren eller kontrolleren og pakke opp brukerlegitimasjonen på en måte som er kompatibel med 802.1 x. Hvis en klient ikke har en supplicant, blir EAP-rammene sendt fra bryteren eller kontrolleren ignorert, og bryteren kan ikke godkjennes.

Heldigvis har nesten alle enheter vi kan forvente å koble til et trådløst nettverk, en supplicant innebygd. SecureW2 gir en 802.1 x supplicant for enheter som ikke har en innfødt.

Heldigvis har de aller fleste enhetsprodusenter innebygd støtte for 802.1 x. de vanligste unntakene til dette kan være forbrukerutstyr, for eksempel spillkonsoller, underholdningsenheter eller noen skrivere. Generelt sett bør disse enhetene være mindre enn 10% av enhetene på nettverket ditt og behandles best som unntaket i stedet for fokuset.

Bryter / Tilgangspunkt / Kontroller

bryteren eller den trådløse kontrolleren spiller en viktig rolle i 802.1 x-transaksjonen ved å fungere som en megler i børsen. Inntil en vellykket godkjenning har klienten ikke nettverkstilkobling, og den eneste kommunikasjonen er mellom klienten og bryteren i 802.1 x-utvekslingen. Bryteren / kontrolleren starter utvekslingen ved å sende en eapol-Start-pakke til klienten når klienten kobler seg til nettverket. Klientens svar blir videresendt til RIKTIG RADIUS-server basert på konfigurasjonen i De Trådløse Sikkerhetsinnstillingene. Når autentiseringen er fullført, bestemmer bryteren/kontrolleren om enheten skal autoriseres for nettverkstilgang basert på brukerens status og muligens attributter i Access_Accept-pakken sendt fra RADIUS-serveren.

HVIS RADIUS-serveren sender En Access_Accept-pakke som et resultat av en godkjenning, kan DEN inneholde visse attributter som gir bryteren informasjon om hvordan du kobler enheten til nettverket. Vanlige attributter vil spesifisere hvilken VLAN som skal tilordnes en bruker, eller muligens et Sett Med Acler (Access Control List) brukeren skal gis når den er tilkoblet. Dette kalles Vanligvis ‘User Based Policy Assignment’, DA RADIUS-serveren tar avgjørelsen basert på brukerlegitimasjon. Vanlige brukstilfeller vil være å presse gjestebrukere til En Gjest VLAN og ansatte til En Ansatt VLAN.

RADIUS Server

LOKAL-ELLER CLOUD RADIUS-serveren fungerer som» sikkerhetsvakt » for nettverket; NÅR brukere kobler seg til nettverket, autentiserer RADIUS sin identitet og autoriserer dem for nettverksbruk. En bruker blir autorisert for nettverkstilgang etter å ha registrert et sertifikat fra Pki (Private Key Infrastructure) eller bekrefter legitimasjonen. HVER GANG brukeren kobler TIL, BEKREFTER RADIUSEN at DE har riktig sertifikat eller legitimasjon og forhindrer at uautoriserte brukere får tilgang til nettverket. En viktig sikkerhetsmekanisme å bruke når DU bruker EN RADIUS, er validering av serversertifikat. Dette garanterer at brukeren bare kobler til nettverket de har tenkt å ved å konfigurere enheten for å bekrefte IDENTITETEN TIL RADIUSEN ved å sjekke serversertifikatet. Hvis sertifikatet ikke er det som enheten er ute etter, vil det ikke sende et sertifikat eller legitimasjon for godkjenning.

RADIUS-servere kan også brukes til å godkjenne brukere fra en annen organisasjon. Løsninger som Eduroam har RADIUS-servere som fungerer som proxyer (FOR EKSEMPEL RADSEC), slik at HVIS en student besøker et nærliggende universitet, KAN RADIUS-serveren autentisere sin status på sitt hjemmeuniversitet og gi dem sikker nettverkstilgang på universitetet de for tiden besøker.

Identity Store

Identity Store refererer til enheten der brukernavn og passord er lagret. I de fleste tilfeller Er Dette Active Directory, eller potensielt EN LDAP-server. NESTEN HVILKEN SOM HELST RADIUS-server kan koble TIL ANNONSEN eller LDAP for å validere brukere. DET er noen advarsler når LDAP brukes, spesielt rundt hvordan passordene er hashed i LDAP-serveren. Hvis passordene dine ikke er lagret i klartekst eller EN NTLM-hash, må du velge EAP-metodene nøye, da visse metoder, for eksempel EAP-PEAP, kanskje ikke er kompatible. DETTE er ikke et problem forårsaket AV RADIUS servere, men heller fra passord hash.

SecureW2 kan hjelpe deg med å konfigurere SAML til å godkjenne brukere, på En Hvilken Som Helst Identitetsleverandør, For Wi-Fi-tilgang. Her er guider for å integrere med noen populære produkter.

klikk her for Å konfigurere SAML-godkjenning i Google Workspace.

Konfigurere WPA2-Enterprise Med Okta, klikk her.

for en veiledning OM SAML-Godkjenning ved Hjelp Av Shibboleth, klikk her.

for å konfigurere WPA2-Enterprise MED ADFS, klikk her.

Utvikling AV et robust wpa2-Enterprise-nettverk krever flere oppgaver, for eksempel å sette OPP EN Pki eller CA (Certificate Authority), for å distribuere sertifikater sømløst til brukere. Men i motsetning til hva du kanskje tror, kan du gjøre noen av disse oppgraderingene uten å kjøpe ny maskinvare eller gjøre endringer i infrastrukturen. For eksempel kan utrulling av gjestetilgang eller endring av godkjenningsmetoden oppnås uten ekstra infrastruktur. Nylig har mange institusjoner byttet EAP-metoder FRA PEAP TIL EAP-TLS etter å ha sett merkbar forbedring i tilkoblingstid og roaming-evne eller bytte fra en fysisk RADIUS-server til En Skyradius-løsning. Forbedre funksjonaliteten til trådløse nettverk kan oppnås uten å endre et enkelt stykke maskinvare.

WPA2-Enterprise Protocols

det følgende er en kort oppsummering av de primære Wpa2-Enterprise Authentication Protocols. Hvis du vil ha en mer grundig sammenligning og kontrast, les hele artikkelen.

EAP-TLS

EAP-TLS er en sertifikatbasert protokoll som er allment ansett som en av DE sikreste eap-standardene fordi den eliminerer risikoen for tyveri av legitimasjon. Det er også protokollen som gir den beste brukeropplevelsen, da den eliminerer passordrelaterte frakoblinger på grunn av passordendringspolicyer. Tidligere var det en misforståelse at sertifikatbasert autentisering var vanskelig å sette opp og / eller administrere, men NÅ ANSES EAP-TLS av mange å være enklere å sette opp og administrere enn de andre protokollene.

Vil du lære mer om fordelene MED EAP-TLS og hvordan SecureW2 kan hjelpe deg med å implementere det i ditt eget nettverk? Klikk på linken!

EAP-TTLS / PAP

EAP-TTLS/PAP er en legitimasjonsbasert protokoll som ble opprettet for enklere oppsett fordi den bare krever at serveren godkjennes, mens brukergodkjenning er valgfri. TTLS oppretter en «tunnel» mellom klienten og serveren og gir deg flere valg for godkjenning.

MEN TTLS inneholder mange sårbarheter. Konfigurasjonsprosessen kan være vanskelig for uerfarne nettverksbrukere, og en enkelt feilkonfigurert enhet kan føre til betydelig tap for organisasjonen. Protokollen tillater legitimasjon som skal sendes over luften I Klartekst, som kan være sårbare for cyberangrep Som Man-In-The-Middle og lett repurposed for å oppnå hacker mål.

hvis DU vil vite mer om sårbarhetene TIL TTLS-PAP, les hele artikkelen her.

PEAP-MSCHAPv2

PEAP-MSCHAPv2 ER en legitimasjonsbasert protokoll som Ble utviklet Av Microsoft for Active Directory-miljøer. SELV OM DET er en AV de mest populære metodene FOR wpa2-Enterprise authentication, KREVER IKKE PEAP-MSCHAPv2 konfigurasjon av validering av server-sertifikat, noe som gjør enheter sårbare for tyveri av legitimasjon. Feilkonfigurasjon av enheter, når de overlates til sluttbrukere, er relativt vanlig, og derfor er de fleste organisasjoner avhengige Av Onboarding-Programvare for å konfigurere enheter FOR PEAP-MSCHAPv2. Les hvordan dette toppuniversitetet konverterte FRA PEAP-MSCHAPv2 TIL eap-TLS-godkjenning for å gi mer stabil godkjenning til nettverksbrukere.

for mer informasjon OM PEAP MSCHAPv2, les denne artikkelen.

802.1 X Godkjenningsmetoder

før brukere kan godkjennes for nettverkstilgang hver dag, må de være ombord på det sikre nettverket. Onboarding er prosessen med å gjennomgå og godkjenne brukere slik at de kan koble seg til det sikre nettverket ved hjelp av en form for identifikasjon, for eksempel brukernavn/passord eller sertifikater. Denne prosessen blir ofte en betydelig byrde fordi det krever at brukerne får sine enheter konfigurert for nettverket. For vanlige nettverksbrukere kan prosessen vise seg å være for vanskelig fordi det krever HØYT NIVÅ IT-kunnskap for å forstå trinnene. For eksempel, universiteter i begynnelsen av et studieår oppleve dette når onboarding hundrevis eller tusenvis av studentens enheter og resulterer i lange linjer med støttebilletter. Onboarding-klienter tilbyr et brukervennlig alternativ som gjør at sluttbrukere enkelt kan konfigurere enhetene sine i noen få trinn, noe som sparer brukere og IT-administratorer massevis av tid og penger.

Passordbasert Godkjenning

de aller fleste autentiseringsmetoder er avhengige av brukernavn / passord. Det er det enkleste å distribuere siden de fleste institusjoner allerede har noen form for legitimasjon satt opp, men nettverket er utsatt for alle problemene med passord uten et onboarding system (se nedenfor).

for passordbasert godkjenning er det i utgangspunktet 2 alternativer: PEAP-MSCHAPv2 og EAP-TTLS / PAP. De fungerer begge på samme måte, men TTLS støttes ikke Av Noe Microsoft OS før Windows 8 uten å bruke en tredjeparts 802.1 x-supplicant, for eksempel Vår Bedriftsklient. På dette tidspunktet har de fleste institusjoner distribuert eller gjort overgangen TIL PEAP. DU kan imidlertid ikke distribuere PEAP uten Enten Å bruke Active Directory (en proprietær Microsoft-tjeneste) eller forlate passordene ukryptert.

Token-Basert Autentisering

historisk sett var tokens fysiske enheter i form av nøkkelfobber eller dongler som ville bli distribuert til brukere. De genererte tall synkronisert med en server for å legge til ekstra validering til en tilkobling. Selv om du kan bære dem rundt og bruke avanserte funksjoner som fingeravtrykkskannere eller SOM USB-plugin-moduler, har dongler ulemper. De kan være dyre og er kjent for å noen ganger miste forbindelsen til serverne.

Fysiske tokens er fortsatt i bruk, men deres popularitet er avtagende da smarttelefoner har gjort dem overflødige. Det som en gang ble lastet inn på en fob, kan du nå sette inn i en app. I tillegg finnes det andre metoder for tofaktorautentisering utenfor SELVE eap-metoden, for eksempel tekst-eller e-postbekreftelser for å validere en enhet.

Sertifikatbasert Godkjenning

Sertifikater har lenge vært en bærebjelke for godkjenning generelt, men er vanligvis ikke distribuert I byod-innstillinger siden sertifikater krever at brukerne installerer Dem på sine egne enheter. Men når et sertifikat er installert, er de utrolig praktiske: de påvirkes ikke av passordendringspolicyer, er langt sikrere enn brukernavn/passord, og enheter godkjennes raskere.

Securew2s PKI-tjenester, kombinert Med JoinNow onboarding-klienten, lager en nøkkelferdig løsning for sertifikatbasert Wi-Fi-godkjenning. EN effektiv PKI gir all nødvendig infrastruktur for å implementere et sertifikatbasert nettverk og opprettholder sikkerheten og distribusjonen av alle nettverkssertifikater.. Organisasjoner kan nå sømløst distribuere sertifikater til enheter og administrere dem med letthet ved hjelp av våre kraftige sertifikatadministrasjonsfunksjoner.

WPA2-Enterprise Challenges

i vår erfaring har vi funnet ut at det gjennomsnittlige wpa2-Enterprise-nettverket lider av en kombinasjon av disse 4 problemene:

Ulempe #1: Enhetsvariasjon

Da ieee opprettet 802.1 x-protokollen i 2001, var det få enheter som kunne bruke trådløs tilgang og nettverksadministrasjon var mye enklere. Siden da har antall enhetsprodusenter eksplodert med økningen av mobil databehandling. For å gi litt perspektiv, Er Det flere smaker Av Android i dag enn det var hele operativsystemer i 2001.

Støtte for 802.1 x er inkonsekvent på tvers av enheter, selv mellom enheter av samme OS. Hver enhet har unike egenskaper som kan få dem til å oppføre seg uforutsigbart. Dette problemet blir verre av unike drivere og programvare installert på enheten.

Ulempe #2: MITM og levere sertifikater

MENS WPA2 tilbyr en veldig sikker tilkobling, må du også være sikker på at brukerne bare vil koble til det sikre nettverket. En sikker tilkobling er meningsløs hvis brukeren uvitende koblet til en honeypot eller bedrager signal. Institusjoner ofte feie for og oppdage rogue tilgangspunkter, inkludert Man-in-The-Middle angrep, men brukere kan fortsatt være sårbare off-site. En person med en bærbar pc kan forsøke å stille samle brukerlegitimasjon på et busstopp, kaffebar eller hvor som helst enheter kan passere gjennom og prøve å automatisk koble til.

Selv om serveren har et sertifikat riktig konfigurert, er det ingen garanti for at brukerne ikke vil koble til en rogue SSID og godta eventuelle sertifikater som presenteres for dem. Det beste er å installere den offentlige nøkkelen på brukerens enhet for å automatisk verifisere sertifikatene som presenteres av serveren.

for å lære mer OM MITM-angrep, les vår sammenbrudd her.

Ulempe #3: Passordendringsproblemet

Nettverk med passord som utløper regelmessig, står overfor EN ekstra byrde MED WPA2-Enterprise. Hver enhet vil miste tilkobling til omkonfigurert. Dette var mindre et problem da den gjennomsnittlige brukeren bare hadde en enhet, men i dagens BYOD-miljø vil hver bruker sannsynligvis ha flere enheter som alle krever en sikker nettverkstilkobling. Avhengig av hvordan passordendringer er vedtatt eller brukernes evner til å administrere passord, kan dette være en byrde på helpdesker.

det er enda verre på nettverk som har uventede passordendringer på grunn av databrudd eller sikkerhetsproblemer. I tillegg til å måtte rulle ut nye legitimasjon over hele nettstedet, må DEN håndtere en tilstrømning av helpdesk-billetter relatert Til Wi-Fi.

Ulempe #4: Endring av brukerforventning

den klart vanskeligste delen av å fullføre ET wpa2-Enterprise-nettverksoppsett er å trene brukerne. Brukere i dag har utrolig høye forventninger til brukervennlighet. De har også flere alternativer enn noensinne å omgå offisiell tilgang. Hvis nettverket er for vanskelig å bruke, bruker de data. Hvis sertifikatet er dårlig, vil de ignorere det. Hvis de ikke får tilgang til noe de ønsker, vil de bruke en proxy.

FOR AT WPA2-Enterprise skal være effektiv, må du gjøre det så enkelt som mulig for nettverksbrukere å navigere uten å ofre sikkerheten.

før DU begynner PÅ wpa2-Enterprise-nettverket, kan du sjekke ut vår grunning på de vanligste feilene folk gjør når de konfigurerer WPA2-Enterprise.

Forenkle WPA2-Enterprise Med JoinNow

et riktig konfigurert wpa2-Enterprise-nettverk som bruker 802.1 x-godkjenning, er et kraftig verktøy for å beskytte sikkerheten til nettverksbrukere og sikre verdifulle data; men på ingen måte er dette slutten av nettverkshensyn du må gjøre. Mange komponenter bidrar til sikkerhet og brukervennlighet av nettverket som et komplett system. Hvis bare godkjenningsmetoden er sikker mens konfigurasjonen av administrerte enheter overlates til den gjennomsnittlige nettverksbrukeren, er det en alvorlig risiko for integriteten til nettverket. SecureW2 erkjenner at hver fasett av det trådløse nettverket må fungere sammen for jernkledd sikkerhet, så vi har gitt noen nøkkelferdige konsepter som alle nettverksadministratorer må vurdere i nettverksplanleggingen.

Effektivitet Gjennom Onboarding

en av de største utfordringene for nettverksadministratorer er effektivt og nøyaktig onboarding brukere til det sikre nettverket. Hvis overlatt til sine egne enheter, vil mange brukere feilkonfigurere. Konfigurere FOR ET wpa2-Enterprise-nettverk med 802.1 x-godkjenning er ikke en enkel prosess og innebærer flere trinn som en person som ikke er kjent MED IT-konsepter, ikke ville forstå. Hvis brukere ikke kobler til den sikre SSID-EN og ikke er riktig konfigurert FOR WPA2-Enterprise, vil sikkerhetsfordelene administratorer forventer gå tapt. For de som vil ha fordelene som følger med sertifikatbaserte nettverk, velger mange å distribuere en onboarding-klient som automatisk konfigurerer brukernes enheter.

Onboarding klienter, slik Som De som Tilbys Av SecureW2, eliminere forvirring for brukere ved å spørre dem med bare noen få, enkle trinn utformet for å være ferdig Med K-12 alder studenter og oppover. Resultatet er et riktig konfigurert wpa2-Enterprise-nettverk med 802.1 x-godkjenning som har ombord alle nettverksbrukere til det sikre nettverket.

Vil du ha mer informasjon om fordelene Med en strømlinjeformet Og sikker Bring Your Own Device (BYOD) Onboarding-programvare? Sjekk ut dette informative stykket på onboarding!

Sertifikatherdet WPA2-Enterprise

EN PKI gjør det mulig for organisasjoner å bruke x.509-sertifikater og distribuere dem til nettverksbrukere. Den består av EN HSM (Hardware Security Module), CAs, klient, offentlige og private nøkler, OG EN CRL (Certificate Revocation List). En effektiv PKI styrker nettverkssikkerheten betydelig, slik at organisasjoner kan eliminere passordrelaterte problemer med sertifikatbasert godkjenning. Når PKI er konfigurert, kan nettverksbrukere begynne å registrere sertifikater. Dette er en utfordrende oppgave å fullføre, men organisasjoner som har brukt en onboarding klient har hatt mest suksess distribuere sertifikater. SecureW2 er i stand til å gi alle verktøyene som trengs for en vellykket pki distribusjon og effektiv distribusjon av sertifikater. Etter at enhetene er utstyrt med et sertifikat, er brukerne klare til å bli godkjent for det trådløse nettverket. Utover sikker trådløs godkjenning kan sertifikater brukes TIL VPN, webapplikasjonsautentisering, SSL Inspeksjonssikkerhet og mye mer.

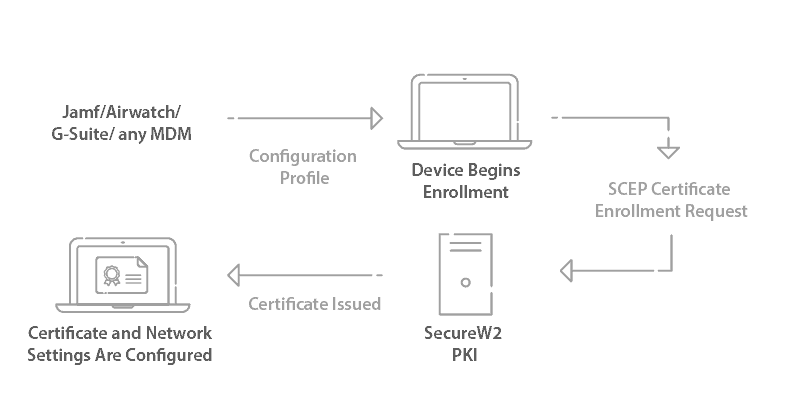

WPA2-Enterprise Managed Device Configuration

Bedrifter med administrerte enheter mangler ofte en enhetlig metode for å få enheter konfigurert for sertifikatdrevet sikkerhet. Å tillate brukere å selvkonfigurere resulterer ofte i mange feilkonfigurerte enheter, og å forlate oppgaven TIL den kan være fjellaktig. Konfigurering av dusinvis, eller noen ganger til og med hundrevis, av enheter manuelt for et sikkert Wpa2-Bedriftsnettverk, anses ofte for arbeidskrevende å være verdt. Securew2s avanserte SCEP – og WSTEP-gatewayer gir et middel til å automatisk registrere administrerte enheter uten sluttbrukermedvirkning. Med ett slag gjør disse gatewayene DET MULIG FOR EN IT-avdeling å konfigurere administrerte enheter fra en hvilken som helst større leverandør for sertifikatdrevet nettverkssikkerhet.

RADIUS-Servere Og Policydrevet Tilgangskontroll

RADIUS-serveren spiller en kritisk rolle i nettverket, og autentiserer alle enheter når de kobler til nettverket. Securew2s JoinNow-løsning leveres innebygd med En Cloud RADIUS-server i verdensklasse, som gir kraftig, policydrevet 802.1 x-godkjenning. Støttet AV AWS, leverer det høy tilgjengelighet, konsekvent og kvalitet tilkoblinger, og krever ingen fysisk installasjon. Serveren kan enkelt konfigureres og tilpasses for å passe alle organisasjoners krav, uten at det kreves gaffeltruckoppgraderinger av eksisterende infrastruktur. Når det er fullt integrert, er det sertifikatbaserte nettverket klart til å begynne å godkjenne nettverksbrukere.

SecureW2 tilbyr også en bransjeledende teknologi vi kaller Dynamic Cloud RADIUS som gjør AT RADIUS kan referere direkte til katalogen – til og med skykataloger Som Google, Azure og Okta. I STEDET for å ta policyavgjørelser basert på statiske sertifikater, GJØR RADIUS policyavgjørelser på kjøretidsnivå basert på brukerattributter som er lagret i katalogen.

Dynamisk RADIUS er en forbedret RADIUS med bedre sikkerhet og enklere brukeradministrasjon. Vil du vite mer? Snakk med en av ekspertene våre for å se om WPA2-Enterprise-nettverket ditt kan dra nytte Av Dynamic RADIUS.

nøklene til EN VELLYKKET RADIUS-distribusjon er tilgjengelighet, konsistens og hastighet. Securew2s Cloud RADIUS utstyrer organisasjoner med verktøyene de trenger for å gjøre det sikre nettverket enkelt å koble til og alltid tilgjengelig, slik at brukerne er konsekvent beskyttet mot trusler utenfra.