KB ID 0001113

Problem

Cisco DNS doctoring to proces, który przechwytuje pakiet odpowiedzi DNS po powrocie do sieci i zmienia adres IP w odpowiedzi.

Powiedzmy, że masz serwer WWW w sieci, a jego publiczny adres IP to 111.111.111.111, a w sieci LAN jego wewnętrzny adres IP to 192.168.1.100, jego Publiczna Nazwa DNS (lub URL) to www.yoursite.com. gdy użytkownik wpisze www.Twoja strona.com do swojej przeglądarki, DNS odpowie z publicznego IP 111.111.111.111, a nie adresu IP, który jest w sieci LAN (192.168.1.100). Klient nie może wysłać ruchu z Firewalla, „Spinka” go chociaż 180 stopni i wysłać ruch z powrotem. Więc się nie udaje. DNS szuka pakietów odpowiedzi DNS, które mają w sobie 111.111.111.111 i dynamicznie zmienia adres ip pakietu na 192.168.1.100.

czy są jakieś wymagania wstępne? Tyle, że serwer DNS wysyłający odpowiedź wysyła mu odpowiedź przez ASA, czyli jeśli masz własny serwer DNS na miejscu, który obsługuje żądanie (bez przekierowania lub podpowiedzi root). wtedy odpowiedź DNS nie idzie przez ASA, więc nie może go wyleczyć. Dzieje się tak, jeśli strona publiczna i domena wewnętrzna mają tę samą nazwę lub jeśli serwer DNS jest autorytatywny dla domeny z adresem IP poza siecią. Aby rozwiązać ten problem najlepiej jest skonfigurować „Split DNS”

Windows konfigurowanie Split DNS

jak skonfigurować Doctoring DNS

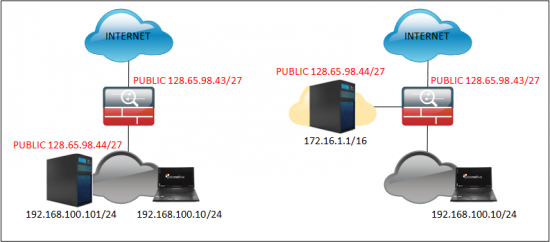

jeśli czytasz preambułę, wiesz, że odpowiedź DNS musi przejść przez zaporę sieciową, a publiczny adres IP, który zostanie rozwiązany, musi znajdować się w Twojej sieci. Może to być host w sieci z publicznym IP lub host w DMZ, który ma publiczny IP (oba przykłady są pokazane poniżej).

wyjaśnienie, czym jest doctoring DNS, zajmuje więcej czasu niż jego konfiguracja. Zasadniczo wystarczy dodać słowo kluczowe ” dns ” na końcu statycznej instrukcji nat dla wewnętrznego hosta do jego publicznego adresu.

Opcja 1-Doctoring DNS dla hosta w sieci LAN

jest to po prostu statyczny nat jeden do jednego z dodanym słowem kluczowym DNS, więc korzystając z powyższego przykładu (po lewej), rzućmy okiem na nasze NATs.

Petes-ASA# show run nat!object network obj_any nat (inside,outside) dynamic interfaceobject network Obj-Static-128.65.98.44 nat (inside,outside) static 128.65.98.44

możesz mieć o wiele więcej danych wyjściowych, ale to mówi mi, że istnieje dynamiczny NAT dla całego ruchu sieciowego (PAT wszystko do interfejsu zewnętrznego dynamicznie). I statyczne tłumaczenie dla twojego wewnętrznego hosta, to jest ten, do którego musimy dodać słowo kluczowe dns.

Petes-ASA# configure terminal Petes-ASA(config)# object network Obj-Static-128.65.98.44Petes-ASA(config-network-object)# nat (inside,outside) static 128.65.98.44 dnsPetes-ASA(config-network-object)# exitPetes-ASA(config)# write memBuilding configuration...Cryptochecksum: de650019 1f1583f7 70121512 e1d093e8 15724 bytes copied in 3.430 secs (5241 bytes/sec)Petes-ASA(config)#

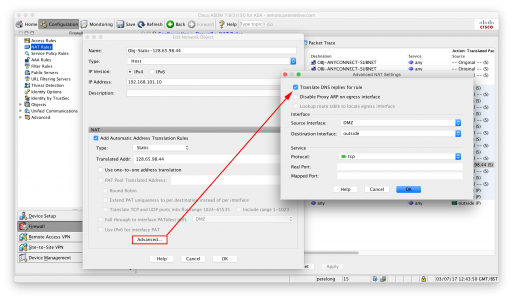

jak skonfigurować DNS Doctoring w ASDM?

testowanie doctoringu DNS

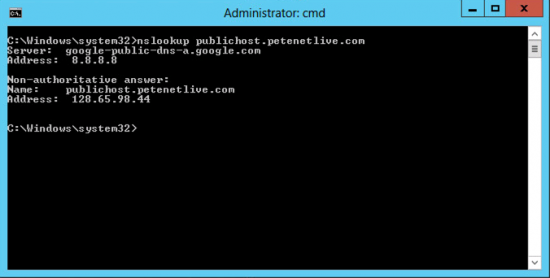

oto przykład tego, co wydarzyło się przed skonfigurowaniem doctoringu DNS (lub gdzie doctoring DNS nie działa).

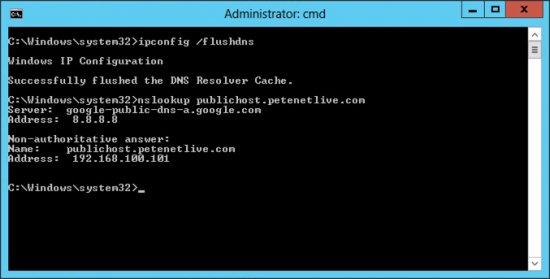

i po jego skonfigurowaniu zrób to samo i zwróć uwagę na różnicę;

Opcja 2 – Host w DMZ

Proces jest identyczny jak powyżej tylko znaczniki NAT są różne, tzn.

Uwaga: zakładam, że obiekt host już istnieje, jeśli nie to dodaj linię na niebiesko.

Petes-ASA# configure terminal Petes-ASA(config)# object network Obj-Static-128.65.98.44Petes-ASA(config)# host 172.16.1.1Petes-ASA(config-network-object)# nat (DMZ,outside) static 128.65.98.44 dns

Opcja 3-Split DNS

Windows – konfigurowanie Split DNS