nnqp ransomware służy do szyfrowania wszystkich danych na komputerze

NNQP ransomware jest odmianą rodziny wirusów szyfrujących pliki STOP / DJVU. Po zainfekowaniu docelowego systemu oszustwem, rozpoczyna skanowanie wszystkich folderów i szyfrowanie wszystkich znajdujących się w nich plików za pomocą algorytmów szyfrowania Salsa20 i RSA-2048, a także znakowanie dotkniętych plików dodatkowym .rozszerzenie nnqp. Jak widać, nazwa wirusa pochodzi od rozszerzenia, które daje dla zaszyfrowanych plików. Na przykład plik pierwotnie nazwany 1.jpg staje się 1.jpg.nnqp po ataku. Dodatkowo to oprogramowanie Ransomware spada _readme.notatki txt w każdym folderze danych. Ta notatka ma informować ofiarę, jak uzyskać narzędzie do odszyfrowywania plików NNQP. Jak wyjaśniono w nocie, jedynym sposobem, aby to zrobić, jest zapłacenie ogromnego okupu za cyberprzestępców.

aby wyjaśnić, jedynym celem tego złośliwego oprogramowania jest zaszyfrowanie wszystkich plików na komputerze ofiary, a następnie próba wymuszenia na użytkowniku zapłaty dużego okupu za operatorów wirusów NNQP ransomware. Napastnicy źle wykorzystują algorytmy szyfrowania danych. W codziennej komunikacji szyfrowanie jest zwykle używane do zabezpieczenia transmisji informacji, aby tylko osoba, która ma klucz deszyfrujący, mogła uzyskać do niego dostęp. W tej sytuacji to cyberprzestępcy mają klucz, więc próbują go sprzedać za ciebie po nielegalnym zablokowaniu dostępu do Twoich osobistych plików.

aby zapewnić ofierze informacje o ataku, oprogramowanie ransomware ma na celu upuszczanie notatek okupu o nazwie _readme.txt w całym systemie komputerowym. Te uwagi określają, że jedynym sposobem, aby odszyfrować .pliki nnqp mają zapłacić okup. Atakujący sugerują wysłanie jednego zaszyfrowanego pliku, który nie zawiera żadnych cennych informacji, aby mogli udowodnić, że mogą odszyfrować wszystkie dane. W wiadomości e-mail z żądaniem okupu należy podać osobisty identyfikator ofiary. Udostępniają również dwa adresy e – mail do wykorzystania-główny, [email protected] i alternatywną, [email protected]. zgodnie z notatką koszt narzędzi deszyfrujących zależy od tego, jak szybko ofiara pisze do napastników. Jeśli zostanie to zrobione w ciągu pierwszych 72 godzin po znaczniku czasu infekcji, oszuści obiecują 50% zniżki, która ustala cenę na 490 USD. W przeciwnym razie cena deszyfrowania pozostaje $980.

jeśli myślisz o zapłaceniu okupu, ostrzegamy, że nie jest to zalecana opcja według ekspertów ds. cyberbezpieczeństwa i FBI. Nie tylko nie gwarantuje odzyskiwania danych, ale także pomaga napędzać dalsze operacje dystrybucji oprogramowania ransomware. Cyberprzestępcy stojący za takim złośliwym oprogramowaniem zarabiają miliony dolarów rocznie, więc zachęca ich to tylko do kontynuowania brudnej działalności. Co więcej, nie ma sposobu na śledzenie napastników, jeśli zdecydujesz się wysłuchać ich żądań – napastnicy nie będą akceptować regularnych transakcji bankowych, aby uniknąć wyśledzenia. Jedynym sposobem, w jaki akceptują płatności, jest kryptowaluta. Zwykle proszą ofiary o zakup, na przykład, bitcoinów o wartości ustalonej kwoty okupu, a następnie nakazują przelanie tej kwoty do ich Wirtualnego portfela.

innym niepokojącym szczegółem na temat tego oprogramowania ransomware jest to, że ma tendencję do infekowania komputerów złośliwym oprogramowaniem kradnącym informacje, na przykład trojanami AZORULT lub VIDAR. Zagrożenia te umożliwiają atakującym Zdalne uruchamianie określonych poleceń na komputerze ofiary i wyodrębnianie różnych poufnych danych, które mogą być wykorzystane w dalszych atakach lub szantażowaniu – na przykład haseł, danych bankowych, historii przeglądania, plików cookie, portfeli kryptowalut i innych. Dlatego nie myśl, że płacenie okupu rozwiąże wszystkie problemy z komputerem i prywatnością. Możesz zrozumieć, jak podstępni są ci napastnicy, ponieważ nie ma ani jednej wzmianki o dodatkowym złośliwym oprogramowaniu upuszczonym na Twój komputer w _readme.notka txt.

aby usunąć spustoszenie spowodowane na komputerze, zalecamy niezwłoczne usunięcie wirusa ransomware NNQP. W tym celu należy najpierw uruchomić komputer w Trybie Awaryjnym z siecią. Możesz znaleźć bezpłatne wskazówki, jak to zrobić poniżej tego artykułu. Aby zidentyfikować pliki związane z złośliwym oprogramowaniem i różnymi modyfikacjami rejestru, zalecamy użycie solidnego rozwiązania antywirusowego, na przykład INTEGO Antivirus. Dodatkowo możesz pobrać RESTORO i użyć go do naprawy uszkodzeń spowodowanych przez wirusy w plikach systemu operacyjnego Windows.

Ransomware Summary

| Name | NNQP Ransomware Virus |

| Type | Ransomware; Crypto-malware; Virtual Extortion Virus |

| Family | STOP/DJVU |

| Encryption type | RSA 2048 + Salsa20 |

| Previous versions | YJQS, SHGV, HUDF, NNQP, XCMB, SBPG, MIIA (find full list here) |

| Version | 363rd |

| Extension | .nnqp |

| Cybercriminal emails | [email protected], [email protected] |

| dodatkowe złośliwe oprogramowanie upuszczone | Azorult lub Trojan Vidar |

| uszkodzenia | Po początkowej infiltracji do systemu docelowego, oprogramowanie ransomware szyfruje wszystkie znajdujące się na nim pliki i dołącza je do nich .rozszerzenie nnqp. Wirus zapisuje również kopię _readme.notatka okupu txt w każdym folderze i na pulpicie. Ponadto wirus może zainfekować komputer dodatkowym złośliwym oprogramowaniem. Niektóre z obserwowanych wariantów to trojany AZORULT i VIDAR. Wirus usuwa również kopie woluminów w cieniu, aby wyeliminować istniejące punkty przywracania systemu. Niektóre wersje mogą również edytować plik Windows HOSTS, aby zablokować dostęp do zestawu domen. |

| _readme.txt | |

| żądanie okupu | $490-$980 w Bitcoin |

| Dystrybucja | ofiary często pobrać ten ransomware wraz nielegalne pliki do pobrania torrent, pęknięty oprogramowania, aktywatory, generatory kluczy lub narzędzi, takich jak KMSPico. |

| znane pęknięcia oprogramowania zawierające to złośliwe oprogramowanie | Corel Draw, Tenorshare 4ukey, Adobe Photoshop, Cubase, Adobe Illustrator, Internet Download Manager, Tally, League of Legends. |

| nazwy wykrywania | Trojan:Win32 / Krypter.AA!MTB (Microsoft), Gen: Variant.Fragtor.36858 (B) (Emsisoft), UDS: Trojan.Win32Scarsi.Gen (Kaspersky), Gen: Variant.Fragtor.36858 (BitDefender), MachineLearning/Anomalous.95% (Malwarebytes), Zapakowane.Ogólne.528 (Symantec) Zobacz wszystkie odmiany nazw wykrywania Na VirusTotal |

| usuwanie | Usuń ransomware i związane z nim złośliwe oprogramowanie z komputera za pomocą profesjonalnego oprogramowania do wyboru. Gorąco polecamy korzystanie z programu antywirusowego INTEGO. Aby naprawić uszkodzenia wirusów w plikach systemu operacyjnego Windows, rozważ skanowanie za pomocą RESTORO. |

Usuń złośliwe oprogramowanie & napraw uszkodzenia wirusów

1 Krok. Uzyskaj solidny program antywirusowy, aby usunąć istniejące zagrożenia i włączyć ochronę w czasie rzeczywistym

INTEGO Antivirus dla Windows zapewnia solidną ochronę w czasie rzeczywistym, ochronę sieci przed phishingiem i zwodniczymi stronami internetowymi, blokuje złośliwe pliki do pobrania i blokuje zagrożenia Zero-Day. Użyj go do profesjonalnego usuwania oprogramowania ransomware i innych wirusów z komputera.

2 Krok. Naprawa uszkodzeń wirusów w plikach systemu operacyjnego Windows

Pobierz RESTORO do skanowania systemu za darmo i wykryć problemy z bezpieczeństwem, sprzęt i stabilność. Możesz użyć wyników skanowania i spróbować usunąć zagrożenia ręcznie lub możesz pobrać pełną wersję oprogramowania, aby naprawić wykryte problemy i automatycznie naprawić uszkodzenia wirusów w plikach systemu operacyjnego Windows.

w jaki sposób rozpowszechniane są wirusy typu ransomware

aby zapobiec dalszym infekcjom złośliwym oprogramowaniem i oprogramowaniem ransomware, ważne jest, aby dowiedzieć się, w jaki sposób te wirusy komputerowe są rozpowszechniane i jak mogą dostać się do komputera. Jeśli chodzi o ten konkretny szczep ransomware-STOP / DJVU (ten, który został zainfekowany), podstawowa metoda dystrybucji opiera się na pirackich wersjach oprogramowania zawierających pęknięcia, generatory kluczy i inne narzędzia. Przez większość czasu można je pobrać za pośrednictwem torrentów. Użytkownicy komputerów, którzy mają zły nawyk wyszukiwania programów do pobrania na niepotwierdzonych i zacienionych zasobów internetowych, są narażeni na ryzyko naruszenia ich komputerów, ponieważ cyberprzestępcy żerują na takich użytkownikach. Co więcej, ci użytkownicy komputerów są łatwymi celami, ponieważ często ignorują Ostrzeżenia dotyczące oprogramowania cyberbezpieczeństwa dotyczące pobierania torrentów.

istnieje popularne błędne przekonanie o ostrzeżeniach antywirusowych i torrentach – użytkownicy mają tendencję do błędnego zakładania, że program antywirusowy oznacza każde pęknięcie oprogramowania jako złośliwe. Chociaż w niektórych przypadkach alerty te mogą być fałszywie dodatnie, w większości przypadków tak nie jest. Dlatego, aby uniknąć zakażenia, zalecamy wybranie oficjalnych i potwierdzonych zasobów internetowych, z których można pobrać programy. Ofiary STOP / DJVU zgłosiły zakażenie po otwarciu pirackich wersji tych popularnych programów: Adobe Photoshop, Internet Download Manager, Corel Draw, Adobe Illustrator, VMWare Workstation, Tenorshare 4ukey, League of Legends i wielu innych.

innym sposobem rozprzestrzeniania oprogramowania ransomware jest wstawianie złośliwego skryptu do DOCX, PDF, XLS lub innego formatu pliku obsługującego języki skryptowe i dołączanie takiego pliku do zwodniczych wiadomości e-mail. Napastnicy wykorzystują technikę złośliwego spamu, często udając legalny podmiot (na przykład znaną firmę zajmującą się sprzedażą detaliczną online, organy ścigania, firmę dostarczającą paczki i inne). Załącznik może być nazwany jako faktura, szczegóły śledzenia paczek, podsumowanie zamówienia, list przewozowy, oczekująca płatność itp. Atakujący chcą, abyś uwierzył, że Załącznik został wysłany przez godny zaufania podmiot i przekonał cię do jak najszybszego otwarcia załączonego pliku. Niestety, otwarcie jednego i, co gorsza, wyłączenie trybu zabezpieczonego może uruchomić wstawione skrypty, które są przeznaczone do pobrania rzeczywistego ładunku i uruchomienia go na komputerze.

w dzisiejszych czasach trudno jest zidentyfikować niebezpieczne e-maile. Istnieją jednak pewne wzorce stosowane przez cyberprzestępców, więc postaramy się je opisać. Przede wszystkim unikaj otwierania załączników i łączy e-mail, jeśli możesz wyczuć pilność w wiadomości nadawcy. Po drugie, zwróć uwagę na nieznaną linię powitania. Po trzecie, oszuści mają tendencję do pisania tematu wiadomości wielkimi literami i wstawiania nieprofesjonalnie wyrównanych wiadomości e-mail zawierających logo firmy o niskiej rozdzielczości. Na koniec chcielibyśmy doradzić, aby unikać wiadomości e-mail, które dostawca poczty e-mail oznacza jako podejrzewany spam. W dzisiejszych czasach nie można również ufać adresowi e-mail nadawcy, ponieważ przestępcy wykorzystują techniki fałszowania wiadomości e-mail, które pomagają maskować oryginalny adres nadawcy.

ofiary ransomware STOP / DJVU powinny uważać na fałszywe narzędzia deszyfrujące dostępne online. Raporty pokazują, że cyberprzestępcy mają tendencję do przesyłania tych narzędzi do podejrzanych zasobów internetowych. Niestety, zamiast odszyfrować .pliki nnqp, mogą zainfekować komputer drugim oprogramowaniem ransomware i ponownie zaszyfrować pliki. Z tego powodu zalecamy Śledzenie aktualizacji na naszej stronie lub w renomowanych witrynach z wiadomościami o cyberbezpieczeństwie. W międzyczasie zalecamy zapoznanie się z aktualną sytuacją dotyczącą deszyfrowania i naprawy zaszyfrowanych plików STOP / DJVU.

jak działa nnqp ransomware: podział jego funkcjonalności

w tej sekcji omówiono sposób działania wirusa NNPQ i to, co robi po zainfekowaniu systemu komputerowego. Przede wszystkim pojawia się jako zbiór plików wykonywalnych, najczęściej nazywanych jako build.exe, build2.exe i inny o nazwie 4-znakowego łańcucha, na przykład 6gv7.exe. Niektóre odmiany STOP / DJVU również wyświetlają fałszywe okno aktualizacji Windows podczas ataku, aby uzasadnić nagłe spowolnienie systemu. To okno zostanie wyświetlone z pliku wykonywalnego o nazwie winupdate.exe.

przede wszystkim oprogramowanie ransomware sprawdza, czy komputer może zostać zainfekowany złośliwym oprogramowaniem zaszyfrowanym danymi. Z tego powodu łączy się z https / / api. 2IP. ua / geo.JSON i zapisuje odpowiedź do geo.plik json. Ten plik może zawierać nazwę kraju, Miasto, Kod pocztowy i inne szczegóły. Możesz zobaczyć zrzut ekranu tego pliku poniżej. Ransomware następnie sprawdza listę krajów WYJĄTKÓW, aby upewnić się, że system może zostać zaatakowany. Wirus ma tendencję do zaprzestania działalności, jeśli stwierdzi, że twój kraj pasuje do jednego z następujących krajów: Tadżykistan, Ukraina, Kirgistan, Rosja, Syria, Kazachstan, Armenia, Białoruś czy Uzbekistan.

jeśli dopasowanie nie zostanie znalezione, oprogramowanie ransomware zbierze pewne informacje o zagrożonym systemie NA informacje.plik txt (jak pokazano poniżej). Wirus gromadzi szczegóły, takie jak nazwa komputera, nazwa użytkownika, wersja systemu operacyjnego, znacznik czasu infekcji, szczegóły sprzętu, lista zainstalowanego oprogramowania i lista aktywnych procesów. Wirus wykonuje również zrzut ekranu pulpitu i wysyła go wraz z informacjami.plik txt do Komendy & Control server.

następnie ransomware próbuje uzyskać klucz szyfrowania online z serwera C&C. Jeśli mu się to uda, zapisuje go bowsakkdestx.plik txt wraz z unikalnym identyfikatorem ofiary. W przeciwnym razie ransomware używa klucza offline do szyfrowania, który jest zakodowany na stałe w kodzie ransomware. Tak czy inaczej, klucz i identyfikator zostaną zapisane do wyżej wymienionego pliku, a identyfikator zostanie zapisany do PersonalID.plik txt znajdujący się w C:\SystemID. Ważne jest również, aby wspomnieć, że użycie klucza szyfrowania offline jest znane jako ten, który daje szanse na odszyfrowanie plików w przyszłości, jak wyjaśniono tutaj. Możesz określić, czy typ szyfrowania online czy offline był używany, patrząc na dwa ostatnie znaki PersonalID.plik txt. Jeśli są to t1, oznacza to szyfrowanie klucza offline.

następnie ransomware zaczyna używać kombinacji szyfrowania Salsa20 i RSA-2048, aby zablokować wszystkie pliki w systemie komputerowym. Możesz zobaczyć zrzut ekranu folderu danych, którego dotyczy problem, na poniższym obrazku.

jednocześnie wirus oszczędza _readme.Kopiuj notatkę txt w każdym folderze danych, którego dotyczy problem. Poniżej znajduje się zrzut ekranu z okupem.

wreszcie wirus usuwa dodatkowe złośliwe oprogramowanie (takie jak AZORULT lub VIDAR) i usuwa kopie woluminów z systemu. Pozbycie się ich gwarantuje, że ofiara nie będzie miała dostępu do istniejących punktów przywracania systemu. Ponadto wirus może edytować plik Windows HOSTS, aby uniemożliwić dostęp do listy witryn. Po sprawdzeniu listy zablokowanych witryn możemy powiedzieć, że atakujący starają się uniemożliwić odwiedzanie witryn internetowych, które dostarczają odpowiednich wiadomości z zakresu cyberbezpieczeństwa i informacji dotyczących zapobiegania oprogramowaniu ransomware i reagowania na incydenty. Próby odwiedzenia jednej z zablokowanych stron internetowych mogą wywołać błąd DNS_PROBE_FINISHED_NXDOMAIN w przeglądarce internetowej.

Usuń wirusa Nnqp Ransomware i Odszyfruj lub napraw pliki

w niefortunnym przypadku padnięcia ofiarą ataku złośliwego oprogramowania szyfrującego pliki, zalecamy podjęcie działań i usunięcie wirusa nnqp ransomware wraz z innym złośliwym oprogramowaniem z komputera z systemem operacyjnym Windows. Najlepszym sposobem, aby to zrobić, jest uruchomienie komputera w Trybie Awaryjnym z sieci, więc upewnij się, aby przeczytać wskazówki, jak to zrobić poniżej. Gdy znajdziesz się w tym trybie, wybierz odpowiedni program antywirusowy do zadania. Nasz zespół zaleca stosowanie INTEGO Antivirus, który jest doskonałym narzędziem do ochrony komputera i zatrzymywania złośliwego oprogramowania przed jego wejściem. Dodatkowo sugerujemy pobranie RESTORO w celu naprawy uszkodzeń wirusów w plikach systemu operacyjnego Windows.

pełny samouczek usuwania wirusów NNQP znajdziesz poniżej. Nie zapomnij poinformować lokalnego organu ścigania o incydencie z oprogramowaniem ransomware i jak najszybciej zmienić wszystkie hasła związane z zainfekowanym komputerem. Możesz użyć kopii zapasowych danych, aby odzyskać pliki lub dowiedzieć się o szansach na odszyfrowanie/naprawę plików zablokowanych przez warianty STOP/DJVU (zobacz odpowiednią sekcję poniżej lub przeczytaj dogłębny artykuł na ten temat tutaj).

nasi maniacy polecają

nasz zespół zaleca dwuetapowy plan ratunkowy, aby usunąć ransomware i inne pozostałe złośliwe oprogramowanie z komputera, a także naprawę spowodowaną uszkodzeniem systemu przez wirusy:

punkt 1. Usuń automatycznie za pomocą solidnego programu antywirusowego

Pobierz INTEGO ANTIVIRUS for Windows, aby usunąć ransomware, trojany, adware i inne warianty oprogramowania szpiegującego i złośliwego oprogramowania i chronić komputer i dyski sieciowe 24/7.. To oprogramowanie zabezpieczające z certyfikatem VB100 wykorzystuje najnowocześniejszą technologię do ochrony przed oprogramowaniem ransomware, atakami typu Zero-Day i zaawansowanymi zagrożeniami, Intego Web Shield blokuje niebezpieczne strony internetowe, ataki phishingowe, złośliwe pobieranie i instalację potencjalnie niechcianych programów.

Użyj programu antywirusowego INTEGO, aby usunąć wykryte zagrożenia z komputera.

Przeczytaj pełną recenzję tutaj.

punkt 2. Naprawa uszkodzeń wirusów w komputerze

RESTORO zapewnia bezpłatne skanowanie, które pomaga zidentyfikować problemy ze sprzętem, bezpieczeństwem i stabilnością oraz prezentuje kompleksowy raport, który może pomóc ręcznie zlokalizować i naprawić wykryte problemy. Jest to świetne oprogramowanie do naprawy komputera po usunięciu złośliwego oprogramowania za pomocą profesjonalnego oprogramowania antywirusowego. Pełna wersja oprogramowania naprawi wykryte problemy i automatycznie naprawi uszkodzenia wirusów spowodowane plikami systemu operacyjnego Windows.

RESTORO używa silnika skanowania AVIRA do wykrywania istniejącego oprogramowania szpiegującego i złośliwego oprogramowania. Jeśli jakiekolwiek zostaną znalezione, oprogramowanie je wyeliminuje.

Przeczytaj pełną recenzję tutaj.

GeeksAdvice.com redaktorzy wybierają Rekomendowane produkty na podstawie ich skuteczności. Możemy zarobić prowizję od linków partnerskich, bez dodatkowych kosztów dla Ciebie. Dowiedz się więcej.

wytyczne dotyczące usuwania wirusów Nnqp Ransomware

Metoda 1. Wejdź w Tryb Awaryjny z Obsługą Sieci

Krok 1. Uruchom system Windows w Trybie Awaryjnym z Obsługą Sieci

zanim spróbujesz usunąć wirusa Nnqp Ransomware, musisz uruchomić komputer w Trybie Awaryjnym z Obsługą Sieci. Poniżej podajemy najprostsze sposoby uruchamiania komputera w tym trybie, ale można znaleźć dodatkowe w tym szczegółowym samouczku na naszej stronie internetowej – jak uruchomić system Windows w trybie awaryjnym. Zobacz również samouczek wideo, Jak to zrobić:

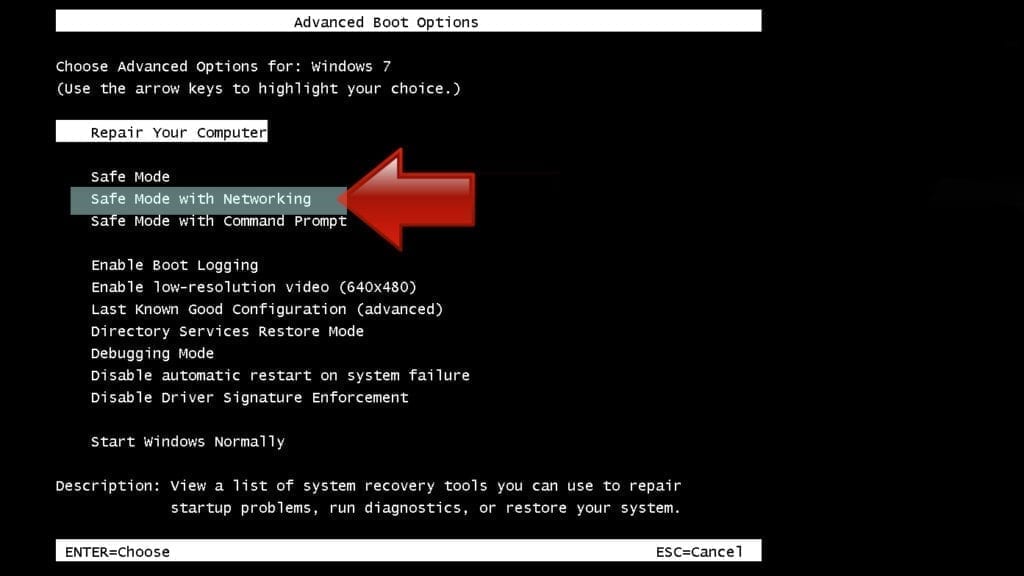

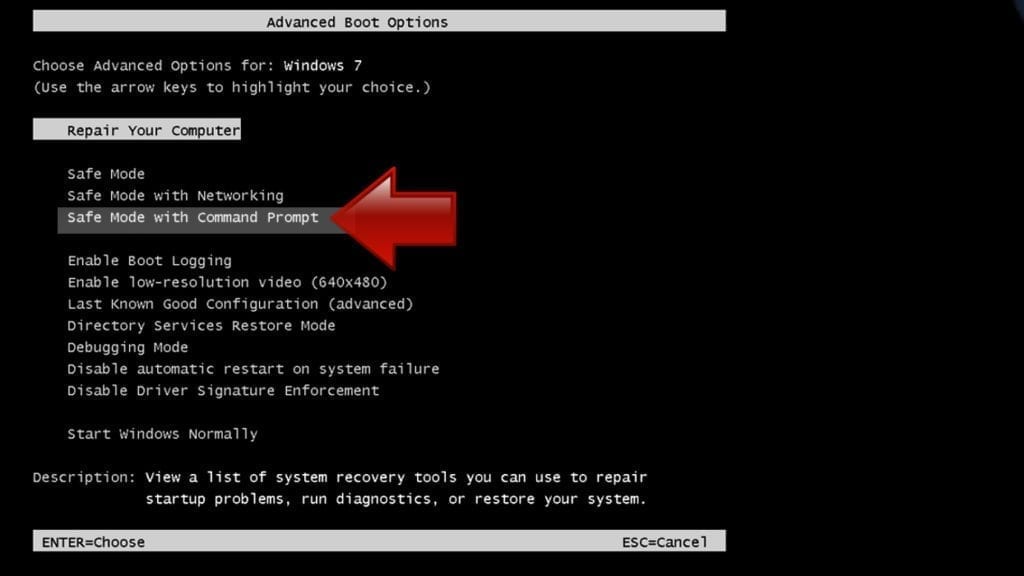

instrukcje dla użytkowników systemu Windows XP/Vista/7

- przede wszystkim wyłącz komputer. Następnie naciśnij przycisk zasilania, aby uruchomić go ponownie i natychmiast zacznij naciskać przycisk F8 na klawiaturze wielokrotnie w odstępach 1-sekundowych. Spowoduje to uruchomienie menu Zaawansowane opcje rozruchu.

- Użyj klawiszy strzałek na klawiaturze, aby przejść do trybu awaryjnego z opcją sieci i naciśnij klawisz Enter.

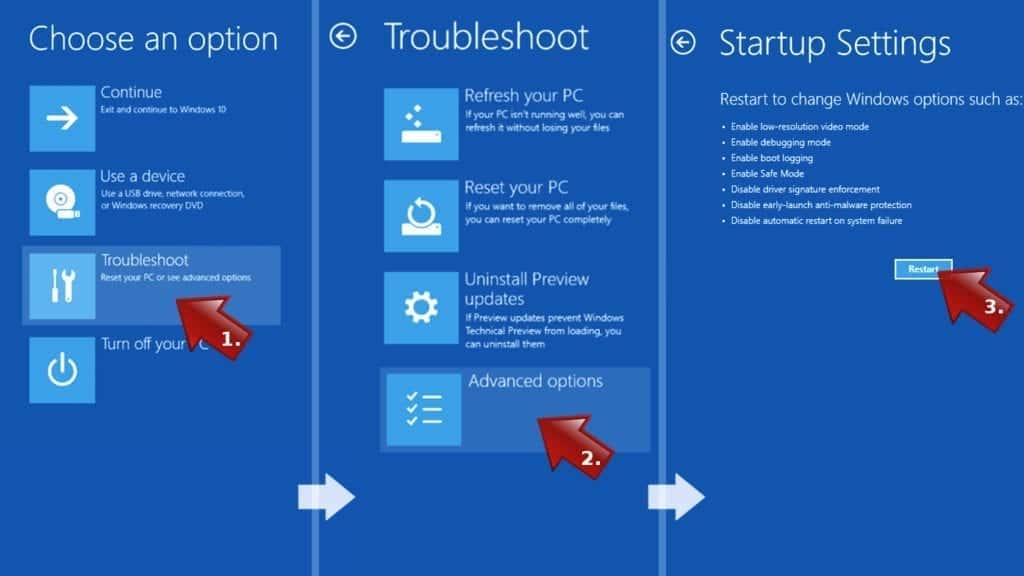

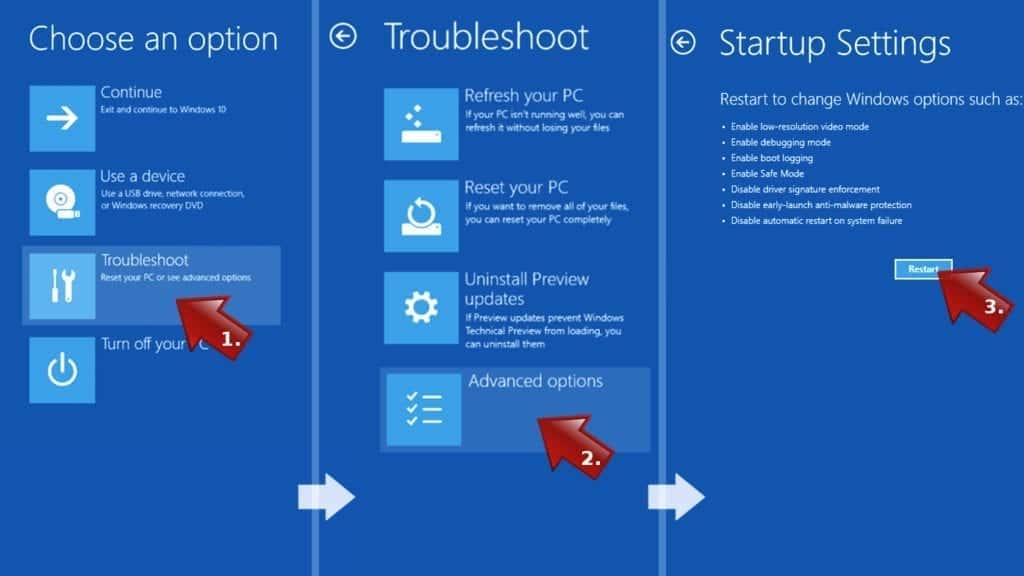

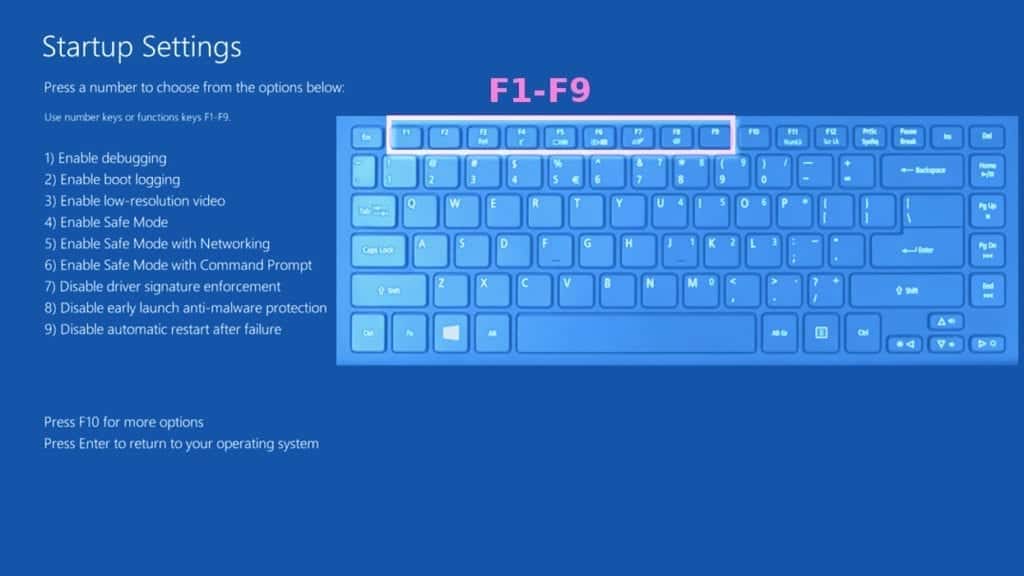

instrukcje dla użytkowników systemu Windows 8 / 8.1 / 10 / 11

- Otwórz menu Start systemu Windows, a następnie naciśnij przycisk zasilania. Na klawiaturze Naciśnij i przytrzymaj klawisz Shift,a następnie wybierz opcję Uruchom ponownie.

- spowoduje to przejście do ekranu rozwiązywania problemów z systemem Windows. Wybierz Rozwiązywanie Problemów > Opcje Zaawansowane > Ustawienia Uruchamiania > Uruchom Ponownie. Wskazówka: jeśli nie możesz znaleźć ustawień uruchamiania, kliknij Zobacz więcej opcji odzyskiwania.

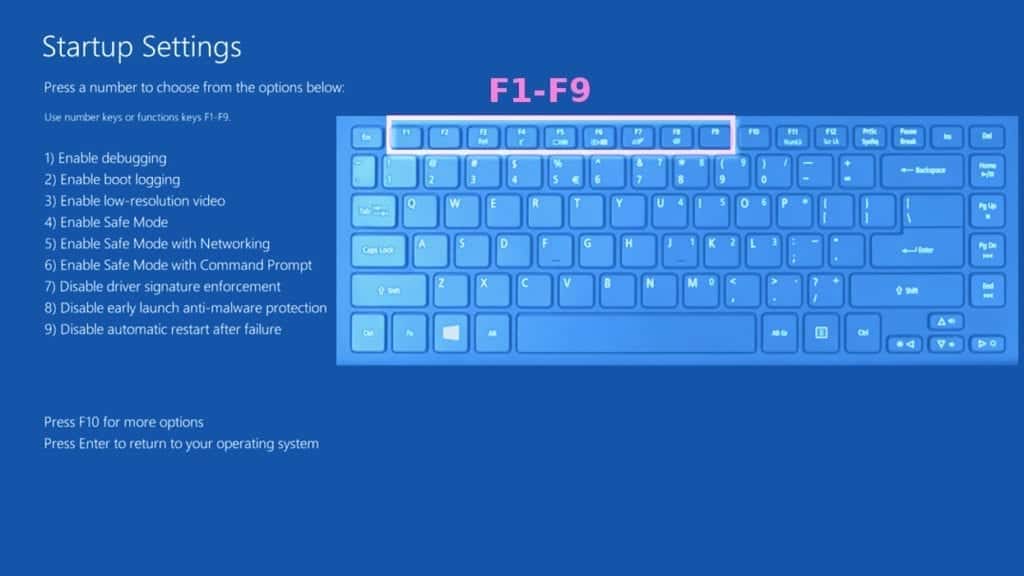

- W ustawieniach uruchamiania naciśnij prawy klawisz między F1-F9, aby przejść do trybu awaryjnego z Obsługą Sieci. W tym przypadku jest to klucz F5.

punkt 2. Usuń pliki związane z wirusem

teraz możesz wyszukiwać i usuwać pliki wirusów Nnqp Ransomware. Bardzo trudno jest zidentyfikować pliki i klucze rejestru, które należą do wirusa ransomware, poza tym Twórcy złośliwego oprogramowania mają tendencję do zmiany nazwy i zmiany ich wielokrotnie. Dlatego najprostszym sposobem na odinstalowanie tego typu wirusa komputerowego jest użycie niezawodnego programu zabezpieczającego, takiego jak INTEGO Antivirus, który obejmuje również oprogramowanie do odzyskiwania danych. Aby naprawić uszkodzenia wirusów, rozważ użycie RESTORO.

Oferta Specjalna

kompatybilność: Microsoft Windows

Zobacz pełną recenzję

RESTORO to unikalne narzędzie do naprawy komputera, które jest wyposażone w wbudowany silnik skanowania Avira do wykrywania i usuwania zagrożeń spyware/malware i wykorzystuje opatentowaną technologię do naprawy uszkodzeń wirusów. Oprogramowanie może naprawiać uszkodzone, brakujące lub nieprawidłowo działające pliki systemu operacyjnego Windows, uszkodzone biblioteki DLL i inne. Darmowa wersja oferuje skanowanie, które wykrywa problemy. Aby je naprawić, należy zakupić klucz licencyjny dla pełnej wersji oprogramowania.

Metoda 2. Użyj Przywracanie systemu

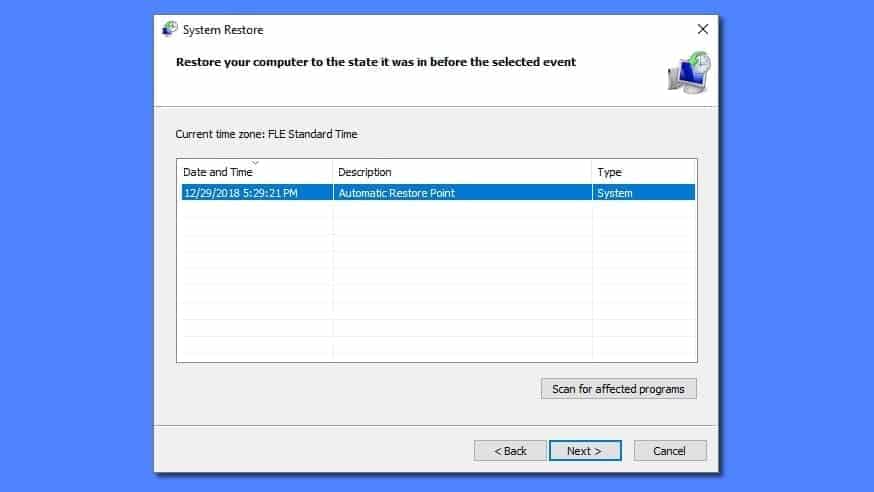

aby korzystać z przywracania systemu, musisz mieć punkt przywracania systemu utworzony ręcznie lub automatycznie.

Krok 1. Uruchom system Windows w Trybie Awaryjnym z wierszem polecenia

instrukcje dla użytkowników systemu Windows XP/Vista/7

- zamknij komputer. Uruchom go ponownie, naciskając przycisk zasilania i natychmiast zacznij naciskać przycisk F8 na klawiaturze wielokrotnie w odstępach 1-sekundowych. Zobaczysz menu Zaawansowane opcje rozruchu.

- za pomocą klawiszy strzałek na klawiaturze przejdź do trybu awaryjnego z opcją wiersza polecenia i naciśnij klawisz Enter.

instrukcje dla użytkowników systemu Windows 8 / 8.1 / 10 / 11

- Uruchom menu Start systemu Windows, a następnie kliknij przycisk zasilania. Na klawiaturze Naciśnij i przytrzymaj klawisz Shift, a następnie wybierz opcję Uruchom ponownie za pomocą kursora myszy.

- spowoduje to przejście do ekranu rozwiązywania problemów z systemem Windows. Wybierz Rozwiązywanie Problemów > Opcje Zaawansowane > Ustawienia Uruchamiania > Uruchom Ponownie. Wskazówka: jeśli nie możesz znaleźć ustawień uruchamiania, kliknij Zobacz więcej opcji odzyskiwania.

- W ustawieniach uruchamiania naciśnij prawy klawisz między F1-F9, aby przejść do trybu awaryjnego z wierszem polecenia. W takim przypadku naciśnij klawisz F6.

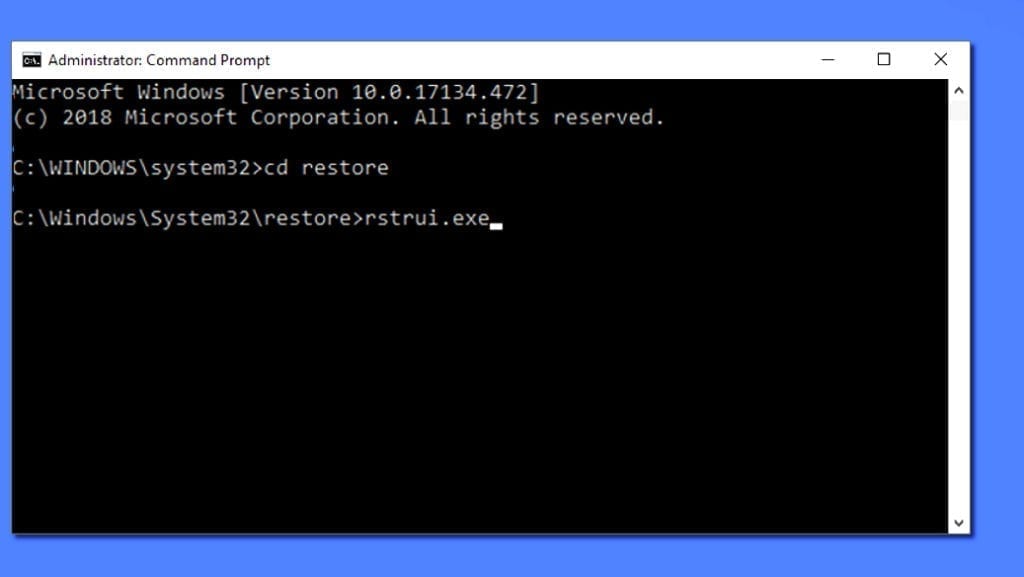

punkt 2. Rozpocznij proces przywracania systemu

- poczekaj, aż system się załaduje i pojawi się wiersz polecenia.

- wpisz cd restore i naciśnij Enter, a następnie wpisz rstrui.exe i naciśnij Enter. Lub możesz po prostu wpisać %systemroot%system32restorerstrui.exe w wierszu polecenia i naciśnij Enter.

- spowoduje to uruchomienie okna przywracania systemu. Kliknij przycisk Dalej, a następnie wybierz punkt przywracania systemu utworzony w przeszłości. Wybierz jeden, który został utworzony przed infekcją ransomware.

- Kliknij tak, aby rozpocząć proces przywracania systemu.

po przywróceniu systemu zalecamy skanowanie systemu za pomocą oprogramowania antywirusowego lub antywirusowego. W większości przypadków nie pozostanie żadne złośliwe oprogramowanie, ale nigdy nie zaszkodzi sprawdzić dwukrotnie. Ponadto zdecydowanie zalecamy sprawdzenie wytycznych dotyczących zapobiegania ransomware opracowanych przez naszych ekspertów w celu ochrony komputera przed podobnymi wirusami w przyszłości.

alternatywne zalecenia dotyczące oprogramowania

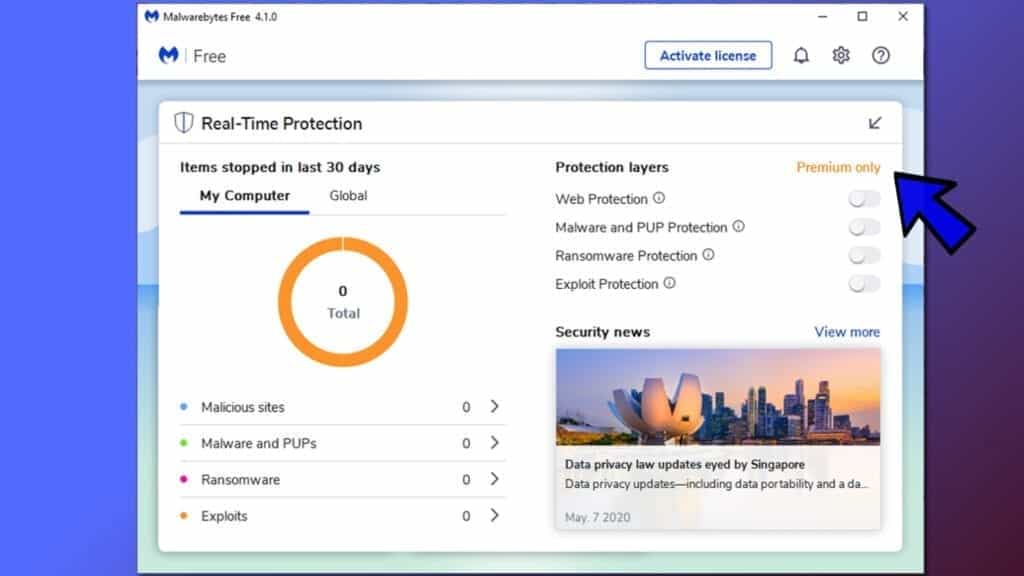

Malwarebytes Anti-Malware

Usuwanie oprogramowania szpiegującego i złośliwego to jeden z kroków w kierunku cyberbezpieczeństwa. Aby chronić się przed stale zmieniającymi się zagrożeniami, zdecydowanie zalecamy zakup wersji Premium Malwarebytes Anti-Malware, która zapewnia bezpieczeństwo oparte na sztucznej inteligencji i uczeniu maszynowym. Obejmuje ochronę przed oprogramowaniem ransomware. Zobacz opcje cenowe i zabezpiecz się już teraz.

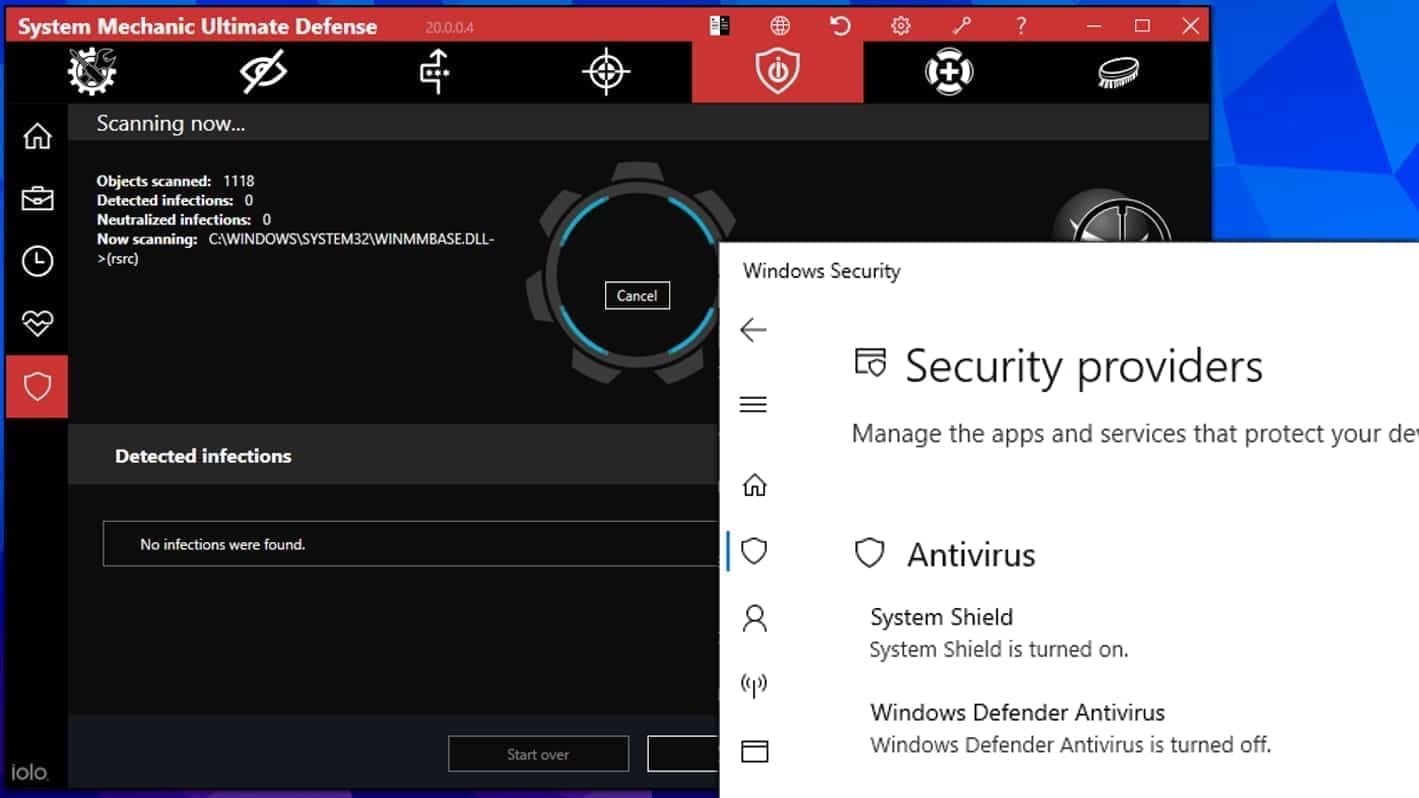

System Mechanic Ultimate Defense

Jeśli szukasz kompleksowego pakietu do konserwacji systemu, który zawiera 7 podstawowych komponentów zapewniających potężną ochronę w czasie rzeczywistym, usuwanie złośliwego oprogramowania na żądanie, optymalizację systemu, odzyskiwanie danych, menedżer haseł, ochronę prywatności online i bezpieczną technologię wycierania sterowników. Dlatego, ze względu na szeroki zakres możliwości, System Mechanic Ultimate Defense zasługuje na zatwierdzenie porady Geeka. Kup teraz za 50% zniżki. Może cię również zainteresować jego pełna recenzja.

Zastrzeżenie. Ta strona zawiera linki partnerskie. Możemy zarobić niewielką prowizję, polecając niektóre produkty, bez dodatkowych kosztów dla Ciebie. Wybieramy tylko wysokiej jakości oprogramowanie i usługi do polecenia.

Odszyfruj pliki NNQP

łatwo naprawiaj i otwieraj duże pliki NNQP:

doniesiono, że wersje STOP/DJVU ransomware szyfrują tylko początek 150 KB KAŻDEGO pliku, aby zapewnić, że wirusowi uda się wpłynąć na wszystkie pliki w systemie. W niektórych przypadkach złośliwy program może w ogóle pominąć niektóre pliki. Mimo to zalecamy najpierw przetestowanie tej metody na kilku dużych (>1 GB) plikach.

- Utwórz kopię zaszyfrowanego pliku do osobnego folderu za pomocą poleceń Kopiuj > Wklej.

- teraz kliknij prawym przyciskiem myszy utworzoną kopię i wybierz Zmień nazwę. Wybierz Rozszerzenie NNQP i usuń je. Naciśnij klawisz Enter, aby zapisać zmiany.

- w monicie z pytaniem, czy chcesz wprowadzić zmiany jako plik może stać się bezużyteczny, kliknij OK.

- spróbuj otworzyć plik.

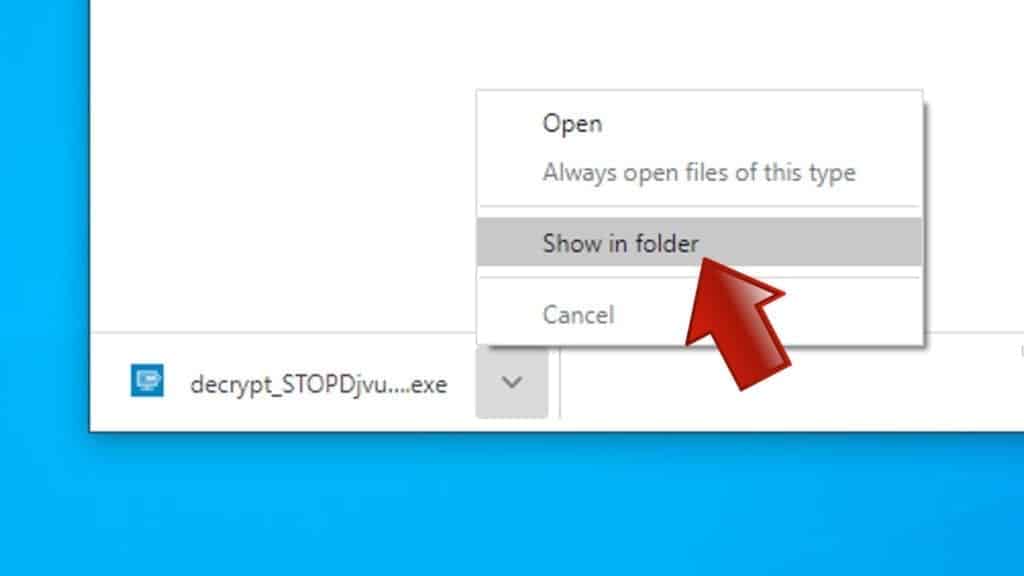

przewodnik użycia narzędzia do odszyfrowywania STOP/DJVU

wersje oprogramowania ransomware STOP/DJVU są pogrupowane w Stare i nowe warianty. Wirus Ransomware NNQP jest uważany za nowy wariant STOP / DJVU, podobnie jak YJQS, SHGV, HUDF, NNQP, XCMB, SBPG, MIIA (pełną listę znajdziesz tutaj). Oznacza to, że pełne odszyfrowanie danych jest teraz możliwe tylko wtedy, gdy został dotknięty przez klucz szyfrowania offline. Aby odszyfrować pliki, musisz pobrać Emsisoft Decryptor dla STOP DJVU, narzędzia stworzonego i utrzymywanego przez genialnego badacza bezpieczeństwa Michaela Gillespie.

Uwaga! Nie spamuj badacza bezpieczeństwa pytaniami, czy może odzyskać twoje pliki zaszyfrowane kluczem online – nie jest to możliwe.

aby przetestować narzędzie i sprawdzić, czy potrafi odszyfrować pliki NNQP, postępuj zgodnie z podanym samouczkiem.

- Pobierz narzędzie deszyfrujące z Emsisoft.

- kliknij małą strzałkę obok pobierania i wybierz Pokaż w folderze.

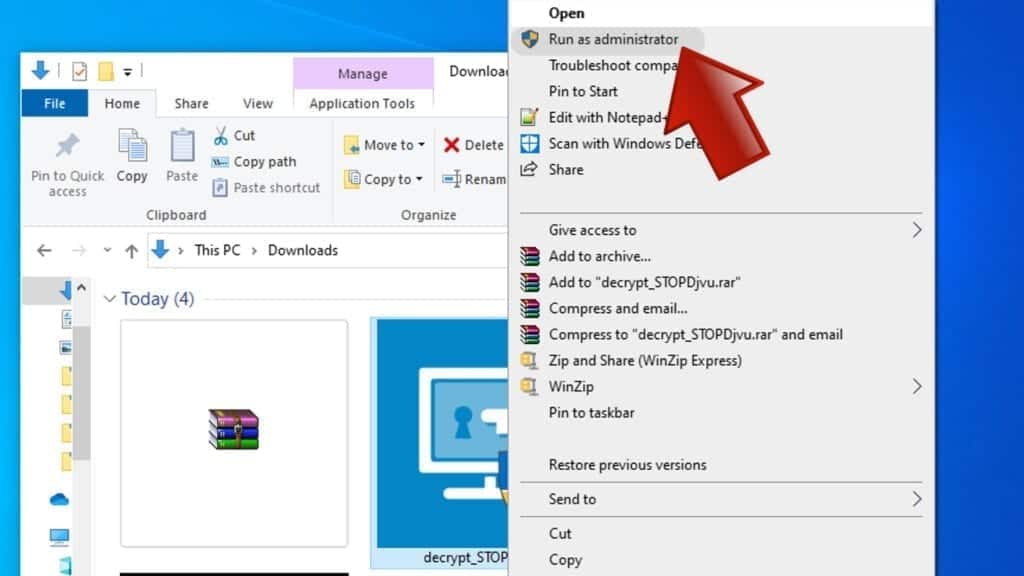

- teraz kliknij plik prawym przyciskiem myszy i wybierz Uruchom jako Administrator. Jeśli pojawi się pytanie, wprowadź hasło administratora.

- W oknie UAC kliknij Tak.

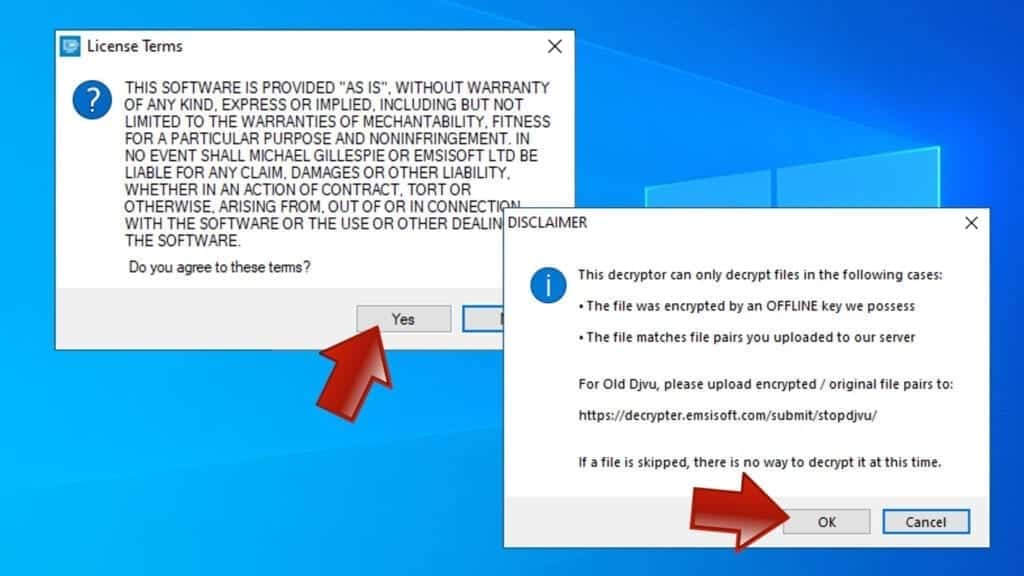

- Kliknij tak, aby zgodzić się na warunki oprogramowania w obu systemach windows.

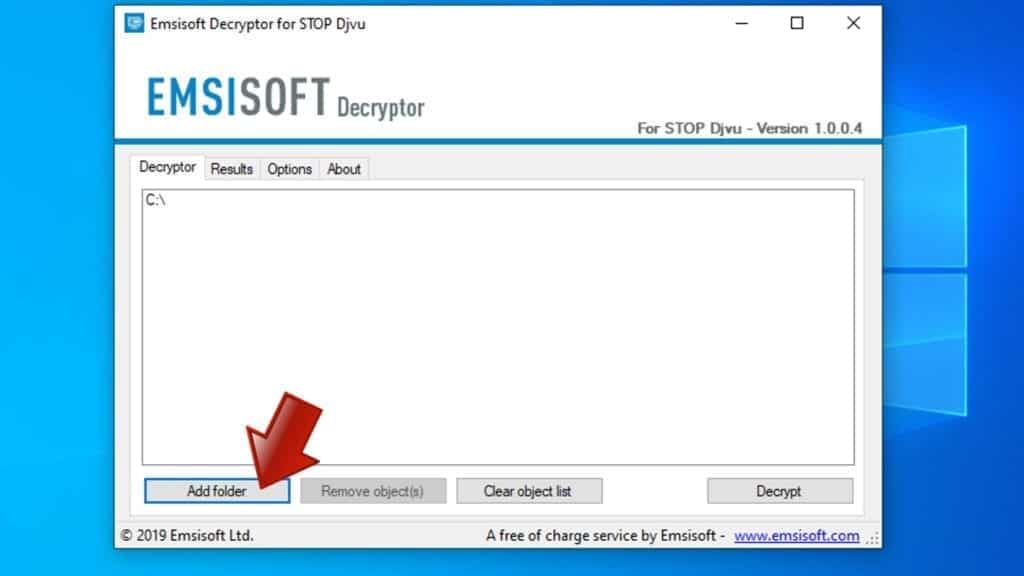

- narzędzie automatycznie dołączy c:// Dysk jako lokalizację do odszyfrowania. Narzędzie do odzyskiwania plików wstępnie zapełni lokalizacje do skanowania, w tym podłączone dyski do przechowywania danych lub dyski sieciowe. Kliknij Dodaj folder, jeśli chcesz dodać dodatkowe lokalizacje.

w zakładce Opcje możesz zachować zaszyfrowane kopie plików. Zalecamy pozostawienie tej opcji zaznaczonej, zwłaszcza jeśli nie wiesz, czy narzędzie deszyfrujące zadziała.

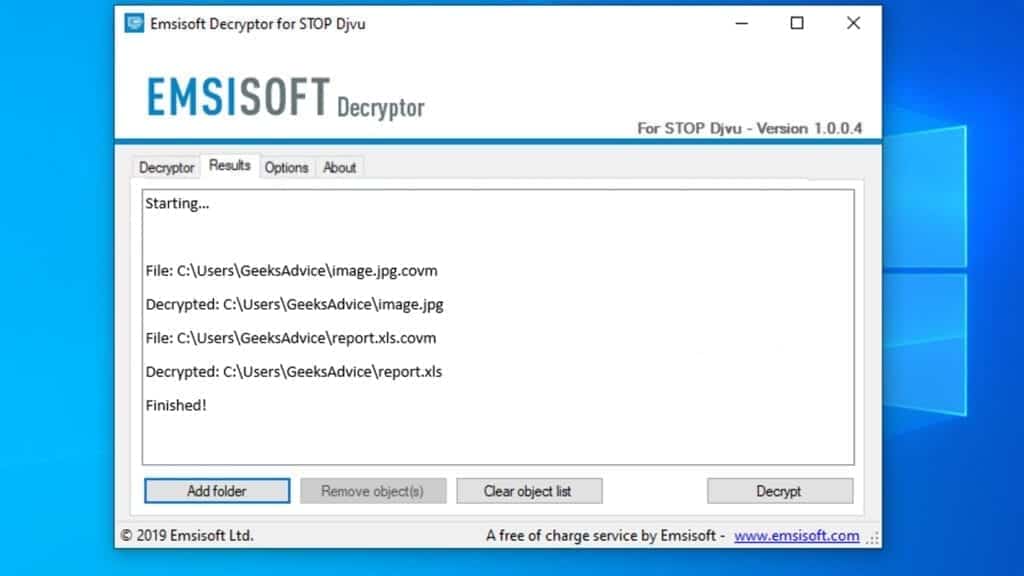

- Kliknij Odszyfruj, aby rozpocząć przywracanie plików NNQP. Zobaczysz postęp w zakładce wyniki. Tutaj możesz zobaczyć wiadomości z narzędzia, takie jak to, czy procedura odszyfrowywania powiodła się, czy musisz poczekać na aktualizację.

Możesz również zostać poinformowany, że klucz online został użyty do szyfrowania Twoich plików. W takim przypadku narzędzie deszyfrujące nie będzie działać dla Ciebie, a jedynym sposobem na odzyskanie plików jest użycie kopii zapasowej danych.

znaczenie wiadomości decryptor

narzędzie deszyfrujące NNQP może wyświetlać kilka różnych wiadomości po nieudanej próbie przywrócenia plików. Możesz otrzymać jeden z następujących komunikatów:

błąd: nie można odszyfrować pliku o ID:

ten Komunikat zazwyczaj oznacza, że w bazie danych dekryptora nie ma odpowiedniego klucza deszyfrującego.

Brak klucza dla nowego wariantu ID online:

Uwaga: ten identyfikator wydaje się być identyfikatorem online, deszyfrowanie jest niemożliwe

ten komunikat informuje, że Twoje pliki zostały zaszyfrowane kluczem online, co oznacza, że nikt inny nie ma tej samej pary kluczy szyfrowania/deszyfrowania, dlatego odzyskiwanie danych bez płacenia przestępcom jest niemożliwe.

Wynik: Brak klucza dla nowego wariantu identyfikator offline:

ten identyfikator wygląda na identyfikator offline. Deszyfrowanie może być możliwe w przyszłości.

jeśli zostałeś poinformowany, że użyto klucza offline, ale nie udało się przywrócić plików, oznacza to, że klucz deszyfrowania offline nie jest jeszcze dostępny. Jednak otrzymanie tego komunikatu jest bardzo dobrą wiadomością, co oznacza, że może być możliwe przywrócenie plików rozszerzeń NNQP w przyszłości. Może upłynąć kilka miesięcy, zanim klucz deszyfrujący zostanie znaleziony i przesłany do deszyfratora. Zalecamy Śledzenie aktualizacji dotyczących odszyfrowanych wersji DJVU tutaj. Zdecydowanie zalecamy tworzenie kopii zapasowych zaszyfrowanych danych i czekanie.

zgłoś przestępczość internetową działom prawnym

ofiary wirusa Nnqp Ransomware powinny zgłosić incydent z przestępczością internetową na oficjalnej stronie rządowej oszustwa i oszustwa zgodnie z ich krajem:

- w Australii Przejdź na stronę SCAMwatch.

- w Niemczech Przejdź na stronę internetową Bundesamt für Sicherheit in der Informationstechnik.

- w Irlandii Przejdź na stronę An Garda Síochána.

- w Nowej Zelandii Przejdź na stronę oszustw konsumenckich.

- w Wielkiej Brytanii Przejdź na stronę Action Fraud.

- w Kanadzie odwiedź Canadian Anti-Fraud Centre.

- w Indiach przejdź do indyjskiego Narodowego portalu zgłaszania cyberprzestępczości.

- we Francji należy do Agence nationale de la sécurité des systèmes d ’ information.

jeśli nie możesz znaleźć organu odpowiadającego Twojej lokalizacji na tej liście, zalecamy skorzystanie z dowolnej wyszukiwarki, aby wyszukać „zgłoś cyberprzestępczość”. To powinno doprowadzić cię do właściwej strony internetowej organu. Zalecamy również trzymanie się z dala od usług zgłaszania przestępstw przez osoby trzecie, które są często Płatne. Raportowanie przestępczości internetowej do oficjalnych władz nic nie kosztuje.

innym zaleceniem jest skontaktowanie się z policją federalną lub organem komunikacji w Twoim kraju lub regionie.

Najczęściej zadawane pytania

możesz otwierać pliki NNQP tylko wtedy, gdy masz klucz odszyfrowujący lub jeśli masz wpływ na typ szyfrowania offline.

aby dowiedzieć się, czy dotyczy Cię szyfrowanie offline, przejdź do C:/SystemID/PersonalID.txt i sprawdź, czy łańcuch wewnątrz niego kończy się na t1. Możesz również spróbować użyć Emsisoft Decryptor dla STOP / DJVU.

proszę postępować zgodnie z instrukcjami dostarczonymi przez oficjalne narzędzia deszyfrujące NNQP i wierzyć w to, co mówią. Jeśli mówią, że nie można odszyfrować, to naprawdę tak jest. Nie ma magicznego narzędzia ani człowieka zdolnego do odszyfrowania Twoich plików. Szyfrowanie jest techniką stworzoną tak, aby było prawie niemożliwe do odszyfrowania bez specjalnego klucza prywatnego (posiadanego przez przestępców).

zalecamy skanowanie za pomocą programów antywirusowych, anty-malware, narzędzi do usuwania złośliwego oprogramowania lub oprogramowania, takiego jak RESTORO, aby wyeliminować uszkodzenia wirusów w systemie. Jeśli nie ufasz używaniu jednego narzędzia, spróbuj uruchomić jeden po drugim. Nie zalecamy jednak przechowywania kilku programów zabezpieczających na komputerze jednocześnie, ponieważ mogą one zakłócać wzajemnie pracę.

uważaj na fałszywe narzędzia deszyfrujące NNQP krążące po sieci. Cyberprzestępcy przesyłają je na różne podejrzane strony internetowe, a także mogą je promować za pośrednictwem podejrzanych Filmów na Youtube. Programy te mogą jeszcze bardziej zainfekować komputer (trojany, górnicy itp.). Zalecamy zachowanie szczególnej ostrożności w Internecie. Jeśli będzie dostępne oficjalne narzędzie do odszyfrowywania STOP / DJVU, będzie to szeroko omawiane w mediach publicznych.

Norbert Webb jest szefem Zespołu porad Geeka. Jest redaktorem naczelnym serwisu, który kontroluje jakość publikowanych treści. Mężczyzna uwielbia również czytać wiadomości o cyberbezpieczeństwie, testować nowe oprogramowanie i dzielić się swoimi spostrzeżeniami na ich temat. Norbert mówi, że podążanie za swoją pasją do technologii informatycznych było jedną z najlepszych decyzji, jakie kiedykolwiek podjął. „Nie mam ochoty pracować, kiedy robię coś, co kocham.”Jednak geek ma inne zainteresowania, takie jak snowboard i Podróże.