wprowadzenie

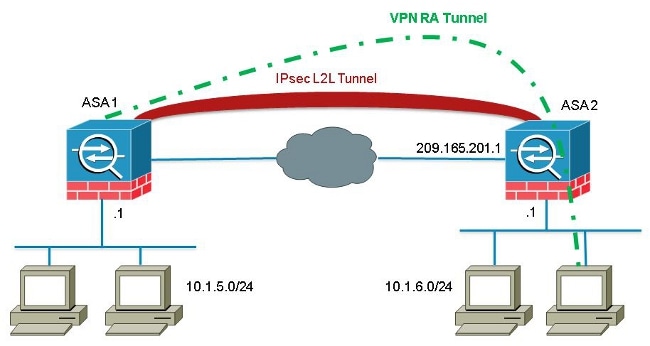

ten dokument opisuje, jak skonfigurować Cisco Adaptive Security Appliance (asa) w celu umożliwienia zdalnego połączenia klienta VPN z adresu partnera LAN-To-Lan (L2L).

wymagania wstępne

wymagania

Cisco zaleca znajomość tych tematów:

- Cisco ASA

- zdalne sieci VPN

- sieci VPN LAN-to-LAN

użyte komponenty

informacje zawarte w tym dokumencie są oparte na Cisco 5520 Series ASA, który uruchamia oprogramowanie w wersji 8.4(7).

informacje zawarte w tym dokumencie zostały utworzone z urządzeń w określonym środowisku laboratoryjnym. Wszystkie urządzenia użyte w tym dokumencie rozpoczęły się od wyczyszczonej (domyślnej) konfiguracji. Jeśli Twoja sieć jest aktywna, upewnij się, że rozumiesz potencjalny wpływ dowolnego polecenia.

Informacje ogólne

chociaż nie jest często spotykanym scenariuszem, w którym Klient VPN próbuje nawiązać połączenie przez tunel L2L, administratorzy mogą chcieć przypisać określone uprawnienia lub ograniczenia dostępu niektórym zdalnym użytkownikom i poinstruować ich, aby korzystali z klienta oprogramowania, gdy wymagany jest dostęp do tych zasobów.

Uwaga: Ten scenariusz działał w przeszłości, ale po aktualizacji stacji czołowej asa do wersji 8.4(6) lub nowszej, klient VPN nie jest już w stanie nawiązać połączenia.

Cisco bug ID CSCuc75090 wprowadził zmianę zachowania. Wcześniej, w przypadku Private Internet Exchange (PIX), gdy serwer proxy IPsec (Internet Protocol Security) nie pasował do listy kontroli dostępu do crypto-map (ACL), nadal sprawdzał wpisy dalej na liście. Obejmowało to dopasowania z dynamiczną kryptograficzną mapą bez określonego partnera.

uznano to za lukę, ponieważ zdalni administratorzy mogli uzyskać dostęp do zasobów, których administrator stacji czołowej nie zamierzał podczas konfiguracji statycznego L2L.

stworzono poprawkę, która dodała sprawdzenie, aby zapobiec dopasowaniom z wpisem crypto-map bez peera, gdy już sprawdził wpis mapy pasujący do peera. Miało to jednak wpływ na scenariusz omawiany w niniejszym dokumencie. W szczególności zdalny klient VPN, który próbuje połączyć się z adresu równorzędnego L2L, nie jest w stanie połączyć się z stacją czołową.

Konfiguracja

Użyj tej sekcji, aby skonfigurować ASA w celu umożliwienia zdalnego połączenia klienta VPN z adresu równorzędnego L2L.

Dodaj nowy dynamiczny wpis

aby umożliwić zdalne połączenia VPN z adresów rówieśniczych L2L, musisz dodać nowy dynamiczny wpis, który zawiera ten sam adres IP rówieśnika.

UWAGA: Musisz również zostawić inny dynamiczny wpis bez peera, aby każdy klient z Internetu mógł się połączyć.

oto przykład poprzedniej dynamicznej konfiguracji roboczej crypto-map:

crypto dynamic-map ra-dyn-map 10 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 1 match address outside_cryptomap_1

crypto map outside_map 1 set peer 209.165.201.1

crypto map outside_map 1 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 65535 ipsec-isakmp dynamic ra-dyn-map

oto dynamiczna konfiguracja crypto-map z nowym dynamicznym wpisem skonfigurowanym:

crypto dynamic-map ra-dyn-map 10 set ikev1 transform-set ESP-AES-128-SHA

crypto dynamic-map ra-dyn-map 10 set peer 209.165.201.1

crypto dynamic-map ra-dyn-map 20 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 1 match address outside_cryptomap_1

crypto map outside_map 1 set peer 209.165.201.1

crypto map outside_map 1 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 65535 ipsec-isakmp dynamic ra-dyn-map

Sprawdź

obecnie nie ma dostępnej procedury weryfikacji dla tej konfiguracji.

Rozwiązywanie problemów

obecnie nie ma dostępnych szczegółowych informacji dotyczących rozwiązywania problemów dla tej konfiguracji.