![]()

gdy serwer urzędu certyfikacji zostanie odinstalowany lub ulegnie awarii po odzyskaniu, niektóre obiekty pozostaną w usłudze Active Directory. Dobrą praktyką jest usuwanie tych przestarzałych obiektów.

kontekst

po zainstalowaniu wersji urzędu certyfikacji zintegrowanej z Active Directory (tj. Enterprise Root lub Enterprise Subsidential) w Bazie Danych Active Directory tworzone/modyfikowane jest 6 następujących obiektów:

Name: < nazwa zwyczajowa CA >

Typ: certificateAuthority

ścieżka LDAP: CN=AIA,CN=Public Key Services,CN=Services,CN=Configuration,DC=DC=example,DC=com

używana do: Zawiera certyfikaty CA, które klienci mogą pobrać podczas walidacji łańcucha certyfikatów. Certyfikaty mogą wskazywać tę lokalizację za pomocą rozszerzenia certyfikatu Authority Information Access (AIA).

Nazwa: <nazwa zwyczajowa CA>

Typ: crlDistributionPoint

ścieżka LDAP: CN=< Nazwa Caserver >, CN=CDP,CN=usługa klucza publicznego,CN=usługi,CN=Konfiguracja,DC=DC=przykład, DC=com

używane dla: Zawiera Crl (base i delta), które CAs opublikował w reklamie. Certyfikaty mogą wskazywać tę lokalizację za pomocą rozszerzenia certyfikatu CRL Distribution Point (CDP).

Nazwa: < nazwa zwyczajowa głównego urzędu certyfikacji >

Typ: certyfikacjaauthority

ścieżka LDAP: CN=Certification Authorities,CN=Public Key Services,CN=Services,CN=Configuration,DC=example,DC=com

używane dla: certyfikaty głównego urzędu certyfikacji umieszczone tutaj są automatycznie zaufane przez wszystkich członków domeny. Zintegrowany z AD CA umieszcza tutaj swój certyfikat podczas instalacji. Inne certyfikaty głównego urzędu certyfikacji można importować ręcznie.

Nazwa: <nazwa zwyczajowa CA>

Typ: pKIEnrollmentService

ścieżka LDAP: CN=Enrollment Services,CN=Public Key Services,CN=Services,CN=Configuration,DC=example,DC=com

używany do: Zawiera certyfikaty CA z CAs, które mogą wydawać certyfikaty w reklamie.

Name: < ca Common Name>

Type: Mspki-PrivateKeyRecoveryAgent

LDAP Path: CN=KRA,CN=Public Key Services,CN=Services,CN=Configuration,DC=example,DC=com

Used for: zawiera certyfikaty dla wszystkich agentów odzyskiwania kluczy. Agenci odzyskiwania kluczy muszą być ręcznie skonfigurowane w urzędzie certyfikacji.

Nazwa: NtAuthCertificates

Type: certificationAuthority

LDAP Path: CN=Public Key Services,CN=Services,CN=Configuration,DC=example,DC=com

Used for: Contains CA certificates from CAs whos smart card and domain controller certificates are trusted for Windows logon. Ad zintegrowane CAs są dodawane tutaj automatycznie duing instalacji.

Uwaga! Obiekt ten jest wytwarzany przez pierwszy zintegrowany z AD CA, ale następnie CAs modyfikuje ten obiekt zamiast tworzyć nowe obiekty uniqe. Więcej informacji na ten temat w dalszej części tego artykułu.

po późniejszym odinstalowaniu roli CA z serwera usuwany jest tylko jeden obiekt AD, obiekt pKIEnrollmentService. Po usunięciu tego obiektu klienci nie będą już próbować rejestrować certyfikatów z tego urzędu certyfikacji. Pozostałe obiekty związane z PKI pozostają nienaruszone, ponieważ wszelkie wydane certyfikaty, które nie zostały unieważnione, będą miały problemy, jeśli nie istnieją.

jeśli masz pewność, że wszystkie wydane certyfikaty z tego serwera urzędu certyfikacji wygasły lub zostały odwołane, możesz/powinieneś usunąć te obiekty związane z urzędem urzędu certyfikacji z AD.

Ważna uwaga: Upewnij się, że nie usuwasz żadnych obiektów związanych z innymi instalacjami PKI niż urząd certyfikacji, który zamierzasz wyczyścić!

Start strony i usługi Active Directory

Uwaga! Możesz również wykonać niektóre z tych kroków, zarządzając kontenerami reklam w przystawce Enterprise PKI , ale są tam pewne problemy (wejścia KRA nie są wyświetlane), więc trzymałbym się Stron i usług Active Directory.

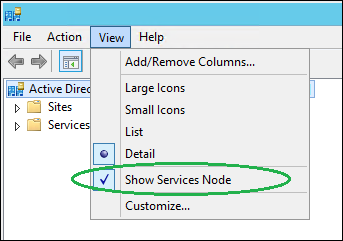

jeśli nie widzisz węzła usług, upewnij się, że węzeł usług jest zaznaczony:

rozwiń Usługi / Usługi klucza publicznego / AIA, kliknij prawym przyciskiem myszy obiekt w prawym okienku pasujący do danego serwera CA i kliknij Usuń, potwierdź za pomocą tak:

Wybierz kontener CDP, kliknij prawym przyciskiem myszy kontener w prawym okienku pasujący do danego serwera CA i kliknij Usuń, potwierdź dwukrotnie tak:

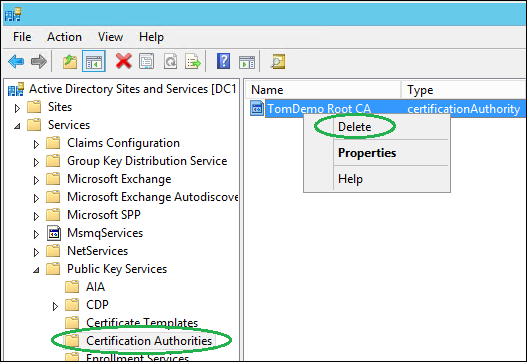

Wybierz urzędy certyfikacji kontenerów. Upewnij się, że powinieneś usunąć ten obiekt. Jeśli usuwasz informacje o podległym urzędzie certyfikacji, ten obiekt jest podobny do Twojego głównego urzędu certyfikacji i mogą istnieć inne zależności od tego certyfikatu. Jeśli usuwasz informacje o głównym urzędzie certyfikacji przedsiębiorstwa, możesz je usunąć. Aby to zrobić, kliknij prawym przyciskiem myszy obiekt w prawym okienku pasujący do danego serwera CA i kliknij Usuń, potwierdź za pomocą tak:

Wybierz kontener KRA, kliknij prawym przyciskiem myszy obiekt w prawym okienku pasujący do danego serwera CA i kliknij Usuń, potwierdź za pomocą tak:

wybierz usługi rejestracji kontenerów, upewnij się, że kreator deinstalacji roli CA usunął obiekt tutaj. Jeśli serwer CA z jakiegokolwiek powodu nigdy nie został prawidłowo odinstalowany, należy również ręcznie usunąć obiekt pKIEnrollmentService. Aby to zrobić, kliknij prawym przyciskiem myszy obiekt w prawym okienku pasujący do danego serwera urzędu certyfikacji i kliknij Usuń, potwierdź za pomocą tak:

teraz musimy usunąć ca-serwer z obiektu NtAuthCertificates. Jest to jednak nieco inaczej, ponieważ nie jest to oddzielny obiekt, ale raczej wartość w istniejącym obiekcie AD.

aby usunąć informacje o ca-serwerze z obiektu NtAuthCertificates, uruchom następujące polecenie certutil (musisz je uruchomić jako administrator przedsiębiorstwa):

certutil-viewdelstore ” ldap: / / / CN = NtAuthCertificates, CN=Public Key Services,CN=Services,CN=Configuration,DC=tomdemo,DC = se?certyfikat?baza?objectclass=certificationAuthority”

najpierw zmień podświetlone informacje o korzeniu lasu zgodnie z otoczeniem.

zostanie wyświetlona lista certyfikatów w obiekcie NtAuthCertificates:

upewnij się, że wybrałeś właściwy certyfikat CA (zrzut ekranu pokazuje tylko jeden certyfikat, możesz zobaczyć jeden lub więcej), a następnie kliknij OK. Wybranie opcji Anuluj przerywa wszelkie próby usunięcia.

proszę bardzo, Wszystkie informacje o CA zostały usunięte z Active Directory. Jesteś teraz gotowy do wdrożenia nowego, świeżego rozwiązania PKI!