co to jest spoofing IP?

spoofing protokołu internetowego (IP) jest rodzajem złośliwego ataku, w którym podmiot zagrożenia ukrywa prawdziwe źródło pakietów IP, aby utrudnić ustalenie, skąd pochodzą. Atakujący tworzy pakiety, zmieniając źródłowy adres IP w celu podszywania się pod inny system komputerowy, ukrywania tożsamości nadawcy lub obu. Pole nagłówka sfałszowanego pakietu dla źródłowego adresu IP zawiera adres, który różni się od rzeczywistego źródłowego adresu IP.

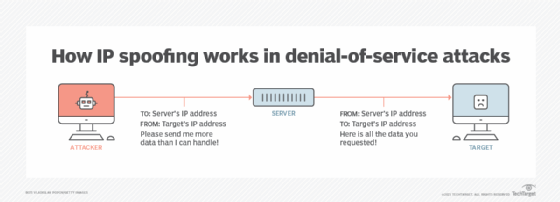

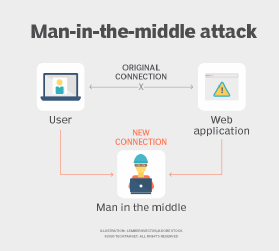

spoofing IP jest techniką często używaną przez atakujących do uruchamiania ataków DDoS (distributed denial of service) i ataków typu man-in-the-middle przeciwko urządzeniom docelowym lub otaczającej infrastrukturze. Celem ataków DDoS jest przytłoczenie celu ruchem, jednocześnie ukrywając tożsamość złośliwego źródła, zapobiegając wysiłkom łagodzącym.

używanie fałszywych adresów IP umożliwia atakującym wykonanie następujących czynności:

- powstrzymaj władze przed odkryciem, kim są i wplątaniem ich w atak;

- zapobiegaj wysyłaniu alertów o atakach, w których są nieświadomymi uczestnikami; a

- omijaj Skrypty bezpieczeństwa, urządzenia i usługi, które blokują adresy IP znane jako źródła złośliwego ruchu.

jak działa spoofing IP?

ruch internetowy jest wysyłany w jednostkach zwanych pakietami. Pakiety zawierają nagłówki IP zawierające informacje o routingu pakietu. Informacje te obejmują źródłowy adres IP i docelowy adres IP. Pomyśl o pakiecie jako o pakiecie w poczcie, a źródłowy adres IP jako adres zwrotny tego pakietu.

podczas fałszowania adresu IP atakujący zmienia adres źródłowy w nagłówku pakietu wychodzącego. W ten sposób komputer docelowy widzi pakiet jako pochodzący z zaufanego źródła-takiego jak komputer w sieci korporacyjnej-i akceptuje go.

atakujący mogą generować fałszywe nagłówki Pakietów poprzez fałszowanie i ciągłe losowanie adresu źródłowego za pomocą narzędzia. Mogą również używać adresu IP innego istniejącego urządzenia, tak aby odpowiedzi na sfałszowany pakiet trafiały tam zamiast tego.

aby przeprowadzić spoofing IP, atakujący potrzebują następujących:

- zaufany adres IP, który urządzenie odbierające pozwoli na wejście do sieci. Istnieje wiele sposobów, aby znaleźć adresy IP urządzeń. Jednym ze sposobów jest Shodan, internetowa baza danych mapowania adresu IP do urządzenia.

- możliwość przechwycenia pakietu i zamiany prawdziwego nagłówka IP na fałszywy. Narzędzie do wąchania sieci lub skanowanie protokołu ARP (Address Resolution Protocol) może być używane do przechwytywania pakietów w sieci i zbierania adresów IP w celu sfałszowania.

jak można wykryć spoofing IP?

użytkownicy końcowi mają trudności z wykrywaniem fałszowania adresów IP. Ataki te są przeprowadzane w warstwie sieciowej — warstwie trzeciej modelu komunikacji między systemami otwartymi. W ten sposób nie ma zewnętrznych śladów manipulacji. Fałszywe żądania połączenia wyglądają jak uzasadnione żądania połączenia Na Zewnątrz.

istnieją jednak narzędzia do monitorowania sieci, których organizacje mogą używać do przeprowadzania analizy ruchu w punktach końcowych sieci. Głównym sposobem na to jest filtrowanie pakietów.

systemy filtrowania pakietów są często zawarte w routerach i zaporach. Wykrywają niespójności między adresem IP pakietu a żądanymi adresami IP zawartymi na listach kontroli dostępu (ACLs). Wykrywają również fałszywe Pakiety.

filtrowanie wejściowe i wyjściowe to dwa rodzaje filtrowania pakietów:

- filtrowanie Ingress bada przychodzące pakiety, aby sprawdzić, czy nagłówek IP źródła pasuje do dozwolonego adresu źródłowego. Odrzuca te, które nie pasują lub które wykazują inne podejrzane zachowanie. To filtrowanie ustanawia ACL z dozwolonymi źródłowymi adresami IP.

- Egress filtering bada wychodzące skanuje w poszukiwaniu źródłowych adresów IP, które nie pasują do tych w sieci firmowej. Takie podejście zapobiega insiders przed uruchomieniem ataku spoofing IP.

jak chronić się przed spoofingiem IP?

sfałszowane pakiety IP nie mogą zostać wyeliminowane. Ale organizacje mogą podjąć środki w celu ochrony swoich sieci i danych.

oto kilka kroków, które mogą podjąć firmy:

- użyj silnych metod weryfikacji i uwierzytelniania dla wszystkich zdalnego dostępu. Nie uwierzytelniaj urządzeń i użytkowników wyłącznie na podstawie adresu IP.

- Utwórz ACL adresów IP.

- używaj zarówno filtrowania pakietów wejściowych, jak i wyjściowych.

- używaj antywirusa i innego oprogramowania zabezpieczającego, które obserwuje podejrzaną aktywność sieciową.

- używaj protokołów szyfrowania na poziomie IP, aby chronić ruch przesyłany do i z serwera korporacyjnego. Takie podejście uniemożliwia atakującym odczytanie potencjalnych adresów IP do podszywania się.

- Aktualizuj oprogramowanie sieciowe i ćwicz dobre zarządzanie poprawkami.

- wykonywanie bieżącego monitoringu sieci.

zapory sieciowe i reguły filtrowania routerów korporacyjnych powinny być skonfigurowane tak, aby odrzucały pakiety, które mogą być sfałszowane. Obejmowałoby to pakiety z prywatnymi adresami IP, które pochodzą spoza obszaru przedsiębiorstwa. Obejmuje również ruch pochodzący z przedsiębiorstwa, ale fałszuje zewnętrzny adres jako źródłowy adres IP. Zapobiega to inicjowaniu ataków typu spoofing z sieci wewnętrznej przeciwko sieciom zewnętrznym.

jakie są inne rodzaje spoofingu sieci?

istnieje kilka rodzajów fałszowania, z których wiele dzieje się w sieciach opartych na IP. Ale większość z nich nie jest spoofingiem adresów IP, gdzie zmienia się adres IP pakietu.

niektóre inne typy fałszowania, które zajmują się adresami IP, obejmują następujące:

protokół rozdzielczości adresu. Atak ARP spoofing ma miejsce, gdy atakujący wysyła fałszywe wiadomości ARP przez sieć lokalną (LAN). Łączy to adres kontroli dostępu do mediów atakującego z adresem IP legalnego komputera lub serwera w sieci. Występuje to w warstwie łącza danych w ramkach Ethernetowych obsługujących ten protokół.

System nazw domen (DNS). Dzięki atakowi DNS spoofing, DNS rejestruje i przekierowuje ruch internetowy z legalnych serwerów w kierunku fałszywych. DNS mapuje adresy IP na strony internetowe, a użytkownicy uzyskują dostęp do serwerów DNS, aby uzyskać dostęp do stron internetowych. Hakerzy mogą wstrzykiwać fałszywe wpisy DNS do serwerów DNS, dzięki czemu, gdy użytkownicy uzyskują dostęp do serwera, są wysyłani do lokalizacji, którą haker wstrzyknął, a nie do zamierzonego miejsca docelowego.

Inne metody fałszowania adresują różne typy informacji i mogą nie wpływać bezpośrednio na adresy IP lub w ogóle. Niektóre przykłady obejmują następujące:

identyfikator rozmówcy. Fałszowanie identyfikatora rozmówcy zmienia identyfikator rozmówcy, aby połączenie telefoniczne wydawało się pochodzić z innej lokalizacji. Często dzieje się tak, gdy telemarketerzy nazywają cele za pomocą numeru kierunkowego celu.

wyślij e-mail. Atakujący zmieniają pola nagłówka wiadomości e-mail, aby fałszywie wskazywać, że wiadomość pochodzi od innego nadawcy. Sfałszowana wiadomość e-mail jest często częścią ataku phishingowego, który zawiera link do zduplikowanej wersji strony internetowej, która wydaje się być oryginalna. Sfałszowana strona internetowa próbuje nakłonić ofiary do przekazania danych logowania lub innych poufnych informacji.

globalny system pozycjonowania (GPS). Spoofing GPS jest, gdy użytkownik urządzenia mobilnego sztuczki urządzenie do wyświetlania lokalizacji, która jest inna od jego prawdziwej lokalizacji geograficznej. Można to zrobić za pomocą aplikacji innej firmy, która generuje różne informacje o pozycji i nawigacji.

usługa krótkich wiadomości (SMS). Spoofing SMS lub wiadomości tekstowych jest, gdy numer telefonu nadawcy zostanie zmieniony na inny, aby zasłonić prawdziwy numer telefonu. Atakujący mogą zawierać w swoich tekstach łącza do witryn wyłudzających informacje lub pobierających złośliwe oprogramowanie. Legalne organizacje mogą również użyć tej metody do zastąpienia trudnego do zapamiętania numeru telefonu łatwym do zapamiętania identyfikatorem alfanumerycznym.

URL. W przypadku tego typu spoofingu złośliwi aktorzy używają prawie identycznego adresu URL, który naśladuje prawdziwy z kilkoma zmienionymi znakami. Intencją jest uzyskanie celu, aby przejść do strony internetowej, która naśladuje wygląd legalnego, a następnie wprowadzić poufne informacje.

jakie są przykłady spoofingu IP?

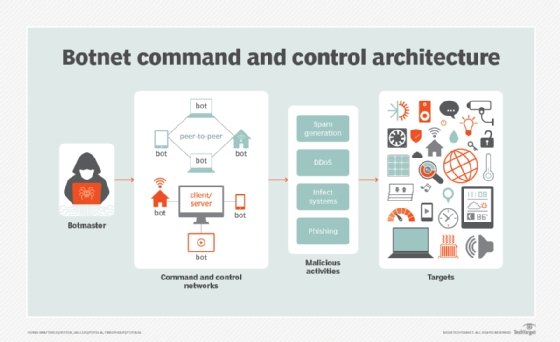

kiedy atakujący uruchamiają atak DDoS, używają sfałszowanych adresów IP, aby przeciążyć serwery komputerów o woluminach pakietów zbyt dużych, aby komputery docelowe mogły sobie z nimi poradzić. Botnety są często używane do wysyłania pakietów rozproszonych geograficznie. Duże botnety mogą zawierać dziesiątki tysięcy komputerów, z których każdy może sfałszować wiele źródłowych adresów IP w tym samym czasie. Te zautomatyzowane ataki są trudne do namierzenia.

przykłady użycia spoofingu w atakach DDoS obejmują następujące:

- GitHub. W Lutym 28, 2018, platforma hostingowa GitHub code została uderzona przez coś, co w tamtym czasie uważano za największy atak DDoS w historii. Atakujący sfałszowali adres IP Githuba i wysyłali zapytania do serwerów memcached, które są często używane do przyspieszania witryn opartych na bazie danych. Serwery wzmocniły zwracane dane z tych żądań do GitHub o współczynnik około 50. W rezultacie na każdy bajt wysłany przez atakującego do celu wysłano do 51 kilobajtów. GitHub został trafiony z 1.35 terabitami na sekundę ruchu, powodując, że witryna spada na 10 minut.

- Tsutomu Shimomura. W grudniu. 25 września 1994 haker Kevin Mitnick rozpoczął atak na komputery konkurencyjnego hakera Tsutomu Shimomury za pomocą spoofingu IP. Mitnick wykorzystał relację zaufania między komputerem terminala X Shimomury a serwerem, ucząc się wzorca numerów sekwencji TCP generowanych przez komputer. Zalał komputer żądaniami SYN z fałszywych adresów IP, które były routowalne, ale nieaktywne. Komputer nie mógł odpowiedzieć na żądania, a jego pamięć wypełniona była żądaniami SYN. Technika ta jest znana jako skanowanie SYN.

ataki typu Man-in-the-middle wykorzystują również podszywanie się pod adresata docelowego, odbieranie jego ruchu internetowego i odpowiadanie własnymi pakietami, które mogą zawierać złośliwe oprogramowanie.