WPA2-Enterprise istnieje od 2004 roku i nadal jest uważany za złoty standard bezpieczeństwa sieci bezprzewodowej, zapewniając szyfrowanie over-the-air i wysoki poziom bezpieczeństwa. W połączeniu ze skuteczną metodą uwierzytelniania znaną jako 802.1 x Dla usługi cloud RADIUS, użytkownicy od wielu lat są z powodzeniem autoryzowani do bezpiecznego dostępu do sieci. Ale w tym czasie WPA2-Enterprise nie stało się łatwiejsze do ręcznej konfiguracji. Niezależnie od tego, czy wdrażasz sieć bezprzewodową po raz pierwszy, czy jesteś doświadczonym ekspertem, zawsze masz do czynienia z wyjątkowymi wyzwaniami, które przyprawią Cię o ból głowy. Na szczęście dostępne są wypróbowane i prawdziwe rozwiązania sieciowe, które mają na celu skorygowanie trudności sieciowych, których doświadczasz.

- WPA2-PSK i WPA2-Enterprise: jaka jest różnica?

- WPA2-PSK

- WPA3-PSK

- WPA2-Enterprise

- WPA3-Enterprise

- wdrażanie WPA2-Enterprise i 802.1 x

- składników 802.1x

- klient / dostawca

- Switch / Access Point / Kontroler

- serwer RADIUS

- 802.1 metody uwierzytelniania x

- uwierzytelnianie oparte na Hasle

- uwierzytelnianie oparte na tokenie

- uwierzytelnianie oparte na certyfikatach

- protokoły uwierzytelniania WPA2

- EAP-TLS

- EAP-TTLS/PAP

- PEAP-MSCHAPv2

- WPA2-wyzwania dla przedsiębiorstw

- wada # 1: Zmiana Urządzenia

- wada # 2: MITM i dostarczanie certyfikatów

- wada # 3: problem ze zmianą hasła

- wada # 4: zmiana oczekiwań użytkowników

- uproszczenie WPA2-Enterprise dzięki JoinNow

- wydajność dzięki wdrożeniu

- utwardzony certyfikat WPA2-Enterprise

- automatyczne udostępnianie urządzeń zarządzanych

- Serwery RADIUS i Kontrola dostępu oparta na zasadach

WPA2-PSK i WPA2-Enterprise: jaka jest różnica?

WPA2-PSK

WPA2-PSK (Wi-Fi Protected Access 2 Pre-Shared Key) to rodzaj sieci, która jest chroniona jednym hasłem udostępnionym wszystkim użytkownikom. Powszechnie przyjmuje się, że jedno hasło dostępu do Wi-Fi jest bezpieczne, ale tylko na tyle, na ile ufasz osobom, które go używają. W przeciwnym razie infiltracja sieci jest banalna dla kogoś, kto uzyskał hasło za pomocą nikczemnych środków. Dlatego WPA2-PSK jest często uważany za niepewny.

jest tylko kilka sytuacji, w których WPA2-PSK powinien zostać wdrożony:

- sieć ma tylko kilka urządzeń, z których wszystkie są zaufane. To może być dom lub małe biuro.

- jako sposób na ograniczenie przypadkowych użytkowników przed dołączeniem do otwartej sieci, gdy nie można wdrożyć własnego portalu. To może być kawiarnia lub sieć gości.

- jako alternatywna Sieć dla urządzeń niezgodnych z 802.1 x. przykładem są konsole do gier w akademiku.

WPA3-PSK

aby poprawić skuteczność PSK, aktualizacje WPA3-PSK oferują większą ochronę poprzez usprawnienie procesu uwierzytelniania. Strategia ta wykorzystuje jednoczesne uwierzytelnianie równości (SAE), aby ataki słownikowe typu brute-force były znacznie trudniejsze dla hakera. Protokół ten wymaga interakcji użytkownika przy każdej próbie uwierzytelniania, co powoduje znaczne spowolnienie dla osób próbujących brutalnie wymuszać proces uwierzytelniania.

WPA2-Enterprise

wdrażanie WPA2-Enterprise wymaga serwera RADIUS, który obsługuje zadanie uwierzytelniania dostępu użytkowników sieci. Rzeczywisty proces uwierzytelniania opiera się na zasadach 802.1 x i jest dostępny w kilku różnych systemach oznaczonych etykietą EAP. Ponieważ każde urządzenie jest uwierzytelniane przed połączeniem, osobisty, szyfrowany tunel jest skutecznie tworzony między urządzeniem a siecią.

WPA3-Enterprise

istotnym ulepszeniem, które oferuje WPA3-Enterprise, jest wymóg skonfigurowania walidacji certyfikatu serwera w celu potwierdzenia tożsamości serwera, z którym łączy się urządzenie.

chcesz dowiedzieć się więcej o WPA3? Uzyskaj szczegóły dotyczące zmian WPA3 jest gotowy do wprowadzenia w tym artykule.

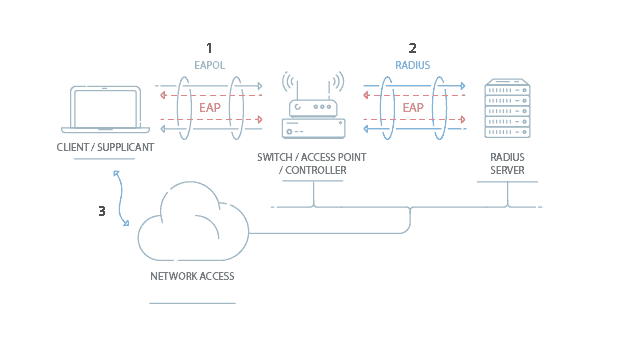

wdrażanie WPA2-Enterprise i 802.1x

istnieje tylko kilka komponentów, które są potrzebne do działania 802.1 x. Realistycznie rzecz biorąc, jeśli masz już punkty dostępowe i trochę wolnego miejsca na serwerze, posiadasz cały sprzęt potrzebny do bezpiecznego połączenia bezprzewodowego. Czasami nawet nie potrzebujesz serwera: niektóre punkty dostępu są wyposażone we wbudowane oprogramowanie, które może obsługiwać 802.1 x (choć tylko dla najmniejszych małych wdrożeń). Niezależnie od tego, czy kupujesz profesjonalne rozwiązania, czy budujesz je samodzielnie z narzędzi open source, jakość i łatwość 802.1 x jest całkowicie aspektem projektowym.

Komponenty 802.1 x

Klient / Supplicant

aby urządzenie mogło uczestniczyć w uwierzytelnianiu 802.1 x, musi mieć zainstalowane oprogramowanie o nazwie supplicant w stosie sieciowym. Dostawca jest niezbędny, ponieważ weźmie udział w wstępnej negocjacji transakcji EAP z przełącznikiem lub kontrolerem i spakuje poświadczenia użytkownika w sposób zgodny z 802.1 x. Jeśli klient nie ma dostawcy, ramki EAP wysłane z przełącznika lub kontrolera zostaną zignorowane, a przełącznik nie będzie mógł uwierzytelnić.

na szczęście prawie wszystkie urządzenia, których możemy oczekiwać, aby połączyć się z siecią bezprzewodową, mają wbudowany suplikant. SecureW2 zapewnia 802.1 x suplicant dla urządzeń, które nie mają go natywnie.

na szczęście zdecydowana większość producentów urządzeń ma wbudowaną obsługę 802.1 x. najczęstszymi Wyjątkami mogą być urządzenia konsumenckie, takie jak konsole do gier, urządzenia rozrywkowe lub niektóre drukarki. Ogólnie rzecz biorąc, urządzenia te powinny stanowić mniej niż 10% urządzeń w sieci i najlepiej traktować je jako wyjątek, a nie punkt skupienia.

Switch / Access Point / Controller

switch lub kontroler bezprzewodowy odgrywa ważną rolę w transakcji 802.1 x, działając jako „broker” na giełdzie. Do czasu pomyślnego uwierzytelnienia klient nie ma łączności sieciowej, a jedyną komunikacją jest między Klientem a przełącznikiem w exchange 802.1 X. Przełącznik / Kontroler inicjuje wymianę poprzez wysłanie pakietu Eapol-Start do klienta, gdy klient łączy się z siecią. Odpowiedzi klienta są przekazywane do właściwego serwera RADIUS na podstawie konfiguracji w ustawieniach zabezpieczeń sieci bezprzewodowej. Po zakończeniu uwierzytelniania Przełącznik / Kontroler podejmuje decyzję, czy zezwolić urządzeniu na dostęp do sieci na podstawie statusu użytkownika i ewentualnie atrybutów zawartych w pakiecie Access_Accept wysłanym z serwera RADIUS.

jeśli serwer RADIUS wysyła pakiet Access_Accept w wyniku uwierzytelniania, może on zawierać pewne atrybuty, które dostarczają informacji o tym, jak połączyć urządzenie w sieci. Wspólne atrybuty określą, którą sieć VLAN przypisać użytkownikowi, lub ewentualnie zestaw ACL (Lista kontroli dostępu), który Użytkownik powinien otrzymać po połączeniu. Jest to powszechnie nazywane „przypisaniem zasad na podstawie użytkownika”, ponieważ serwer RADIUS podejmuje decyzję na podstawie poświadczeń użytkownika. Typowe przypadki użycia to popychanie użytkowników gości do „sieci VLAN dla gości”, a pracowników do „sieci VLAN dla pracowników”.

serwer RADIUS

lokalny lub chmurowy serwer RADIUS działa jako „strażnik” sieci; gdy użytkownicy łączą się z siecią, RADIUS uwierzytelnia ich tożsamość i upoważnia do korzystania z sieci. Użytkownik uzyskuje uprawnienia do dostępu do sieci po zarejestrowaniu się w celu uzyskania certyfikatu z PKI (Private Key Infrastructure) lub potwierdzeniu swoich poświadczeń. Za każdym razem, gdy użytkownik łączy się, RADIUS potwierdza, że posiada prawidłowy certyfikat lub poświadczenia i uniemożliwia niezatwierdzonym użytkownikom dostęp do sieci. Kluczowym mechanizmem bezpieczeństwa stosowanym podczas korzystania z usługi RADIUS jest sprawdzanie poprawności certyfikatu serwera. Gwarantuje to, że użytkownik łączy się tylko z siecią, którą zamierza skonfigurować swoje urządzenie w celu potwierdzenia tożsamości RADIUS poprzez sprawdzenie certyfikatu serwera. Jeśli certyfikat nie jest tym, którego szuka urządzenie, nie wyśle certyfikatu ani poświadczeń do uwierzytelnienia.

serwery RADIUS mogą być również używane do uwierzytelniania użytkowników z innej organizacji. Rozwiązania takie jak Eduroam mają serwery RADIUS działające jako proxy (takie jak RADSEC), więc jeśli student odwiedza sąsiednią uczelnię, serwer RADIUS może uwierzytelnić swój status na macierzystej uczelni i zapewnić mu bezpieczny dostęp do sieci na uczelni, którą obecnie odwiedza.

Identity Store

Identity Store odnosi się do podmiotu, w którym przechowywane są nazwy użytkowników i hasła. W większości przypadków jest to Active Directory lub potencjalnie serwer LDAP. Prawie każdy serwer usługi RADIUS może połączyć się z Twoją usługą AD lub LDAP w celu weryfikacji użytkowników. Istnieje kilka zastrzeżeń, gdy LDAP jest używany, szczególnie wokół tego, jak hasła są haszowane na serwerze LDAP. Jeśli Twoje hasła nie są przechowywane w postaci czystego tekstu lub skrótu NTLM, musisz starannie wybrać metody EAP, ponieważ niektóre metody, takie jak EAP-PEAP, mogą nie być kompatybilne. Nie jest to problem spowodowany przez serwery RADIUS, ale raczej przez hash hasła.

SecureW2 może pomóc w skonfigurowaniu SAML do uwierzytelniania użytkowników na dowolnym dostawcy tożsamości w celu uzyskania dostępu do sieci Wi-Fi. Oto przewodniki dotyczące integracji z niektórymi popularnymi produktami.

aby skonfigurować uwierzytelnianie SAML w Google Workspace, kliknij tutaj.

Konfigurowanie WPA2-Enterprise z Okta, kliknij tutaj.

aby uzyskać przewodnik dotyczący uwierzytelniania SAML przy użyciu Shibboleth, kliknij tutaj.

aby skonfigurować WPA2-Enterprise z ADFS, kliknij tutaj.

Tworzenie solidnej sieci WPA2-Enterprise wymaga dodatkowych zadań, takich jak skonfigurowanie PKI lub urzędu certyfikacji (Certificate Authority), aby bezproblemowo rozpowszechniać certyfikaty użytkownikom. Ale wbrew temu, co mogłoby się wydawać, możesz dokonać dowolnej z tych aktualizacji bez kupowania nowego sprzętu lub wprowadzania zmian w infrastrukturze. Na przykład wdrożenie dostępu gościa lub zmiana metody uwierzytelniania może być dokonana bez dodatkowej infrastruktury. Ostatnio wiele instytucji przełączało metody EAP z PEAP na EAP-TLS po zauważalnej poprawie czasu połączenia i możliwości roamingu lub przejściu z fizycznego serwera RADIUS na rozwiązanie w chmurze RADIUS. Poprawę funkcjonalności sieci bezprzewodowych można uzyskać bez zmiany ani jednego sprzętu.

WPA2-Enterprise Protocols

poniżej znajduje się krótkie podsumowanie podstawowych protokołów uwierzytelniania WPA2-Enterprise. Jeśli chcesz uzyskać bardziej szczegółowe porównanie i kontrast, przeczytaj pełny artykuł.

EAP-TLS

EAP-TLS jest protokołem opartym na certyfikatach, który jest powszechnie uważany za jeden z najbezpieczniejszych standardów EAP, ponieważ eliminuje ryzyko kradzieży poświadczeń w powietrzu. Jest to również protokół, który zapewnia najlepsze wrażenia użytkownika, ponieważ eliminuje rozłączenia związane z hasłem z powodu zasad zmiany hasła. W przeszłości było błędne przekonanie, że uwierzytelnianie oparte na certyfikatach było trudne do skonfigurowania i/lub zarządzania, ale teraz EAP-TLS jest uważany przez wielu za łatwiejszy w konfiguracji i zarządzaniu niż inne protokoły.

chcesz dowiedzieć się więcej o zaletach EAP-TLS i jak SecureW2 może pomóc ci zaimplementować go we własnej sieci? Kliknij w link!

EAP-TTLS/PAP

EAP-TTLS/PAP jest protokołem opartym na poświadczeniach, który został stworzony dla łatwiejszej konfiguracji, ponieważ wymaga tylko uwierzytelnienia serwera, podczas gdy uwierzytelnianie użytkownika jest opcjonalne. TTLS tworzy „tunel” między Klientem a serwerem i daje wiele możliwości uwierzytelniania.

ale TTLS zawiera wiele luk. Proces konfiguracji może być trudny dla niedoświadczonych użytkowników sieci, a pojedyncze źle skonfigurowane urządzenie może spowodować znaczne straty dla organizacji. Protokół pozwala na przesyłanie danych uwierzytelniających w powietrzu w czystym tekście, który może być podatny na cyberataki, takie jak Man-in-the-Middle i łatwo przystosowany do osiągnięcia celów hakera.

jeśli chcesz dowiedzieć się więcej o słabościach TTLS-PAP, Przeczytaj cały artykuł tutaj.

PEAP-MSCHAPv2

PEAP-MSCHAPv2 to protokół oparty na poświadczeniach, który został zaprojektowany przez Microsoft dla środowisk Active Directory. Chociaż jest to jedna z najpopularniejszych metod uwierzytelniania WPA2-Enterprise, PEAP-MSCHAPv2 nie wymaga konfiguracji walidacji certyfikatów serwera, pozostawiając urządzenia narażone na bezprzewodową kradzież poświadczeń. Błędna konfiguracja urządzeń, pozostawiona użytkownikom końcowym, jest stosunkowo powszechna, dlatego większość organizacji opiera się na oprogramowaniu do wdrażania w celu skonfigurowania urządzeń dla PEAP-MSCHAPv2. Przeczytaj, jak ta najlepsza uczelnia przekształciła uwierzytelnianie PEAP-MSCHAPv2 na EAP-TLS, aby zapewnić bardziej stabilne uwierzytelnianie użytkownikom sieci.

aby uzyskać więcej informacji na temat PEAP MSCHAPv2, przeczytaj ten artykuł.

802.1 metody uwierzytelniania x

aby użytkownicy mogli być codziennie uwierzytelniani w celu uzyskania dostępu do sieci, muszą być oni wbudowani w bezpieczną sieć. Onboarding to proces sprawdzania i zatwierdzania użytkowników, aby mogli połączyć się z bezpieczną siecią za pomocą formy identyfikacji, takiej jak nazwa użytkownika/hasło lub certyfikaty. Proces ten często staje się znaczącym obciążeniem, ponieważ wymaga od użytkowników skonfigurowania urządzeń pod kątem sieci. Dla zwykłych Użytkowników sieci proces ten może okazać się zbyt trudny, ponieważ wymaga wiedzy informatycznej na wysokim poziomie, aby zrozumieć kroki. Na przykład uniwersytety na początku roku akademickiego doświadczają tego, gdy wdrażają setki, a nawet tysiące urządzeń studentów, co skutkuje długimi kolejkami zgłoszeń do pomocy technicznej. Klienci wdrażający oferują łatwą w użyciu alternatywę, która umożliwia użytkownikom końcowym łatwą samodzielną konfigurację urządzeń w kilku krokach, oszczędzając użytkownikom i administratorom IT mnóstwo czasu i pieniędzy.

uwierzytelnianie oparte na Hasle

zdecydowana większość metod uwierzytelniania opiera się na nazwie użytkownika/haśle. Jest to najłatwiejsze do wdrożenia, ponieważ większość instytucji ma już skonfigurowane poświadczenia, ale sieć jest podatna na wszystkie problemy związane z hasłami bez systemu wdrażania (patrz poniżej).

w przypadku uwierzytelniania opartego na hasłach istnieją zasadniczo 2 opcje: PEAP-MSCHAPv2 i EAP-TTLS / PAP. Oba działają podobnie, ale TTLS nie jest obsługiwany przez żaden system operacyjny Microsoft przed Windows 8 bez użycia zewnętrznego dostawcy 802.1 x, takiego jak nasz klient korporacyjny. W tym momencie większość instytucji wdrożyła lub dokonała przejścia na PEAP. Nie można jednak wdrożyć PEAP bez użycia usługi Active Directory (zastrzeżonej usługi Microsoft) lub bez pozostawienia haseł niezaszyfrowanych.

uwierzytelnianie oparte na tokenach

historycznie tokeny były fizycznymi urządzeniami w postaci breloków lub kluczy, które były dystrybuowane użytkownikom. Wygenerowali numery zsynchronizowane z serwerem, aby dodać dodatkową walidację do połączenia. Mimo że można je nosić i korzystać z zaawansowanych funkcji, takich jak skanery linii papilarnych lub jako wtyczki USB, klucze sprzętowe mają wady. Mogą być drogie i wiadomo, że czasami tracą połączenie z serwerami.

fizyczne tokeny są nadal w użyciu, ale ich popularność maleje, ponieważ smartfony uczyniły je zbędnymi. To, co kiedyś zostało załadowane na fob, możesz teraz umieścić w aplikacji. Ponadto istnieją inne metody uwierzytelniania dwuskładnikowego poza samą metodą EAP, takie jak potwierdzenia tekstowe lub e-mail w celu weryfikacji urządzenia.

uwierzytelnianie oparte na certyfikatach

certyfikaty od dawna są podstawą uwierzytelniania w ogóle, ale zazwyczaj nie są wdrażane w Ustawieniach BYOD, ponieważ certyfikaty wymagają od użytkowników instalowania ich na własnych urządzeniach. Jednak po zainstalowaniu certyfikatu są one niezwykle wygodne: nie mają na nie wpływu zasady zmiany hasła, są znacznie bezpieczniejsze niż nazwy użytkowników/hasła, a urządzenia są uwierzytelniane szybciej.

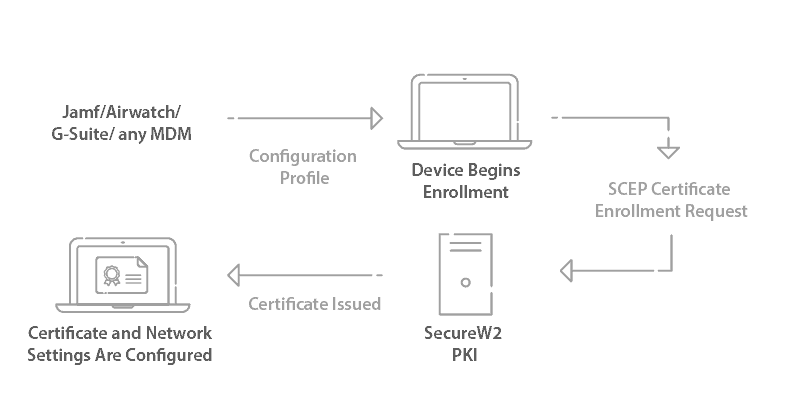

usługi PKI SecureW2 w połączeniu z klientem joinnow onboarding tworzą gotowe rozwiązanie do uwierzytelniania Wi-Fi opartego na certyfikatach. Efektywny PKI zapewnia całą niezbędną infrastrukturę do wdrożenia sieci opartej na certyfikatach oraz utrzymuje bezpieczeństwo i dystrybucję wszystkich certyfikatów sieciowych.. Organizacje mogą teraz bezproblemowo dystrybuować certyfikaty na urządzenia i łatwo nimi zarządzać, korzystając z naszych zaawansowanych funkcji zarządzania certyfikatami.

WPA2-Enterprise Challenges

w naszym doświadczeniu odkryliśmy, że średnia sieć WPA2-Enterprise cierpi na połączenie tych 4 problemów:

wada #1: Zmiana Urządzenia

kiedy IEEE stworzył protokół 802.1 x w 2001 roku, było niewiele urządzeń, które mogły korzystać z dostępu bezprzewodowego, a zarządzanie siecią było znacznie prostsze. Od tego czasu liczba producentów urządzeń eksplodowała wraz z rozwojem komputerów mobilnych. Aby dać pewną perspektywę, obecnie jest więcej smaków Androida niż całych systemów operacyjnych w 2001 roku.

Obsługa 802.1 x jest niespójna między urządzeniami, nawet między urządzeniami tego samego systemu operacyjnego. Każde urządzenie ma unikalne cechy, które mogą sprawić, że zachowają się nieprzewidywalnie. Problem ten pogarszają unikalne sterowniki i oprogramowanie zainstalowane na urządzeniu.

wada #2: MITM i dostarczanie certyfikatów

chociaż WPA2 oferuje bardzo bezpieczne połączenie, musisz również mieć pewność, że użytkownicy będą łączyć się tylko z bezpieczną siecią. Bezpieczne połączenie nie ma znaczenia, jeśli użytkownik nieświadomie połączył się z sygnałem honeypot lub oszustem. Instytucje często przeszukują i wykrywają nieuczciwe punkty dostępowe, w tym ataki typu Man-in-the-Middle, ale użytkownicy nadal mogą być podatni na ataki poza siedzibą firmy. Osoba z laptopem może próbować po cichu zebrać dane uwierzytelniające użytkownika na przystanku autobusowym, kawiarni lub w dowolnym miejscu, przez które mogą przejść urządzenia i spróbować automatycznie się połączyć.

nawet jeśli serwer ma certyfikat prawidłowo skonfigurowany, nie ma gwarancji, że użytkownicy nie będą łączyć się z fałszywym identyfikatorem SSID i nie zaakceptują żadnych przedstawionych im certyfikatów. Najlepszą praktyką jest zainstalowanie klucza publicznego na urządzeniu użytkownika w celu automatycznej weryfikacji certyfikatów prezentowanych przez serwer.

aby dowiedzieć się więcej o atakach MITM, przeczytaj nasz podział tutaj.

wada # 3: problem ze zmianą hasła

sieci z hasłami, które wygasają regularnie, stają przed dodatkowym obciążeniem z WPA2-Enterprise. Każde urządzenie straci łączność, dopóki nie zostanie ponownie skonfigurowane. Był to mniejszy problem, gdy przeciętny użytkownik miał tylko jedno urządzenie, ale w dzisiejszym środowisku BYOD, każdy użytkownik prawdopodobnie ma wiele urządzeń, które wymagają bezpiecznego połączenia sieciowego. W zależności od sposobu wprowadzania zmian haseł lub możliwości użytkowników w zakresie zarządzania hasłami może to stanowić obciążenie dla działów pomocy technicznej.

jest jeszcze gorzej w sieciach, które mają nieoczekiwane zmiany haseł z powodu naruszenia danych lub luk w zabezpieczeniach. Oprócz konieczności wprowadzenia nowych poświadczeń w całej witrynie, musi radzić sobie z napływem biletów helpdesk związanych z Wi-Fi.

wada #4: zmiana oczekiwań użytkowników

zdecydowanie najtrudniejszą częścią ukończenia konfiguracji sieci WPA2-Enterprise jest szkolenie użytkowników. Użytkownicy mają dziś niezwykle wysokie oczekiwania co do łatwości użytkowania. Mają również więcej opcji niż kiedykolwiek, aby obejść oficjalny dostęp. Jeśli sieć jest zbyt trudna w użyciu, użyją danych. Jeśli certyfikat jest zły, zignorują go. Jeśli nie mogą uzyskać dostępu do czegoś, czego chcą, użyją serwera proxy.

aby WPA2-Enterprise był skuteczny, musisz ułatwić użytkownikom sieci poruszanie się bez utraty bezpieczeństwa.

zanim zaczniesz korzystać z sieci WPA2-Enterprise, zapoznaj się z naszym podkład na temat najczęstszych błędów popełnianych przez ludzi podczas konfigurowania WPA2-Enterprise.

uproszczenie WPA2-Enterprise z JoinNow

prawidłowo skonfigurowana sieć WPA2-Enterprise wykorzystująca uwierzytelnianie 802.1 x jest potężnym narzędziem do ochrony bezpieczeństwa użytkowników sieci i zabezpieczania cennych danych; ale w żadnym wypadku nie jest to koniec rozważań sieciowych, które musisz podjąć. Wiele komponentów przyczynia się do bezpieczeństwa i użyteczności sieci jako kompletnego systemu. Jeśli tylko Metoda uwierzytelniania jest Bezpieczna, podczas gdy konfiguracja zarządzanych urządzeń pozostaje w gestii przeciętnego użytkownika sieci, istnieje poważne ryzyko dla integralności sieci. SecureW2 zdaje sobie sprawę, że każdy aspekt sieci bezprzewodowej musi działać zgodnie, aby zapewnić niezawodne zabezpieczenia, dlatego przedstawiliśmy kilka koncepcji „pod klucz”, które każdy administrator sieci musi wziąć pod uwagę podczas planowania sieci.

efektywność dzięki Onboardingowi

jednym z największych wyzwań dla administratorów sieci jest wydajne i dokładne onboarding użytkowników do bezpiecznej sieci. Jeśli pozostawione na własnych urządzeniach, wielu użytkowników będzie źle skonfigurować. Konfigurowanie sieci WPA2-Enterprise z uwierzytelnianiem 802.1 x nie jest prostym procesem i obejmuje kilka kroków, których nie zrozumiałaby osoba obeznana z koncepcjami IT. Jeśli użytkownicy nie łączą się z bezpiecznym identyfikatorem SSID i nie są prawidłowo skonfigurowani dla WPA2-Enterprise, korzyści bezpieczeństwa, których oczekują administratorzy, zostaną utracone. Dla tych, którzy chcą korzystać z zalet sieci opartych na certyfikatach, wielu decyduje się wdrożyć klienta wdrażania, który automatycznie skonfiguruje urządzenia użytkowników.

wprowadzanie klientów, takich jak te oferowane przez SecureW2, eliminuje zamieszanie wśród użytkowników, pytając ich tylko o kilka prostych kroków zaprojektowanych do wykonania przez uczniów w wieku K-12 i więcej. Rezultatem jest prawidłowo skonfigurowana sieć WPA2-Enterprise z uwierzytelnieniem 802.1 x, która pomyślnie wdrożyła wszystkich użytkowników sieci do bezpiecznej sieci.

chcesz uzyskać więcej informacji na temat zalet usprawnionego i bezpiecznego oprogramowania do wdrażania własnych urządzeń (BYOD)? Sprawdź ten pouczający artykuł na temat onboardingu!

certyfikat-utwardzony WPA2-Enterprise

PKI umożliwia organizacjom korzystanie z certyfikatów x.509 i dystrybucję ich wśród użytkowników sieci. Składa się z HSM (Hardware Security Module), CAs, client, kluczy publicznych i prywatnych oraz CRL (Certificate Revocation List). Skuteczny PKI znacznie zwiększa bezpieczeństwo sieci, umożliwiając organizacjom wyeliminowanie problemów związanych z hasłem dzięki uwierzytelnianiu opartemu na certyfikatach. Po skonfigurowaniu PKI użytkownicy sieci mogą rozpocząć rejestrację certyfikatów. Jest to trudne zadanie do wykonania, ale organizacje, które skorzystały z klienta wdrożeniowego, odniosły największy sukces w dystrybucji certyfikatów. SecureW2 jest w stanie dostarczyć wszystkie narzędzia potrzebne do udanego wdrożenia PKI i skutecznej dystrybucji certyfikatów. Po wyposażeniu swoich urządzeń w certyfikat użytkownicy są gotowi do uwierzytelnienia dla sieci bezprzewodowej. Oprócz bezpiecznego uwierzytelniania bezprzewodowego, certyfikaty mogą być używane do VPN, uwierzytelniania aplikacji internetowych,bezpieczeństwa inspekcji SSL i wielu innych.

WPA2-Enterprise Managed Device Configuration

przedsiębiorstwa z zarządzanymi urządzeniami często nie mają ujednoliconej metody konfigurowania urządzeń pod kątem zabezpieczeń opartych na certyfikatach. Umożliwienie użytkownikom samodzielnej konfiguracji często skutkuje wieloma źle skonfigurowanymi urządzeniami, a pozostawienie zadania może być Górzyste. Konfigurowanie dziesiątek, a czasem nawet setek urządzeń ręcznie dla bezpiecznej sieci WPA2-Enterprise jest często uważane za zbyt pracochłonne, aby było warte zachodu. Zaawansowane bramy SCEP i WSTEP SecureW2 umożliwiają automatyczną rejestrację zarządzanych urządzeń bez interakcji z użytkownikiem końcowym. Za jednym zamachem bramy te umożliwiają działowi IT konfigurowanie zarządzanych urządzeń od dowolnego głównego dostawcy w celu zapewnienia bezpieczeństwa sieci opartego na certyfikatach.

Serwery RADIUS i Kontrola dostępu oparta na zasadach

serwer RADIUS odgrywa kluczową rolę w sieci, uwierzytelniając każde urządzenie po połączeniu się z siecią. Rozwiązanie joinnow SecureW2 jest wbudowane w światowej klasy serwer usługi cloud RADIUS, zapewniający wydajne, oparte na zasadach uwierzytelnianie 802.1 x. Wspierany przez AWS, zapewnia wysoką dostępność, spójne i wysokiej jakości połączenia i nie wymaga fizycznej instalacji. Serwer można łatwo skonfigurować i dostosować do wymagań każdej organizacji, bez konieczności modernizacji istniejącej infrastruktury. Po pełnej integracji sieć oparta na certyfikatach jest gotowa do rozpoczęcia uwierzytelniania użytkowników sieci.

SecureW2 oferuje również pierwszą w branży technologię, którą nazywamy Dynamic Cloud RADIUS, która pozwala RADIUS bezpośrednio odwoływać się do katalogu – nawet do katalogów w chmurze, takich jak Google, Azure i Okta. Zamiast podejmować decyzje dotyczące zasad na podstawie certyfikatów statycznych, RADIUS podejmuje decyzje dotyczące zasad na poziomie runtime na podstawie atrybutów użytkownika przechowywanych w katalogu.

Promień Dynamiczny to rozszerzony promień z lepszym bezpieczeństwem i łatwiejszym zarządzaniem użytkownikami. Chcesz wiedzieć więcej? Porozmawiaj z jednym z naszych ekspertów, aby sprawdzić, czy Twoja sieć WPA2-Enterprise może skorzystać z usługi Dynamic RADIUS.

kluczem do pomyślnego wdrożenia usługi RADIUS jest dostępność, spójność i szybkość. Usługa cloud RADIUS SecureW2 wyposaża organizacje w narzędzia, których potrzebują, aby bezpieczna sieć była łatwa do podłączenia i zawsze dostępna, dzięki czemu użytkownicy są stale chronieni przed zagrożeniami z zewnątrz.