Password Authentication Protocol, ou PAP, e Challenge Handshake Authentication Protocol, ou CHAP, são usadas para autenticar sessões de PPP e podem ser usadas com muitas VPNs.

PAP funciona como um procedimento de login padrão. O sistema remoto se autentica usando uma combinação estática de nome de usuário e senha. A senha pode passar por um túnel criptografado estabelecido para segurança adicional, mas o PAP está sujeito a vários ataques. Como as informações são estáticas, são vulneráveis à adivinhação e espionagem de senhas.

CHAP tem uma abordagem mais sofisticada e segura para Autenticação. Ele cria uma frase de desafio única para cada autenticação, gerando uma string aleatória. Esta frase de desafio é combinada com nomes de host de dispositivos usando funções hash unidirecionais. Com esse processo, o CHAP pode se autenticar de uma maneira que as informações secretas estáticas não sejam enviadas pelo fio.

vamos nos aprofundar nas diferenças entre PAP e CHAP e como eles podem trabalhar juntos.

o que é PAP?

dos dois métodos de autenticação de protocolo ponto a ponto (PPP), o PAP é mais antigo. Foi padronizado em 1992 por meio do pedido de comentários da IETF 1334. PAP é um cliente-servidor, protocolo de autenticação baseado em senha. A autenticação ocorre apenas uma vez no início de um processo de estabelecimento de sessão.

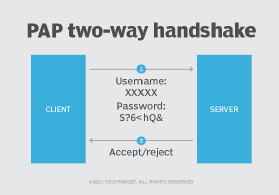

PAP usa um processo de handshake bidirecional para autenticação usando as seguintes etapas.

Passo 1. Cliente envia nome de usuário e senha para o servidor.

o cliente que deseja estabelecer uma sessão PPP com um servidor envia uma combinação de nome de usuário e senha para o servidor. Isso é realizado por meio de um pacote de solicitação de autenticação.

Passo 2. O servidor aceita credenciais e verifica.

se o servidor estiver ouvindo solicitações de autenticação, ele aceitará as credenciais de nome de usuário e senha e verificará se elas correspondem.

se as credenciais forem enviadas corretamente, o servidor enviará um pacote de resposta authentication-ack para o cliente. O servidor estabelecerá a sessão PPP entre o cliente e o servidor.

se as credenciais forem enviadas incorretamente, o servidor enviará um pacote de resposta authentication-nak ao cliente. O servidor não estabelecerá uma resposta com base no reconhecimento negativo.

PAP é um mecanismo de autenticação simples e fácil de implementar, mas tem sérias desvantagens em seu uso em ambientes do mundo real. A maior desvantagem é que o PAP envia nomes de usuário e senhas estáticos de clientes para servidores em texto simples. Se os maus atores interceptassem essa comunicação, usando ferramentas como um sniffer de pacotes, eles poderiam autenticar e estabelecer uma sessão de PPP em nome do cliente.

é possível enviar solicitações de autenticação PAP por meio de túneis criptografados existentes. Mas, se outras opções de autenticação estiverem disponíveis, como o CHAP, as equipes devem usar um método alternativo.

o que é CHAP?

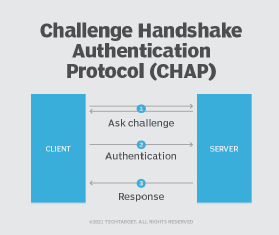

CHAP usa um processo de handshake de três vias para proteger a senha de autenticação de maus atores. Funciona da seguinte forma.

Passo 1. Depois que o link é estabelecido, o autenticador envia um desafio de autenticação.

o servidor de acesso à rede executa uma pesquisa de nome de host no cliente e inicia a autenticação CHAP enviando um “desafio de solicitação” para o usuário remoto. Este Desafio inclui uma string de desafio gerada aleatoriamente.

Passo 2. O cliente executa a pesquisa do nome do host.

o cliente usa a senha que o cliente e o servidor conhecem para criar um hash unidirecional criptografado com base na string de desafio.

Passo 3. Servidor descriptografa hash e verifica.

o servidor descriptografará o hash e verificará se ele corresponde à string de desafio inicial. Se as strings corresponderem, o servidor responde com um pacote de autenticação-sucesso. Se as strings não corresponderem, o servidor envia uma resposta de mensagem de falha de autenticação e a sessão é encerrada.

quais são as diferenças entre PAP vs. CHAP?

CHAP veio em 1996 em grande parte como uma resposta às fraquezas de autenticação inerentes ao PAP. Em vez de um handshake bidirecional, o CHAP usa um handshake de três vias e não envia a senha pela rede. O CHAP usa um hash criptografado para o qual o cliente e o servidor conhecem a chave secreta compartilhada. Esta etapa extra ajuda a eliminar as fraquezas de segurança encontradas no PAP.

outra diferença é que o CHAP pode ser configurado para fazer autenticações repetidas no meio da sessão. Isso é útil para certas sessões de PPP que deixam uma porta aberta, mesmo que o dispositivo remoto tenha sido desconectado. Nesse caso, outra pessoa poderia pegar a conexão midsession estabelecendo conectividade física.

como o PAP e o CHAP podem trabalhar juntos?

PAP e CHAP não podem trabalhar juntos per se. Mas os protocolos que usam PAP ou CHAP podem interagir com os dois métodos de autenticação, se desejado.

por exemplo, o PPP pode usar PAP ou CHAP para Autenticação. Assim, os administradores podem configurar o protocolo de comunicação para tentar autenticar através do aperto de mão de três vias seguro do CHAP primeiro e depois voltar ao processo de autenticação bidirecional menos seguro encontrado no PAP.