introdução

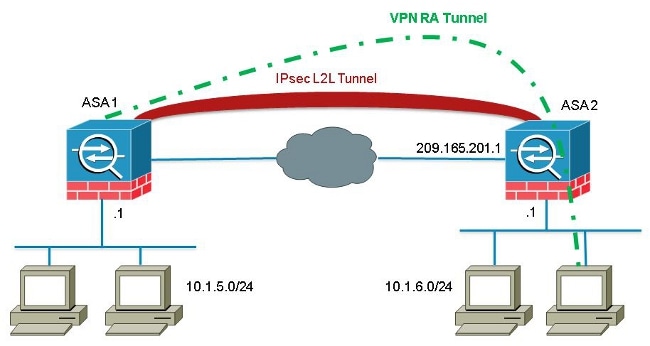

este documento descreve como configurar o Cisco Adaptive Security Appliance (ASA) a fim permitir uma conexão remota do cliente VPN de um

pré-Requisitos

Requisitos

Cisco recomenda que você tenha conhecimento desses tópicos:

- Cisco ASA

- VPNs de Acesso Remoto

- LAN-para-LAN VPNs

Componentes Usados

A informação neste documento é baseado no Cisco Série 5520 ASA que executa o software de Versão 8.4(7).

as informações neste documento foram criadas a partir dos dispositivos em um ambiente de laboratório específico. Todos os dispositivos usados neste documento começaram com uma configuração limpa (padrão). Se sua rede estiver ativa, certifique-se de entender o impacto potencial de qualquer comando.

Informações de plano de Fundo

Apesar de não ser comum encontrar um cenário onde um cliente tenta estabelecer uma conexão através de um L2L túnel, os administradores podem querer atribuir privilégios específicos ou restrições de acesso a determinados usuários remotos e instruí-los a utilizar o software de cliente quando o acesso a estes recursos é necessário.

Nota: Este cenário funcionou no passado, mas depois de uma atualização do headend ASA para a Versão 8.4(6) ou posterior, o cliente VPN não é mais capaz de estabelecer a conexão.

Cisco bug ID cscuc75090 introduziu uma mudança de comportamento. Anteriormente, com o Private Internet Exchange (PIX), quando o proxy de segurança de Protocolo da Internet (IPSec) não correspondia a uma lista de controle de acesso de mapa de criptografia (ACL), ele continuou a verificar as entradas mais abaixo na lista. Isso incluiu correspondências com um crypto-map Dinâmico sem peer especificado.

isso foi considerado uma vulnerabilidade, pois os administradores remotos podiam obter acesso a recursos que o administrador do headend não pretendia quando o L2L estático foi configurado.

foi criada uma correção que adicionou uma verificação para evitar correspondências com uma entrada de mapa criptográfico sem um par quando já verificou uma entrada de mapa que correspondia ao par. No entanto, isso afetou o cenário discutido neste documento. Especificamente, um cliente VPN remoto que tenta se conectar a partir de um endereço L2L peer não é capaz de se conectar ao headend.

configurar

Use esta seção a fim configurar o ASA a fim permitir uma conexão remota do cliente VPN de um endereço do par L2L.

adicione uma nova entrada dinâmica

para permitir conexões VPN remotas de endereços de pares L2L, você deve adicionar uma nova entrada dinâmica que contenha o mesmo endereço IP de pares.

Nota: Você também deve deixar outra entrada dinâmica sem um par para que qualquer cliente da internet também possa se conectar.

aqui está um exemplo da configuração de trabalho de crypto-map dinâmico anterior:

crypto dynamic-map ra-dyn-map 10 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 1 match address outside_cryptomap_1

crypto map outside_map 1 set peer 209.165.201.1

crypto map outside_map 1 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 65535 ipsec-isakmp dynamic ra-dyn-map

aqui está a configuração dinâmica do crypto-map com a nova entrada dinâmica configurada:

crypto dynamic-map ra-dyn-map 10 set ikev1 transform-set ESP-AES-128-SHA

crypto dynamic-map ra-dyn-map 10 set peer 209.165.201.1

crypto dynamic-map ra-dyn-map 20 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 1 match address outside_cryptomap_1

crypto map outside_map 1 set peer 209.165.201.1

crypto map outside_map 1 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 65535 ipsec-isakmp dynamic ra-dyn-map

verificar

atualmente, não há procedimento de verificação disponível para esta configuração.

solucionar problemas

atualmente, não há informações específicas de solução de problemas disponíveis para esta configuração.