nnqp ransomware Visa criptografar todos os dados em seu computador

nnqp ransomware é uma variante da família de vírus com criptografia de arquivos STOP/DJVU. Depois de infectar o sistema de destino por engano, ele começa a digitalizar todas as pastas e criptografar todos os arquivos encontrados neles com algoritmos de criptografia Salsa20 e RSA-2048, Além de marcar os arquivos afetados com um adicional .extensão nnqp. Como você pode ver, o nome do vírus deriva da extensão que fornece para arquivos criptografados. Por exemplo, um arquivo originalmente chamado 1.jpg torna-se 1.jpg.nnqp após o ataque. Além disso, este ransomware cai _readme.notas txt em cada pasta de dados afetada. Esta nota deve informar a vítima como obter a ferramenta de descriptografia de arquivo nnqp. Como explicado na nota, a única maneira de fazer isso é pagar um resgate pesado por cibercriminosos.

para esclarecer, o único objetivo desse malware é criptografar todos os arquivos no computador da vítima e tentar extorquir o Usuário para pagar um grande resgate pelos operadores de vírus nnqp ransomware. Os invasores colocam algoritmos de criptografia de dados em mau uso. Nas comunicações diárias, a criptografia é normalmente usada para proteger a transmissão de informações, de modo que apenas a pessoa que possui a chave de descriptografia possa acessá-la. Nessa situação, os cibercriminosos são os que têm a chave, então eles tentam vendê-la para você depois de bloquear ilegalmente seu acesso aos seus arquivos pessoais.

para fornecer à vítima informações sobre o ataque, o ransomware foi projetado para descartar notas de resgate chamadas _readme.txt em todo o sistema do computador. Essas notas especificam que a única maneira de descriptografar .arquivos nnqp é pagar um resgate. Os invasores sugerem o envio de um arquivo criptografado que não contenha nenhuma informação valiosa para que eles possam provar que podem descriptografar todos os dados. A nota de resgate especifica para incluir o ID pessoal da vítima no e-mail para eles. Eles também fornecem dois endereços de E – mail para usar-o principal, [email protected] e uma alternativa, [email protected]. de acordo com a nota, o custo das ferramentas de descriptografia depende da rapidez com que a vítima escreve para os atacantes. Se isso for feito nas primeiras 72 horas após o carimbo de data / hora da infecção, os bandidos prometem um desconto de 50%, o que define o preço para US $490. Caso contrário, o preço de descriptografia permanece $980.Se você está pensando em pagar o resgate, gostaríamos de avisá-lo que esta não é uma opção recomendada de acordo com especialistas em segurança cibernética e FBI. Além de não garantir a recuperação de dados, também ajuda a alimentar outras operações de distribuição de ransomware. Os cibercriminosos por trás desse tipo de malware ganham milhões em dólares americanos anualmente, por isso só os incentiva a continuar seus negócios imundos. Além disso, não há como rastrear os invasores se você decidir ouvir suas demandas – os invasores não aceitarão transações bancárias regulares para evitar serem rastreados. A única maneira de aceitar os pagamentos é via criptomoeda. Eles tendem a pedir às vítimas para comprar, por exemplo, Bitcoins no valor do resgate liquidado e, em seguida, comandar a transferência do valor para sua carteira virtual.

outro detalhe preocupante sobre esse ransomware é que ele tende a infectar computadores com malware que rouba informações, por exemplo, Trojans AZORULT ou VIDAR. Essas ameaças permitir que atacantes para executar determinados comandos no computador da vítima remotamente e extrair vários dados confidenciais que podem ser utilizados em novos ataques ou chantagem, por exemplo, suas senhas, informações bancárias, o histórico de navegação, cookies, cryptocurrency carteiras e muito mais. Portanto, não pense que pagar o resgate resolverá todos os problemas com seu computador e Privacidade. Você pode entender como esses invasores são sorrateiros porque não há uma única menção de malware adicional deixado cair no seu computador no _readme.nota txt.

para limpar os estragos causados no seu computador, recomendamos que você remova o vírus nnqp ransomware sem demora. Para isso, você deve inicializar seu computador no modo de segurança com Rede primeiro. Você pode encontrar diretrizes gratuitas sobre como fazê-lo abaixo deste artigo. Para identificar arquivos associados ao malware e várias modificações no registro, sugerimos o uso de uma solução antivírus robusta, por exemplo, INTEGO Antivirus. Além disso, você pode querer baixar RESTORO e usá-lo para reparar danos causados por vírus em arquivos do sistema operacional Windows.

Ransomware Summary

| Name | NNQP Ransomware Virus |

| Type | Ransomware; Crypto-malware; Virtual Extortion Virus |

| Family | STOP/DJVU |

| Encryption type | RSA 2048 + Salsa20 |

| Previous versions | YJQS, SHGV, HUDF, NNQP, XCMB, SBPG, MIIA (find full list here) |

| Version | 363rd |

| Extension | .nnqp |

| Cybercriminal emails | [email protected], [email protected] |

| malware Adicional caiu | Azorult ou Vidar Trojan |

| Danos | Depois de uma fase de infiltração no sistema de destino, o ransomware criptografa todos os arquivos nele e acrescenta-lhes .extensão nnqp. O vírus também salva uma cópia do _readme.nota de resgate txt em cada pasta e área de trabalho. Além disso, o vírus pode infectar o computador com malware adicional. Algumas das variantes observadas são AZORULT e VIDAR Trojans. O vírus também exclui cópias de sombra de Volume para eliminar os pontos de restauração do sistema existentes. Algumas versões também podem editar o arquivo HOSTS do Windows para bloquear o acesso a um conjunto de domínios. |

| nota de Resgate | _readme.txt |

| a pedido de Resgate | $490-$980 em Bitcoin |

| Distribuição | muitas vezes, as Vítimas baixar este ransomware ao longo ilegal de downloads torrent, rachado software, ativadores, geradores de chave ou ferramentas como KMSPico. |

| software conhecido rachaduras para conter este malware | Corel Draw, Tenorshare 4ukey, Adobe Photoshop, Cubase, Adobe Illustrator, Internet Download Manager, Tally, League of Legends. |

| nomes de detecção | Trojan: Win32 / Krypter.AA!MTB (Microsoft), Gen: Variant.Fragtor.36858 (B) (Emsisoft), UDS:Trojan.Win32.Scarsi.gen (Kaspersky), Gen: Variant.Fragtor.36858 (BitDefender), MachineLearning/Anômalo.95% (Malwarebytes), Embalado.Generico.528 (Symantec) ver todas as variações de nomes de detecção No VirusTotal |

| remoção | remova ransomware e malware relacionado do seu PC usando um software profissional de sua escolha. É altamente recomendável usar o INTEGO Antivirus. Para reparar danos causados por vírus em arquivos do Sistema Operacional Windows, considere a verificação com RESTORO. |

remover MALWARE & reparar danos causados por vírus

1 Passo. Obtenha antivírus robusto para remover ameaças existentes e permitir proteção em tempo real

o INTEGO Antivirus para Windows oferece proteção robusta em tempo real, Proteção da Web contra phishing e sites enganosos, bloqueia downloads maliciosos e bloqueia ameaças de Dia Zero. Use-o para remover ransomware e outros vírus do seu computador profissionalmente.

2 Passo. Reparar danos causados por vírus em arquivos do Sistema Operacional Windows

Faça o download do RESTORO para verificar seu sistema gratuitamente e detectar problemas de segurança, hardware e estabilidade. Você pode usar os resultados da verificação e tentar remover ameaças manualmente, ou você pode optar por obter a versão completa do software para corrigir problemas detectados e reparar danos causados por vírus para arquivos do Sistema Operacional Windows automaticamente.

como os vírus do tipo ransomware são distribuídos

para evitar mais infecções por malware e ransomware, é importante aprender como esses vírus de computador são distribuídos e como eles podem entrar em seu computador. Quando se trata desse strain – STOP/DJVU ransomware específico (aquele com o qual você foi infectado), o método de distribuição principal depende de versões de software pirateadas contendo rachaduras, geradores de chaves e outras ferramentas. Na maioria das vezes, eles podem ser baixados via torrents. Os usuários de computador que têm o mau hábito de pesquisar downloads de software em recursos on-line não confirmados e obscuros correm o risco de comprometer seus computadores, porque os cibercriminosos atacam esses usuários. Além disso, esses usuários de computador são alvos fáceis porque também costumam ignorar seus avisos de software de segurança cibernética em relação a esses downloads de torrent.

há uma confusão popular sobre avisos de antivírus e torrents-os usuários tendem a assumir erroneamente que o Antivírus marca cada rachadura de software como malicioso. Embora em alguns casos esses alertas possam ser falsos positivos, na maioria das vezes eles não são. Portanto, para evitar a infecção, recomendamos que você escolha recursos on-line oficiais e confirmados para obter seus programas. As vítimas do STOP / DJVU relataram ter sido infectadas após a abertura de versões piratas desses programas populares: Adobe Photoshop, Internet Download Manager, Corel Draw, Adobe Illustrator, VMWare Workstation, Tenorshare 4uKey, League of Legends e muitos outros.

outra maneira de espalhar ransomware é inserindo um script malicioso em DOCX, PDF, XLS ou outro formato de arquivo que suporta linguagens de script e anexando esse arquivo a mensagens de E-mail enganosas. Os invasores usam a técnica de spam malicioso, muitas vezes fingindo ser uma entidade legítima (por exemplo, uma conhecida empresa de varejo on-line, agência de aplicação da Lei, empresa de entrega de encomendas e outros). O anexo pode ser nomeado como fatura, detalhes de rastreamento de encomendas, resumo do pedido, conhecimento de embarque, pagamento pendente, etc. Os invasores querem que você acredite que o anexo foi enviado por uma entidade confiável e o convença a abrir o arquivo anexado o mais rápido possível. Infelizmente, abrir um e, pior ainda, desativar o modo seguro pode executar scripts inseridos que são projetados para baixar a carga útil real e executá-lo em seu computador.

hoje em dia, pode ser difícil identificar e-mails perigosos. No entanto, existem alguns padrões usados pelos cibercriminosos, então tentaremos descrevê-los. Em primeiro lugar, evite abrir anexos e links de E-mail se puder sentir urgência na mensagem do remetente. Em segundo lugar, procure uma linha de saudação desconhecida. Terceiro, os golpistas tendem a escrever uma linha de assunto de E-mail em letras maiúsculas e inserir E-mails alinhados de forma não profissional contendo logotipos de empresas de baixa resolução. Por fim, gostaríamos de aconselhá-lo a evitar e-mails que seu provedor de E-mail marque como suspeita de spam. Hoje em dia, Você também não pode confiar no endereço de E-mail do remetente, porque os criminosos fazem uso de técnicas de falsificação de E-mail que ajudam a disfarçar o endereço do remetente original.

as vítimas das variações STOP/DJVU ransomware devem tomar cuidado com as ferramentas de descriptografia falsas disponíveis online. Os relatórios mostram que os cibercriminosos tendem a enviar essas ferramentas para recursos on-line suspeitos. Infelizmente, em vez de descriptografar .arquivos nnqp, eles podem infectar seu computador com o second ransomware e criptografar seus arquivos novamente. Por esse motivo, recomendamos que você siga as atualizações em nosso site ou em sites de notícias de segurança cibernética respeitáveis. Enquanto isso, recomendamos que você leia a situação atual em descriptografar e reparar arquivos criptografados por STOP / DJVU.Como funciona o nnqp ransomware: quebra de sua funcionalidade

esta seção analisa o modus operandi do vírus nnpq e o que ele faz depois de infectar seu sistema de computador. Em primeiro lugar, ele chega como um conjunto de executáveis, mais frequentemente chamado de build.exe, build2.exe e outro chamado como string de 4 caracteres, por exemplo, 6gv7.exe. Algumas variações de STOP / DJVU também exibem uma janela falsa do Windows update durante o ataque para justificar a desaceleração repentina do sistema. Esta janela aparece a partir de um executável chamado winupdate.exe.

em primeiro lugar, o ransomware verifica se o computador pode ser infectado com malware criptografado por dados. Por esse motivo, ele se conecta a https//api.2IP.ua/geo.json e salva a resposta em geo.arquivo json. Este arquivo pode conter o nome do seu país, cidade, Código postal e outros detalhes. Você pode ver uma captura de tela deste arquivo abaixo. O ransomware então verifica sua lista de países de exceção para garantir que o sistema possa ser atacado. O vírus tende a interromper suas operações se descobrir que seu país corresponde a um dos seguintes países: Tajiquistão, Ucrânia, Quirguistão, Rússia, Síria, Cazaquistão, Armênia, Bielorrússia ou Uzbequistão.

se uma correspondência não for encontrada, o ransomware passa a coletar algumas informações sobre o sistema comprometido em informações.arquivo txt (conforme descrito abaixo). O vírus reúne detalhes como o nome do seu computador, nome de usuário, Versão do sistema operacional, carimbo de data / hora da infecção, detalhes do hardware, lista de software instalado e lista de processos ativos. O vírus também tira uma captura de tela da área de trabalho e a envia ao longo das informações.arquivo txt para seu comando&servidor de controle.

em seguida, o ransomware tenta obter uma chave de criptografia on-line de seu servidor C&C. Se conseguir fazê-lo, ele salva-lo para bowsakkdestx.arquivo txt junto com o ID exclusivo da vítima. Caso contrário, o ransomware usa uma chave offline para criptografia que é codificada no código do ransomware. De qualquer forma, a chave e o ID serão salvos no arquivo acima mencionado e o ID será salvo no PersonalID.arquivo txt localizado em C:\SystemID. Também é importante mencionar que o uso de chave de criptografia offline é conhecido como aquele que dá chances de descriptografar arquivos no futuro, conforme explicado aqui. Você pode identificar se o tipo de criptografia online ou offline foi usado observando os dois últimos caracteres no PersonalID.arquivo txt. Se estes são t1, indica criptografia de chave offline.

o ransomware então começa a usar uma combinação de criptografia Salsa20 e RSA-2048 para bloquear todos os arquivos no sistema do computador. Você pode ver uma captura de tela da pasta de dados afetada na imagem abaixo.

simultaneamente, o vírus salva _readme.cópia da nota txt em todas as pastas de dados afetadas. Uma captura de tela da nota de resgate é mostrada abaixo.

finalmente, o vírus deixa cair malware adicional trazido ao lado dele (como AZORULT ou VIDAR) e exclui cópias de sombra de Volume do sistema. Livrar – se deles garante que a vítima não tenha acesso aos pontos de restauração do sistema existentes. Além disso, o vírus pode editar o arquivo HOSTS do Windows para impedir o acesso a uma lista de sites. Depois de inspecionar a lista de sites bloqueados, podemos dizer que os invasores tentam impedi-lo de visitar sites que fornecem notícias relevantes sobre segurança cibernética e informações sobre prevenção de ransomware e resposta a incidentes. As tentativas de visitar um dos sites bloqueados podem desencadear o erro DNS_PROBE_FINISHED_NXDOMAIN no seu navegador da web.

remova o vírus Nnqp Ransomware e descriptografe ou repare seus arquivos

em um evento infeliz de se tornar vítima de um ataque de malware com criptografia de arquivos, recomendamos que você tome medidas e remova o vírus nnqp ransomware junto com outro malware do seu computador executando o Sistema Operacional Windows. A melhor maneira de fazer isso é executar seu computador no modo de segurança com rede, então certifique-se de ler as diretrizes sobre como fazê-lo abaixo. Quando estiver no referido modo, escolha o Antivírus certo para a tarefa. Nossa equipe recomenda o uso do INTEGO Antivirus, que é uma excelente ferramenta para proteger seu PC e parar o malware antes de entrar nele. Além disso, sugerimos baixar RESTORO para reparar danos causados por vírus em arquivos do sistema operacional Windows.

você pode encontrar o tutorial completo de remoção de vírus nnqp abaixo. Não se esqueça de informar sua agência de aplicação da lei local sobre o incidente ransomware e alterar todas as suas senhas associadas à máquina infectada o mais rápido possível. Você pode usar backups de dados para recuperar seus arquivos ou aprender sobre as chances de descriptografar/reparar arquivos bloqueados por variantes STOP/DJVU (consulte a seção correspondente abaixo ou leia um artigo detalhado sobre isso aqui).

nossos GEEKS recomendam

nossa equipe recomenda um plano de resgate em duas etapas para remover ransomware e outros malwares restantes do seu computador, além de reparar danos causados por vírus ao sistema:

Etapa 1. Remover automaticamente com antivírus robusto

obtenha o INTEGO ANTIVIRUS para Windows para remover ransomware, Trojans, adware e outras variantes de spyware e malware e proteger seu PC e unidades de rede 24/7.. Este software de segurança certificado VB100 usa tecnologia de ponta para fornecer proteção contra ransomware, ataques de dia Zero e ameaças avançadas, o Intego Web Shield bloqueia sites perigosos, ataques de phishing, downloads maliciosos e instalação de programas potencialmente indesejados.

Use o INTEGO Antivirus para remover ameaças detectadas do seu computador.

leia a revisão completa aqui.

Etapa 2. VÍRUS de REPARAÇÃO do DANO AO SEU COMPUTADOR

RESTORO fornece uma varredura livre que ajuda a identificar o hardware, segurança e problemas de estabilidade e apresenta um relatório abrangente, que pode ajudar você a localizar e corrigir problemas detectados manualmente. É um ótimo software de reparo de PC para usar depois de remover malware com antivírus profissional. A versão completa do software irá corrigir problemas detectados e reparar danos causados por vírus para seus arquivos do sistema operacional Windows automaticamente.RESTORO usa o Avira scanning engine para detectar spyware e malware existentes. Se algum for encontrado, o software irá eliminá-los.

leia a revisão completa aqui.

GeeksAdvice.com os editores selecionam produtos recomendados com base em sua eficácia. Podemos ganhar uma comissão de links afiliados, sem nenhum custo adicional para você. Aprender.

Nnqp Ransomware virus Removal Guidelines

Método 1. Entre no modo de segurança com rede

Etapa 1. Inicie o Windows no modo de segurança com rede

Antes de tentar remover o vírus Nnqp Ransomware, você deve iniciar o computador no modo de segurança com rede. Abaixo, fornecemos as maneiras mais fáceis de inicializar o PC no referido modo, mas você pode encontrar outras neste tutorial detalhado em nosso site-Como iniciar o Windows no modo de segurança. Além disso, veja um tutorial em vídeo sobre como fazer isso:

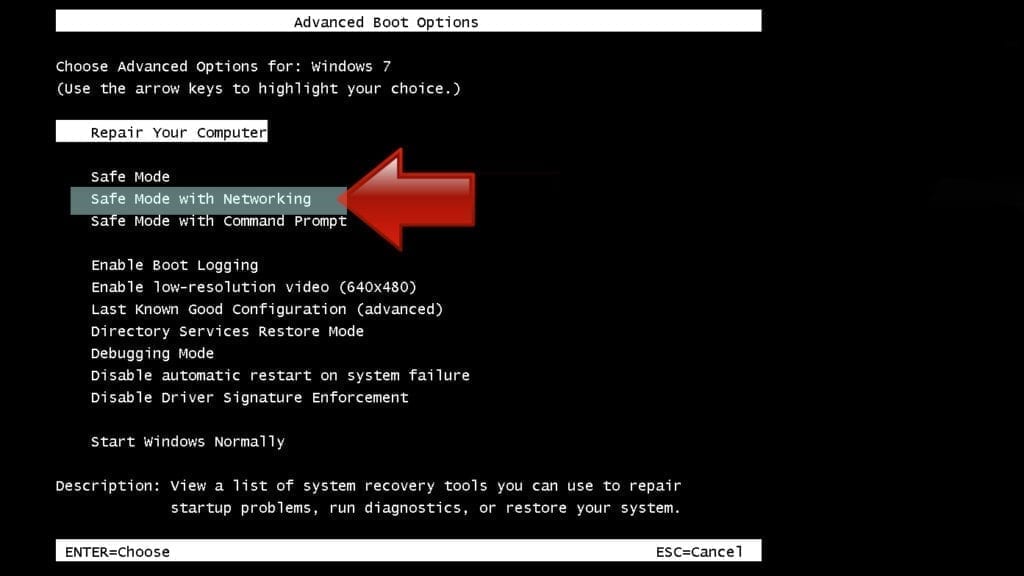

instruções para usuários do Windows XP/Vista / 7

- em primeiro lugar, desligue o PC. Em seguida, pressione o botão Liga / Desliga para iniciá-lo novamente e comece instantaneamente a pressionar o botão F8 no teclado repetidamente em intervalos de 1 segundo. Isso inicia o menu Opções Avançadas de inicialização.

- use as teclas de seta no teclado para navegar até o modo de segurança com a opção de rede e pressione Enter.

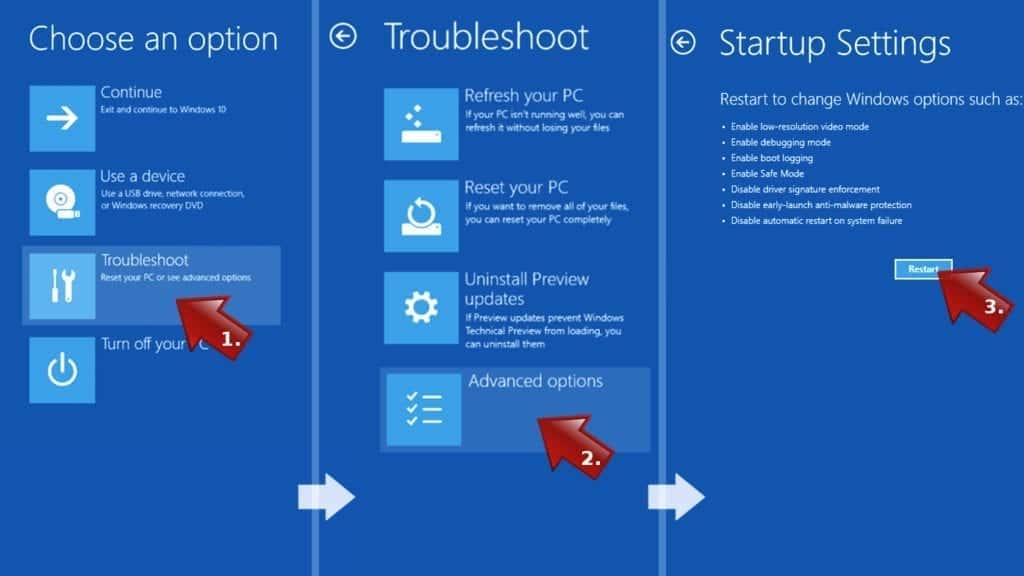

instruções para usuários do Windows 8/8. 1/10/11

- abra o Menu Iniciar do Windows e pressione o botão liga / desliga. No teclado, pressione para baixo e segure a tecla Shift e selecione Reiniciar opção.

- Isso o levará à tela de solução de problemas do Windows. Escolha Solucionar Problemas > Opções Avançadas > Configurações De Inicialização > Reiniciar. Dica: Se você não conseguir encontrar as configurações de inicialização, clique em Ver Mais opções de recuperação.

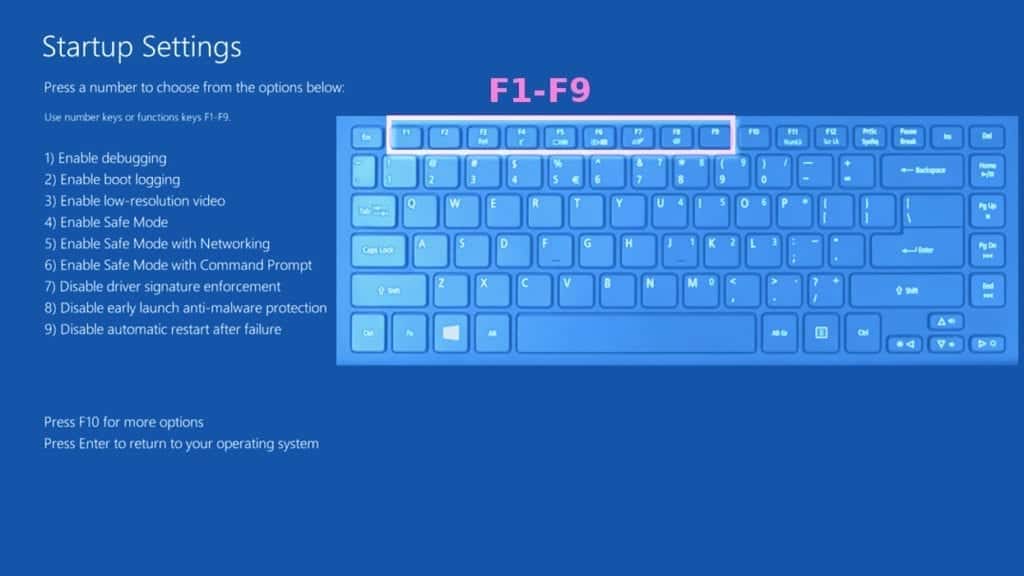

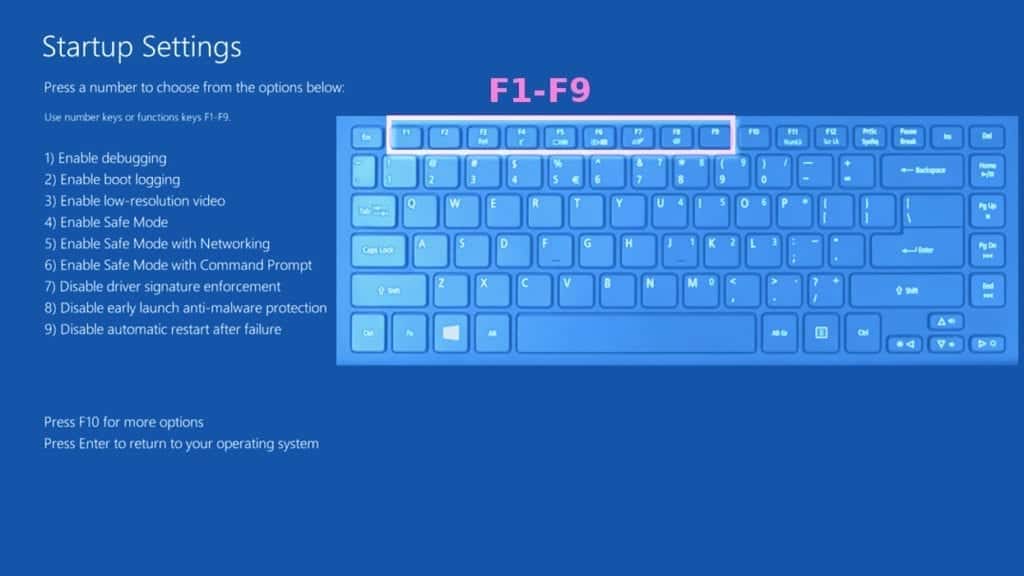

- Em Configurações de Inicialização, pressione a tecla direita entre F1-F9 para entrar no Modo de Segurança com Rede. Neste caso, é a chave F5.

Etapa 2. Remover arquivos associados com o vírus

Agora, você pode procurar e remover arquivos NNQP Ransomware vírus. É muito difícil identificar arquivos e Chaves de registro que pertencem ao vírus ransomware, além disso, os criadores de malware tendem a renomeá-los e alterá-los repetidamente. Portanto, a maneira mais fácil de desinstalar esse tipo de vírus de computador é usar um programa de segurança confiável, como o INTEGO Antivirus, que também inclui software de recuperação de dados. Para reparação de danos por vírus, considere usar RESTORO.

Oferta Especial

Compatibilidade: Microsoft Windows

Veja avaliação Completa

RESTORO é um exclusivo de PC Ferramenta de Reparo que vem com um construído Avira mecanismo de varredura para detectar e remover spyware/malware, ameaças e usa uma tecnologia patenteada para vírus de reparação do dano. O software pode reparar arquivos danificados, ausentes ou com defeito do sistema operacional Windows, DLLs corrompidas e muito mais. A versão gratuita oferece uma verificação que detecta problemas. Para corrigi-los, a chave de licença para a versão completa do software deve ser comprada.

Método 2. Use Restauração do sistema

para usar a restauração do sistema, você deve ter um ponto de restauração do sistema, criado manualmente ou automaticamente.

Passo 1. Inicialize o Windows no modo de segurança com o Prompt de comando

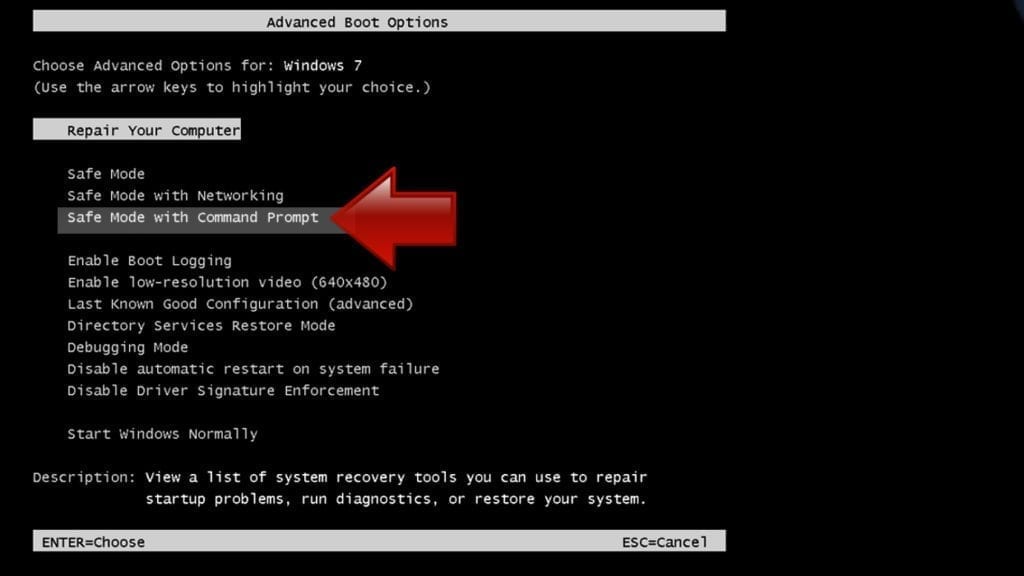

instruções para usuários do Windows XP/Vista/7

- desligue o PC. Inicie – o novamente pressionando o botão Liga / Desliga e comece instantaneamente a pressionar o botão F8 no teclado repetidamente em intervalos de 1 segundo. Você verá o menu Opções Avançadas de inicialização.

- usando as teclas de seta no teclado, navegue até o modo de segurança com a opção Prompt de comando e pressione Enter.

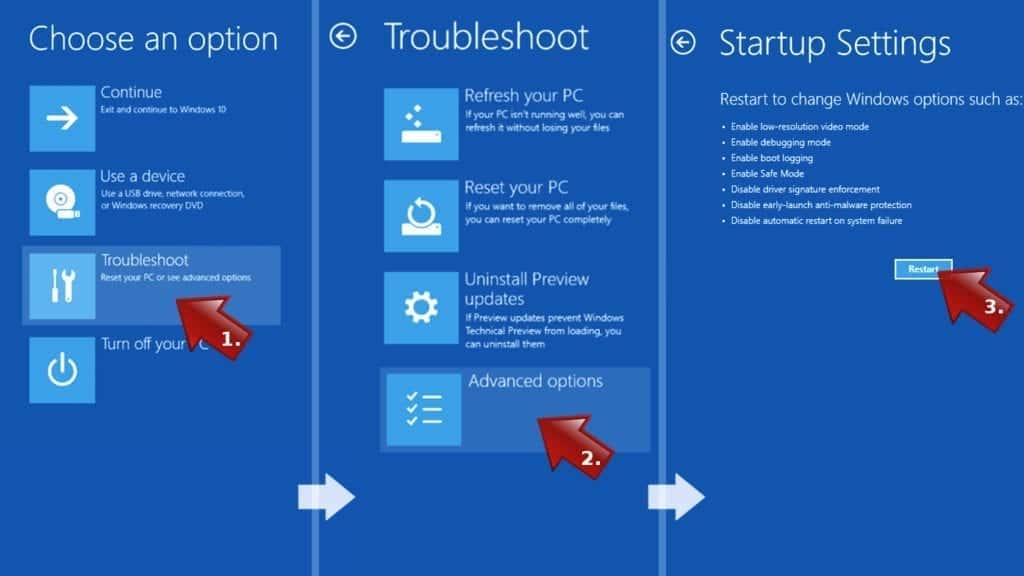

instruções para usuários do Windows 8/8. 1/10/11

- Inicie o Menu Iniciar do Windows e clique no botão liga / desliga. No teclado, pressione para baixo e segure a tecla Shift e escolha a opção Reiniciar com o cursor do mouse.

- Isso o levará à tela de solução de problemas do Windows. Escolha Solucionar Problemas > Opções Avançadas > Configurações De Inicialização > Reiniciar. Dica: Se você não conseguir encontrar as configurações de inicialização, clique em Ver Mais opções de recuperação.

- nas configurações de inicialização, pressione a tecla direita entre F1-F9 para entrar no modo de segurança com o Prompt de comando. Neste caso, pressione a tecla F6.

Etapa 2. Inicie o processo de restauração do sistema

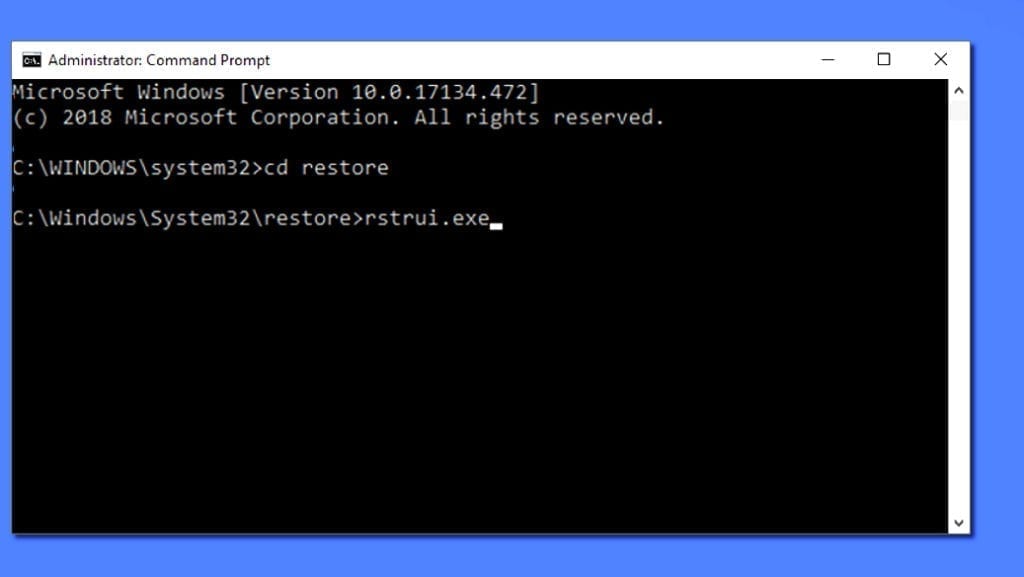

- aguarde até que o sistema carregue e o prompt de comando apareça.

- digite cd restore e pressione Enter e digite rstrui.exe e pressione Enter. Ou você pode simplesmente digitar %systemroot % system32restorerstrui.exe no prompt de comando e pressione Enter.

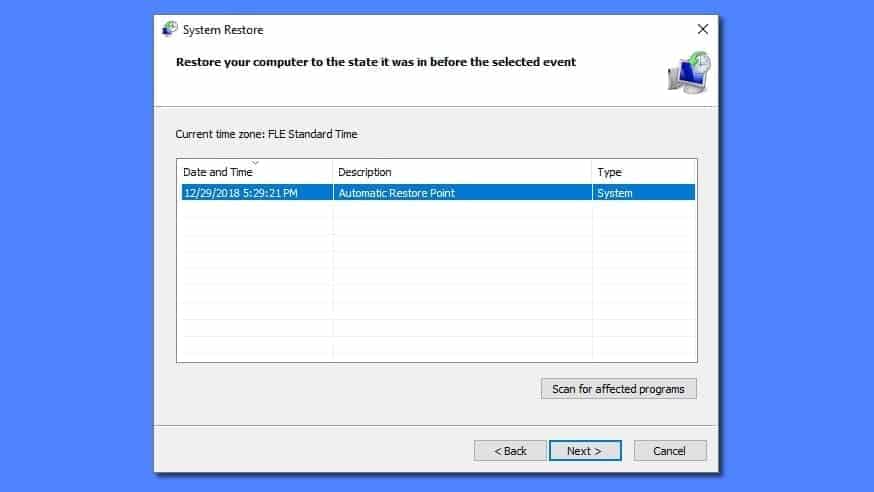

- Isso inicia a janela de restauração do sistema. Clique em Avançar e escolha um ponto de restauração do sistema criado no passado. Escolha um que foi criado antes da infecção por ransomware.

- Clique em Sim para iniciar o processo de restauração do sistema.

depois de restaurar o sistema, recomendamos digitalizar o sistema com software antivírus ou anti-malware. Na maioria dos casos, não haverá restos de malware, mas nunca é demais verificar novamente. Além disso, recomendamos verificar as Diretrizes de prevenção de ransomware fornecidas por nossos especialistas para proteger seu PC contra vírus semelhantes no futuro.

recomendações alternativas de software

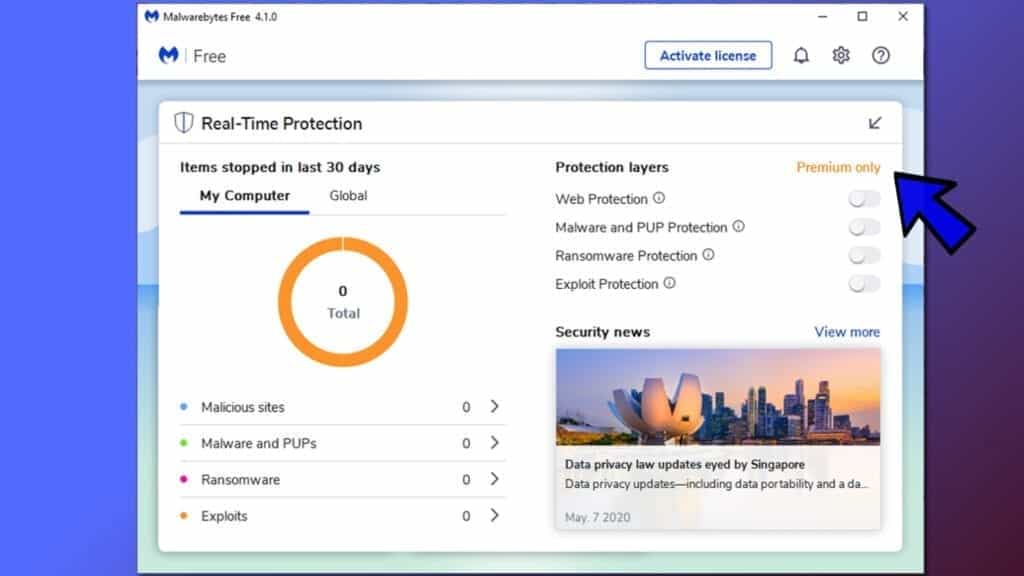

Malwarebytes Anti-Malware

remover spyware e malware é um passo em direção à segurança cibernética. Para se proteger contra ameaças em constante evolução, recomendamos fortemente a compra de uma versão Premium do Malwarebytes Anti-Malware, que fornece segurança baseada em inteligência artificial e aprendizado de máquina. Inclui proteção contra ransomware. Veja as opções de preços e proteja-se agora.

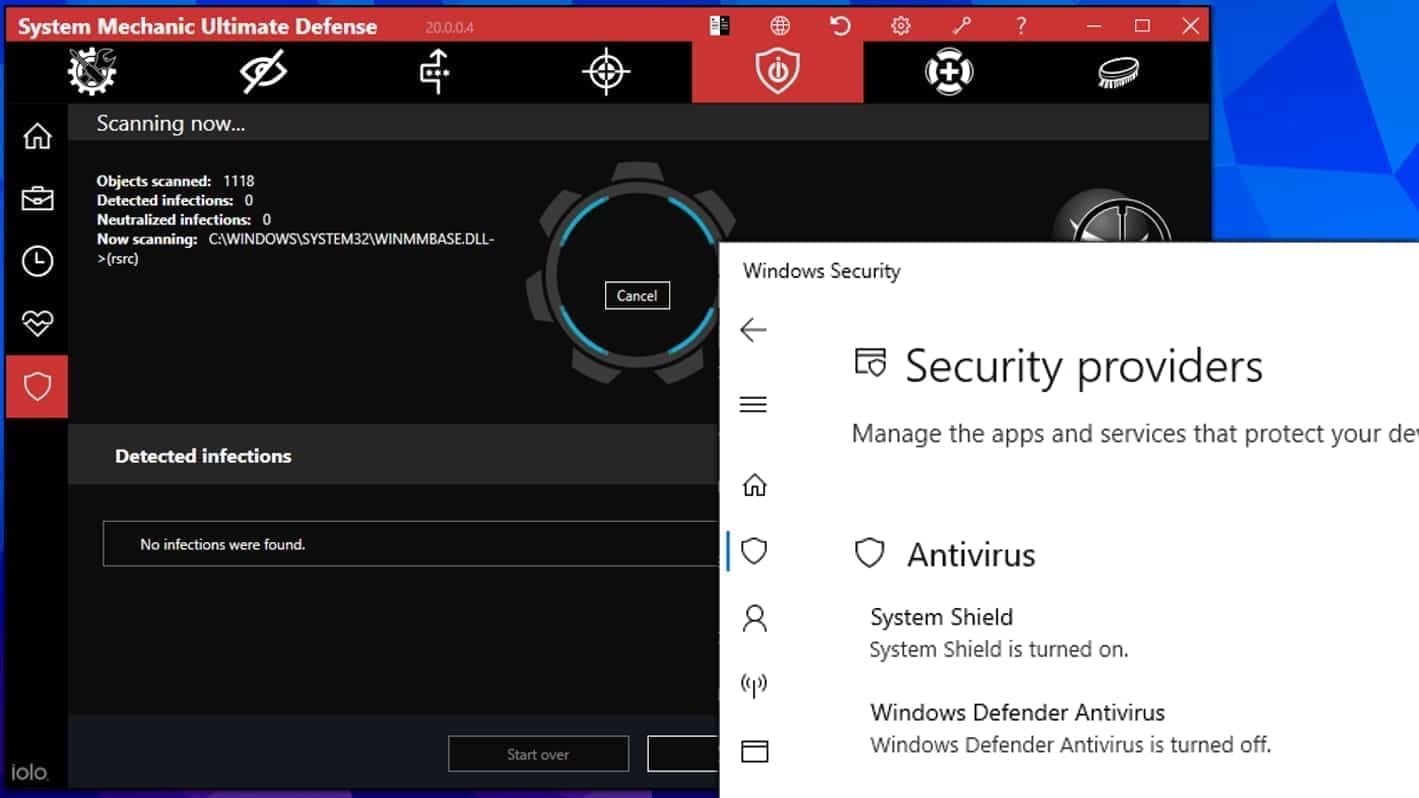

Sistema Mecânico de Defesa Final

Se você está procurando um tudo-em-um sistema de manutenção suite que tem 7 componentes principais de fornecimento de poderosa proteção em tempo real, on-demand de remoção de malware, otimização do sistema, recuperação de dados, gerenciador de senha de proteção da privacidade online e segura driver de limpeza de tecnologia. Portanto, devido à sua ampla gama de recursos, o System Mechanic Ultimate Defense merece a aprovação do Geek Advice. Obtenha agora por 50% de desconto. Você também pode estar interessado em sua revisão completa.

Aviso Legal. Este site inclui links afiliados. Podemos ganhar uma pequena comissão recomendando certos produtos, sem nenhum custo adicional para você. Escolhemos apenas software e serviços de qualidade para recomendar.

Descriptografar NNQP arquivos

Corrigir e abrir grandes NNQP arquivos com facilidade:

é relatado que PARAR/DJVU ransomware versões criptografar apenas o começo de 150 KB de cada arquivo, para garantir que o vírus consegue afetar todos os arquivos no sistema. Em alguns casos, o programa malicioso pode pular alguns arquivos. Dito isso, recomendamos testar este método em vários arquivos grandes (>1 GB) primeiro.

- crie uma cópia do arquivo criptografado para uma pasta separada usando os comandos Copiar > Colar.

- agora, clique com o botão direito do mouse na cópia criada e escolha Renomear. Selecione a extensão NNQP e exclua-a. Pressione Enter para salvar as alterações.

- no prompt perguntando se você deseja fazer as alterações, pois o arquivo pode se tornar inutilizável, clique em OK.

- tente abrir o arquivo.

guia de uso da ferramenta de descriptografia STOP/DJVU

as versões STOP/DJVU ransomware são agrupadas em variantes antigas e novas. O vírus Nnqp Ransomware é considerado a nova variante STOP / DJVU, assim como YJQS, SHGV, HUDF, NNQP, XCMB, SBPG, MIIA (encontre a lista completa aqui). Isso significa que a descriptografia completa de dados agora só é possível se você tiver sido afetado pela chave de criptografia offline. Para descriptografar seus arquivos, você terá que baixar o Emsisoft Decryptor para STOP DJVU, uma ferramenta criada e mantida por um pesquisador de segurança genius Michael Gillespie.

Nota! Por favor, NÃO envie spam ao pesquisador de segurança com perguntas se ele pode recuperar seus arquivos criptografados com chave online – não é possível.

para testar a ferramenta e ver se ela pode descriptografar arquivos NNQP, siga o tutorial fornecido.

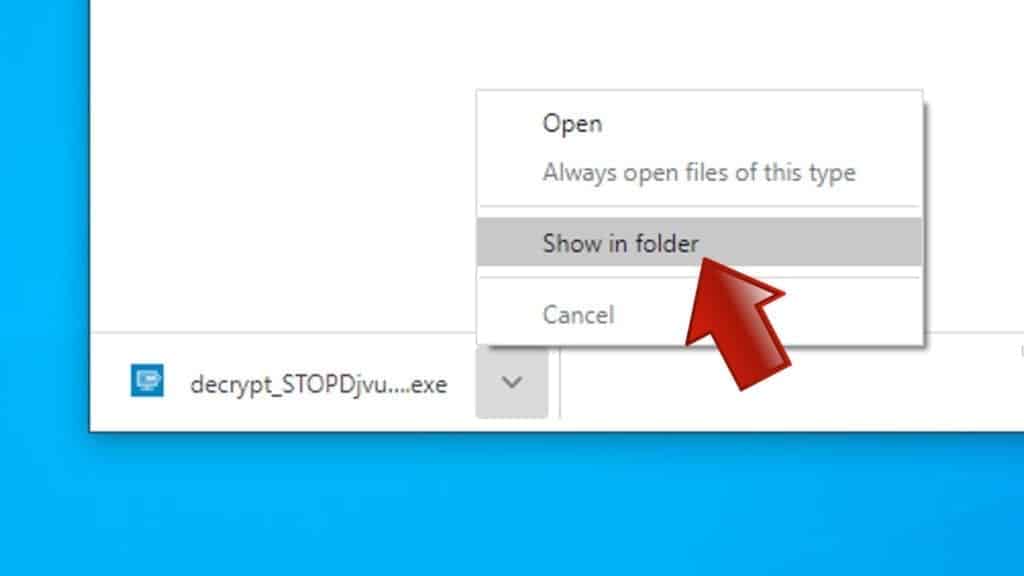

- baixe a ferramenta de descriptografia da Emsisoft.

- Clique na pequena seta ao lado do download e escolha Mostrar na pasta.

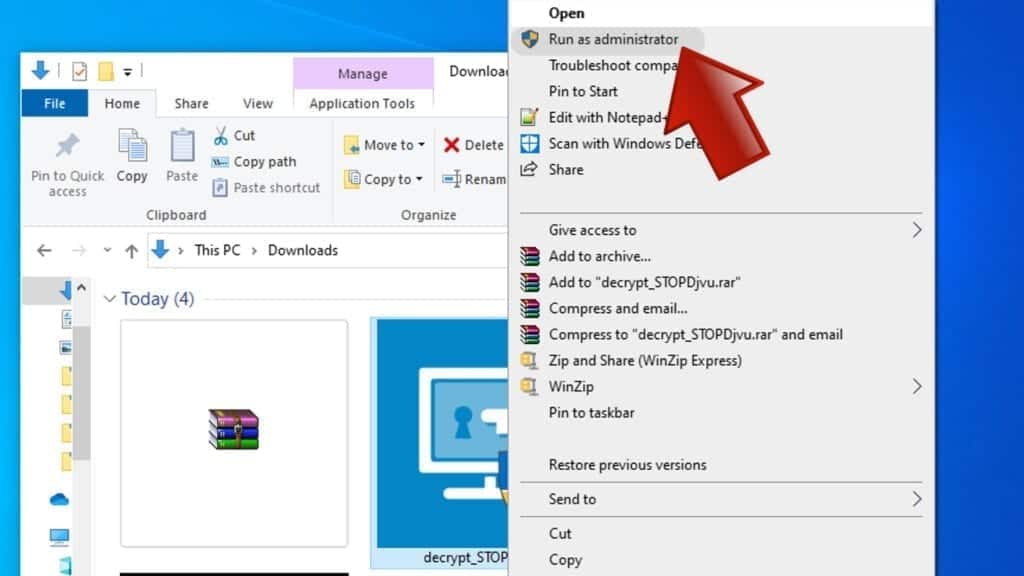

- Agora, clique com o botão direito do mouse no arquivo e escolha Executar como Administrador. Se solicitado, digite a senha do administrador.

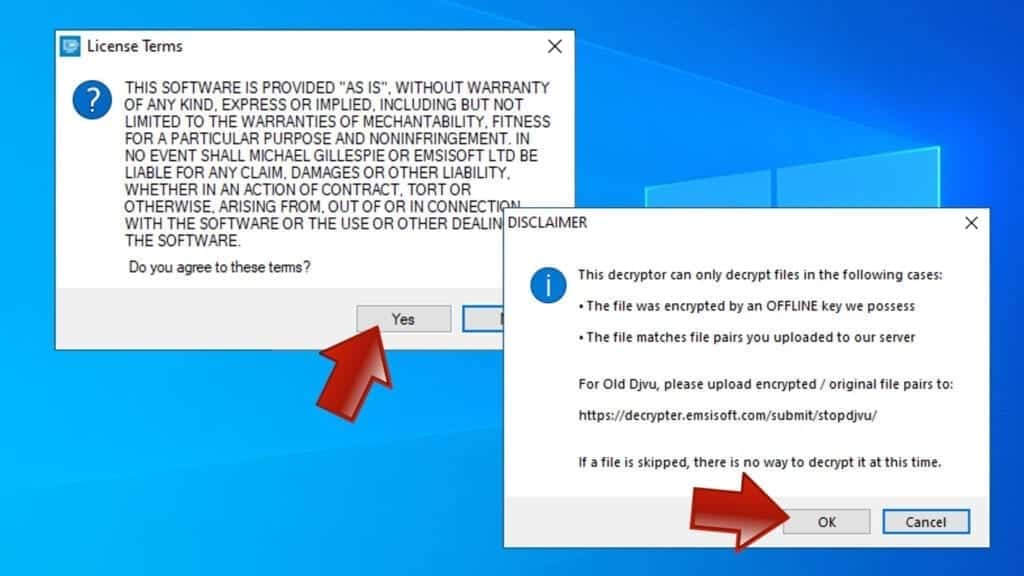

- na janela do UAC, clique em Sim.Clique em Sim para concordar com os Termos do software em ambas as janelas.

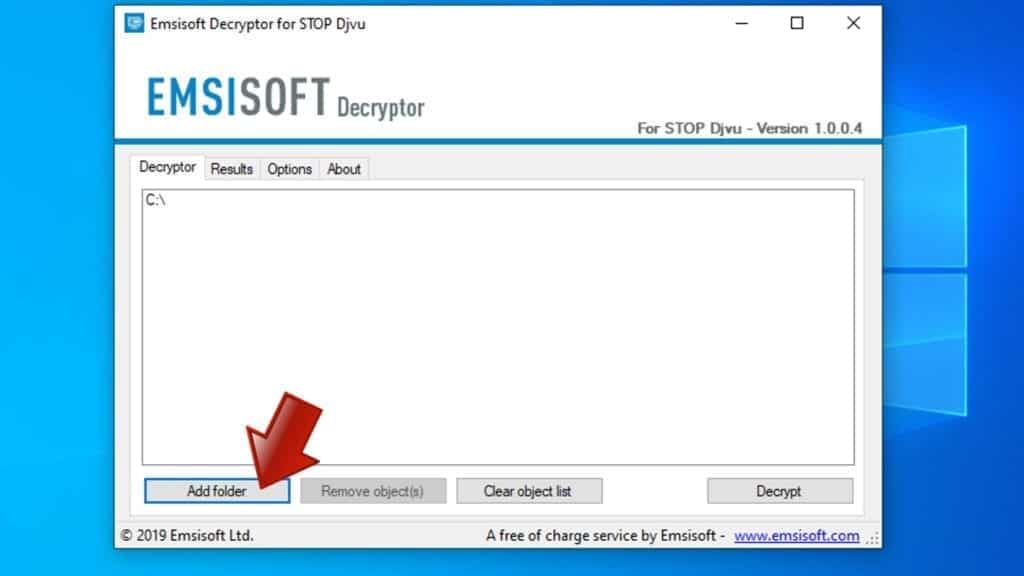

- a ferramenta incluirá automaticamente C:// disk como um local para descriptografar. A ferramenta de recuperação de arquivos irá pré-preencher os locais a serem verificados, incluindo unidades de armazenamento de dados conectadas ou unidades de rede. Clique em Adicionar pasta se desejar adicionar locais adicionais.

na guia Opções, você pode optar por manter cópias de arquivos criptografados. Recomendamos deixar esta opção selecionada, especialmente se você não souber se a ferramenta de descriptografia funcionará.

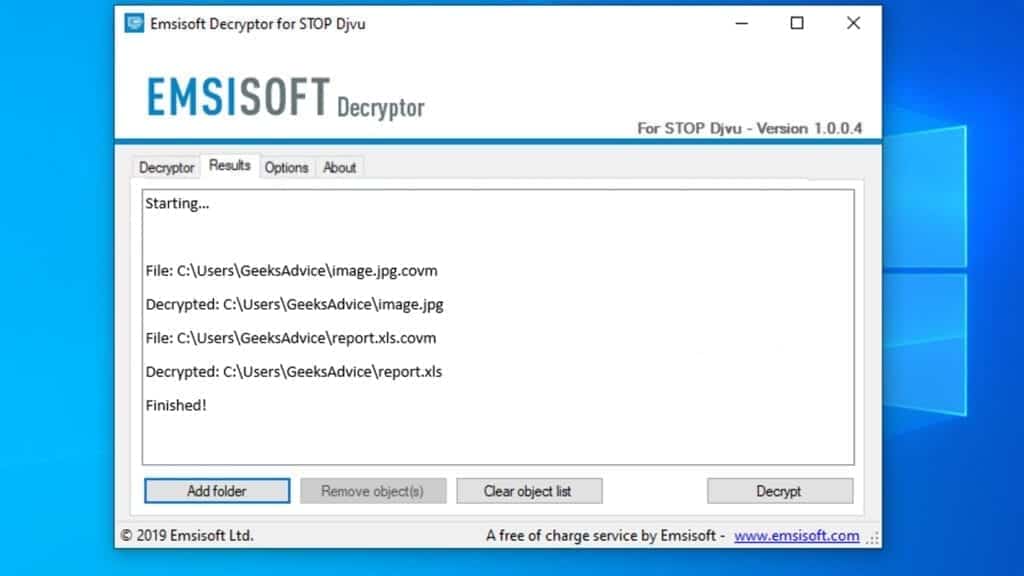

- Clique em descriptografar para começar a restaurar arquivos NNQP. Você verá o progresso na guia Resultados. Aqui, você pode ver mensagens da ferramenta, como se o procedimento de descriptografia foi bem-sucedido ou se você precisa aguardar uma atualização.

você também pode ser informado de que a chave online foi usada para criptografar seus arquivos. Nesse caso, a ferramenta de descriptografia não funcionará para você, e a única maneira de recuperar seus arquivos é usar um backup de dados.

significados das mensagens do decryptor

a ferramenta de descriptografia NNQP pode exibir várias mensagens diferentes após a tentativa fracassada de restaurar seus arquivos. Você pode receber uma das seguintes mensagens:

erro: não é possível descriptografar o arquivo com ID:

esta mensagem normalmente significa que não há nenhuma chave de descriptografia correspondente no banco de dados do decryptor.

nenhuma chave para nova variante online ID:

Aviso: este ID parece ser um ID online, a descriptografia é impossível

esta mensagem informa que seus arquivos foram criptografados com chave online, O que significa que ninguém mais tem o mesmo par de chaves de criptografia/descriptografia, portanto, a recuperação de dados sem pagar os criminosos é impossível.

resultado: nenhuma chave para nova variante ID offline:

este ID parece ser um ID offline. A descriptografia pode ser possível no futuro.

se você foi informado de que uma chave offline foi usada, mas os arquivos não puderam ser restaurados, isso significa que a chave de descriptografia offline ainda não está disponível. No entanto, receber esta mensagem é uma notícia extremamente boa, o que significa que pode ser possível restaurar seus arquivos de extensão NNQP no futuro. Pode levar alguns meses até que a chave de descriptografia seja encontrada e carregada no decryptor. Recomendamos que você siga as atualizações sobre as versões DjVu descriptografáveis aqui. Recomendamos fortemente fazer backup de seus dados criptografados e esperar.

denunciar crime na Internet aos departamentos legais

as vítimas do vírus Nnqp Ransomware devem relatar o incidente de crime na Internet ao site oficial de fraude e fraude do governo de acordo com seu país:

- nos Estados Unidos, acesse o site on Guard Online.

- na Austrália, acesse o site do SCAMwatch.

- na Alemanha, acesse o site da Bundesamt für Sicherheit in der Informationstechnik.

- na Irlanda, acesse o site An Garda Síochána.

- na Nova Zelândia, acesse o site Consumer Affairs Scams.

- no Reino Unido, acesse o site Action Fraud.

- no Canadá, vá para o centro antifraude Canadense.

- na Índia, vá para o portal nacional indiano de relatórios de crimes cibernéticos.

- na França, vá para a Agence nationale de la sécurité des systèmes d’information.

se você não conseguir encontrar uma autoridade correspondente à sua localização nesta lista, recomendamos usar qualquer mecanismo de pesquisa para procurar “denunciar crime cibernético”. Isso deve levá-lo ao site da autoridade certa. Também recomendamos ficar longe de serviços de relatório de crime de terceiros que são frequentemente pagos. Não custa nada denunciar o crime na Internet às autoridades oficiais.

outra recomendação é entrar em contato com a Polícia federal ou autoridade de comunicações do seu país ou região.

Perguntas Frequentes

você só pode abrir arquivos NNQP se tiver a chave de descriptografia ou se tiver sido afetado pelo tipo de criptografia offline.

para descobrir se você foi afetado pela criptografia offline, vá para C:/SystemID/PersonalID.txt e veja se a string dentro dela termina em t1. Você também pode tentar usar o Emsisoft Decryptor para STOP / DJVU.

por favor, siga as orientações fornecidas pelas ferramentas oficiais de descriptografia NNQP e acredite no que eles dizem. Se eles dizem que é impossível descriptografar, é realmente assim. Não existe uma ferramenta mágica ou humana capaz de descriptografar seus arquivos escondidos em algum lugar. A criptografia é uma técnica criada para ser quase impossível de descriptografar sem uma chave privada especial (mantida pelos criminosos).

Cuidado com as ferramentas falsas de descriptografia nnqp que circulam pela web. Os criminosos cibernéticos estão enviando-os para vários sites obscuros, também pode estar promovendo-os através de vídeos suspeitos do Youtube. Esses programas podem infectar seu computador ainda mais fortemente (Trojans, mineiros, etc.). Sugerimos ser extremamente cauteloso na web. Se houver uma ferramenta oficial de descriptografia STOP/DJVU disponível, ela será amplamente discutida na mídia pública.

Norbert Webb é o chefe da equipe de conselhos do Geek. Ele é o editor-chefe do site que controla a qualidade do conteúdo publicado. O homem também adora ler notícias de segurança cibernética, testar novos softwares e compartilhar suas idéias sobre eles. Norbert diz que seguir sua paixão pela tecnologia da informação foi uma das melhores decisões que ele já tomou. “Não tenho vontade de trabalhar enquanto faço algo que amo.”No entanto, o geek tem outros interesses, como snowboard e Viagens.