![]()

Quando um servidor de autoridade de CERTIFICAÇÃO é desinstalado ou falha além da recuperação de alguns objetos são deixados no Active Directory. É uma boa prática remover esses objetos obsoletos.

Background

quando você instala uma versão da Autoridade de Certificação integrada ao Active Directory (ou seja, Enterprise Root ou Enterprise Subordinate), os seguintes 6 objetos são criados / modificados no banco de dados do Active Directory:

nome: <Nome Comum da CA>

Tipo: certificateAuthority

Caminho LDAP: CN=AIA,CN=Serviços de Chave Pública,CN=Services,CN=Configuration,DC=DC=exemplo,DC=com

Usado para: Contém certificados de autoridade de CERTIFICAÇÃO que os clientes podem buscar, quando validar uma cadeia de certificados. Os certificados podem apontar para esse local por meio da extensão de certificado de acesso a informações de autoridade (Aia).

Nome: <Nome Comum da CA>

Tipo: crlDistributionPoint

Caminho LDAP: CN=<CAServerName>,CN=CDP,CN=Public Key Service,CN=Serviços,CN=Configuração,DC=DC=exemplo,DC=com

Usado para: Contém CRLs (base e delta) que o CAs publicou no anúncio. Os certificados podem apontar para este local através da extensão de certificado CRL Distribution Point (CDP).

Nome: <AC Raiz Comum Nome>

Tipo: certificationAuthority

Caminho LDAP: CN=Autoridades de Certificação,CN=Serviços de Chave Pública,CN=Services,CN=Configuration,DC=exemplo,DC=com

Usado para: certificados de AC de Raiz colocados aqui são automaticamente considerados confiáveis por todos os membros do domínio. Uma CA integrada a anúncios coloca seu certificado aqui durante a instalação. Você pode importar outros certificados de CA raiz aqui manualmente.

Name: <CA Common Name >

Type: PKIENROLLMENTSERVICE

LDAP Path: CN=Enrollment Services, CN=Public Key Services, CN = Services, CN = Configuration,DC=example, DC=com

Used for: Contains ca certificates from CAs that can issue certificates in the AD.

Name: < CA Common Name >

Type: MSPKI-PrivateKeyRecoveryAgent

LDAP Path: CN = KRA, CN = Public Key Services, CN = Services, CN = Configuration,DC=example, DC=com

Used for: Contains the certificates for any key recovery agents. Os principais agentes de recuperação devem ser configurados manualmente na CA.

nome: NtAuthCertificates

Type: certificationAuthority

LDAP Path: CN = Public Key Services, CN=Services, CN = Configuration,DC=example, DC=com

Used for: Contains ca certificates from CAs whos smart card and domain controller certificates are trusted for Windows logon. CAs AD-integrado são adicionados aqui automaticamente duing instalação.

Nota! Este objeto é criado pela primeira CA AD-integrada, mas CAS subsequente modifica este objeto em vez de criar novos objetos uniqe. Mais informações sobre isso mais adiante neste artigo.

quando você desinstala mais tarde a função CA do servidor, apenas um objeto AD é realmente removido, o objeto pKIEnrollmentService. Quando esse objeto é removido, os clientes não tentarão mais registrar certificados dessa CA. Os outros objetos relacionados ao PKI são deixados intactos, porque quaisquer certificados não revogados emitidos terão problemas se não existirem.

se você tiver certeza de que todos os certificados emitidos desse servidor CA estão expirados ou revogados, você pode/deve remover esses objetos relacionados à CA do AD.

passos

Nota importante: Certifique-se de não excluir nenhum objeto relacionado a outras instalações PKI além da CA que você está prestes a limpar!

iniciar sites e serviços do Active Directory

Nota! Você também pode fazer algumas dessas etapas com gerenciar contêineres de anúncios no snap-in Enterprise PKI, mas há alguns problemas lá (as entradas do KRA não são mostradas), então eu manteria os Sites e serviços do Active Directory.

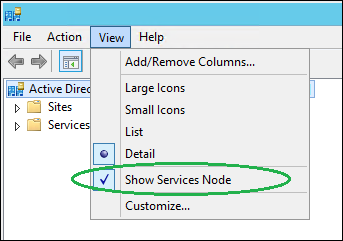

se você não vir o nó Serviços, Verifique se o nó Mostrar serviços está marcado:

Expanda Serviços/Serviços de Chave Pública/AIA, clique com o botão direito do mouse o objeto no painel da direita correspondente servidor de autoridade de CERTIFICAÇÃO em questão e clique em Excluir, confirme com Sim:

Selecione o contêiner CDP, clique com o botão direito do rato no contentor no painel da direita correspondente servidor de autoridade de CERTIFICAÇÃO em questão e clique em Excluir, confirme com Sim duas vezes:

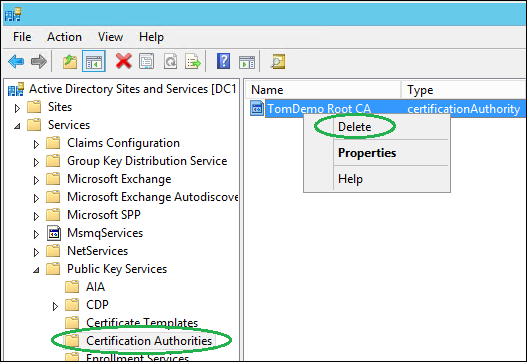

Seleccione o contentor de Autoridades de Certificação. Certifique-se de excluir este objeto. Se você estiver removendo informações sobre uma CA subordinada, esse objeto é a sua CA raiz e pode haver outras dependências para este certificado. Se você estiver removendo informações sobre uma CA raiz corporativa, poderá excluí-la. Para fazer isso, clique com o botão direito do mouse o objeto no painel da direita correspondente servidor de autoridade de CERTIFICAÇÃO em questão e clique em Excluir, confirme com Sim:

Selecione o contêiner KRA, clique com o botão direito do mouse o objeto no painel da direita correspondente servidor de autoridade de CERTIFICAÇÃO em questão e clique em Excluir, confirme com Sim:

Selecione os Serviços de inscrição de contêiner, certifique-se de que o Assistente de desinstalação da função CA removeu o objeto aqui. Se o servidor CA por qualquer motivo nunca foi desinstalado corretamente, você também deve remover manualmente o objeto pKIEnrollmentService. Para fazer isso, clique com o botão direito do mouse no objeto no painel direito correspondente ao servidor CA em questão e clique em Excluir, confirme com Sim:

agora temos que excluir o CA-server do objeto NtAuthCertificates. No entanto, isso é um pouco diferente, pois não é um objeto separado, mas sim um valor em um objeto AD existente.

excluir informações sobre o AC-servidor do NtAuthCertificates objeto, execute o seguinte comando certutil (você deve executar este como Administrador de Empresa):

certutil -viewdelstore “ldap:///CN=NtAuthCertificates,CN=Serviços de Chave Pública,CN=Services,CN=Configuration,DC=tomdemo,DC=se?cacertificado?base?objectclass = certificationAuthority”

altere as informações de raiz da Floresta destacadas de acordo com seu ambiente primeiro.

você será solicitado com uma lista de certificados no objeto NtAuthCertificates:

certifique-se de ter selecionado o certificado CA correto (a captura de tela mostra apenas um certificado, você pode ver um ou mais) e clique em OK. Escolher cancelar aborta qualquer tentativa de exclusão.

lá vai, Todas as informações sobre a CA foram removidas do Active Directory. Agora você está pronto para implementar uma nova e fresca solução PKI!