o que é spoofing IP?

Internet Protocol (IP) spoofing é um tipo de ataque malicioso onde o ator ameaça esconde a verdadeira fonte de pacotes IP para tornar difícil saber de onde eles vieram. O invasor cria pacotes, alterando o endereço IP de origem para se passar por um sistema de computador diferente, disfarçar a identidade do remetente ou ambos. O campo de cabeçalho do pacote falsificado para o endereço IP de origem contém um endereço diferente do endereço IP de origem real.

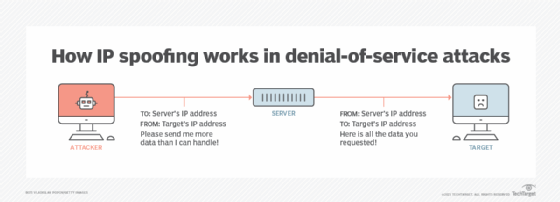

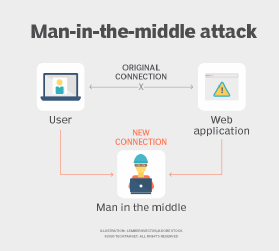

a falsificação de IP é uma técnica frequentemente usada por atacantes para lançar ataques distribuídos de negação de serviço (DDoS) e ataques man-in-the-middle contra dispositivos direcionados ou infraestruturas circundantes. O objetivo dos ataques DDoS é sobrecarregar um alvo com tráfego enquanto esconde a identidade da fonte maliciosa, evitando esforços de mitigação.

o uso de endereços IP falsificados permite que os invasores façam o seguinte:

- impedir que as autoridades descubram quem são e implicá-las no ataque;

- impedir que dispositivos direcionados enviem alertas sobre ataques nos quais eles são participantes involuntários; e

- ignorar scripts de segurança, dispositivos e serviços que bloqueiam endereços IP conhecidos por serem fontes de tráfego malicioso.

como funciona a falsificação de IP?

o tráfego da Internet é enviado em unidades referidas como pacotes. Os pacotes contêm cabeçalhos IP que possuem informações de roteamento sobre o pacote. Essas informações incluem o endereço IP de origem e o endereço IP de destino. Pense no pacote como um pacote no correio e no endereço IP de origem como o endereço de retorno desse pacote.

em spoofing de endereço IP, o invasor altera o endereço de origem no cabeçalho do pacote de saída. Dessa forma, o computador de destino vê o pacote como vindo de uma fonte confiável-como um computador em uma rede corporativa-e o Aceita.

os invasores podem gerar cabeçalhos de pacotes fraudulentos falsificando e randomizando continuamente o endereço de origem usando uma ferramenta. Eles também podem usar o endereço IP de outro dispositivo existente para que as respostas ao pacote falsificado cheguem lá.

para realizar spoofing de IP, os invasores precisam do seguinte:

- um endereço IP confiável que o dispositivo receptor permitiria entrar na rede. Existem várias maneiras de encontrar IPs de dispositivos. Uma maneira é o Shodan, um banco de dados online de mapeamentos de endereço IP para dispositivo.

- a capacidade de interceptar o pacote e trocar o cabeçalho IP real pelo fraudulento. Uma ferramenta de detecção de rede ou uma varredura de Protocolo de resolução de endereço (ARP) pode ser usada para interceptar pacotes em uma rede e coletar endereços IP para falsificar.

como você pode detectar spoofing IP?

os usuários finais têm dificuldade em detectar spoofing de IP. Esses ataques são realizados na camada de rede-Camada 3 do modelo de comunicações de interconexão de sistemas abertos. Dessa forma, não há sinais externos de adulteração. As solicitações de conexão Falsificadas parecem solicitações de conexão legítimas externamente.

no entanto, existem ferramentas de monitoramento de rede que as organizações podem usar para realizar análises de tráfego em endpoints de rede. A filtragem de pacotes é a principal maneira de fazer isso.

os sistemas de Filtragem de Pacotes geralmente estão contidos em roteadores e firewalls. Eles detectam inconsistências entre o endereço IP do pacote e os endereços IP desejados contidos nas listas de controle de acesso (ACLs). Eles também detectam pacotes fraudulentos.

Filtragem de entrada e filtragem de saída são os dois tipos de Filtragem de pacotes:

- a filtragem de entrada examina os pacotes recebidos para ver se o cabeçalho IP de origem corresponde a um endereço de origem permitido. Ele rejeita qualquer um que não corresponda ou que exiba outro comportamento suspeito. Esta filtragem estabelece um ACL com endereços IP de origem permitidos.

- a filtragem de saída examina as verificações de saída em busca de endereços IP de origem que não correspondam aos da rede da empresa. Essa abordagem impede que insiders iniciem um ataque de falsificação de IP.

como você protege contra spoofing IP?

pacotes falsificados por IP não podem ser eliminados. Mas as organizações podem tomar medidas para proteger suas redes e dados.

Aqui estão algumas etapas que as empresas podem seguir:

- Use métodos fortes de verificação e autenticação para todo o acesso remoto. Não autentique dispositivos e usuários apenas com base no endereço IP.

- faça um ACL de endereços IP.

- Use a filtragem de pacotes de entrada e saída.

- use antivírus e outro software de segurança que observe a atividade de rede suspeita.

- use protocolos de criptografia de nível IP para proteger o tráfego de e para o servidor corporativo. Essa abordagem impede que os invasores leiam endereços IP em potencial para se passar por eles.

- mantenha o software de rede atualizado e pratique o bom gerenciamento de patches.

- realizando monitoramento contínuo da rede.

Firewalls e regras de Filtragem de roteador corporativo devem ser configuradas para rejeitar pacotes que podem ser falsificados. Isso incluiria pacotes com endereços IP privados que vêm de fora do perímetro da empresa. Ele também cobre o tráfego que se origina dentro da empresa, mas falsifica um endereço externo como o endereço IP de origem. Isso evita que ataques de spoofing sejam iniciados da rede interna contra redes externas.

quais são outros tipos de spoofing de rede?

existem vários tipos de spoofing, muitos dos quais acontecem em redes baseadas em IP. Mas a maioria deles não são spoofing de endereço IP onde o endereço IP de um pacote é alterado.

alguns outros tipos de spoofing que lidam com endereços IP incluem o seguinte:

Protocolo de resolução de endereço. Um ataque de falsificação de ARP ocorre quando um invasor envia mensagens falsas de ARP em uma rede local (LAN). Isso vincula o endereço de controle de acesso de mídia do invasor ao endereço IP de um computador ou servidor legítimo na rede. Isso ocorre na camada de Link de dados nos quadros Ethernet que transportam esse protocolo.

sistema de nomes de domínio (DNS). Com um ataque de falsificação de DNS, o DNS registra e desvia o tráfego da internet dos servidores legítimos e dos falsos. O DNS mapeia endereços IP para sites e os usuários acessam servidores DNS para acessar sites. Os Hackers podem injetar entradas DNS falsas em servidores DNS para que, quando os usuários acessam o servidor, eles sejam enviados para o local que o hacker injetou, em vez de para o destino pretendido.

outros métodos de spoofing abordam diferentes tipos de informações e podem não afetar os endereços IP diretamente ou de forma alguma. Alguns exemplos incluem o seguinte:

identificador de chamadas. A falsificação do identificador de chamadas altera um identificador de chamadas para fazer com que uma chamada pareça vir de um local diferente. Isso geralmente acontece quando os operadores de telemarketing chamam alvos usando o código de área do alvo.

e-mail. Os invasores alteram os campos de cabeçalho do email para indicar falsamente que a mensagem se originou de um remetente diferente. O e-mail falsificado geralmente faz parte de um ataque de phishing que contém um link para uma versão duplicada de um site que parece ser o original. O site falsificado tenta enganar as vítimas alvo para entregar credenciais de login ou outras informações confidenciais.

sistema de Posicionamento Global (GPS). Spoofing GPS é quando um usuário de um dispositivo móvel engana o dispositivo para exibir um local que é diferente de sua verdadeira localização geográfica. Isso pode ser feito usando um aplicativo de terceiros que produz diferentes informações de posição e navegação.

serviço de Mensagens Curtas (SMS). SMS ou falsificação de mensagem de texto é quando o número de telefone do remetente é alterado para outro para ocultar o número de telefone real. Os invasores podem incluir links para sites de phishing ou downloads de malware em seus textos. Organizações legítimas também podem usar esse método para substituir um número de telefone difícil de lembrar por um ID alfanumérico fácil de lembrar.

URL. Com esse tipo de falsificação, atores maliciosos usam um URL quase idêntico que imita um real com alguns caracteres alterados. A intenção é fazer com que o alvo acesse uma página da web que imite a aparência de um legítimo e, em seguida, faça com que ele insira informações confidenciais.

quais são os exemplos de spoofing IP?

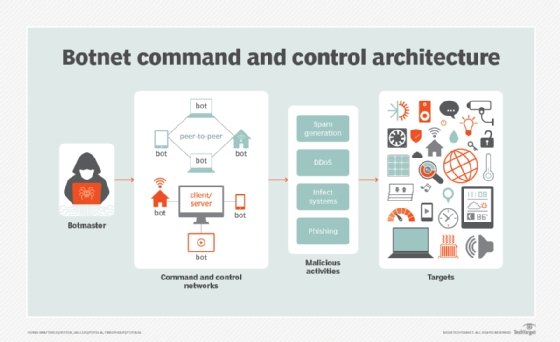

quando os atacantes lançam um ataque DDoS, eles usam endereços IP falsificados para sobrecarregar os servidores de computador com volumes de pacotes muito grandes para os computadores de destino lidarem. Botnets são frequentemente usados para enviar pacotes geograficamente dispersos. Botnets grandes podem conter dezenas de milhares de computadores, cada um dos quais pode falsificar vários endereços IP de origem ao mesmo tempo. Esses ataques automatizados são difíceis de rastrear.

exemplos de como spoofing foi usado em ataques DDoS incluem o seguinte:

- GitHub. Em Fevereiro. 28, 2018, A Plataforma de hospedagem de código GitHub foi atingida pelo que na época se acreditava ser o maior ataque DDoS de todos os tempos. Os invasores falsificaram o endereço IP do GitHub e enviaram consultas para servidores memcached que são frequentemente usados para acelerar sites orientados por banco de dados. Os servidores amplificaram os dados retornados dessas solicitações para o GitHub por um fator de cerca de 50. Como resultado, para cada byte enviado pelo invasor, até 51 kilobytes foram enviados para o alvo. O GitHub foi atingido com 1,35 terabits por segundo de tráfego, fazendo com que o site caísse por 10 minutos.

- Tsutomu Shimomura. Em Dezembro. 25 de 1994, o hacker Kevin Mitnick lançou um ataque contra os computadores do hacker rival Tsutomu Shimomura usando spoofing IP. Mitnick explorou a relação de confiança entre o computador x terminal da Shimomura e o servidor aprendendo o padrão de números de sequência TCP que o computador gera. Ele inundou o computador com solicitações SYN de endereços IP falsificados que eram roteáveis, mas inativos. O computador não pôde responder às solicitações e sua memória foi preenchida com solicitações SYN. Essa técnica é conhecida como varredura SYN.

os ataques Man-in-the-middle também usam spoofing de IP para se passar por um destinatário-alvo, receber o tráfego de internet desse destinatário e responder com seus próprios pacotes, que podem conter malware.