neste artigo, apresentaremos a você alguns conhecimentos básicos do Active Directory e quais são os benefícios na implementação do Active Directory. As informações sobre as florestas, domínios, unidade organizacional e local, bem como o conhecimento básico do LDAP (Lightweight Directory Access Protocol) e da Política de grupo.

Active Directory o que é?

em primeiro lugar, vamos descobrir se o Active Directory é o quê. O Active Directory é um serviço de diretório (serviço de diretório) foi registrado copyright pela Microsoft, é parte integrante da arquitetura Windows. Como outros serviços de diretório, como o Novell Directory Services (NDS), o Active Directory é um sistema de padrões e foco, usado para automatizar o gerenciamento de rede de dados do Usuário, segurança e recursos são distribuídos, o que permite a interação com a outra pasta. Adicionar a esse Active Directory é projetado especialmente para a conexão de rede ambiente é alocado de acordo com um determinado.O Active Directory pode ser considerado um novo desenvolvimento em comparação com o Windows 2000 Server e está aumentando e terminando melhor no Windows Server 2003, tornando-se uma parte importante do sistema operacional. Windows Server 2003 Active Directory fornece uma referência é chamado de serviço de diretório, para todos os objetos em uma rede, incluindo usuários, grupos, computador, impressora, política e permissão.

em suma e em geral, o Active Directory é um formulário de banco de dados com finalidade clara e separadamente, no entanto, não é absolutamente 1 substituição para o registro do Windows. Você imagina isso feito, 1 cliente de rede grande existem centenas, milhares de funcionários, e cada funcionário tem seu nome (nome e sobrenome) diferentes, trabalhos diferentes, departamentos diferentes… e cada servidor gerenciou um cliente “pilha” que deve ter o Active Directory para categorizar e lidar com o trabalho de uma maneira ideal. A parte dos dados no Active Directory é herdada, dimensionada, classificada… claro e flexível.

por que precisa impor o Active Directory?

existem várias razões para explicar as perguntas acima. O Microsoft Active Directory é visto como um passo para o desenvolvimento significativo em comparação com o domínio Windows NT Server 4.0, ou mesmo o servidor de rede autônomo. O Active Directory tem um mecanismo de governança focado em toda a rede. Ele também fornece redundância e failover automático quando dois ou mais controladores de domínio são implantados em um domínio.

o Active Directory gerenciará automaticamente a comunicação entre o controlador de domínio para garantir que a rede seja mantida. Os usuários podem acessar todos os recursos da rede por meio de um único logon. Todos os recursos da rede são protegidos por um mecanismo de segurança bastante forte, esses mecanismos de segurança podem verificar a identificação do Usuário e os poderes de cada visita em busca de recursos.

o Active Directory permite aumentar o nível, o nível mais baixo do controlador de domínio e do servidor membro de uma maneira fácil. O sistema pode ser gerenciado e protegido por meio de Políticas de grupo Políticas de grupo. Este é um modelo de organização, hierárquico flexível, permitindo fácil gerenciamento e responsabilidades administrativas delegadas. Embora o mais importante ainda seja o Active Directory tem a capacidade de gerenciar milhões de objetos dentro de um domínio.

a unidade básica do Active Directory?

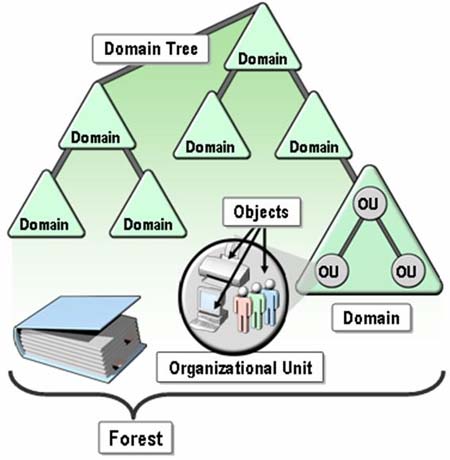

o diretório ativo da rede é organizado usando 4 tipos de unidade ou categoria de estrutura. Quatro Esta unidade é dividida em floresta, domínio, unidade organizacional e local.

- florestas: grupo de objetos, o atributo e a sintaxe do atributo no Active Directory.

- domínio: grupo de computadores que compartilham uma política comum, o nome e um banco de dados de nossos membros.

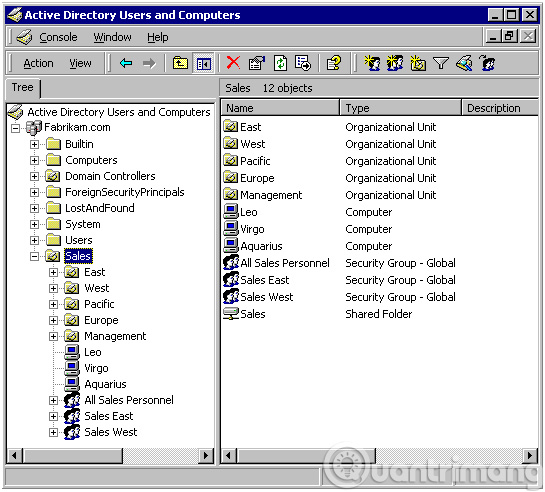

- unidade organizacional (OU): agrupe os itens no domínio que o faz. Criamos uma hierarquia arquitetônica para o domínio e criamos uma estrutura firme do Active Directory de acordo com as condições da organização e da geografia.

- Sites: Agrupamento físico dos componentes independentes da estrutura e UO. O Site distingue entre o local é conectado pela conexão de alta velocidade e a velocidade de conexão é baixa e é definida por uma ou mais sub-redes IP.

a floresta não é restrita por geografia ou topologia de rede. Uma floresta pode consistir em vários domínios, cada domínio compartilha um esquema geral. Membros do domínio da mesma floresta, mesmo sem conectar a LAN ou WAN entre eles. Cada uma de uma rede privada também pode ser uma família de muitos Floresta independente. Em geral, uma floresta deve ser usada para cada entidade. Apesar disso, ainda precisa vir ao suplemento florestal para a implementação de fins de teste e pesquisa fora da floresta para se juntar à produção.

o domínio-domínio serve como itens nas tarefas de política de Privacidade e administração. Todos os objetos dentro de um domínio estão sujeitos a políticas de grupo, extensão de domínio. Da mesma forma, qualquer administrador de domínio pode gerenciar todos os objetos dentro de um domínio. Além disso, cada domínio também possui uma base de dados, a única conta dele. Portanto, a autenticidade é um dos problemas básicos do domínio. Quando uma conta de usuário verifica completamente em um domínio que essa conta de usuário tem acesso aos recursos dentro do domínio.O Active Directory requer um ou mais domínios para operar. Como mencionado anteriormente, um domínio do Active Directory é um conjunto de compartilhamento de computador um conjunto comum de políticas, nome e banco de dados de nossos membros. Um domínio deve ter um ou mais Controlador de domínio (DC) e salvar o banco de dados, manter políticas e fornecer a autenticação para o login no domínio.

anteriormente no controlador de domínio do Windows NT primary-primary domain controller (PDC) e domain controller backup-backup domain controller (BDC) é a função pode ser atribuída a um servidor em uma rede o computador usando o Sistema Operacional Windows. O Windows usou a ideia de um domínio para gerenciar o acesso aos recursos de rede (aplicativos, Impressoras e etc.) para um grupo de usuários. Os usuários só precisam fazer login em um domínio podem acessar recursos, esses recursos podem ser localizados em vários servidores diferentes na rede.

servidor conhecido como PDC, gerencie o mestre do usuário do banco de dados para o domínio. Um ou vários outros servidores são projetados como BDC. O PDC envia periodicamente o banco de dados de cópia para o BDC. Um BDC pode desempenhar um papel como um PDC se o servidor PDC estiver com bugs e também pode ajudar a equilibrar o fluxo de trabalho se estiver muito ocupado.

com o Windows 2000 Server, quando o controlador de domínio ainda é mantido, o servidor de função PDC e BDC basic foi substituído pelo Active Directory. Os usuários também não criarão a distinção de domínio para dividir o privilégio de administrador. Dentro do Active Directory, os usuários podem delegar privilégios de administração totalmente, com base na UO. O domínio não é restrito por um número de 40.000 usuários. O domínio do Active Directory pode gerenciar milhões de objetos. Porque não existe mais PDC e BDC deve Active Directory usando copiar replicação multi-mestre, e todo o controlador de domínio são as linhas horizontais juntos.

as unidades organizacionais mostraram-se mais flexíveis e permitem uma gestão mais fácil do que o domínio. OU deixá-lo obter possibilidades flexíveis quase ilimitadas, você pode mover, excluir e criar a ou novo, se necessário. Embora o domínio também tenha propriedades flexíveis. Eles podem ser desalinhados criar novo, no entanto, este processo é fácil de levar a quebrar o ambiente em comparação com a UO e também deve ser evitado, se possível.

por definição, os sites que contêm a sub-rede IP têm a confiabilidade do link de comunicação e são rápidos entre o host. Ao usar o site, você é capaz de controlar e reduzir a quantidade de tráfego transmitido no link WAN lentamente.

Infrastructure Master and Global Catalog:

uma das outras partes principais do Active Directory é o Infrastructure Master. Infrastructure Master (IM) é um FSMO em todo o domínio (Flexible Single Master of Operations) tem a função de responder no processo automático para corrigir o erro (phantom) dentro do banco de dados do Active Directory.

Phantom foi criado no DC, requer uma base de dados de referência cruzada entre um objeto dentro do próprio banco de dados e um objeto do lado da floresta. Por exemplo, pode ser capturado quando você adiciona um determinado usuário de um domínio a um grupo em outro domínio com a mesma floresta. O Phantom perderá força quando não contiver novas atualizações de dados, isso aparecerá quando forem feitas alterações em objetos fora desse Phantom, expressas, por exemplo, quando o objeto de destino for redefinido para o nome, mover-se para algum lugar entre o domínio ou excluir. Infra-estrutura dominar a capacidade de localizar e corrigir alguns dos fantasmas. Quaisquer alterações que ocorram devido ao processo de correções de bugs são criadas cópia para todo o DC deixado no domínio.

Infrastructure Master às vezes é confundido com o Global Catalog (GC), este ingrediente é manter uma cópia somente permissão de leitura para o domínio está localizado em uma floresta, usado para o grupo de armazenamento universal app e processo de login,… Por GC salvar uma cópia, não completa de todos os objetos dentro da floresta, para que eles possam criar a referência cruzada entre domínios não há necessidade fantasma.

Active Directory e LDAP:LDAP (Lightweight Directory Access Protocol) faz parte do Active Directory, é um software de protocolo que permite posicionar a organização, indivíduo ou outros recursos, como arquivos e dispositivos em uma rede, embora sua rede seja a Internet pública ou intranet na empresa.

em uma rede, um diretório informa onde armazenar quais dados existem. Nas redes TCP/IP (incluindo a Internet), o domain name system (DNS) é uma pasta do sistema usada em nomes de domínio anexados com um endereço de rede específico (local único na rede). Mesmo assim, você pode não saber o nome de domínio, mas o LDAP permite que você pesquise o específico sem saber que eles estão posicionados agora.

o diretório LDAP é organizado em uma estrutura de árvore consiste simplesmente no nível abaixo:

- diretório raiz são os ramos, filha

- País, cada País tem ramificações filha

- as Organizações, cada Organização tem ramos filha

- unidades Organizacionais (unidades, departamentos,…), Ou o ramo

- Indivíduos (indivíduos, incluindo pessoas, arquivos e recursos partilhados, tais como uma impressora)

Um diretório LDAP pode ser distribuído entre vários servidores. Cada servidor pode ter uma versão do geral e ser sincronizado no ciclo.

os administradores precisam entender LDAP ao pesquisar as informações no Active Directory precisa criar a consulta LDAP útil ao procurar as informações armazenadas no banco de dados do Active Directory.

a Política de grupo de gerenciamento e o Active Directory:

quando se trata do Active Directory, com certeza precisamos nos referir à Política de grupo. O administrador pode usar a Diretiva de grupo no Active Directory para definir as configurações do Usuário e o computador na rede. Essa configuração é configurada e armazenada em objetos de Diretiva de grupo (GPOs), esses componentes serão combinados com os objetos do Active Directory, incluindo o domínio e o site. Este é o principal mecanismo para aplicar a alteração ao computador e ao usuário no ambiente Windows.

por meio de gerenciamento, Diretiva de grupo, os administradores podem configurar a área de trabalho de Configurações globais no computador dos usuários, restringir ou permitir o acesso ao arquivo ou pasta dentro da rede.

adicione a isso também tivemos que entender que o GPO é usado e como. O objeto de Diretiva de grupo é aplicado na seguinte ordem: A política na máquina local seja usada antes, a seguir este é o local da política, a política do domínio, a política é usada para o UO próprio. Em um determinado ponto, um objeto de um usuário ou computador só pode pertencer a um site ou domínio, portanto, eles receberão apenas o GPO vinculado ao site ou domínio.

o GPO é dividido em duas seções separadas: o modelo de Política de grupo (GPT) e o contêiner de Política de grupo (GPC). O modelo de Política de grupo tem a responsabilidade de salvar as configurações criadas dentro do GPO. Ele armazena as configurações em uma estrutura de pastas e o arquivo grande. Para aplicar essas configurações para todos os objetos do Usuário e GPT computador deve ser criado cópia para todos os DC dentro do domínio.

o contêiner de Diretiva de grupo faz parte do GPO e está hospedado no Active Directory no DC no domínio. O GPC é responsável por manter a referência para extensões do lado do cliente (Cses), o caminho para o GPT, o caminho para o pacote de instalação e quais aspectos outra referência do GPO. O GPC não contém mais informações relacionadas ao GPO correspondente a ele, no entanto, é um componente necessário da Política de grupo. Quando a instalação do software de política estiver configurada, o GPC ajudará a manter o link dentro do GPO. Além disso, também mantém as relações de link outras e o caminho é armazenado nas propriedades do objeto. Conheça a estrutura do GPC e como acessar as informações ocultas armazenadas no atributo será muito necessário quando você precisar verificar um problema relacionado ao GP.

com o Windows Server 2003, a Microsoft lançou uma solução para gerenciar a Política de grupo, é o console de gerenciamento de Diretiva de grupo (GPMC). O GPMC fornece ao Administrador um gerenciamento de interface simplifica as tarefas relacionadas ao GPO. Desejo-lhe sucesso!