WPA2-Enterprise existe desde 2004 e ainda é considerado o padrão ouro para segurança de rede sem fio, oferecendo criptografia over-the-air e um alto nível de segurança. Em conjunto com o método de autenticação eficaz conhecido como 802.1 x para o Cloud RADIUS, os usuários foram autorizados com sucesso para acesso seguro à rede por muitos anos. Mas nesse tempo, WPA2-Enterprise não ficou mais fácil de configurar manualmente. Independentemente de você estar implantando uma rede sem fio pela primeira vez ou um especialista experiente, sempre há desafios únicos prontos para lhe dar dor de cabeça. Felizmente, soluções de rede experimentadas e verdadeiras estão disponíveis para que procuram corrigir as dificuldades de rede que você experimenta.

- WPA2-PSK e WPA2-Enterprise: Qual é a diferença?

- WPA2-PSK

- WPA3-PSK

- WPA2-Enterprise

- WPA3-Empresa

- a Implantação WPA2-Enterprise e 802.1 x

- Os Componentes do 802.1x

- Cliente / Suplicante

- Parâmetro / Ponto de Acesso / Controlador

- Servidor RADIUS

- Armazenamento de Identidade

- 802.1 x Métodos de Autenticação

- Autenticação Baseada em Senha

- Autenticação Baseada em Token

- Autenticação Baseada em Certificado

- WPA2 Protocolos de Autenticação

- EAP-TLS

- EAP-TTLS/PAP

- PEAP-MSCHAPv2

- o WPA2-Enterprise Desafios

- Desvantagem #1: Dispositivo de variação

- Desvantagem #2: MITM e entrega de certificados

- Desvantagem #3: O problema de alteração de senha

- Desvantagem #4: Alterar a expectativa do usuário

- Simplificando, o WPA2-Enterprise com JoinNow

- Eficiência Através da Integração

- Certificado Endurecido WPA2-Enterprise

- Auto Provisionamento de Dispositivos Gerenciados

- Servidores RADIUS e Orientada por Políticas de Controle de Acesso

WPA2-PSK e WPA2-Empresa: Qual a Diferença?

WPA2-PSK

WPA2-PSK (chave pré-compartilhada Wi-Fi Protected Access 2) é um tipo de rede protegida por uma única senha compartilhada entre todos os usuários. É geralmente aceito que uma única senha para acessar o Wi-Fi é segura, mas apenas tanto quanto você confia naqueles que a usam. Caso contrário, é trivial para alguém que obteve a senha por meio de meios nefastos se infiltrar na rede. É por isso que WPA2-PSK é frequentemente considerado inseguro.

existem apenas algumas situações em que WPA2-PSK deve ser implantado:

- a rede tem apenas alguns dispositivos, todos confiáveis. Pode ser uma casa ou um pequeno escritório.

- como uma maneira de Restringir usuários casuais de ingressar em uma rede aberta quando não conseguir implantar um portal cativo. Pode ser uma cafeteria ou uma rede de convidados.

- como uma rede alternativa para dispositivos não compatíveis com 802.1 X. um exemplo são consoles de jogos em um dormitório estudantil.

WPA3-PSK

para melhorar a eficácia do PSK, as atualizações do WPA3-PSK oferecem maior proteção, melhorando o processo de autenticação. Uma estratégia para fazer isso usa autenticação simultânea de iguais (SAE) para tornar os ataques de dicionário de Força bruta muito mais difíceis para um hacker. Este protocolo requer interação do usuário em cada tentativa de autenticação, causando uma desaceleração significativa para aqueles que tentam forçar brutalmente por meio do processo de autenticação.

WPA2-Enterprise

a implantação do WPA2-Enterprise requer um servidor RADIUS, que lida com a tarefa de autenticar o acesso dos usuários da rede. O processo de autenticação real é baseado na política 802.1 x e vem em vários sistemas diferentes rotulados como EAP. Como cada dispositivo é autenticado antes de se conectar, um túnel pessoal criptografado é efetivamente criado entre o dispositivo e a rede.

WPA3-Enterprise

uma melhoria significativa que o WPA3-Enterprise oferece é um requisito para que a validação do certificado do servidor seja configurada para confirmar a identidade do servidor ao qual o dispositivo está se conectando.

interessado em aprender mais sobre WPA3? Obtenha os detalhes sobre as mudanças que o WPA3 está pronto para trazer neste artigo.

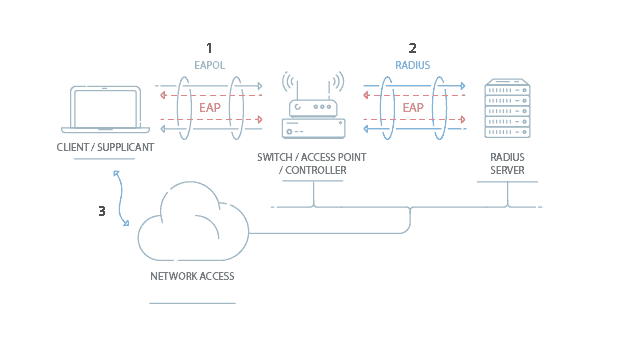

implantando WPA2-Enterprise e 802.1x

existem apenas alguns componentes necessários para fazer o 802.1 x funcionar. Realisticamente, se você já tem pontos de acesso e algum espaço de servidor sobressalente, você possui todo o hardware necessário para tornar o Wireless seguro acontecer. Às vezes você nem precisa do servidor: alguns pontos de acesso vêm com software embutido que pode operar 802.1 x (embora apenas para a menor das pequenas implantações). Independentemente de você comprar soluções profissionais ou construir uma a partir de ferramentas de código aberto, a qualidade e a facilidade do 802.1 x são inteiramente um aspecto de design.

Os Componentes de 802.1 x

Cliente / Suplicante

para que um dispositivo para participar da autenticação 802.1 x, ele deve ter de um software chamado de um suplicante instalado na pilha de rede. O suplicante é necessário, pois participará da negociação inicial da transação EAP com o switch ou controlador e empacotará as credenciais do usuário de maneira compatível com o 802.1 x. Se um cliente não tiver um suplicante, os quadros EAP enviados do switch ou controlador serão ignorados e o switch não poderá se autenticar.

felizmente, quase todos os dispositivos que poderíamos esperar para se conectar a uma rede sem fio têm um suplicante embutido. SecureW2 fornece um suplicante 802.1 x para dispositivos que não têm um nativamente.

felizmente, a grande maioria dos fabricantes de dispositivos tem suporte integrado para 802.1 X. As exceções mais comuns a isso podem ser Equipamentos de consumo, como consoles de jogos, dispositivos de entretenimento ou algumas impressoras. De um modo geral, esses dispositivos devem ser inferiores a 10% dos dispositivos em sua rede e são melhor tratados como exceção e não como foco.

Switch / Access Point / Controller

o switch ou controlador sem fio desempenha um papel importante na transação 802.1 x, atuando como um ‘corretor’ na troca. Até uma autenticação bem-sucedida, o cliente não tem conectividade de rede e a única comunicação é entre o cliente e o switch na troca 802.1 x. O switch / controller inicia a troca enviando um pacote EAPOL-Start para o cliente quando o cliente se conecta à rede. As respostas do cliente são encaminhadas para o servidor RADIUS correto com base na configuração nas configurações de Segurança Sem Fio. Quando a autenticação é concluída, o switch/controller toma uma decisão de autorizar o dispositivo para acesso à rede com base no status do Usuário e possivelmente nos atributos contidos no Pacote Access_Accept enviado do servidor RADIUS.

se o servidor RADIUS enviar um pacote Access_Accept como resultado de uma autenticação, ele pode conter certos atributos que fornecem as informações do switch sobre como conectar o dispositivo na rede. Atributos comuns especificarão qual VLAN atribuir a um usuário ou, possivelmente, um conjunto de ACLs (lista de controle de Acesso) o Usuário deve receber uma vez conectado. Isso é comumente chamado de’ atribuição de política baseada no usuário’, pois o servidor RADIUS está tomando a decisão com base nas credenciais do Usuário. Casos de uso comuns seriam empurrar usuários convidados para uma’ VLAN convidada ‘e funcionários para uma’VLAN de funcionário’.

servidor RADIUS

o servidor RADIUS local ou em nuvem atua como o” guarda de segurança ” da rede; à medida que os usuários se conectam à rede, o RADIUS autentica sua identidade e os autoriza para uso em rede. Um usuário fica autorizado para acesso à rede após se inscrever para um certificado do PKI (Private Key Infrastructure) ou confirmar suas credenciais. Cada vez que o Usuário se conecta, o RADIUS confirma que tem o certificado ou credenciais corretas e impede que usuários não aprovados acessem a rede. Um mecanismo de segurança chave a ser empregado ao usar um RADIUS é a validação do certificado do servidor. Isso garante que o Usuário se conecte apenas à rede que pretende Configurando seu dispositivo para confirmar a identidade do RADIUS verificando o certificado do servidor. Se o certificado não for o que o dispositivo está procurando, ele não enviará um certificado ou credenciais para Autenticação.Os servidores RADIUS também podem ser usados para autenticar usuários de uma organização diferente. Soluções como Eduroam têm servidores RADIUS trabalhar como proxies (como RADSEC) para que, se um aluno visita uma universidade vizinha, o servidor RADIUS pode autenticar seu status em sua universidade de origem e conceder-lhes acesso seguro à rede na universidade que estão visitando atualmente.

Identity Store

o Identity Store refere-se à entidade na qual os nomes de usuário e senhas são armazenados. Na maioria dos casos, este é o Active Directory ou, potencialmente, um servidor LDAP. Quase qualquer servidor RADIUS pode se conectar ao seu anúncio ou LDAP para validar usuários. Existem algumas ressalvas quando LDAP é usado, especificamente em torno de como as senhas são hash no servidor LDAP. Se suas senhas não forem armazenadas em texto claro ou um hash NTLM, você precisará escolher seus métodos EAP cuidadosamente, pois certos métodos, como EAP-PEAP, podem não ser compatíveis. Este não é um problema causado pelos servidores RADIUS, mas sim pelo hash da senha.O SecureW2 pode ajudá-lo a configurar o SAML para autenticar usuários, em qualquer provedor de identidade, para acesso Wi-Fi. Aqui estão guias para integração com alguns produtos populares.

para configurar a autenticação SAML no Google Workspace, Clique aqui.

configurando WPA2-Enterprise com Okta, Clique aqui.

para um guia sobre autenticação SAML usando Shibboleth, Clique aqui.

para configurar WPA2-Enterprise com ADFS, Clique aqui.

desenvolver uma rede WPA2-Enterprise robusta requer tarefas adicionais, como configurar um PKI ou CA (Autoridade de certificação), para distribuir certificados perfeitamente aos usuários. Mas, ao contrário do que você pode pensar, você pode fazer qualquer uma dessas atualizações sem comprar um novo hardware ou fazer alterações na infraestrutura. Por exemplo, a implementação do acesso de convidado ou a alteração do método de autenticação podem ser realizadas sem infraestrutura adicional. Recentemente, muitas instituições têm mudado os métodos EAP do PEAP para o EAP-TLS depois de ver melhorias perceptíveis no tempo de conexão e na capacidade de roaming ou alternar de um servidor RADIUS físico para uma solução cloud RADIUS. Melhorar a funcionalidade das redes sem fio pode ser obtido sem alterar uma única peça de hardware.

o WPA2-Enterprise, Protocolos

o Que se segue é um breve resumo dos principais WPA2-Enterprise Protocolos de Autenticação. Se você quiser uma comparação e contraste mais detalhados, leia o artigo completo.

EAP-TLS

EAP-TLS é um protocolo baseado em certificado que é amplamente considerado um dos padrões EAP mais seguros porque elimina o risco de roubo de credenciais over-the-air. É também o protocolo que fornece a melhor experiência do usuário, pois elimina desconexões relacionadas à senha devido a políticas de alteração de senha. No passado, havia um equívoco de que a autenticação baseada em certificado era difícil de configurar e/ou gerenciar, mas agora o EAP-TLS é considerado por muitos como realmente mais fácil de configurar e gerenciar do que os outros protocolos.

quer saber mais sobre as vantagens do EAP-TLS e como o SecureW2 pode ajudar a implementá-lo em sua própria rede? Clique no link!

EAP-TTLS/PAP

EAP-TTLS/PAP é um protocolo baseado em credenciais que foi criado para uma configuração mais fácil porque requer apenas que o servidor seja autenticado, enquanto a autenticação do Usuário é opcional. O TTLS cria um “túnel” entre o cliente e o servidor e oferece várias opções de autenticação.

mas TTLS inclui muitas vulnerabilidades. O processo de configuração pode ser difícil para usuários de rede inexperientes, e um único dispositivo mal configurado pode resultar em perda significativa para a organização. O protocolo permite que as credenciais sejam enviadas pelo ar em texto claro, que pode ser vulnerável a ataques cibernéticos como Man-In-the-Middle e facilmente reaproveitado para atingir os objetivos do hacker.

se você quiser saber mais sobre as vulnerabilidades do TTLS-PAP, leia o artigo completo aqui.

PEAP-MSCHAPv2

PEAP-MSCHAPv2 é um protocolo baseado em credenciais que foi projetado pela Microsoft para ambientes do Active Directory. Embora seja um dos métodos mais populares para a autenticação WPA2-Enterprise, o PEAP-MSCHAPv2 não requer a configuração da validação do certificado do servidor, deixando os dispositivos vulneráveis ao roubo de credenciais Over-the-Air. A configuração incorreta do dispositivo, quando deixada para os usuários finais, é relativamente comum, razão pela qual a maioria das organizações confia no software de integração para configurar dispositivos para PEAP-MSCHAPv2. Leia como esta universidade superior converteu da autenticação PEAP-MSCHAPv2 para EAP-TLS para fornecer autenticação mais estável aos usuários da rede.

para mais informações sobre PEAP MSCHAPv2, leia este artigo.

802.1 Métodos de autenticação x

antes que os usuários possam ser autenticados para acesso à rede no dia-a-dia, eles devem ser embarcados na rede segura. Onboarding é o processo de revisão e aprovação de usuários para que eles possam se conectar à rede segura usando uma forma de identificação, como nome de usuário/senha ou certificados. Esse processo geralmente se torna um fardo significativo porque exige que os usuários configurem seus dispositivos para a rede. Para usuários regulares da rede, o processo pode ser muito difícil porque requer conhecimento de TI de alto nível para entender as etapas. Por exemplo, as universidades no início de um ano acadêmico experimentam isso ao integrar centenas ou até milhares de dispositivos dos alunos e resulta em longas filas de tickets de suporte. Os clientes de integração oferecem uma alternativa fácil de usar que permite que os usuários finais configurem facilmente seus dispositivos em algumas etapas, economizando usuários e administradores de TI muito tempo e dinheiro.

autenticação baseada em Senha

a grande maioria dos métodos de autenticação depende de um nome de usuário/senha. É o mais fácil de implantar, pois a maioria das instituições já possui algum tipo de credenciais configuradas, mas a rede é suscetível a todos os problemas de senhas sem um sistema de integração (veja abaixo).

para autenticação baseada em senha, existem basicamente 2 opções: PEAP-MSCHAPv2 e EAP-TTLS / PAP. Ambos funcionam da mesma forma, mas o TTLS não é suportado por nenhum sistema operacional Microsoft antes do Windows 8 sem usar um suplicante 802.1 x de terceiros, como nosso cliente corporativo. Neste ponto, a maioria das instituições implantou ou fez a mudança para PEAP. No entanto, você não pode implantar o PEAP sem usar o Active Directory (um serviço proprietário da Microsoft) ou deixar suas senhas não criptografadas.

autenticação baseada em Token

historicamente, os tokens eram dispositivos físicos na forma de porta-chaves ou dongles que seriam distribuídos aos usuários. Eles geraram números em sincronia com um servidor para adicionar validação adicional a uma conexão. Mesmo que você possa carregá-los e utilizar recursos avançados, como scanners de impressão digital ou como plug-ins USB, os dongles têm desvantagens. Eles podem ser caros e são conhecidos por ocasionalmente perder a conexão com os servidores.

tokens físicos ainda estão em uso, mas sua popularidade está diminuindo, pois os smartphones os tornaram redundantes. O que já foi carregado em um fob agora você pode colocar em um aplicativo. Além disso, existem outros métodos para autenticação de dois fatores fora do próprio método EAP, como confirmações de texto ou e-mail para validar um dispositivo.

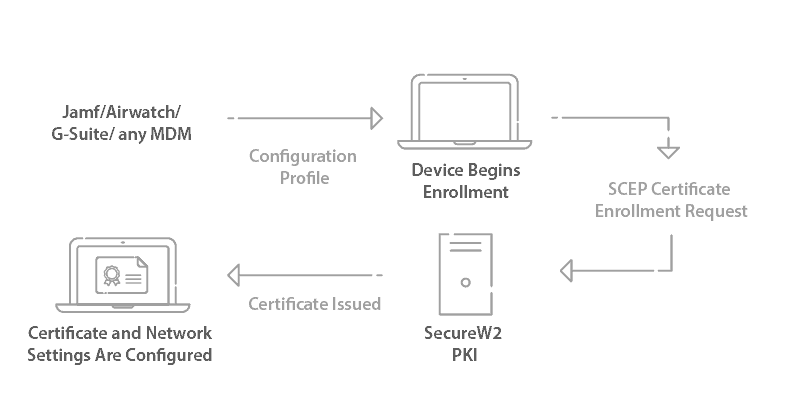

autenticação baseada em certificado

os certificados têm sido um pilar da autenticação em geral, mas normalmente não são implantados em Configurações BYOD, uma vez que os certificados exigem que os usuários os instalem em seus próprios dispositivos. No entanto, uma vez que um certificado é instalado, eles são incrivelmente convenientes: eles não são afetados por Políticas de alteração de senha, são muito mais seguros do que nomes de usuário/senhas e os dispositivos são autenticados mais rapidamente.Os Serviços PKI da SecureW2, combinados com o cliente de integração JoinNow, criam uma solução chave na mão para Autenticação Wi-Fi baseada em certificado. Um PKI eficaz fornece toda a infraestrutura necessária para implementar uma rede baseada em certificado e mantém a segurança e a distribuição de todos os certificados de rede.. As organizações agora podem distribuir certificados para dispositivos e gerenciá-los com facilidade usando nossos poderosos recursos de gerenciamento de certificados.

WPA2-Enterprise Desafios

Em nossa experiência, constatamos que, em média, WPA2-Enterprise network, que sofre de uma combinação destes 4 problemas:

Desvantagem #1: Dispositivo de variação

Quando o IEEE criou o 802.1 x protocolo em 2001, eram poucos os dispositivos que podem utilizar o acesso sem fios de acesso e de gestão da rede era muito mais simples. Desde então, o número de fabricantes de dispositivos explodiu com o aumento da computação móvel. Para dar alguma perspectiva, há mais sabores do Android hoje do que havia sistemas operacionais inteiros em 2001.

o Suporte para 802.1 x é inconsistente entre dispositivos, mesmo entre dispositivos do mesmo sistema operacional. Cada dispositivo tem características únicas que podem fazê-los se comportar de forma imprevisível. Esse problema é agravado por drivers e softwares exclusivos instalados no dispositivo.

Drawback #2: MITM e entrega de certificados

enquanto WPA2 oferece uma conexão muito segura, Você também tem que ter certeza de que os usuários só vai se conectar à rede segura. Uma conexão segura não tem sentido se o usuário, sem saber, estiver conectado a um sinal de honeypot ou impostor. As instituições geralmente buscam e detectam pontos de acesso desonestos, incluindo ataques Man-in-the-Middle, mas os usuários ainda podem ser vulneráveis fora do local. Uma pessoa com um laptop pode tentar reunir silenciosamente as credenciais do usuário em um ponto de ônibus, cafeteria ou em qualquer lugar que os dispositivos possam passar e tentar se conectar automaticamente.

mesmo que o servidor tenha um certificado configurado corretamente, não há garantia de que os usuários não se conectarão a um SSID desonesto e aceitarão quaisquer certificados apresentados a eles. A melhor prática é instalar a chave pública no dispositivo do Usuário para verificar automaticamente os certificados apresentados pelo servidor.

para saber mais sobre os ataques MITM, leia nossa análise aqui.

Drawback # 3: O Problema de alteração de senha

redes com senhas que expiram regularmente enfrentam um fardo adicional com WPA2-Enterprise. Cada dispositivo perderá a conectividade até ser reconfigurado. Isso foi menos problemático quando o usuário médio tinha apenas um dispositivo, mas no ambiente BYOD de hoje, é provável que cada usuário tenha vários dispositivos que exigem uma conexão de rede segura. Dependendo de como as alterações de senha são promulgadas ou das habilidades dos usuários para gerenciar senhas, isso pode ser um fardo para os helpdesk.

é ainda pior em redes que têm alterações inesperadas de senha devido a violações de dados ou vulnerabilidades de segurança. Além de ter que lançar novas credenciais em todo o site, ele precisa lidar com um influxo de tickets de helpdesk relacionados ao Wi-Fi.

Drawback # 4: alterar a expectativa do Usuário

de longe, a parte mais difícil de concluir uma configuração de rede WPA2-Enterprise é treinar os usuários. Os usuários hoje têm expectativas incrivelmente altas de facilidade de uso. Eles também têm mais opções do que nunca para contornar o acesso Oficial. Se a rede for muito difícil de usar, eles usarão dados. Se o certificado for ruim, eles o ignorarão. Se eles não puderem acessar algo que desejam, eles usarão um proxy.

para que o WPA2-Enterprise seja eficaz, você precisa tornar o mais fácil possível para os usuários da rede navegarem sem sacrificar a segurança.

Antes de iniciar sua rede WPA2-Enterprise, confira nossa cartilha sobre os erros mais comuns que as pessoas cometem ao configurar o WPA2-Enterprise.

Simplificar o WPA2-Enterprise, com JoinNow

configurar corretamente o WPA2-Enterprise network utilizando a autenticação 802.1 x é uma ferramenta poderosa para proteger a segurança dos usuários da rede e proteção de dados valiosos; mas isso não é de forma alguma o fim das considerações de rede que você precisa fazer. Muitos componentes contribuem para a segurança e usabilidade da rede como um sistema completo. Se apenas o método de autenticação for seguro enquanto a configuração de dispositivos gerenciados for deixada para o usuário médio da rede, há um sério risco para a integridade da rede. O SecureW2 reconhece que todas as facetas da rede sem fio devem funcionar em uníssono para segurança revestida de ferro, por isso fornecemos alguns conceitos chave na mão que todo administrador de rede precisa considerar em seu planejamento de rede.

eficiência através da integração

um dos maiores desafios para os administradores de rede é a integração eficiente e precisa dos usuários na rede segura. Se deixado para seus próprios dispositivos, muitos usuários configurarão incorretamente. Configurar para uma rede WPA2-Enterprise com autenticação 802.1 x não é um processo simples e envolve várias etapas que uma pessoa não familiarizada com os conceitos de TI não entenderia. Se os usuários não estiverem se conectando ao SSID seguro e não estiverem configurados corretamente para o WPA2-Enterprise, os benefícios de segurança que os administradores esperam serão perdidos. Para aqueles que desejam as vantagens que vêm com redes baseadas em certificados, muitos optam por implantar um cliente de integração que configurará automaticamente os dispositivos dos usuários.Os clientes de integração, como os oferecidos pelo SecureW2, eliminam a confusão para os usuários, solicitando-os com apenas algumas etapas simples projetadas para serem concluídas pelos alunos do Ensino Fundamental e médio. O resultado é uma rede WPA2-Enterprise configurada corretamente com autenticação 802.1 x que embarcou com sucesso todos os usuários da rede na rede segura.

Quer mais informações sobre as vantagens de um software de integração simplificado e seguro Bring Your Own Device (BYOD)? Confira esta peça informativa no onboarding!

WPA2-Enterprise endurecido por Certificado

um PKI permite que as organizações usem certificados X. 509 e os distribuam aos usuários da rede. Consiste em um HSM (Módulo de segurança de Hardware), CAs, cliente, chaves públicas e privadas e um CRL (lista de revogação de certificado). Um PKI eficaz reforça significativamente a segurança da rede, permitindo que as organizações eliminem problemas relacionados à senha com autenticação baseada em certificado. Depois que o PKI é configurado, os usuários da rede podem começar a se inscrever para certificados. Essa é uma tarefa desafiadora para ser concluída, mas as organizações que usaram um cliente de integração tiveram mais sucesso na distribuição de certificados. O SecureW2 é capaz de fornecer todas as ferramentas necessárias para uma implantação bem-sucedida de PKI e distribuição eficiente de certificados. Depois de equipar seus dispositivos com um certificado, os usuários estão prontos para serem autenticados para a rede sem fio. Além da autenticação sem fio segura, os certificados podem ser usados para VPN, autenticação de aplicativos da Web, segurança de inspeção SSL e muito mais.

WPA2-Enterprise Managed Device Configuration

as empresas com dispositivos gerenciados geralmente não têm um método unificado de obter dispositivos configurados para segurança orientada a certificados. Permitir que os usuários se auto-configurem geralmente resulta em muitos dispositivos mal configurados e deixar a tarefa para ela pode ser montanhoso. Configurar dezenas, ou às vezes até centenas, de dispositivos manualmente para uma rede WPA2-Enterprise segura costuma ser considerado muito trabalhoso para valer a pena. Os gateways SCEP e wstep avançados do SecureW2 fornecem um meio para registrar automaticamente dispositivos gerenciados sem interação do usuário final. De uma só vez, esses gateways permitem que um departamento de TI configure dispositivos gerenciados de qualquer fornecedor importante para segurança de rede orientada por certificado.

RADIUS Servers and Policy Driven Access Control

o servidor RADIUS desempenha um papel crítico na rede, autenticando todos os dispositivos quando eles se conectam à rede. A solução JoinNow da SecureW2 vem integrada com um servidor cloud RADIUS de classe mundial, fornecendo autenticação 802.1 x poderosa e orientada por políticas. Apoiado pela AWS, ele oferece alta disponibilidade, conexões consistentes e de qualidade e não requer instalação física. O servidor pode ser facilmente configurado e personalizado para atender aos requisitos de qualquer organização, sem necessidade de atualizações de empilhadeira da infraestrutura existente. Uma vez totalmente integrada, a rede baseada em certificado está pronta para começar a autenticar usuários da rede.

SecureW2 também oferece uma tecnologia de primeira indústria que chamamos de raio de nuvem dinâmica que permite que o raio faça referência direta aos diretórios de nuvem de diretório, mesmo como Google, Azure e Okta. Em vez de tomar decisões de políticas com base em certificados estáticos, o RADIUS toma decisões de políticas no nível de tempo de execução com base nos atributos do usuário armazenados no diretório.

Dynamic RADIUS é um raio aprimorado com melhor segurança e gerenciamento de usuários mais fácil. Quer saber mais? Converse com um de nossos especialistas para ver se sua rede WPA2-Enterprise pode se beneficiar do Dynamic RADIUS.

as chaves para uma implantação RADIUS bem-sucedida São disponibilidade, consistência e velocidade. O Cloud RADIUS da SecureW2 equipa as organizações com as ferramentas de que precisam para tornar a rede segura fácil de se conectar e sempre disponível para que os usuários estejam consistentemente protegidos de ameaças externas.