![]()

Quando un server CA viene disinstallato o si blocca oltre il ripristino, alcuni oggetti vengono lasciati in Active Directory. È buona norma rimuovere questi oggetti obsoleti.

Background

Quando si installa una versione dell’Autorità di certificazione integrata con Active Directory (ad es. Enterprise Root o Enterprise Subordinate) vengono creati / modificati i seguenti 6 oggetti nel database di Active Directory:

Name: < CA Common Name >

Type: certificateAuthority

LDAP Path: CN=AIA,CN=Public Key Services,CN=Services,CN=Configuration,DC=DC=example,DC=com

Used for: Contiene certificati CA che i client possono recuperare durante la convalida di una catena di certificati. I certificati possono puntare a questa posizione tramite l’estensione del certificato AIA (Authority Information Access).

Nome: < CA Nome comune >

Tipo: crlDistributionPoint

LDAP Percorso: CN = < CAServerName>, CN = CDP, CN = Servizio a chiave pubblica, CN = Servizi, CN = Configurazione, DC = DC = esempio, DC = com

Utilizzato per: Contiene CRL (base e delta) che CAs ha pubblicato nell’ANNUNCIO. I certificati possono puntare a questa posizione tramite l’estensione del certificato CRL Distribution Point (CDP).

Nome:<CA radice Nome comune>

Tipo: certificationAuthority

Percorso LDAP: CN=Autorità di certificazione,CN=Servizi a chiave pubblica,CN=Servizi,CN=Configurazione,DC=esempio,DC=com

Utilizzato per: i certificati CA radice qui inseriti sono automaticamente considerati attendibili da tutti i membri del dominio. Una CA integrata nell’AD inserisce qui il proprio certificato durante l’installazione. Qui è possibile importare manualmente altri certificati CA Root.

Nome:< CA Nome comune >

Tipo: pKIEnrollmentService

Percorso LDAP: CN=Servizi di registrazione,CN=Servizi a chiave pubblica,CN=Servizi,CN=Configurazione,DC=esempio,DC=com

Utilizzato per: Contiene certificati CA da CA che possono emettere certificati nell’AD.

Nome:< CA Nome comune >

Tipo: msPKI-PrivateKeyRecoveryAgent

Percorso LDAP: CN=KRA,CN=Public Key Services,CN=Services,CN=Configuration,DC=example,DC=com

Utilizzato per: Contiene i certificati per qualsiasi agente di ripristino delle chiavi. Gli agenti di ripristino delle chiavi devono essere configurati manualmente sulla CA.

Nome: NtAuthCertificates

Tipo: certificationAuthority

Percorso LDAP: CN = Public Key Services, CN = Services, CN = Configuration, DC = example, DC = com

Utilizzato per: Contiene certificati CA da CAS whos smart card e controller di dominio certificati sono attendibili per l’accesso a Windows. AD-integrato CAs vengono aggiunti qui automaticamente duing installazione.

Nota! Questo oggetto viene creato dalla prima CA integrata da AD, ma le CAS successive modificano questo oggetto invece di creare nuovi oggetti uniqe. Maggiori informazioni su questo più avanti in questo articolo.

Quando successivamente si disinstalla il ruolo CA dal server viene effettivamente rimosso un solo oggetto AD, l’oggetto pKIEnrollmentService. Quando l’oggetto viene rimosso, i client non tenteranno più di registrare i certificati da tale CA. Gli altri oggetti relativi a PKI vengono lasciati intatti, perché qualsiasi certificato emesso non revocato avrà problemi se non esistono.

Se sei sicuro che tutti i certificati rilasciati da quel server CA siano scaduti o revocati, puoi/dovresti rimuovere questi oggetti correlati alla CA da AD.

Passi

Nota importante: Assicurati di non eliminare oggetti relativi ad altre installazioni PKI rispetto alla CA che stai per ripulire!

Avvia siti e servizi di Active Directory

Nota! Puoi anche fare alcuni di questi passaggi con Gestisci i contenitori degli ANNUNCI nello snap-in Enterprise PKI , ma ci sono alcuni problemi lì (gli ingressi KRA non vengono mostrati), quindi mi attengo ai siti e ai servizi di Active Directory.

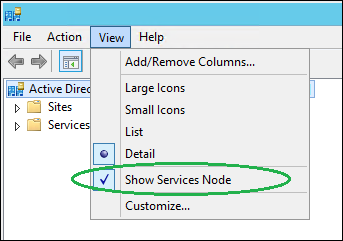

Se non vedi il nodo Servizi, assicurati che il nodo Mostra servizi sia selezionato:

Espandere Servizi di chiavi Pubblica/Servizi/AIA, a destra clic su di esso nel riquadro di destra corrispondenza CA server in questione e fare clic su Elimina e confermare con Sì:

Selezionare il contenitore di CDP, fare clic con il contenitore nel riquadro di destra corrispondenza CA server in questione e fare clic su Elimina e confermare con Sì due volte:

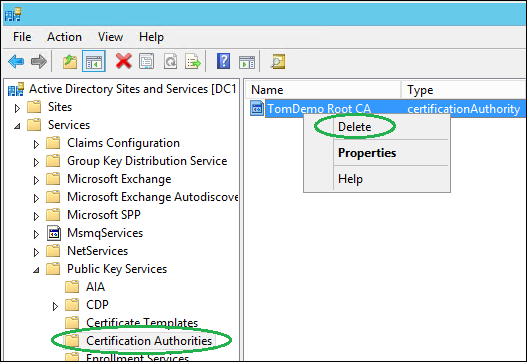

Selezionare il contenitore di Autorità di Certificazione. Assicurarsi che si dovrebbe eliminare questo oggetto. Se si rimuovono informazioni su una CA subordinata, questo oggetto è probabilmente la CA principale e potrebbero esserci altre dipendenze da questo certificato. Se si rimuovono informazioni su una CA radice aziendale, è possibile eliminarla. A tale scopo, fare clic con il pulsante destro del mouse sull’oggetto nel riquadro di destra corrispondente al server CA in questione e fare clic su Elimina, confermare con Sì:

Selezionare il contenitore KRA, fare clic con il pulsante destro del mouse sull’oggetto nel riquadro di destra corrispondente al server CA in questione e fare clic su Elimina, confermare con Sì:

Selezionare i servizi di registrazione contenitore, assicurarsi che la procedura guidata di disinstallazione ruolo CA rimosso l’oggetto qui. Se il server CA per qualsiasi motivo non è mai stato disinstallato correttamente, è necessario rimuovere manualmente l’oggetto pKIEnrollmentService. A tale scopo, fare clic con il pulsante destro del mouse sull’oggetto nel riquadro di destra corrispondente al server CA in questione e fare clic su Elimina, confermare con Sì:

Ora dobbiamo eliminare il CA-server dall’oggetto NtAuthCertificates. Questo è tuttavia un po ‘ diverso, poiché questo non è un oggetto separato, ma piuttosto un valore in un oggetto AD esistente.

Per eliminare le informazioni su CA-server dal NtAuthCertificates oggetto, eseguire il seguente comando certutil (è necessario eseguire come Amministratore aziendale):

certutil -viewdelstore “ldap:///CN=NtAuthCertificates,CN=Chiave Pubblica Services,CN=Services,CN=Configuration,DC=tomdemo,DC=se?cACertificato?base?objectclass=certificationAuthority”

Modificare prima le informazioni sulla radice della foresta evidenziate in base al proprio ambiente.

Verrà richiesto un elenco di certificati nell’oggetto NtAuthCertificates:

Assicurati di aver selezionato il certificato CA corretto (lo screenshot mostra solo un certificato, potresti vederne uno o più) e quindi fai clic su OK. La scelta Annulla interrompe qualsiasi tentativo di eliminazione.

Ecco, tutte le informazioni sulla CA sono state rimosse da Active Directory. Ora sei pronto per implementare una nuova soluzione PKI!