Introducere

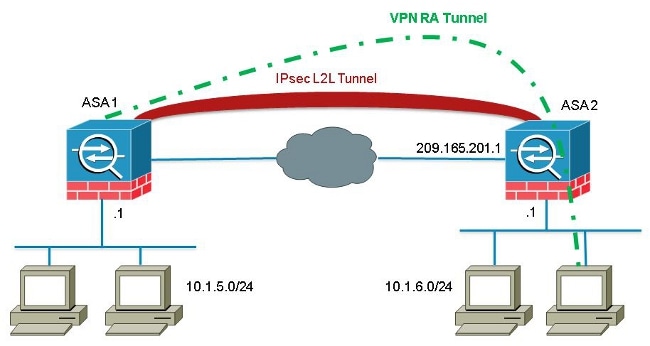

acest document descrie modul de configurare a Cisco Adaptive Security Appliance (ASA) pentru a permite o conexiune client VPN la distanță de la o adresă peer Lan-to-Lan (L2L).

cerințe preliminare

cerințe

Cisco vă recomandă să cunoașteți aceste subiecte:

- Cisco ASA

- VPN-uri cu acces la distanță

- VPN-uri LAN-to-LAN

componente utilizate

informațiile din acest document se bazează pe ASA-ul Cisco 5520 Series care rulează versiunea software 8.4(7).

informațiile din acest document au fost create de la dispozitivele dintr-un mediu de laborator specific. Toate dispozitivele utilizate în acest document au început cu o configurație eliminată (implicită). Dacă rețeaua dvs. este live, Asigurați-vă că înțelegeți impactul potențial al oricărei comenzi.

Informații generale

deși nu este obișnuit să întâlniți un scenariu în care un client VPN încearcă să stabilească o conexiune printr-un tunel L2L, administratorii ar putea dori să atribuie privilegii specifice sau restricții de acces anumitor utilizatori la distanță și să-i instruiască să utilizeze clientul software atunci când este necesar accesul la aceste resurse.

Notă: Acest scenariu a funcționat în trecut, dar după o actualizare a headend ASA la versiunea 8.4(6) sau o versiune ulterioară, clientul VPN nu mai poate stabili conexiunea.

Cisco bug Id CSCuc75090 a introdus o schimbare de comportament. Anterior, cu schimbul privat de Internet (PIX), când proxy-ul Internet Protocol Security (IPSec) nu se potrivea cu o listă de control al accesului cripto-hartă (ACL), a continuat să verifice intrările mai jos în listă. Aceasta a inclus meciuri cu o cripto-hartă dinamică fără nici un egal specificat.

aceasta a fost considerată o vulnerabilitate, deoarece administratorii de la distanță puteau avea acces la resurse pe care administratorul headend nu le intenționa atunci când a fost configurat L2L static.

a fost creată o remediere care a adăugat o verificare pentru a preveni potrivirile cu o intrare cripto-hartă fără egal atunci când a verificat deja o intrare de hartă care se potrivea cu egal. Cu toate acestea, acest lucru a afectat scenariul discutat în acest document. Mai exact, un client VPN la distanță care încearcă să se conecteze de la o adresă L2L peer nu se poate conecta la headend.

Configure

utilizați această secțiune pentru a configura ASA pentru a permite o conexiune client VPN la distanță de la o adresă L2L peer.

adăugați o nouă intrare dinamică

pentru a permite conexiunile VPN la distanță de la adresele L2L peer, trebuie să adăugați o nouă intrare dinamică care conține aceeași adresă IP peer.

notă: de asemenea, trebuie să lăsați o altă intrare dinamică fără un coleg, astfel încât orice client de pe internet să se poată conecta și el.

Iată un exemplu de configurație de lucru dinamică cripto-hartă anterioară:

crypto dynamic-map ra-dyn-map 10 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 1 match address outside_cryptomap_1

crypto map outside_map 1 set peer 209.165.201.1

crypto map outside_map 1 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 65535 ipsec-isakmp dynamic ra-dyn-map

iată configurația dinamică a cripto-hărții cu noua intrare dinamică configurată:

crypto dynamic-map ra-dyn-map 10 set ikev1 transform-set ESP-AES-128-SHA

crypto dynamic-map ra-dyn-map 10 set peer 209.165.201.1

crypto dynamic-map ra-dyn-map 20 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 1 match address outside_cryptomap_1

crypto map outside_map 1 set peer 209.165.201.1

crypto map outside_map 1 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 65535 ipsec-isakmp dynamic ra-dyn-map

verificați

în prezent nu există nicio procedură de verificare disponibilă pentru această configurație.

depanare

în prezent nu există informații specifice de depanare disponibile pentru această configurație.