![]()

când un server CA este dezinstalat sau se blochează dincolo de recuperare, unele obiecte sunt lăsate în Active Directory. Este o practică bună să eliminați aceste obiecte învechite.

Background

când instalați o versiune de autoritate de certificare care este Active Directory-integrat (adică Enterprise Root sau Enterprise subordonate) următoarele 6 obiecte sunt create / modificate în baza de date Active Directory:

nume: < ca Common Name >

Type: certificateAuthority

LDAP Path: CN=AIA,CN=Public Key Services,CN=Services,CN=Configuration,DC=DC=example,DC=com

folosit pentru: Conține certificate CA pe care clienții le pot prelua atunci când validează un lanț de certificate. Certificatele pot indica această locație prin intermediul extensiei certificatului de acces la informații de autoritate (AIA).

nume: < ca nume comun>

Tip: crlDistributionPoint

cale LDAP: CN = <CAServerName>, CN=CDP,CN=serviciu cheie publică,CN=servicii,CN=configurare,DC=DC=exemplu, DC = com

folosit pentru: Conține CRL-uri (bază și delta) pe care CAs le-a publicat în anunț. Certificatele pot indica această locație prin extensia certificatului CRL Distribution Point (CDP).

Name: <Root CA Common Name>

Type: certificationAuthority

LDAP Path: CN=autorități de certificare,CN=Public Key Services,CN=Services,CN=Configuration,DC=example,DC=com

Used for: certificatele Root CA plasate aici sunt automat de încredere de către toți membrii domeniului. Un ca integrat AD își plasează certificatul aici în timpul instalării. Puteți importa manual alte certificate Root CA aici.

nume:<nume comun CA>

Tip: pKIEnrollmentService

cale LDAP: CN=servicii de înscriere,CN=servicii cu cheie publică,CN=servicii,CN=configurare,DC=exemplu,DC=com

folosit pentru: Conține certificate CA de la CAs care pot emite certificate în anunț.

nume:<ca nume comun>

Tip: Mspki-PrivateKeyRecoveryAgent

LDAP cale: CN=KRA,CN=servicii cheie publică,CN=servicii,CN=configurare,DC=exemplu,DC=com

folosit pentru: Conține certificatele pentru orice agenți de recuperare cheie. Agenții cheie de recuperare trebuie să fie configurați manual pe CA.

nume: NtAuthCertificates

Type: certificationAuthority

LDAP Path: CN=Public Key Services,CN=Services,CN=Configuration,DC=example,DC=com

Used for: conține certificate CA de la CAs whos smart card și certificate de controler de domeniu sunt de încredere pentru Windows logon. Ad-integrate CAs sunt adăugate aici duing automat de instalare.

notă! Acest obiect este creat de primul ca integrat AD, dar CAs ulterior modifică acest obiect în loc să creeze noi obiecte uniqe. Mai multe informații despre acest lucru mai târziu în acest articol.

când dezinstalați mai târziu rolul CA de pe server doar un obiect AD este de fapt eliminat, obiectul pKIEnrollmentService. Când acel obiect este eliminat, clienții nu vor mai încerca să înscrie certificate de la acel CA. Celelalte obiecte legate de PKI sunt lăsate intacte, deoarece orice certificate ne-revocate emise vor avea probleme dacă nu există.

dacă sunteți sigur că toate emise certificate de la acel server CA sunt fie expirate sau revocate, Puteți/ar trebui să eliminați aceste obiecte legate de CA din AD.

pași

notă importantă: Asigurați-vă că nu ștergeți obiecte legate de alte instalații PKI decât CA pe care urmează să le curățați!

Start Active Directory site-uri și servicii

notă! De asemenea , puteți face câțiva dintre acești pași cu gestionarea containerelor publicitare în snap-in-ul Enterprise PKI, dar există unele probleme acolo (intrările KRA nu sunt afișate), așa că aș rămâne la Site-urile și serviciile Active Directory.

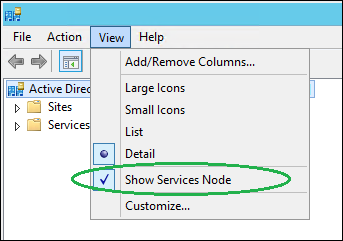

dacă nu vedeți nodul servicii, asigurați – vă că Afișați nodul servicii este bifat:

extindeți Servicii / Servicii cu cheie publică / AIA, faceți clic dreapta pe obiectul din panoul din dreapta care se potrivește cu serverul CA în cauză și faceți clic pe ștergere, confirmați Cu Da:

selectați containerul CDP, faceți clic dreapta pe container în panoul din dreapta care se potrivește cu serverul CA în cauză și faceți clic pe ștergere, confirmați Cu da de două ori:

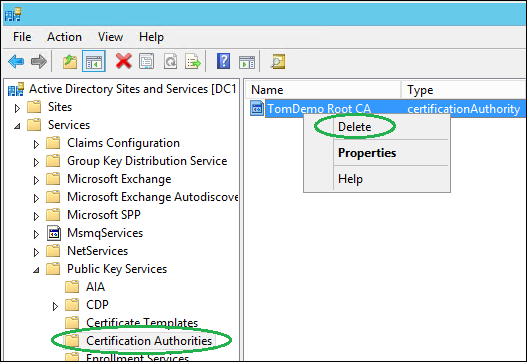

selectați autoritățile de certificare a containerelor. Asigurați-vă că ar trebui să ștergeți acest obiect. Dacă eliminați informații despre un ca subordonat acest obiect este Likly ca rădăcină și ar putea exista alte dependențe la acest certificat. Dacă eliminați informații despre o ca rădăcină întreprindere îl puteți șterge. Pentru a face acest lucru, faceți clic dreapta pe obiectul din panoul din dreapta care se potrivește cu serverul CA în cauză și faceți clic pe ștergere, confirmați Cu Da:

selectați containerul KRA, faceți clic dreapta pe obiectul din panoul din dreapta care se potrivește cu serverul CA în cauză și faceți clic pe ștergere, confirmați Cu Da:

selectați serviciile de înscriere a containerului, asigurați-vă că expertul de dezinstalare a rolului CA a eliminat obiectul aici. Dacă serverul CA, din orice motiv, nu a fost niciodată dezinstalat corect, trebuie să eliminați manual obiectul pKIEnrollmentService. Pentru a face acest lucru, faceți clic dreapta pe obiectul din panoul din dreapta care se potrivește cu serverul CA în cauză și faceți clic pe ștergere, confirmați Cu Da:

acum trebuie să ștergem serverul ca din obiectul NtAuthCertificates. Acest lucru este totuși un pic diferit, deoarece acesta nu este un obiect separat, ci mai degrabă o valoare într-un obiect AD existent.

pentru a șterge informații despre CA-server din obiectul NtAuthCertificates, executați următoarea comandă certutil (trebuie să rulați acest lucru ca administrator de întreprindere):

certutil-viewdelstore ” ldap: / / / CN=NtAuthCertificates,CN=servicii cheie publică,CN=servicii,CN=configurare,DC=tomdemo,DC=se?cacertificat?baza?objectclass=certificationAuthority”

modificați mai întâi informațiile rădăcină de pădure evidențiate în funcție de mediul dvs.

vi se va solicita o listă de certificate în obiectul NtAuthCertificates:

asigurați-vă că ați selectat certificatul CA corect (captura de ecran arată doar un certificat, este posibil să vedeți unul sau mai multe), apoi faceți clic pe OK. Alegerea anulare anulează orice încercare de ștergere.

acolo te duci, toate informațiile despre CA a fost eliminat din Active Directory. Acum sunteți gata să implementați o nouă soluție PKI proaspătă!